Acesso às redes virtuais do Azure a partir do Azure Logic Apps com um ambiente de serviço de integração (ISE)

Importante

A 31 de agosto de 2024, o recurso ISE será descontinuada, devido à dependência do Azure Serviços Cloud (clássico), que é descontinuada ao mesmo tempo. Antes da data de descontinuação, exporte todas as aplicações lógicas do ISE para as aplicações lógicas Standard para que possa evitar a interrupção do serviço. Os fluxos de trabalho da aplicação lógica padrão são executados no Azure Logic Apps de inquilino único e fornecem as mesmas capacidades, além de mais. Por exemplo, os fluxos de trabalho Standard suportam a utilização de pontos finais privados para tráfego de entrada para que os fluxos de trabalho possam comunicar de forma privada e segura com redes virtuais. Os fluxos de trabalho padrão também suportam a integração de rede virtual para tráfego de saída. Para obter mais informações, veja Proteger o tráfego entre redes virtuais e o Azure Logic Apps de inquilino único com pontos finais privados.

A partir de 1 de novembro de 2022, a capacidade de criar novos recursos ISE já não está disponível, o que também significa que a capacidade de configurar as suas próprias chaves de encriptação, conhecidas como "Bring Your Own Key" (BYOK), durante a criação do ISE com a API REST do Logic Apps também já não está disponível. No entanto, os recursos do ISE existentes antes desta data são suportados até 31 de agosto de 2024.

Para obter mais informações, veja os seguintes recursos:

- Descontinuação do ISE – o que precisa de saber

- Inquilino único versus ambiente de serviço de integração e multi-inquilino para o Azure Logic Apps

- Preços do Azure Logic Apps

- Exportar fluxos de trabalho do ISE para uma aplicação lógica Standard

- O Ambiente dos Serviços de Integração será descontinuado a 31 de agosto de 2024 – transição para o Logic Apps Standard

- Serviços Cloud modelo de implementação (clássico) será descontinuada a 31 de agosto de 2024

Esta descrição geral fornece mais informações sobre como um ISE funciona com uma rede virtual, as vantagens de utilizar um ISE, as diferenças entre o serviço de Logic Apps dedicado e multi-inquilino e como pode aceder diretamente aos recursos que estão dentro ou ligados à sua rede virtual do Azure.

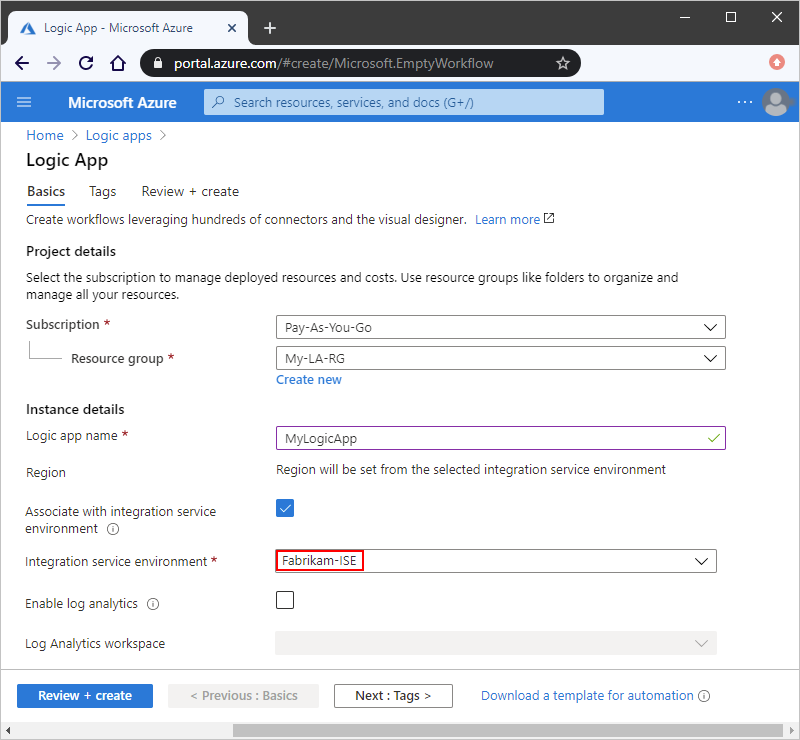

Como funciona um ISE com uma rede virtual

Na criação do ISE, selecione a rede virtual do Azure onde pretende que o Azure injete ou implemente o SEU ISE. Quando cria aplicações lógicas e contas de integração que precisam de acesso a esta rede virtual, pode selecionar o SEU ISE como a localização do anfitrião para essas aplicações lógicas e contas de integração. Dentro do ISE, as aplicações lógicas são executadas em recursos dedicados separadamente de outras pessoas no ambiente do Azure Logic Apps multi-inquilino. Os dados num ISE permanecem na mesma região onde cria e implementa esse ISE.

Porquê utilizar um ISE

Executar fluxos de trabalho de aplicações lógicas na sua própria instância dedicada separada ajuda a reduzir o impacto que outros inquilinos do Azure podem ter no desempenho das suas aplicações, também conhecido como o efeito "vizinhos ruidosos". Um ISE também fornece estes benefícios:

Acesso direto aos recursos que estão dentro ou ligados à sua rede virtual

As aplicações lógicas que cria e executa num ISE podem utilizar conectores especificamente concebidos que são executados no SEU ISE. Se existir um conector ISE para um sistema ou origem de dados no local, pode ligar-se diretamente sem ter de utilizar o gateway de dados no local. Para obter mais informações, veja Dedicado versus multi-inquilino e Acesso a sistemas no local mais adiante neste tópico.

Acesso contínuo a recursos externos ou não ligados à sua rede virtual

As aplicações lógicas que cria e executa num ISE ainda podem utilizar conectores que são executados no serviço Logic Apps multi-inquilino quando um conector específico do ISE não está disponível. Para obter mais informações, veja Dedicado versus multi-inquilino.

Os seus próprios endereços IP estáticos, separados dos endereços IP estáticos que são partilhados pelas aplicações lógicas no serviço multi-inquilino. Também pode configurar um único endereço IP de saída público, estático e previsível para comunicar com sistemas de destino. Desta forma, não tem de configurar aberturas de firewall adicionais nesses sistemas de destino para cada ISE.

Limites acrescidos na duração da execução, retenção de armazenamento, débito, tempos limite de pedidos HTTP e resposta, tamanhos de mensagens e pedidos de conector personalizados. Para obter mais informações, veja Limites e configuração do Azure Logic Apps.

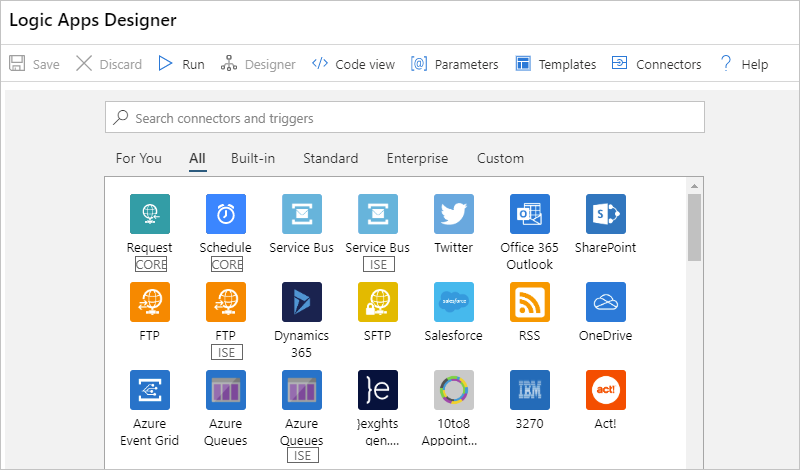

Dedicado versus multi-inquilino

Quando cria e executa aplicações lógicas num ISE, obtém as mesmas experiências de utilizador e capacidades semelhantes às do serviço Logic Apps multi-inquilino. Pode utilizar todos os mesmos acionadores, ações e conectores geridos incorporados que estão disponíveis no serviço Logic Apps multi-inquilino. Alguns conectores geridos oferecem versões ISE adicionais. A diferença entre conectores ISE e conectores não ISE existe no local onde são executados e nas etiquetas que têm na Aplicação Lógica Designer quando trabalha num ISE.

Acionadores e ações incorporados, como HTTP, apresentam a etiqueta CORE e são executadas no mesmo ISE que a sua aplicação lógica.

Os conectores geridos que apresentam a etiqueta ISE foram concebidos especialmente para ISEs e são sempre executados no mesmo ISE que a sua aplicação lógica. Por exemplo, eis alguns conectores que oferecem versões ISE:

- Armazenamento de Blobs do Azure, Armazenamento de Ficheiros e Armazenamento de Tabelas

- Azure Service Bus, Filas do Azure, Hubs de Eventos do Azure

- Automatização do Azure, Key Vault do Azure, Azure Event Grid e Registos do Azure Monitor

- FTP, SFTP-SSH, Sistema de Ficheiros e SMTP

- SAP, IBM MQ, IBM DB2 e IBM 3270

- SQL Server, Azure Synapse Analytics, Azure Cosmos DB

- AS2, X12 e EDIFACT

Com exceções raras, se estiver disponível um conector ISE para um sistema ou origem de dados no local, pode ligar-se diretamente sem utilizar o gateway de dados no local. Para obter mais informações, veja Access to on-premises systems later in this topic (Acesso a sistemas no local) mais adiante neste tópico.

Os conectores geridos que não apresentam a etiqueta ISE continuam a funcionar para aplicações lógicas dentro de um ISE. Estes conectores são sempre executados no serviço Logic Apps multi-inquilino e não no ISE.

Os conectores personalizados que cria fora de um ISE, quer necessitem ou não do gateway de dados no local, continuam a funcionar para aplicações lógicas dentro de um ISE. No entanto, os conectores personalizados que criar dentro de um ISE não funcionarão com o gateway de dados no local. Para obter mais informações, veja Access to on-premises systems (Acesso a sistemas no local).

Acesso a sistemas no local

Os fluxos de trabalho de aplicações lógicas que são executados dentro de um ISE podem aceder diretamente a sistemas e origens de dados no local que estejam dentro ou ligados a uma rede virtual do Azure através destes itens:

O acionador ou ação HTTP, que apresenta a etiqueta CORE

O conector ISE , se disponível, para um sistema ou origem de dados no local

Se estiver disponível um conector ISE, pode aceder diretamente ao sistema ou à origem de dados sem o gateway de dados no local. No entanto, se precisar de aceder a SQL Server a partir de um ISE e utilizar a autenticação do Windows, tem de utilizar a versão não ISE do conector e o gateway de dados no local. A versão ISE do conector não suporta a autenticação do Windows. Para obter mais informações, veja Conectores ISE e Ligar a partir de um ambiente de serviço de integração.

Um conector personalizado

Os conectores personalizados que cria fora de um ISE, quer necessitem ou não do gateway de dados no local, continuam a funcionar para aplicações lógicas dentro de um ISE.

Os conectores personalizados que criar dentro de um ISE não funcionam com o gateway de dados no local. No entanto, estes conectores podem aceder diretamente a sistemas e origens de dados no local que estejam dentro ou ligados à rede virtual que aloja o SEU ISE. Por isso, as aplicações lógicas que estão dentro de um ISE normalmente não precisam do gateway de dados quando acedem a esses recursos.

Para aceder a sistemas no local e origens de dados que não têm conectores ISE, que estão fora da rede virtual ou que não estão ligados à sua rede virtual, ainda tem de utilizar o gateway de dados no local. As aplicações lógicas num ISE podem continuar a utilizar conectores que não tenham a etiqueta CORE ou ISE . Esses conectores são executados no serviço Logic Apps multi-inquilino, em vez de no seu ISE.

Dados encriptados inativos

Por predefinição, o Armazenamento do Microsoft Azure utiliza chaves geridas pela Microsoft para encriptar os dados. O Azure Logic Apps depende do Armazenamento do Azure para armazenar e encriptar automaticamente dados inativos. Esta encriptação protege os dados e ajuda a cumprir as obrigações de conformidade e segurança da sua organização. Para obter mais informações sobre como funciona a encriptação do Armazenamento do Azure, veja Encriptação do Armazenamento do Azure para dados inativos e Encriptação de Dados do Azure inativos.

Para obter mais controlo sobre as chaves de encriptação utilizadas pelo Armazenamento do Azure, o ISE suporta a utilização e gestão da sua própria chave com o Azure Key Vault. Esta capacidade também é conhecida como "Bring Your Own Key" (BYOK) e a sua chave é denominada "chave gerida pelo cliente". No entanto, esta capacidade só está disponível quando cria o SEU ISE e não depois. Não pode desativar esta chave após a criação do ISE. Atualmente, não existe suporte para rodar uma chave gerida pelo cliente para um ISE.

O suporte de chave gerida pelo cliente para um ISE só está disponível nas seguintes regiões:

Azure: E.U.A. Oeste 2, E.U.A. Leste e E.U.A. Centro-Sul.

Azure Government: Arizona, Virgínia e Texas.

O cofre de chaves que armazena a chave gerida pelo cliente tem de existir na mesma região do Azure que o SEU ISE.

Para suportar chaves geridas pelo cliente, o ISE requer que ative a identidade gerida atribuída pelo sistema ou atribuída pelo utilizador. Esta identidade permite que o SEU ISE autentice o acesso a recursos protegidos, como máquinas virtuais e outros sistemas ou serviços, que estão dentro ou ligados a uma rede virtual do Azure. Desta forma, não tem de iniciar sessão com as suas credenciais.

Tem de conceder acesso ao cofre de chaves à identidade gerida do ISE, mas a temporização depende da identidade gerida que utilizar.

Identidade gerida atribuída pelo sistema: no prazo de 30 minutos após enviar o pedido HTTPS PUT que cria o SEU ISE. Caso contrário, a criação do ISE falha e obtém um erro de permissões.

Identidade gerida atribuída pelo utilizador: antes de enviar o pedido HTTPS PUT que cria o SEU ISE

ISE SKUs

Quando cria o ISE, pode selecionar o SKU para Programadores ou o SKU Premium. Esta opção de SKU só está disponível na criação do ISE e não pode ser alterada mais tarde. Eis as diferenças entre estes SKUs:

Programador

Fornece um ISE de baixo custo que pode utilizar para exploração, experimentações, desenvolvimento e testes, mas não para testes de produção ou desempenho. O SKU do Programador inclui acionadores e ações incorporados, conectores Standard, conectores Empresariais e uma única conta de integração de escalão Gratuito por um preço mensal fixo.

Importante

Este SKU não tem contrato de nível de serviço (SLA), capacidade de aumento vertical ou redundância durante a reciclagem, o que significa que poderá deparar-se com atrasos ou tempo de inatividade. As atualizações de back-end podem interromper intermitentemente o serviço.

Para obter informações sobre a capacidade e os limites, veja Limites do ISE no Azure Logic Apps. Para saber como funciona a faturação para ISEs, veja o modelo de preços do Logic Apps.

Premium

Fornece um ISE que pode utilizar para testes de produção e desempenho. O SKU Premium inclui suporte de SLA, acionadores e ações incorporados, conectores Standard, conectores Empresariais, uma única conta de integração de escalão Standard , capacidade de aumento vertical e redundância durante a reciclagem por um preço mensal fixo.

Para obter informações sobre a capacidade e os limites, veja Limites do ISE no Azure Logic Apps. Para saber como funciona a faturação para ISEs, veja o modelo de preços do Logic Apps.

Acesso ao ponto final do ISE

Durante a criação do ISE, pode optar por utilizar pontos finais de acesso interno ou externo. A seleção determina se os acionadores de pedido ou webhook em aplicações lógicas no ISE podem receber chamadas de fora da rede virtual. Estes pontos finais também afetam a forma como pode aceder às entradas e saídas a partir do histórico de execuções das suas aplicações lógicas.

Importante

Só pode selecionar o ponto final de acesso durante a criação do ISE e não pode alterar esta opção mais tarde.

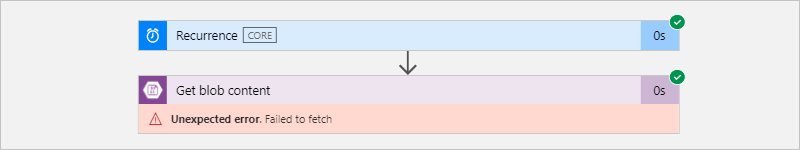

Interno: os pontos finais privados permitem chamadas para aplicações lógicas no SEU ISE, onde pode ver e aceder a entradas e saídas do histórico de execuções de fluxos de trabalho de aplicações lógicas apenas a partir da sua rede virtual.

Importante

Se precisar de utilizar estes acionadores baseados em webhook e o serviço estiver fora da rede virtual e das redes virtuais em modo de peering, utilize pontos finais externos e não pontos finais internos quando criar o SEU ISE:

- Azure DevOps

- Azure Event Grid

- Common Data Service

- Office 365

- SAP (versão multi-inquilino)

Além disso, certifique-se de que tem conectividade de rede entre os pontos finais privados e o computador a partir do qual pretende aceder ao histórico de execuções. Caso contrário, quando tenta ver o histórico de execuções do fluxo de trabalho, obtém um erro que indica "Erro inesperado. Falha ao obter".

Por exemplo, o computador cliente pode existir dentro da rede virtual do ISE ou dentro de uma rede virtual ligada à rede virtual do ISE através do peering ou de uma rede privada virtual.

Externo: os pontos finais públicos permitem chamadas para fluxos de trabalho de aplicações lógicas no SEU ISE, onde pode ver e aceder a entradas e saídas do histórico de execuções de aplicações lógicas fora da sua rede virtual. Se utilizar grupos de segurança de rede (NSGs), confirme que estão configurados com regras de entrada para permitir o acesso às entradas e saídas do histórico de execuções.

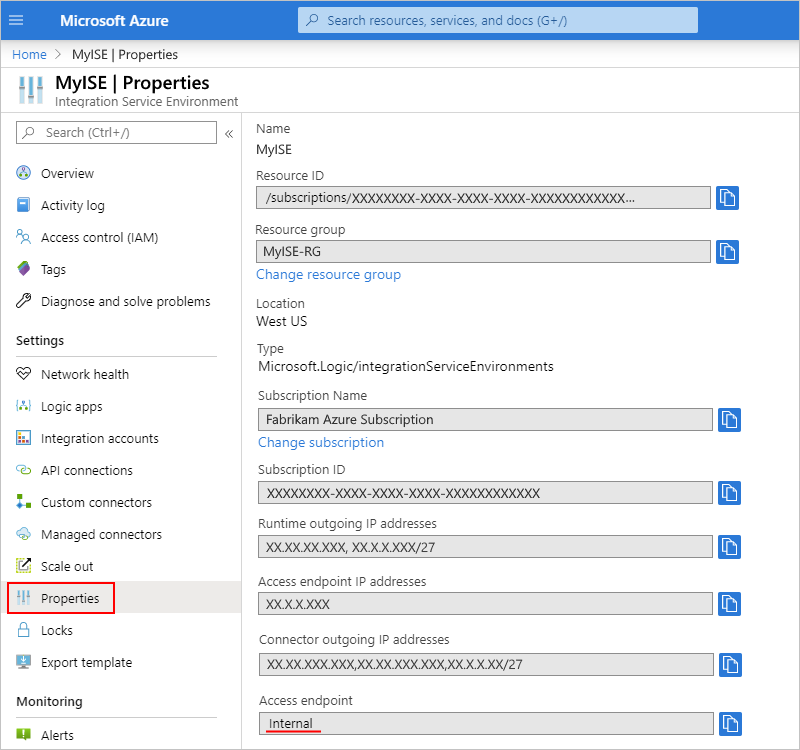

Para determinar se o ISE utiliza um ponto final de acesso interno ou externo, no menu do ISE, em Definições, selecione Propriedades e localize a propriedade Ponto final do Access :

Modelo preços

As aplicações lógicas, os acionadores incorporados, as ações incorporadas e os conectores executados no ISE utilizam um plano de preços fixo que difere do plano de preços de Consumo. Para obter mais informações, veja Modelo de preços do Azure Logic Apps. Para obter os preços, veja Preços do Azure Logic Apps.

Contas de integração com o ISE

Pode utilizar contas de integração com aplicações lógicas dentro de um ambiente de serviço de integração (ISE). No entanto, essas contas de integração têm de utilizar o mesmo ISE que as aplicações lógicas ligadas. As aplicações lógicas num ISE só podem referenciar as contas de integração que estão no mesmo ISE. Quando cria uma conta de integração, pode selecionar o SEU ISE como a localização para a sua conta de integração. Para saber como funcionam os preços e a faturação das contas de integração com um ISE, veja o modelo de preços do Azure Logic Apps. Para obter os preços, veja Preços do Azure Logic Apps. Para obter informações sobre limites, veja Limites da conta de integração.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários