Tutorial: Integrar o gateway NAT com o Firewall do Azure em uma rede de hub e spoke para conectividade de saída

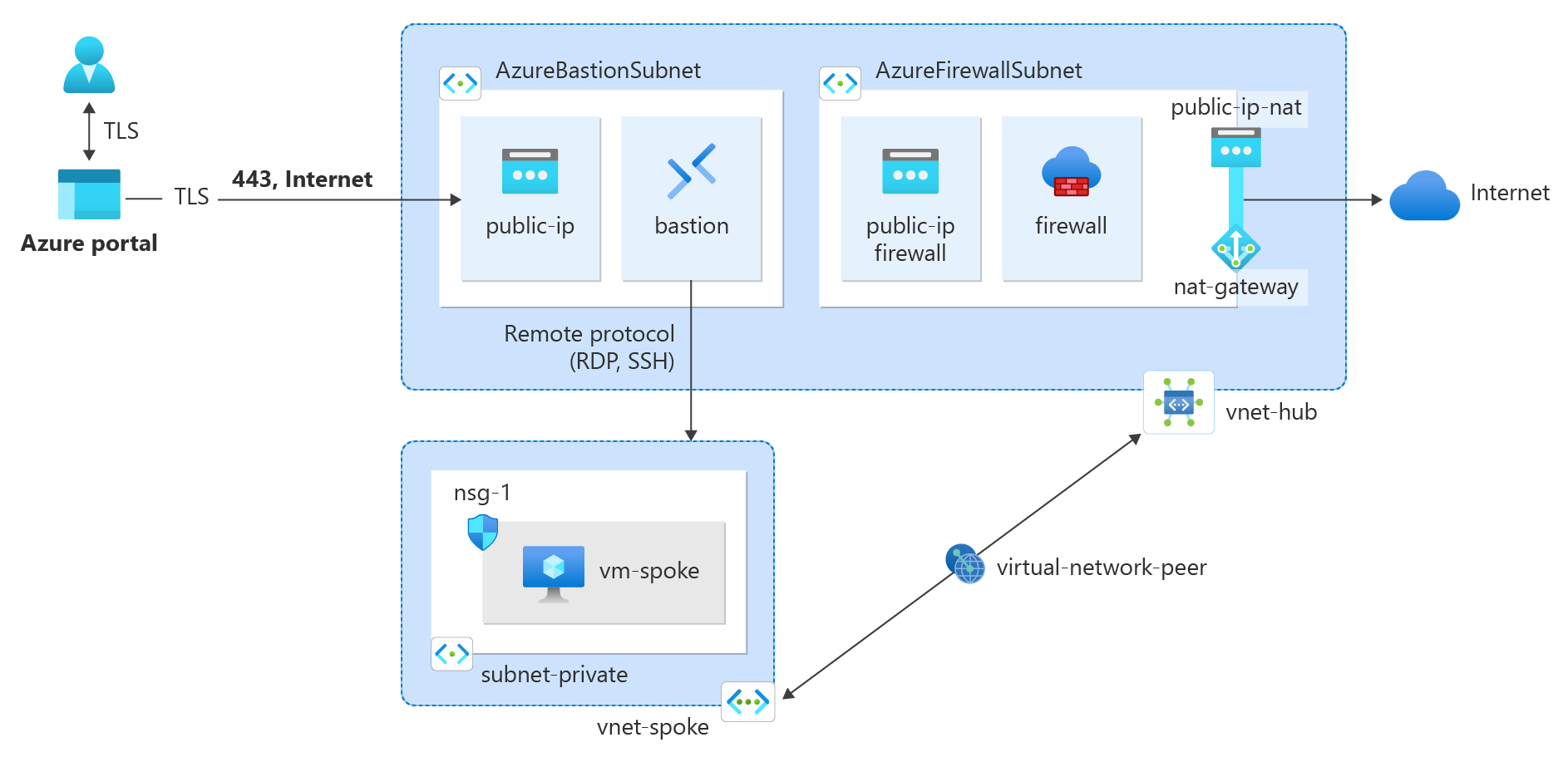

Neste tutorial, você aprenderá a integrar um gateway NAT com um Firewall do Azure em uma rede de hub e spoke

O Firewall do Azure fornece 2.496 portas SNAT por endereço IP público configurado por instância do Conjunto de Escala de Máquina Virtual de back-end (mínimo de duas instâncias). Você pode associar até 250 endereços IP públicos ao Firewall do Azure. Dependendo dos seus requisitos de arquitetura e padrões de tráfego, você pode precisar de mais portas SNAT do que o Firewall do Azure pode fornecer. Você também pode exigir o uso de menos IPs públicos e, ao mesmo tempo, exigir mais portas SNAT. Um método melhor para conectividade de saída é usar o gateway NAT. O gateway NAT fornece 64.512 portas SNAT por endereço IP público e pode ser usado com até 16 endereços IP públicos.

O gateway NAT pode ser integrado ao Firewall do Azure configurando o gateway NAT diretamente na sub-rede do Firewall do Azure para fornecer um método mais escalável de conectividade de saída. Para implantações de produção, recomenda-se uma rede hub and spoke, onde o firewall está em sua própria rede virtual. Os servidores de carga de trabalho são redes virtuais emparelhadas na mesma região da rede virtual do hub onde o firewall reside. Nesta configuração arquitetônica, o gateway NAT pode fornecer conectividade de saída da rede virtual do hub para todas as redes virtuais spoke emparelhadas.

Nota

Atualmente, o Gateway NAT do Azure não é suportado em arquiteturas de rede de hub virtual (vWAN) seguras. Você deve implantar usando uma arquitetura de rede virtual de hub, conforme descrito neste tutorial. Para obter mais informações sobre as opções de arquitetura do Firewall do Azure, consulte Quais são as opções de arquitetura do Gerenciador de Firewall do Azure?.

Neste tutorial, irá aprender a:

- Criar uma rede virtual de hub e implantar um Firewall do Azure e um Bastião do Azure durante a implantação

- Criar um gateway NAT e associá-lo à sub-rede do firewall na rede virtual do hub

- Criar uma rede virtual spoke

- Criar um emparelhamento de rede virtual

- Criar uma tabela de rotas para a rede virtual spoke

- Criar uma política de firewall para a rede virtual do hub

- Criar uma máquina virtual para testar a conectividade de saída por meio do gateway NAT

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Criar a rede virtual do hub

A rede virtual do hub contém a sub-rede do firewall associada ao Firewall do Azure e ao gateway NAT. Use o exemplo a seguir para criar a rede virtual do hub.

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, digite Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione Criar novo.

Digite test-rg.

Selecione OK.Detalhes da instância Nome Digite vnet-hub. País/Região Selecione (EUA) Centro-Sul dos EUA. Selecione Avançar para prosseguir para a guia Segurança .

Selecione Habilitar Bastião do Azure na seção Bastião do Azure da guia Segurança .

O Azure Bastion usa seu navegador para se conectar a VMs em sua rede virtual por shell seguro (SSH) ou protocolo de área de trabalho remota (RDP) usando seus endereços IP privados. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações sobre o Azure Bastion, consulte Azure Bastion

Nota

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

Insira ou selecione as seguintes informações no Azure Bastion:

Definição Value Nome do host do Azure Bastion Entre no bastião. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público.

Digite public-ip-bastion em Name.

Selecione OK.Selecione Habilitar Firewall do Azure na seção Firewall do Azure da guia Segurança.

O Azure Firewall é um serviço de segurança de rede gerido e com base na cloud que protege os recursos da Rede Virtual do Azure. É uma firewall com total monitoração de estado como um serviço com elevada disponibilidade incorporada e escalabilidade da cloud sem restrições. Para obter mais informações sobre o Firewall do Azure, consulte Firewall do Azure.

Insira ou selecione as seguintes informações no Firewall do Azure:

Definição Value Nome do Firewall do Azure Digite firewall. Escalão de serviço selecione Standard. Política Selecione Criar novo.

Insira firewall-policy em Nome.

Selecione OK.Endereço IP público do Firewall do Azure Selecione Criar um endereço IP público.

Digite public-ip-firewall em Name.

Selecione OK.Selecione Avançar para prosseguir para a guia Endereços IP.

Selecione Rever + criar.

Selecione Criar.

Leva alguns minutos para que o host bastion e o firewall sejam implantados. Quando a rede virtual é criada como parte da implantação, você pode prosseguir para as próximas etapas.

Criar o gateway NAT

Todo o tráfego de saída da Internet atravessa o gateway NAT para a Internet. Use o exemplo a seguir para criar um gateway NAT para a rede hub e spoke e associá-lo à AzureFirewallSubnet.

Na caixa de pesquisa na parte superior do portal, digite gateway NAT. Selecione Gateways NAT nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas de Criar gateway NAT (conversão de endereços de rede), insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Nome do gateway NAT Digite nat-gateway. País/Região selecione EUA Centro-Sul. Availability zone Selecione uma zona ou Nenhuma zona. Tempo limite de inatividade TCP (minutos) Deixe o padrão de 4. Para obter mais informações sobre zonas de disponibilidade, consulte Gateway NAT e zonas de disponibilidade.

Selecione Next: Outbound IP.

Em IP de saída em Endereços IP públicos, selecione Criar um novo endereço IP público.

Digite public-ip-nat em Nome.

Selecione OK.

Selecione Next: Sub-rede.

Em Rede Virtual, selecione vnet-hub.

Selecione AzureFirewallSubnet em Nome da sub-rede.

Selecione Rever + criar.

Selecione Criar.

Criar rede virtual spoke

A rede virtual spoke contém a máquina virtual de teste usada para testar o roteamento do tráfego da Internet para o gateway NAT. Use o exemplo a seguir para criar a rede falada.

Na caixa de pesquisa na parte superior do portal, digite Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Nome Digite vnet-spoke. País/Região selecione EUA Centro-Sul. Selecione Avançar para prosseguir para a guia Segurança .

Selecione Avançar para prosseguir para a guia Endereços IP.

Na guia Endereços IP no espaço de endereçamento IPv4, selecione Excluir espaço de endereço para excluir o espaço de endereço preenchido automaticamente.

Selecione + Adicionar espaço de endereço IPv4.

Em Espaço de endereçamento IPv4, digite 10.1.0.0. Deixe o padrão de /16 (65.536 endereços) na seleção de máscara.

Selecione + Adicionar uma sub-rede.

Em Adicionar uma sub-rede , insira ou selecione as seguintes informações:

Definição Value Finalidade da sub-rede Deixe o padrão Default. Nome Digite subnet-private. IPv4 Intervalo de endereços IPv4 Deixe o padrão de 10.1.0.0/16. Endereço inicial Deixe o padrão de 10.1.0.0. Tamanho Deixe o padrão de /24(256 endereços). Selecione Adicionar.

Selecione Rever + criar.

Selecione Criar.

Criar emparelhamento entre o hub e o spoke

Um emparelhamento de rede virtual é usado para conectar o hub ao spoke e o spoke ao hub. Use o exemplo a seguir para criar um emparelhamento de rede bidirecional entre o hub e o spoke.

Na caixa de pesquisa na parte superior do portal, digite Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione vnet-hub.

Selecione Emparelhamento em Configurações.

Selecione + Adicionar.

Insira ou selecione as seguintes informações em Adicionar emparelhamento:

Definição Value Resumo da rede virtual remota Nome do link de emparelhamento Digite vnet-spoke-to-vnet-hub. Modelo de implantação de rede virtual Deixe o padrão do Gerenciador de recursos. Subscrição Selecione a sua subscrição. Rede virtual Selecione vnet-spoke (test-rg). Configurações de emparelhamento de rede virtual remota Permitir que 'vnet-spoke' acesse 'vnet-hub' Deixe o padrão de Selecionado. Permitir que 'vnet-spoke' receba tráfego encaminhado de 'vnet-hub' Marque a caixa de seleção. Permitir que o gateway ou o servidor de rota em 'vnet-spoke' encaminhe o tráfego para 'vnet-hub' Deixe o padrão de Não selecionado. Habilite o 'vnet-spoke' para usar o gateway remoto ou o servidor de rotas do 'vnet-hub' Deixe o padrão de Não selecionado. Resumo da rede virtual local Nome do link de emparelhamento Digite vnet-hub-to-vnet-spoke. Configurações de emparelhamento de rede virtual local Permitir que 'vnet-hub' acesse 'vnet-spoke-2' Deixe o padrão de Selecionado. Permitir que 'vnet-hub' receba tráfego encaminhado de 'vnet-spoke' Marque a caixa de seleção. Permitir que o gateway ou o servidor de rota em 'vnet-hub' encaminhe o tráfego para 'vnet-spoke' Deixe o padrão de Não selecionado. Habilite o 'vnet-hub' para usar o gateway remoto ou o servidor de rota 'vnet-spoke' Deixe o padrão de Não selecionado. Selecione Adicionar.

Selecione Atualizar e verifique se o status de emparelhamento está Conectado.

Criar tabela de rotas de rede spoke

Uma tabela de rotas força todo o tráfego que sai da rede virtual spoke para a rede virtual do hub. A tabela de rotas é configurada com o endereço IP privado do Firewall do Azure como o dispositivo virtual.

Obter endereço IP privado do firewall

O endereço IP privado do firewall é necessário para a tabela de rotas criada posteriormente neste artigo. Use o exemplo a seguir para obter o endereço IP privado do firewall.

Na caixa de pesquisa na parte superior do portal, digite Firewall. Selecione Firewalls nos resultados da pesquisa.

Selecione firewall.

Na Visão geral do firewall, observe o endereço IP no campo IP privado do firewall. O endereço IP neste exemplo é 10.0.1.68.

Criar tabela de rotas

Crie uma tabela de rotas para forçar todo o tráfego interfalado e de saída da Internet através do firewall na rede virtual do hub.

Na caixa de pesquisa na parte superior do portal, digite Tabela de rotas. Selecione Tabelas de rotas nos resultados da pesquisa.

Selecione + Criar.

Em Criar tabela de rotas , insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância País/Região selecione EUA Centro-Sul. Nome Digite route-table-spoke. Propagar rotas de gateway Selecione Não. Selecione Rever + criar.

Selecione Criar.

Na caixa de pesquisa na parte superior do portal, digite Tabela de rotas. Selecione Tabelas de rotas nos resultados da pesquisa.

Selecione route-table-spoke.

Em Configurações, selecione Rotas.

Selecione + Adicionar em rotas.

Insira ou selecione as seguintes informações em Adicionar rota:

Definição Value Nome da rota Insira route-to-hub. Tipo de destino Selecione Endereços IP. Endereços IP de destino/intervalos CIDR Digite 0.0.0.0/0. Tipo de salto seguinte Selecione Aplicação virtual. Endereço do próximo salto Digite 10.0.1.68. Selecione Adicionar.

Selecione Sub-redes em Configurações.

Selecione + Associado.

Insira ou selecione as seguintes informações na sub-rede Associar:

Definição Value Rede virtual Selecione vnet-spoke (test-rg). Sub-rede Selecione sub-rede-privada. Selecione OK.

Configurar a firewall

O tráfego do falado através do hub deve ser permitido através de uma política de firewall e uma regra de rede. Use o exemplo a seguir para criar a diretiva de firewall e a regra de rede.

Configurar regra de rede

Na caixa de pesquisa na parte superior do portal, digite Firewall. Selecione Políticas de firewall nos resultados da pesquisa.

Selecione firewall-policy.

Expanda Configurações e selecione Regras de rede.

Selecione + Adicionar uma coleção de regras.

Em Adicionar uma coleção de regras, insira ou selecione as seguintes informações:

Definição Valor Nome Digite spoke-to-internet. Tipo de coleção de regras Selecione Rede. Prioridade Introduza 100. Ação de coleta de regras Selecione Permitir. Grupo de recolha de regras Selecione DefaultNetworkRuleCollectionGroup. Regras Nome Digite allow-web. Source type Endereço IP. Origem Digite 10.1.0.0/24. Protocolo Selecione TCP. Portos de destino Digite 80.443. Tipo de Destino Selecione Endereço IP. Destino Digite * Selecione Adicionar.

Criar máquina virtual de teste

Uma máquina virtual Ubuntu é usada para testar o tráfego de saída da Internet através do gateway NAT. Use o exemplo a seguir para criar uma máquina virtual do Ubuntu.

O procedimento a seguir cria uma máquina virtual (VM) de teste chamada vm-spoke na rede virtual.

No portal, procure e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida , Máquina virtual do Azure.

Na guia Noções básicas de Criar uma máquina virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Virtual machine name Digite vm-spoke. País/Região Selecione (EUA) Centro-Sul dos EUA. Opções de disponibilidade Selecione Sem necessidade de redundância de infraestrutura. Tipo de segurança Deixe o padrão de Padrão. Image Selecione Ubuntu Server 24.04 LTS - x64 Gen2. Arquitetura VM Deixe o padrão de x64. Tamanho Selecione um tamanho. Conta de administrador Authentication type Selecione Senha. Username Digite azureuser. Palavra-passe Introduza uma palavra-passe. Confirme a palavra-passe Reintroduza a palavra-passe. Regras de porta de entrada Portas de entrada públicas Selecione Nenhuma. Selecione a guia Rede na parte superior da página ou selecione Avançar:Discos e, em seguida, Avançar:Rede.

Insira ou selecione as seguintes informações na guia Rede :

Definição Value Interface de Rede Rede virtual Selecione vnet-spoke. Sub-rede Selecione subnet-private (10.1.0.0/24). IP público Selecione Nenhuma. Grupo de segurança de rede NIC Selecione Avançadas. Configurar grupo de segurança de rede Selecione Criar novo.

Digite nsg-1 para o nome.

Deixe o restante nos padrões e selecione OK.Deixe o restante das configurações nos padrões e selecione Revisar + criar.

Revise as configurações e selecione Criar.

Aguarde até que a máquina virtual termine a implantação antes de prosseguir para as próximas etapas.

Nota

As máquinas virtuais em uma rede virtual com um host bastion não precisam de endereços IP públicos. Bastion fornece o IP público, e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas por bastion. Para obter mais informações, consulte Dissociar um endereço IP público de uma VM do Azure.

Testar gateway NAT

Você se conecta às máquinas virtuais do Ubuntu que você criou nas etapas anteriores para verificar se o tráfego de saída da Internet está saindo do gateway NAT.

Obter o endereço IP público do gateway NAT

Obtenha o endereço IP público do gateway NAT para verificação das etapas mais adiante no artigo.

Na caixa de pesquisa na parte superior do portal, introduza IP Público. Selecione Endereços IP públicos nos resultados da pesquisa.

Selecione public-ip-nat.

Anote o valor no endereço IP. O exemplo usado neste artigo é 203.0.113.0.25.

Teste o gateway NAT a partir do spoke

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-spoke.

Em Visão geral, selecione Conectar e Conectar via bastião.

Insira o nome de usuário e a senha inseridos durante a criação da VM. Selecione Ligar.

No prompt bash, digite o seguinte comando:

curl ifconfig.meVerifique se o endereço IP retornado pelo comando corresponde ao endereço IP público do gateway NAT.

azureuser@vm-1:~$ curl ifconfig.me 203.0.113.0.25Feche a conexão Bastion para vm-spoke.

Quando terminar de usar os recursos que criou, você poderá excluir o grupo de recursos e todos os seus recursos.

No portal do Azure, procure e selecione Grupos de recursos.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos.

Digite test-rg em Digite o nome do grupo de recursos para confirmar a exclusão e selecione Excluir.

Próximos passos

Avance para o próximo artigo para saber como integrar um gateway NAT com um Balanceador de Carga do Azure: