Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

O Firewall do Azure é um serviço de segurança de firewall de rede inteligente nativo da nuvem que oferece proteção contra ameaças de nível superior para suas cargas de trabalho de nuvem do Azure. É um firewall como serviço totalmente com estado, com alta disponibilidade integrada e escalabilidade ilimitada na nuvem. O Firewall do Azure inspeciona o tráfego leste-oeste e norte-sul. Para entender esses tipos de tráfego, veja o tráfego leste-oeste e norte-sul em .

O Firewall do Azure está disponível em três SKUs: Basic, Standard e Premium.

Observação

O Firewall do Azure é um dos serviços que compõem a categoria Segurança de Rede no Azure. Outros serviços nesta categoria incluem a Proteção contra DDoS do Azure e o Firewall de Aplicativo Web do Azure. Cada serviço tem seus próprios recursos exclusivos e casos de uso. Para obter mais informações sobre esta categoria de serviço, consulte Segurança de rede.

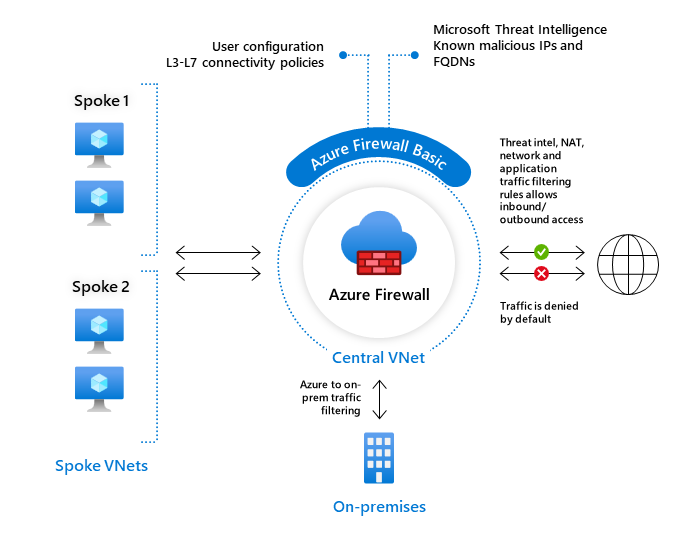

Azure Firewall Básico

O Firewall do Azure Basic foi projetado para pequenas e médias empresas (SMBs) protegerem seus ambientes de nuvem do Azure. Proporciona uma proteção essencial a um preço acessível.

As principais limitações do Firewall do Azure Basic incluem:

- Suporta apenas o modo de alerta Threat Intel

- Unidade de escala fixa com duas instâncias de back-end de máquina virtual

- Recomendado para ambientes com uma taxa de transferência estimada de 250 Mbps

Para obter mais informações, consulte Recursos do Firewall do Azure por SKU.

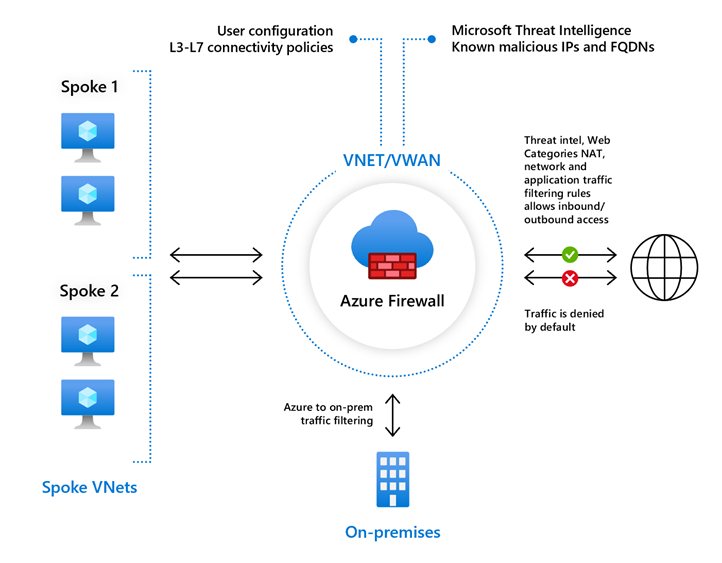

Azure Firewall Standard

O Azure Firewall Standard oferece filtragem L3-L7 e feeds de inteligência de ameaças diretamente do Microsoft Cyber Security. Pode alertar e bloquear o tráfego de/para endereços IP e domínios maliciosos conhecidos, atualizados em tempo real para proteger contra ameaças novas e emergentes.

Para obter mais informações, consulte Recursos do Firewall do Azure por SKU.

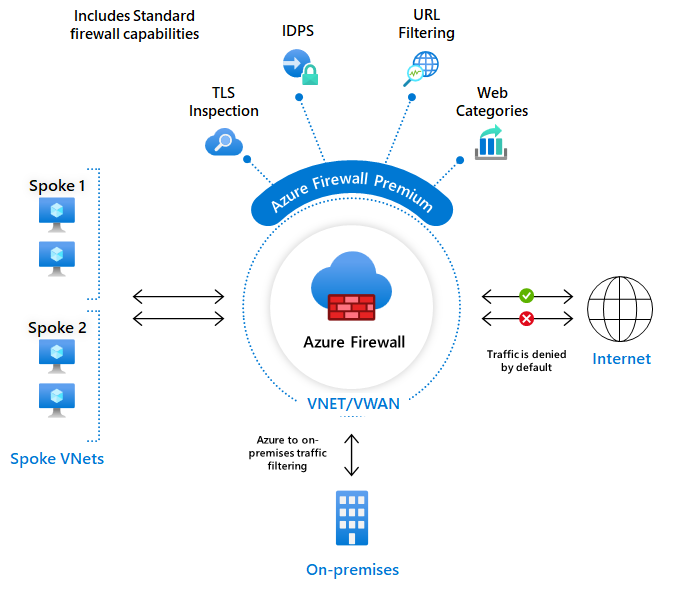

Azure Firewall Premium

O Firewall Premium do Azure fornece recursos avançados, incluindo IDPS baseados em assinatura para deteção rápida de ataques identificando padrões específicos. Esses padrões podem incluir sequências de bytes no tráfego de rede ou sequências de instruções maliciosas conhecidas usadas por malware. Com mais de 67.000 assinaturas em mais de 50 categorias, atualizadas em tempo real, protege contra exploits novos e emergentes, como malware, phishing, mineração de moedas e ataques de Trojan.

Para obter mais informações, consulte Recursos do Firewall do Azure por SKU.

Comparação de funcionalidades

Para comparar todas as características de SKU do Firewall do Azure, consulte Selecione o SKU de Firewall do Azure mais adequado para atender às suas necessidades.

Azure Firewall Manager

O Azure Firewall Manager permite-lhe gerir centralmente as Firewalls do Azure em várias subscrições. Ele usa políticas de firewall para aplicar um conjunto comum de regras e configurações de rede e aplicativos aos firewalls em seu locatário.

O Firewall Manager suporta firewalls em ambientes de rede virtual e WAN Virtual (Secure Virtual Hub). Os Hubs Virtuais Seguros usam a solução de automação de rotas da WAN Virtual para simplificar o roteamento de tráfego para o firewall com apenas algumas etapas.

Para saber mais, consulte Gerenciador de Firewall do Azure.

Preços e SLA

Para obter detalhes de preços, consulte os preços do Firewall do Azure em .

Para obter informações sobre o SLA do Firewall do Azure, consulte .

Regiões suportadas

Para obter uma lista de regiões suportadas, consulte produtos do Azure disponíveis por região.

Novidades

Para saber sobre as últimas atualizações, consulte atualizações do Azure.

Problemas conhecidos

Para problemas conhecidos, consulte problemas conhecidos do Firewall do Azure.

Próximos passos

- Guia de início rápido: criar um Firewall do Azure e uma política de firewall - modelo ARM

- Guia de início rápido: implantar o Firewall do Azure com zonas de disponibilidade - modelo ARM

- Tutorial: Implementar e configurar o Azure Firewall com o portal do Azure

- Módulo de aprendizagem: Introdução ao Firewall do Azure

- Saiba mais sobre a segurança de rede do Azure