Realocar o Azure Key Vault para outra região

Há vários cenários nos quais você pode querer mover seus recursos existentes do Azure de uma região para outra. Os exemplos são por motivos de gerenciabilidade, governança ou por causa de fusões e aquisições de empresas.

O Azure Key Vault não oferece suporte à realocação do cofre de chaves para outra região.

Em vez de realocar, você precisa:

- Crie um novo cofre de chaves com a realocação dos serviços do Azure associados.

- Regenere todas as chaves, segredos ou certificados necessários. Em alguns casos, pode ser necessário transferir os segredos ou certificados do cofre de chaves existente para o cofre de chaves realocado.

Pré-requisitos

Verifique se sua assinatura do Azure permite que você crie cofres de chaves na região de destino.

Crie um mapa de dependência com todos os serviços do Azure usados pelo Cofre da Chave. Para os serviços que estão no escopo da recolocação, você deve escolher a estratégia de realocação apropriada.

Dependendo do design do Cofre da Chave, talvez seja necessário implantar e configurar a Rede Virtual na região de destino.

Documente e planeje a reconfiguração no Cofre da Chave na região de destino:

- Políticas de acesso e definições de configuração de rede.

- Proteção suave contra exclusão e limpeza.

- Configurações de rotação automática.

Inatividade

Para entender os possíveis períodos de inatividade envolvidos, consulte Cloud Adoption Framework for Azure: Select a relocation method.

Consideração pelos pontos de extremidade de serviço

Os pontos de extremidade do serviço de rede virtual para o Cofre da Chave do Azure restringem o acesso a uma rede virtual especificada. Os pontos de extremidade também podem restringir o acesso a uma lista de intervalos de endereços IPv4 (protocolo Internet versão 4). Qualquer usuário que se conecte ao Cofre da Chave de fora dessas fontes tem acesso negado. Se os pontos de extremidade de serviço fossem configurados na região de origem para o recurso do Cofre de Chaves, o mesmo precisaria ser feito no de destino.

Para uma recriação bem-sucedida do Cofre da Chave para a região de destino, a VNet e a Sub-rede devem ser criadas previamente. Caso a movimentação desses dois recursos esteja sendo realizada com a ferramenta Azure Resource Mover, os pontos de extremidade de serviço não serão configurados automaticamente. Portanto, eles precisam ser configurados manualmente, o que pode ser feito por meio do portal do Azure, da CLI do Azure ou do Azure PowerShell.

Consideração para o ponto final privado

O Azure Private Link fornece conectividade privada de uma rede virtual para a plataforma Azure como serviço (PaaS), de propriedade do cliente ou serviços de parceiros da Microsoft. O Private Link simplifica a arquitetura de rede e protege a conexão entre pontos de extremidade no Azure, eliminando a exposição de dados à Internet pública.

Para uma recriação bem-sucedida do Cofre da Chave na região de destino, a VNet e a Sub-rede devem ser criadas antes que a recriação real ocorra.

Consideração pela integração do DNS do ponto de extremidade privado do Azure

É importante configurar corretamente as configurações de DNS para resolver o endereço IP do ponto de extremidade privado para o nome de domínio totalmente qualificado (FQDN) da cadeia de conexão.

Os serviços existentes do Microsoft Azure podem já ter uma configuração de DNS para um ponto de extremidade público. Essa configuração deve ser substituída para se conectar usando seu ponto de extremidade privado.

A interface de rede associada ao ponto de extremidade privado contém as informações para configurar seu DNS. As informações da interface de rede incluem FQDN e endereços IP privados para o seu recurso de link privado.

Pode utilizar as seguintes opções para configurar as definições de DNS para pontos finais privados:

- Utilizar o ficheiro de anfitrião (apenas recomendado para testes) . Pode utilizar o ficheiro de anfitrião numa máquina virtual para substituir o DNS.

- Utilizar uma zona DNS privado. Pode utilizar zonas DNS privadas para substituir a resolução DNS para um ponto final privado. Uma zona DNS privado pode ser ligada à rede virtual para resolver domínios específicos.

- Utilizar o reencaminhador de DNS (opcional) . Pode utilizar o reencaminhador de DNS para substituir a resolução de DNS de um recurso de ligação privada. Crie uma regra de reencaminhamento de DNS para utilizar uma zona DNS privado no servidor DNS alojado numa rede virtual.

Preparação

Para exportar um modelo com o portal do Azure:

Inicie sessão no portal do Azure.

Selecione Todos os recursos e, em seguida, selecione o cofre de chaves.

Selecione >Modelo de exportação de automação>.

Escolha Download na folha Exportar modelo .

Localize o arquivo .zip que você baixou do portal e descompacte esse arquivo para uma pasta de sua escolha.

Esse arquivo zip contém os arquivos .json que compõem o modelo e os scripts para implantar o modelo.

Tenha em mente os seguintes conceitos:

- Os nomes dos cofres de chaves são globalmente exclusivos. Não é possível reutilizar um nome de cofre.

- Você precisa reconfigurar suas políticas de acesso e definições de configuração de rede no novo cofre de chaves.

- Você precisa reconfigurar a proteção de exclusão suave e limpeza no novo cofre de chaves.

- A operação de backup e restauração não preserva as configurações de rotação automática. Talvez seja necessário redefinir as configurações.

Modificar o modelo

Modifique o modelo alterando o nome e a região do cofre de chaves.

Para implantar o modelo usando o portal do Azure:

No portal do Azure, selecione Criar um recurso.

Em Pesquisar no Marketplace, escreva implementação de modelo e prima ENTER.

Selecione Implementação de modelo.

Selecione Criar.

Selecione Crie o seu próprio modelo no editor.

Selecione Carregar ficheiro e, em seguida, siga as instruções para carregar o ficheiro template.json que transferiu na última secção.

No arquivo template.json, nomeie o cofre de chaves definindo o valor padrão do nome do cofre de chaves. Este exemplo define o valor padrão do nome do cofre de chaves como

mytargetaccount."$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "vaults_name": { "defaultValue": "key-vault-name", "type": "String" } },Edite a propriedade location no arquivo template.json para a região de destino. Este exemplo define a região de destino como

centralus."resources": [ { "type": "Microsoft.KeyVault/vaults", "apiVersion": "2023-07-01", "name": "[parameters('vaults_name')]", "location": "centralus", ... }, ... ]Para obter códigos de localização de região, consulte Localizações do Azure. O código de uma região é o nome da região sem espaços, Central US = centralus.

Remova os recursos do ponto de extremidade privado de tipo no modelo.

{ "type": "Microsoft.KeyVault/vaults/privateEndpointConnections", ... }Caso você tenha configurado um ponto de extremidade de serviço em seu cofre de chaves, na seção networkAcl , em virtualNetworkRules, adicione a regra para a sub-rede de destino. Certifique-se de que o sinalizador ignoreMissingVnetServiceEndpoint esteja definido como False, para que o IaC não consiga implantar o Cofre da Chave caso o ponto de extremidade do serviço não esteja configurado na região de destino.

parameter.json

{ "$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion": "1.0.0.0", "parameters": { "target_vnet_externalid": { "value": "virtualnetwork-externalid" }, "target_subnet_name": { "value": "subnet-name" } } }_template.json

"networkAcls": { "bypass": "AzureServices", "defaultAction": "Deny", "ipRules": [], "virtualNetworkRules": [ { "id": "[concat(parameters('target_vnet_externalid'), concat('/subnets/', parameters('target_subnet_name')]", "ignoreMissingVnetServiceEndpoint": false } ] }

Voltar a implementar

Implante o modelo para criar um novo cofre de chaves na região de destino.

Salve o arquivo template.json .

Introduza ou selecione os valores das propriedades:

Subscrição: selecione uma subscrição do Azure.

Grupo de recursos: selecione Criar novo e dê um nome ao grupo de recursos.

Local: selecione um local do Azure.

Selecione Concordo com os termos e condições mencionados acima e, em seguida, selecione Selecionar compra.

As Políticas de Acesso e as definições de configuração de Rede (pontos de extremidade privados) precisam ser reconfiguradas no novo Cofre da Chave. A proteção contra exclusão e limpeza suave precisa ser reconfigurada no novo cofre de chaves e nas configurações de rotação automática.

Gorjeta

Se você receber um erro informando que o XML especificado não é sintaticamente válido, compare o JSON em seu modelo com os esquemas descritos na documentação do Azure Resource Manager.

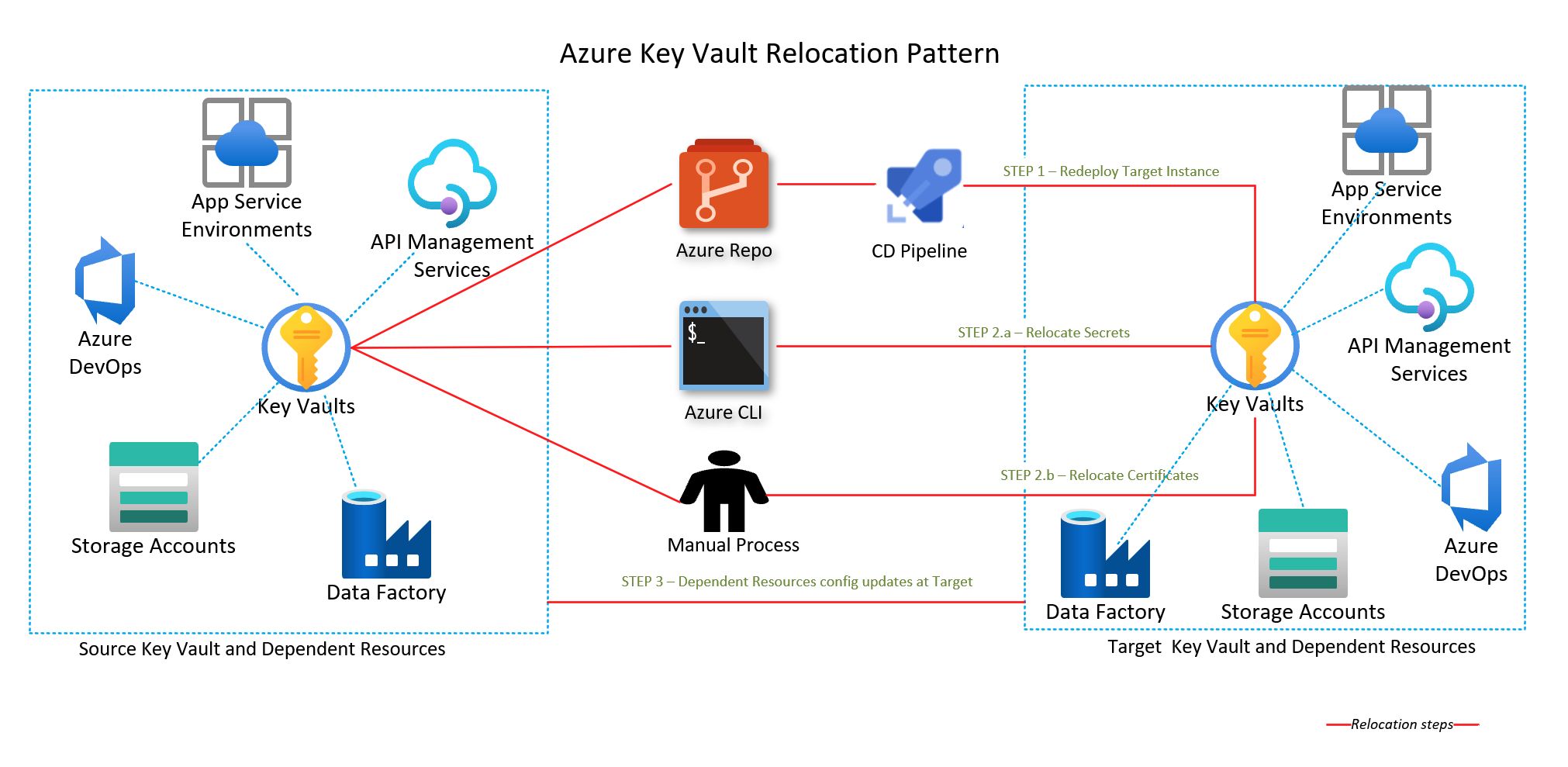

Reimplantar com migração de dados

Importante

Se você planeja mover um Cofre de Chaves entre regiões, mas dentro da mesma geografia, é recomendável fazer um backup e restaurar segredos, chaves e certificados .

- Siga as etapas descritas na abordagem de reimplantação.

- Para segredos:

- Copie e salve o valor secreto no cofre da chave de origem.

- Recrie o segredo no cofre da chave de destino e defina o valor como segredo salvo.

- Para os certificados:

- Exporte o certificado para um arquivo PFX.

- Importe o arquivo PFX para o cofre da chave de destino. Se não for possível exportar a chave privada (

exportablenão está definida), você deverá gerar um novo certificado e importá-lo para o cofre de chaves de destino.

- Com a realocação do serviço do Azure associado, as chaves são regeneradas.

- Confirme se as chaves foram geradas para o serviço associado.

Verificar

Antes de excluir seu cofre de chaves antigo, verifique se o novo cofre contém todas as chaves, segredos e certificados necessários após a realocação dos serviços associados do Azure.

Conteúdos relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários