Proteção contra ameaças do Azure

O Azure oferece funcionalidade incorporada de proteção contra ameaças através de serviços como o Microsoft Entra ID, os registos do Azure Monitor e o Microsoft Defender for Cloud. Essa coleção de serviços e recursos de segurança fornece uma maneira simples e rápida de entender o que está acontecendo em suas implantações do Azure.

O Azure fornece uma ampla variedade de opções para configurar e personalizar a segurança para atender aos requisitos das implantações do seu aplicativo. Este artigo descreve como atender a esses requisitos.

Proteção do Microsoft Entra ID

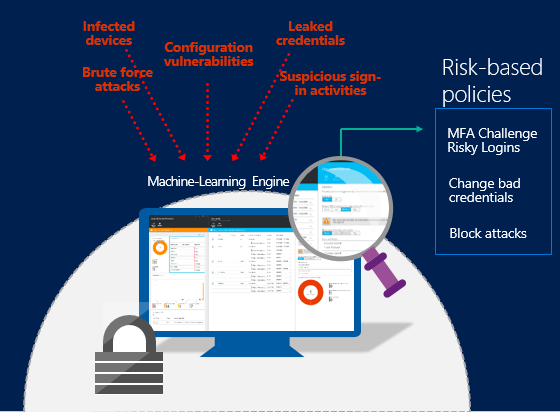

O Microsoft Entra ID Protection é um recurso da edição P2 do Microsoft Entra ID que fornece uma visão geral das deteções de risco e vulnerabilidades potenciais que podem afetar as identidades da sua organização. A Proteção de Identidade usa os recursos existentes de deteção de anomalias do Microsoft Entra que estão disponíveis por meio dos Relatórios de Atividades Anômalas do Microsoft Entra e introduz novos tipos de deteção de risco que podem detetar anomalias em tempo real.

A Proteção de Identidade usa algoritmos adaptativos de aprendizado de máquina e heurística para detetar anomalias e deteções de risco que podem indicar que uma identidade foi comprometida. Usando esses dados, o Identity Protection gera relatórios e alertas para que você possa investigar essas deteções de risco e tomar as medidas de correção ou mitigação apropriadas.

Recursos de proteção de identidade

O Microsoft Entra ID Protection é mais do que uma ferramenta de monitoramento e relatórios. Para proteger as identidades da sua organização, você pode configurar políticas baseadas em risco que respondem automaticamente aos problemas detetados quando um nível de risco especificado for atingido. Essas políticas, além de outros controles de Acesso Condicional fornecidos pelo Microsoft Entra ID e EMS, podem bloquear automaticamente ou iniciar ações de correção adaptável, incluindo redefinições de senha e imposição de autenticação multifator.

Exemplos de algumas das maneiras pelas quais o Azure Identity Protection pode ajudar a proteger suas contas e identidades incluem:

Deteção de deteções de risco e contas arriscadas

- Detete seis tipos de deteção de risco usando aprendizado de máquina e regras heurísticas.

- Calcule os níveis de risco do usuário.

- Forneça recomendações personalizadas para melhorar a postura geral de segurança, destacando vulnerabilidades.

Investigando deteções de risco

- Envie notificações para deteções de risco.

- Investigue deteções de risco usando informações relevantes e contextuais.

- Forneça fluxos de trabalho básicos para acompanhar investigações.

- Forneça acesso fácil a ações de correção, como redefinição de senha.

Políticas de acesso condicional baseadas no risco

- Reduza as entradas arriscadas bloqueando entradas ou exigindo desafios de autenticação multifator.

- Bloqueie ou proteja contas de usuário arriscadas.

- Exigir que os usuários se registrem para autenticação multifator.

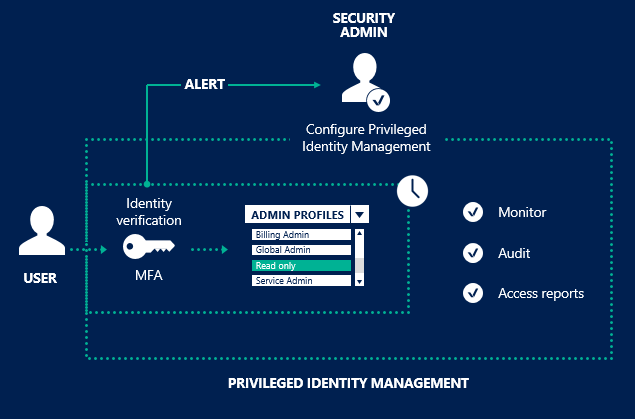

Gerenciamento de identidades privilegiadas do Microsoft Entra

Com o Microsoft Entra Privileged Identity Management (PIM), você pode gerenciar, controlar e monitorar o acesso dentro da sua organização. Esse recurso inclui acesso a recursos no Microsoft Entra ID e outros serviços online da Microsoft, como o Microsoft 365 ou o Microsoft Intune.

O PIM ajuda você a:

Obtenha alertas e relatórios sobre administradores do Microsoft Entra e acesso administrativo just-in-time (JIT) aos serviços online da Microsoft, como o Microsoft 365 e o Intune.

Obtenha relatórios sobre o histórico de acesso de administrador e alterações nas atribuições de administrador.

Receba alertas sobre o acesso a uma função privilegiada.

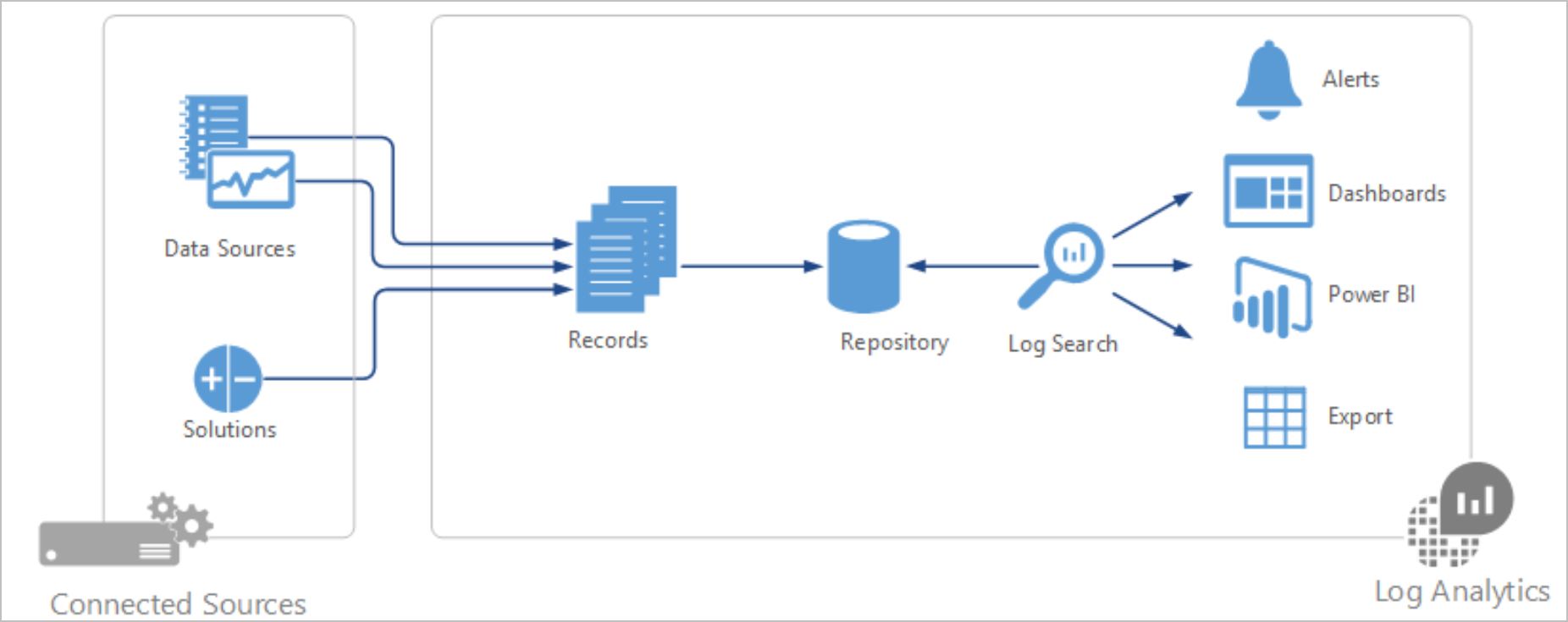

Registos do Azure Monitor

Os logs do Azure Monitor são uma solução de gerenciamento de TI baseada em nuvem da Microsoft que ajuda você a gerenciar e proteger sua infraestrutura local e na nuvem. Como os logs do Azure Monitor são implementados como um serviço baseado em nuvem, você pode colocá-lo em funcionamento rapidamente com investimento mínimo em serviços de infraestrutura. Novos recursos de segurança são entregues automaticamente, economizando custos contínuos de manutenção e atualização.

Postura holística de segurança e conformidade

O Microsoft Defender for Cloud fornece uma visão abrangente da postura de segurança de TI da sua organização, com consultas de pesquisa internas para problemas notáveis que exigem sua atenção. Fornece informações de alto nível sobre o estado de segurança dos computadores. Você também pode visualizar todos os eventos das últimas 24 horas, 7 dias ou qualquer outro período de tempo personalizado.

Os logs do Azure Monitor ajudam você a entender rápida e facilmente a postura geral de segurança de qualquer ambiente, tudo dentro do contexto de operações de TI, incluindo avaliação de atualização de software, avaliação antimalware e linhas de base de configuração. Os dados de log de segurança são facilmente acessíveis para simplificar os processos de auditoria de segurança e conformidade.

Insight e análise

No centro dos logs do Azure Monitor está o repositório, que é hospedado pelo Azure.

Você coleta dados no repositório de fontes conectadas configurando fontes de dados e adicionando soluções à sua assinatura.

Cada fonte de dados e soluções cria tipos de registro separados com seu próprio conjunto de propriedades, mas você ainda pode analisá-los juntos em consultas ao repositório. Você pode usar as mesmas ferramentas e métodos para trabalhar com uma variedade de dados coletados por várias fontes.

A maior parte da sua interação com os logs do Azure Monitor é por meio do portal do Azure, que é executado em qualquer navegador e fornece acesso a definições de configuração e várias ferramentas para analisar e agir sobre os dados coletados. A partir do portal, pode utilizar:

- Pesquisas de log onde você constrói consultas para analisar os dados coletados.

- Dashboards, que pode personalizar com vistas gráficas das suas pesquisas mais valiosas.

- Soluções, que fornecem funcionalidades adicionais e ferramentas de análise.

As soluções adicionam funcionalidade aos logs do Azure Monitor. Eles são executados principalmente na nuvem e fornecem análise de dados coletados no repositório de análise de logs. As soluções também podem definir novos tipos de registro a serem coletados que podem ser analisados com pesquisas de log ou usando uma interface de usuário adicional que a solução fornece no painel de análise de log.

O Defender for Cloud é um exemplo deste tipo de soluções.

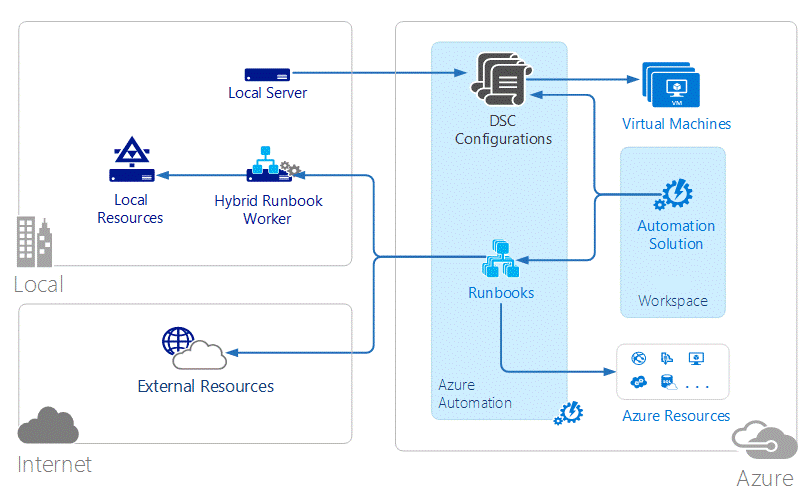

Automação e controle: Alerta sobre desvios na configuração de segurança

A Automação do Azure automatiza processos administrativos com runbooks baseados no PowerShell e executados na nuvem. Os runbooks podem ser também executados no seu centro de dados local para gerir recursos locais. A Automação do Azure fornece gerenciamento de configuração com a Configuração de Estado Desejado (DSC) do PowerShell.

Você pode criar e gerenciar recursos DSC hospedados no Azure e aplicá-los a sistemas locais e na nuvem. Ao fazer isso, você pode definir e aplicar automaticamente sua configuração ou obter relatórios sobre desvio para ajudar a garantir que as configurações de segurança permaneçam dentro da política.

Microsoft Defender para a Cloud

O Microsoft Defender for Cloud ajuda a proteger seu ambiente de nuvem híbrida. Ao realizar avaliações de segurança contínuas dos seus recursos conectados, ele é capaz de fornecer recomendações de segurança detalhadas para as vulnerabilidades descobertas.

As recomendações do Defender for Cloud baseiam-se no benchmark de segurança na nuvem da Microsoft - o conjunto de diretrizes específico do Azure criado pela Microsoft para práticas recomendadas de segurança e conformidade com base em estruturas de conformidade comuns. Esta referência amplamente respeitada baseia-se nos controles do Center for Internet Security (CIS) e do National Institute of Standards and Technology (NIST), com foco na segurança centrada na nuvem.

Habilitar os recursos de segurança aprimorados do Defender for Cloud oferece proteção avançada e inteligente de seus recursos e cargas de trabalho do Azure, híbridos e multicloud. Saiba mais em Recursos de segurança aprimorados do Microsoft Defender for Cloud.

O painel de proteção de carga de trabalho no Defender for Cloud fornece visibilidade e controle dos recursos integrados de proteção de carga de trabalho na nuvem fornecidos por uma variedade de planos do Microsoft Defender :

Gorjeta

Saiba mais sobre as seções numeradas em O painel de proteções de carga de trabalho.

Os investigadores de segurança da Microsoft estão constantemente atentos a ameaças. Estes têm acesso a um conjunto amplo de telemetria obtida através da presença global da Microsoft na nuvem e no local. Esta coleção abrangente e diversificada de conjuntos de dados permite à Microsoft descobrir novos padrões de ataque e tendências dos seus produtos de consumidor e empresariais no local, assim como os seus serviços online.

Assim, o Defender for Cloud pode atualizar rapidamente seus algoritmos de deteção à medida que os invasores lançam novas explorações cada vez mais sofisticadas. Essa abordagem ajuda você a acompanhar o ritmo de um ambiente de ameaças em rápida evolução.

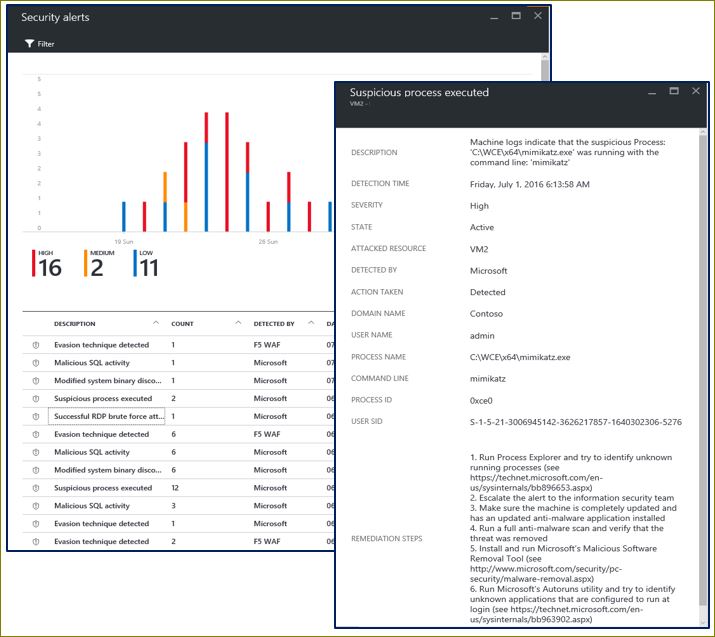

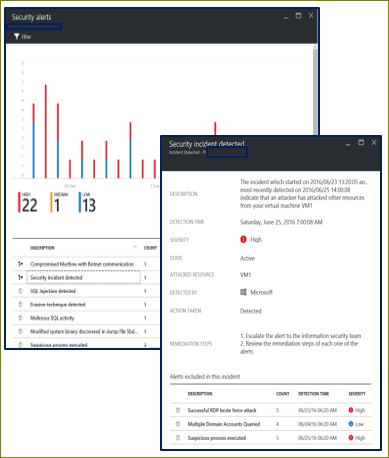

O Microsoft Defender for Cloud recolhe automaticamente informações de segurança dos seus recursos, da rede e das soluções de parceiros ligados. Ele analisa essas informações, correlacionando informações de várias fontes, para identificar ameaças.

Os alertas de segurança são priorizados no Defender for Cloud, juntamente com recomendações sobre como remediar as ameaças.

O Defender for Cloud emprega análises de segurança avançadas, que vão muito além das abordagens baseadas em assinaturas. Avanços em tecnologias de big data e aprendizado de máquina são usados para avaliar eventos em toda a nuvem. A análise avançada pode detetar ameaças que seriam impossíveis de identificar através de abordagens manuais e prever a evolução dos ataques. Esses tipos de análise de segurança são abordados nas próximas seções.

Informações sobre ameaças

A Microsoft tem acesso a uma imensa quantidade de informações sobre ameaças globais.

A telemetria flui de várias fontes, como Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) e Microsoft Security Response Center (MSRC).

Os pesquisadores também recebem informações de inteligência de ameaças que são compartilhadas entre os principais provedores de serviços de nuvem e assinam feeds de inteligência de ameaças de terceiros. O Microsoft Defender for Cloud pode usar essas informações para alertá-lo sobre ameaças de agentes mal-intencionados conhecidos. Alguns exemplos incluem:

Aproveitando o poder do aprendizado de máquina: o Microsoft Defender for Cloud tem acesso a uma vasta quantidade de dados sobre a atividade da rede na nuvem, que podem ser usados para detetar ameaças direcionadas às suas implantações do Azure.

Deteção de força bruta: o aprendizado de máquina é usado para criar um padrão histórico de tentativas de acesso remoto, o que permite detetar ataques de força bruta contra portas Secure Shell (SSH), RDP (Remote Desktop Protocol) e SQL.

Deteção de DDoS e botnet de saída: um objetivo comum dos ataques que visam recursos de nuvem é usar o poder de computação desses recursos para executar outros ataques.

Novos servidores de análise comportamental e VMs: depois que um servidor ou máquina virtual é comprometido, os invasores empregam uma ampla variedade de técnicas para executar código mal-intencionado nesse sistema, evitando a deteção, garantindo persistência e evitando controles de segurança.

Deteção de Ameaças da Base de Dados SQL do Azure: deteção de ameaças para a Base de Dados SQL do Azure, que identifica atividades anómalas da base de dados que indicam tentativas invulgares e potencialmente prejudiciais de aceder ou explorar bases de dados.

Análise comportamental

A análise comportamental é uma técnica que analisa e compara os dados para uma coleção de padrões conhecidos. No entanto, esses padrões não são assinaturas simples. Eles são determinados por meio de algoritmos complexos de aprendizado de máquina que são aplicados a conjuntos de dados massivos.

Os padrões também são determinados através da análise cuidadosa de comportamentos maliciosos por analistas especializados. O Microsoft Defender for Cloud pode usar a análise comportamental para identificar recursos comprometidos com base na análise de logs de máquinas virtuais, logs de dispositivos de rede virtual, logs de malha, despejos de falhas e outras fontes.

Além disso, os padrões estão correlacionados com outros sinais para verificar se há evidências de apoio de uma campanha generalizada. Esta correlação ajuda a identificar eventos que são consistentes com indicadores estabelecidos de comprometimento.

Alguns exemplos incluem:

Execução do processo suspeito: os atacantes empregam várias técnicas para executar o software malicioso sem deteção. Por exemplo, um invasor pode dar ao malware os mesmos nomes que arquivos de sistema legítimos, mas colocar esses arquivos em um local alternativo, usar um nome semelhante ao de um arquivo benigno ou mascarar a verdadeira extensão do arquivo. O Defender for Cloud modela comportamentos de processo e monitora execuções de processos para detetar discrepâncias como essas.

Malware oculto e tentativas de exploração: malware sofisticado pode escapar de produtos antimalware tradicionais nunca gravando em disco ou criptografando componentes de software armazenados no disco. No entanto, esse malware pode ser detetado usando a análise de memória, porque o malware deve deixar vestígios na memória para funcionar. Quando o software falha, uma informação de falha de sistema captura uma parte da memória no momento da falha. Ao analisar a memória no despejo de falha, o Microsoft Defender for Cloud pode detetar técnicas usadas para explorar vulnerabilidades no software, acessar dados confidenciais e persistir sub-repticiamente dentro de uma máquina comprometida sem afetar o desempenho da sua máquina.

Movimento lateral e reconhecimento interno: Para persistir em uma rede comprometida e localizar e coletar dados valiosos, os invasores geralmente tentam se mover lateralmente da máquina comprometida para outras pessoas dentro da mesma rede. O Defender for Cloud monitora as atividades de processo e login para descobrir tentativas de expandir a posição de um invasor na rede, como execução de comando remoto, sondagem de rede e enumeração de contas.

Scripts PowerShell mal-intencionados: o PowerShell pode ser usado por invasores para executar código mal-intencionado em máquinas virtuais de destino para vários fins. O Defender for Cloud inspeciona a atividade do PowerShell em busca de evidências de atividades suspeitas.

Ataques de saída: os atacantes concentram-se muitas vezes nos recursos da nuvem com o objetivo de os utilizar para preparar ataques adicionais. Máquinas virtuais comprometidas, por exemplo, podem ser usadas para lançar ataques de força bruta contra outras máquinas virtuais, enviar spam ou verificar portas abertas e outros dispositivos na Internet. Ao aplicar o aprendizado de máquina ao tráfego de rede, o Defender for Cloud pode detetar quando as comunicações de rede de saída excedem a norma. Quando o spam é detetado, o Defender for Cloud também correlaciona o tráfego de e-mail incomum com a inteligência do Microsoft 365 para determinar se o e-mail é provavelmente nefasto ou o resultado de uma campanha de e-mail legítima.

Deteção de anomalias

O Microsoft Defender for Cloud também usa a deteção de anomalias para identificar ameaças. Contrariamente à análise comportamental (que depende de padrões conhecidos derivados de grandes conjuntos de dados), a deteção de anomalias é mais “personalizada” e concentra-se nas linhas de base específicas das suas implementações. O aprendizado de máquina é aplicado para determinar a atividade normal para suas implantações e, em seguida, as regras são geradas para definir condições atípicas que podem representar um evento de segurança. Veja o exemplo a seguir:

- Ataques de força bruta RDP/SSH de entrada: suas implantações podem ter máquinas virtuais ocupadas com muitos logins todos os dias e outras máquinas virtuais com poucos, se houver, logins. O Microsoft Defender for Cloud pode determinar a atividade de logon de linha de base para essas máquinas virtuais e usar o aprendizado de máquina para definir em torno das atividades de logon normais. Se houver alguma discrepância com a linha de base definida para as características relacionadas ao login, um alerta pode ser gerado. Novamente, o machine learning determina o que é significativo.

Monitorização de informações sobre ameaças contínua

O Microsoft Defender for Cloud opera com equipes de pesquisa de segurança e ciência de dados em todo o mundo que monitoram continuamente as mudanças no cenário de ameaças. Isto inclui as seguintes iniciativas:

Monitoramento de informações sobre ameaças: a inteligência de ameaças inclui mecanismos, indicadores, implicações e conselhos acionáveis sobre ameaças existentes ou emergentes. Essas informações são compartilhadas na comunidade de segurança e a Microsoft monitora continuamente feeds de inteligência de ameaças de fontes internas e externas.

Compartilhamento de sinais: as informações das equipes de segurança em todo o amplo portfólio da Microsoft de serviços locais e na nuvem, servidores e dispositivos de ponto de extremidade do cliente são compartilhadas e analisadas.

Especialistas em segurança da Microsoft: envolvimento contínuo com equipes em toda a Microsoft que trabalham em campos de segurança especializados, como perícia forense e deteção de ataques da Web.

Ajuste de deteção: os algoritmos são executados em relação a conjuntos de dados reais de clientes e os pesquisadores de segurança trabalham com os clientes para validar os resultados. Os verdadeiros e falsos positivos são utilizados para refinar os algoritmos do machine learning.

Esses esforços combinados culminam em deteções novas e aprimoradas, das quais você pode se beneficiar instantaneamente. Não há nenhuma ação para você tomar.

Microsoft Defender para armazenamento

O Microsoft Defender for Storage é uma camada nativa do Azure de inteligência de segurança que deteta tentativas incomuns e potencialmente prejudiciais de acessar ou explorar suas contas de armazenamento. Ele usa recursos avançados de deteção de ameaças e dados do Microsoft Threat Intelligence para fornecer alertas de segurança contextuais. Esses alertas também incluem passos para mitigar as ameaças detetadas e evitar ataques futuros.

Recursos de proteção contra ameaças: Outros serviços do Azure

Máquinas virtuais: Microsoft antimalware

O antimalware da Microsoft para Azure é uma solução de agente único para aplicativos e ambientes de locatário, projetada para ser executada em segundo plano sem intervenção humana. Você pode implantar a proteção com base nas necessidades das cargas de trabalho do seu aplicativo, com configuração básica segura por padrão ou personalizada avançada, incluindo monitoramento antimalware. O antimalware do Azure é uma opção de segurança para máquinas virtuais do Azure que é instalada automaticamente em todas as máquinas virtuais PaaS do Azure.

Recursos principais do antimalware da Microsoft

Aqui estão os recursos do Azure que implantam e habilitam o antimalware da Microsoft para seus aplicativos:

Proteção em tempo real: monitoriza a atividade em serviços na nuvem e em máquinas virtuais para detetar e bloquear a execução de malware.

Verificação agendada: realiza periodicamente verificações direcionadas para detetar malware, incluindo programas em execução ativa.

Remediação de malware: atua automaticamente sobre malwares detetados, como excluir ou colocar em quarentena arquivos maliciosos e limpar entradas maliciosas do registro.

Atualizações de assinatura: instala automaticamente as assinaturas de proteção mais recentes (definições de vírus) para garantir que a proteção esteja atualizada em uma frequência predeterminada.

Atualizações do Mecanismo Antimalware: atualiza automaticamente o Mecanismo Antimalware da Microsoft.

Atualizações da plataforma antimalware: atualiza automaticamente a plataforma antimalware da Microsoft.

Proteção ativa: relata metadados de telemetria sobre ameaças detetadas e recursos suspeitos ao Microsoft Azure para garantir uma resposta rápida ao cenário de ameaças em evolução, permitindo a entrega de assinaturas síncronas em tempo real por meio do sistema de proteção ativa da Microsoft.

Exemplos de relatórios: fornece e relata amostras para o serviço antimalware da Microsoft para ajudar a refinar o serviço e habilitar a solução de problemas.

Exclusões: Permite que os administradores de aplicativos e serviços configurem determinados arquivos, processos e unidades para exclusão da proteção e verificação por desempenho e outros motivos.

Coleta de eventos antimalware: registra a integridade do serviço antimalware, atividades suspeitas e ações de correção tomadas no log de eventos do sistema operacional e as coleta na conta de armazenamento do Azure do cliente.

Deteção de Ameaças da Base de Dados SQL do Azure

A Deteção de Ameaças da Base de Dados SQL do Azure é uma nova funcionalidade de inteligência de segurança incorporada no serviço da Base de Dados SQL do Azure. Trabalhando ininterruptamente para aprender, criar perfis e detetar atividades anômalas do banco de dados, a Deteção de Ameaças do Banco de Dados SQL do Azure identifica ameaças potenciais ao banco de dados.

Os agentes de segurança ou outros administradores designados podem receber uma notificação imediata sobre atividades suspeitas na base de dados à medida que ocorrem. Cada notificação fornece detalhes da atividade suspeita e recomenda como investigar e mitigar a ameaça.

Atualmente, a Deteção de Ameaças da Base de Dados SQL do Azure deteta potenciais vulnerabilidades e ataques de injeção de SQL, bem como padrões anómalos de acesso à base de dados.

Ao receber uma notificação por e-mail de deteção de ameaças, os usuários podem navegar e visualizar os registros de auditoria relevantes por meio de um link direto no e-mail. O link abre um visualizador de auditoria ou um modelo de auditoria pré-configurado do Excel que mostra os registros de auditoria relevantes no momento do evento suspeito, de acordo com o seguinte:

Armazenamento de auditoria para o banco de dados/servidor com as atividades anômalas do banco de dados.

Tabela de armazenamento de auditoria relevante que foi usada no momento do evento para gravar o log de auditoria.

Registros de auditoria da hora imediatamente seguinte à ocorrência do evento.

Registros de auditoria com um ID de evento semelhante no momento do evento (opcional para alguns detetores).

Os detetores de ameaças do Banco de dados SQL usam uma das seguintes metodologias de deteção:

Deteção determinística: deteta padrões suspeitos (baseados em regras) nas consultas do cliente SQL que correspondem a ataques conhecidos. Esta metodologia tem alta deteção e baixo falso positivo, mas cobertura limitada porque se enquadra na categoria de "deteções atômicas".

Deteção comportamental: deteta atividade anômala, que é um comportamento anormal no banco de dados que não foi visto durante os últimos 30 dias. Exemplos de atividade anômala do cliente SQL podem ser um pico de logins ou consultas com falha, um alto volume de dados sendo extraídos, consultas canônicas incomuns ou endereços IP desconhecidos usados para acessar o banco de dados.

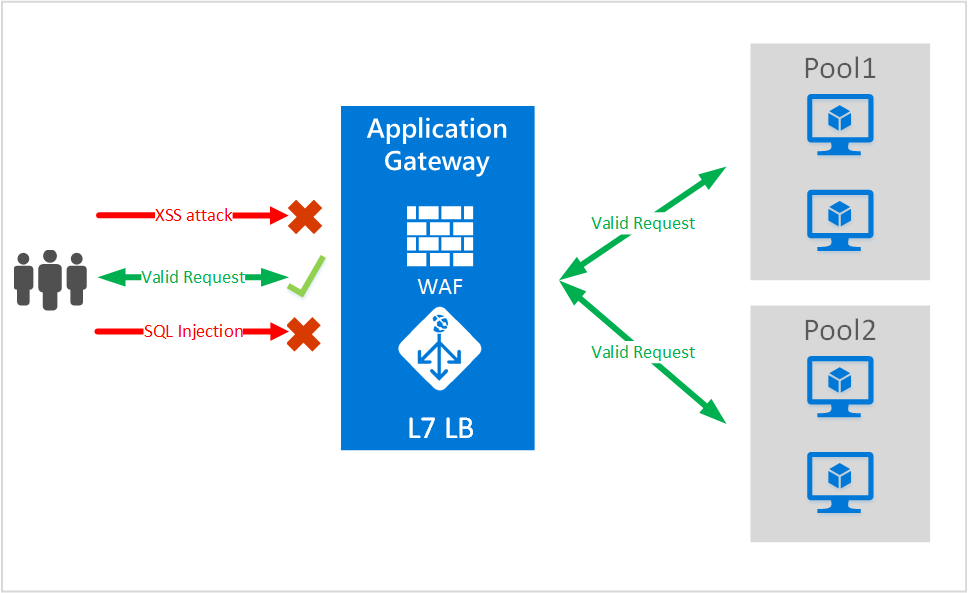

Application Gateway Web Application Firewall

O firewall de aplicativo Web (WAF) é um recurso do Application Gateway que fornece proteção a aplicativos Web que usam um gateway de aplicativo para funções padrão de controle de entrega de aplicativos. O Web Application Firewall faz isso protegendo-os contra a maioria das 10 principais vulnerabilidades comuns da Web do Open Web Application Security Project (OWASP).

As proteções incluem:

Proteção contra injeção de SQL.

Proteção de scripts entre sites.

Proteção contra ataques da Web comuns, como injeção de comando, contrabando de solicitação HTTP, divisão de resposta HTTP e ataque de inclusão remota de arquivos.

Proteção contra violações do protocolo HTTP.

Proteção contra anomalias do protocolo HTTP, como falta de agente do usuário do host e cabeçalhos de aceitação.

Prevenção contra bots, rastreadores e scanners.

Deteção de configurações incorretas comuns de aplicativos (ou seja, Apache, IIS e assim por diante).

Configurar o WAF em seu gateway de aplicativo oferece os seguintes benefícios:

Protege seu aplicativo da Web contra vulnerabilidades e ataques da Web sem modificação do código de back-end.

Protege vários aplicativos Web ao mesmo tempo atrás de um gateway de aplicativo. Um gateway de aplicativo suporta hospedar até 20 sites.

Monitora aplicativos da Web contra ataques usando relatórios em tempo real gerados por logs WAF do gateway de aplicativo.

Ajuda a atender aos requisitos de conformidade. Certos controles de conformidade exigem que todos os pontos de extremidade voltados para a Internet sejam protegidos por uma solução WAF.

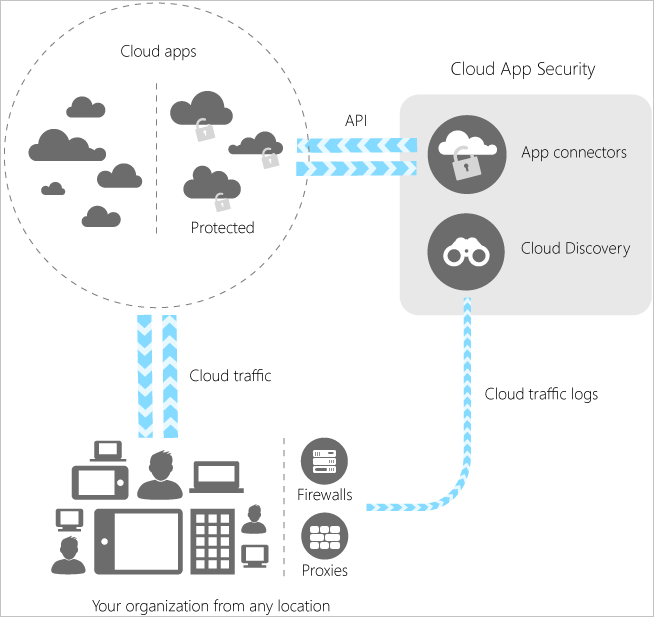

Defender para Aplicações Cloud

O Defender for Cloud Apps é um componente crítico da pilha do Microsoft Cloud Security. É uma solução abrangente que pode ajudar a sua organização à medida que se move para tirar o máximo partido da promessa das aplicações na nuvem. Mantém-no no controlo, através de uma melhor visibilidade da atividade. Também aumenta a proteção dos dados vitais nas várias aplicações em cloud.

Com ferramentas para ajudar a desvendar Shadow IT, avaliar o risco, aplicar políticas, investigar atividades e parar ameaças, a sua organização pode migrar com mais segurança para a cloud sem perder o controlo dos dados vitais.

| Categoria | Description |

|---|---|

| Detetar | Descubra a TI sombra com o Defender for Cloud Apps. Obtenha visibilidade ao detetar aplicações, atividades, utilizadores, dados e ficheiros no seu ambiente na cloud. Detete aplicações de terceiros que estão ligadas à sua cloud. |

| Investigar | Investigue as suas aplicações na cloud com ferramentas forenses de cloud para ajudar a obter informações detalhadas sobre aplicações arriscadas, utilizadores e ficheiros específicos na sua rede. Descubra padrões nos dados recolhidos a partir da cloud. Gere relatórios para monitorizar a sua cloud. |

| Controlo | Reduza o risco através da definição de políticas e alertas para obter o máximo controlo sobre o tráfego de rede de cloud. Use o Defender for Cloud Apps para migrar seus usuários para alternativas seguras e sancionadas de aplicativos na nuvem. |

| Proteger | Use o Defender for Cloud Apps para sancionar ou proibir aplicativos, aplicar a prevenção contra perda de dados, controlar permissões e compartilhamento e gerar relatórios e alertas personalizados. |

| Controlo | Reduza o risco através da definição de políticas e alertas para obter o máximo controlo sobre o tráfego de rede de cloud. Use o Defender for Cloud Apps para migrar seus usuários para alternativas seguras e sancionadas de aplicativos na nuvem. |

O Defender for Cloud Apps integra a visibilidade com a sua nuvem:

Usando o Cloud Discovery para mapear e identificar seu ambiente de nuvem e os aplicativos de nuvem que sua organização está usando.

Sancionar e proibir aplicações na sua nuvem.

Usando conectores de aplicativos fáceis de implantar que aproveitam as APIs do provedor para visibilidade e governança dos aplicativos aos quais você se conecta.

Ajudando-o a ter um controlo contínuo através da definição e, em seguida, do ajuste contínuo de políticas.

Ao coletar dados dessas fontes, o Defender for Cloud Apps executa análises sofisticadas nele. Alerta-o imediatamente de atividades anómalas e dá-lhe mais visibilidade para o seu ambiente em cloud. Você pode configurar uma política no Defender for Cloud Apps e usá-la para proteger tudo em seu ambiente de nuvem.

Recursos de proteção contra ameaças de terceiros por meio do Azure Marketplace

Firewall de Aplicações Web

O Web Application Firewall inspeciona o tráfego de entrada da Web e bloqueia injeções de SQL, scripts entre sites, uploads de malware, ataques DDoS de aplicativos e outros ataques direcionados a seus aplicativos Web. Ele também inspeciona as respostas dos servidores web back-end para prevenção de perda de dados (DLP). O mecanismo de controle de acesso integrado permite que os administradores criem políticas granulares de controle de acesso para autenticação, autorização e contabilidade (AAA), o que dá às organizações autenticação forte e controle de usuário.

O Web Application Firewall oferece os seguintes benefícios:

Deteta e bloqueia injeções de SQL, scripts entre sites, uploads de malware, DDoS de aplicativos ou quaisquer outros ataques contra seu aplicativo.

Autenticação e controlo de acessos.

Verifica o tráfego de saída para detetar dados confidenciais e pode mascarar ou bloquear o vazamento de informações.

Acelera a entrega de conteúdo de aplicativos Web, usando recursos como cache, compactação e outras otimizações de tráfego.

Para obter exemplos de firewalls de aplicativos Web disponíveis no Azure Marketplace, consulte Barracuda WAF, Brocade virtual web application firewall (vWAF), Imperva SecureSphere e o firewall IP ThreatSTOP.

Próximo passo

- Respondendo às ameaças atuais: ajuda a identificar ameaças ativas que visam seus recursos do Azure e fornece as informações necessárias para responder rapidamente.