Gatilhos e ações suportados nos playbooks do Microsoft Sentinel

Este artigo descreve os gatilhos e ações suportados pelo conector Logic Apps Microsoft Sentinel. Use os gatilhos e ações listados nos playbooks do Microsoft Sentinel para interagir com seus dados do Microsoft Sentinel.

Importante

A funcionalidade notada está atualmente em VISUALIZAÇÃO. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos

Antes de começar, verifique se você tem as seguintes permissões do Azure necessárias para usar os componentes do conector do Microsoft Sentinel:

| Role | Usar gatilhos | Obter ações disponíveis | Incidente de atualização, Adicionar um comentário |

|---|---|---|---|

| Leitor Microsoft Sentinel | ✓ | ✓ | - |

| Colaborador do Microsoft Sentinel Responder/ | ✓ | ✓ | ✓ |

Para obter mais informações, consulte Funções e permissões no Microsoft Sentinel e pré-requisitos para trabalhar com playbooks do Microsoft Sentinel.

Gatilhos do Microsoft Sentinel suportados

O conector do Microsoft Sentinel e, portanto, os manuais do Microsoft Sentinel, suportam os seguintes gatilhos:

Incidente do Microsoft Sentinel. Recomendado para a maioria dos cenários de automação de incidentes.

O manual recebe objetos incidentes, incluindo entidades e alertas. Esse gatilho permite anexar um manual a uma regra de automação que pode ser acionada sempre que um incidente é criado ou atualizado no Microsoft Sentinel, aplicando todos os benefícios das regras de automação ao incidente.

Alerta do Microsoft Sentinel (Pré-visualização). Recomendado para playbooks que devem ser executados manualmente em alertas ou para regras de análise agendadas que não geram incidentes para seus alertas.

- Esse gatilho não pode ser usado para automatizar respostas para alertas gerados pelas regras de análise de segurança da Microsoft.

- Os playbooks que usam esse gatilho não podem ser chamados por regras de automação.

Entidade Microsoft Sentinel. Recomendado para playbooks que devem ser executados manualmente em entidades específicas a partir de um contexto de investigação ou caça a ameaças. Os playbooks que usam esse gatilho não podem ser chamados por regras de automação.

Os esquemas usados por esses fluxos não são idênticos. Recomendamos o uso do fluxo de gatilho de incidente do Microsoft Sentinel para a maioria dos cenários.

Campos dinâmicos de incidentes

O objeto Incident recebido do incidente do Microsoft Sentinel inclui os seguintes campos dinâmicos:

| Nome do campo | Description |

|---|---|

| Propriedades do incidente | Mostrado como Incidente: <nome do campo> |

| Alertas | Uma matriz das seguintes propriedades de alerta, mostradas como Alert: <nome> do campo. Como cada incidente pode incluir vários alertas, selecionar uma propriedade de alerta gera automaticamente um para cada loop para cobrir todos os alertas no incidente. |

| Entidades | Uma matriz de todas as entidades do alerta |

| Campos de informações do espaço de trabalho | Detalhes sobre o espaço de trabalho do Microsoft Sentinel onde o incidente foi criado, incluindo: - ID da subscrição - Nome do espaço de trabalho - ID do espaço de trabalho - Nome do grupo de recursos |

Ações do Microsoft Sentinel suportadas

O conector do Microsoft Sentinel e, portanto, os manuais do Microsoft Sentinel, suportam as seguintes ações:

| Ação | Quando Utilizar |

|---|---|

| Alerta - Obter incidente | Em playbooks que começam com o gatilho Alerta. Útil para obter as propriedades do incidente ou recuperar a ID do ARM do incidente para usar com o incidente de atualização ou Adicionar comentário às ações do incidente. |

| Obter incidente | Ao acionar um manual de uma fonte externa ou com um gatilho não Sentinela. Identifique-se com um ID ARM de incidente. Recupera as propriedades e os comentários do incidente. |

| Incidente de atualização | Para alterar o Status de um incidente (por exemplo, ao fechar o incidente), atribua um Proprietário, adicione ou remova uma tag ou altere sua Gravidade, Título ou Descrição. |

| Adicionar comentários ao incidente | Enriquecer o incidente com informação recolhida junto de fontes externas; auditar as ações realizadas pela cartilha sobre as entidades; fornecer informações adicionais valiosas para a investigação de incidentes. |

| Entidades - Obter <tipo de entidade> | Em playbooks que funcionam em um tipo de entidade específico (IP, Conta, Host, **URL ou FileHash) que é conhecido no momento da criação do playbook, e você precisa ser capaz de analisá-lo e trabalhar em seus campos exclusivos. |

Gorjeta

As ações Atualizar Incidente e Adicionar um Comentário ao Incidente requerem o ID ARM do Incidente.

Use a ação Alerta - Obter Incidente com antecedência para obter a ID ARM do Incidente.

Tipos de entidades suportadas

O campo dinâmico Entidades é uma matriz de objetos JSON, cada um dos quais representa uma entidade. Cada tipo de entidade tem seu próprio esquema, dependendo de suas propriedades exclusivas.

A ação "Entidades - Obter <tipo> de entidade" permite:

- Filtre a matriz de entidades pelo tipo solicitado.

- Analise os campos específicos desse tipo, para que eles possam ser usados como campos dinâmicos em ações futuras.

A entrada é o campo dinâmico Entidades .

A resposta é uma matriz de entidades, onde as propriedades especiais são analisadas e podem ser usadas diretamente em um For each loop.

Os tipos de entidade atualmente suportados incluem:

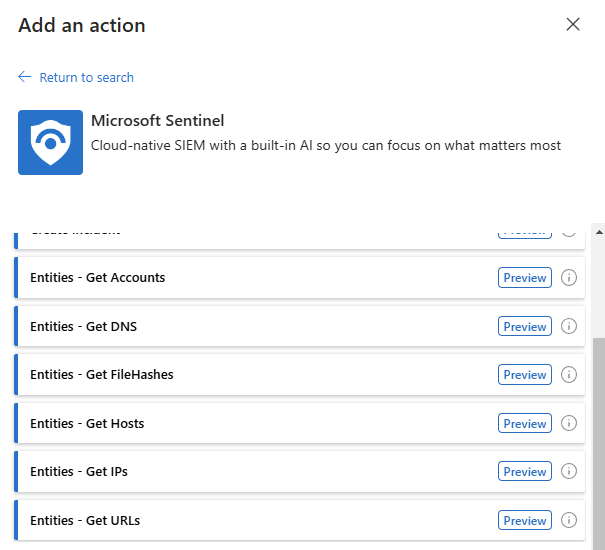

A imagem a seguir mostra um exemplo de ações disponíveis para entidades:

Para outros tipos de entidade, funcionalidade semelhante pode ser obtida usando as ações internas do Logic Apps:

Filtre a matriz de entidades pelo tipo solicitado usando Filter Array.

Analise os campos específicos desse tipo, para que eles possam ser usados como campos dinâmicos em outras ações usando Parse JSON.

Conteúdos relacionados

Para obter mais informações, consulte: