Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Os playbooks são conjuntos de procedimentos que podem ser executados a partir do Microsoft Sentinel em resposta a um incidente inteiro, a um alerta individual ou a uma entidade específica. Um manual pode ajudar a automatizar e orquestrar sua resposta e pode ser anexado a uma regra de automação para ser executado automaticamente quando alertas específicos são gerados ou quando incidentes são criados ou atualizados. Os playbooks também podem ser executados manualmente sob demanda em incidentes, alertas ou entidades específicas.

Este artigo descreve como criar e gerenciar playbooks do Microsoft Sentinel. Mais tarde, você pode anexar esses manuais a regras de análise ou regras de automação ou executá-los manualmente em incidentes, alertas ou entidades específicos.

Nota

Os playbooks no Microsoft Sentinel baseiam-se em fluxos de trabalho criados nas Aplicações Lógicas do Azure, o que significa que obtém toda a potência, capacidade de personalização e modelos incorporados das aplicações lógicas. Poderão aplicar-se custos adicionais. Para obter informações sobre preços, visite a página de preços dos Aplicativos Lógicos do Azure.

Importante

O Microsoft Sentinel está geralmente disponível no portal do Microsoft Defender, inclusive para clientes sem o Microsoft Defender XDR ou uma licença E5.

A partir de julho de 2026, o Microsoft Sentinel terá suporte apenas no portal do Defender e todos os clientes restantes que usarem o portal do Azure serão redirecionados automaticamente.

Recomendamos que todos os clientes que usam o Microsoft Sentinel no Azure comecem a planejar a transição para o portal do Defender para obter a experiência completa de operações de segurança unificadas oferecida pelo Microsoft Defender. Para obter mais informações, consulte Planejando sua mudança para o portal do Microsoft Defender para todos os clientes do Microsoft Sentinel.

Pré-requisitos

Uma conta e subscrição do Azure. Se não tiver uma subscrição, inscreva-se numa conta gratuita do Azure.

Para criar e gerenciar playbooks, você precisa acessar o Microsoft Sentinel com uma das seguintes funções do Azure:

Aplicação lógica Funções do Azure Descrição Consumo Colaborador do Aplicativo Lógico Edite e gerencie aplicativos lógicos. Consumo Operador de aplicativo lógico Leia, habilite e desabilite aplicativos lógicos. Standard Operador padrão de aplicativos lógicos Habilitar, reenviar e desabilitar fluxos de trabalho. Standard Desenvolvedor de Logic Apps Standard Crie e edite fluxos de trabalho. Standard Contribuinte Padrão de Logic Apps Gerencie todos os aspetos de um fluxo de trabalho. Para obter mais informações, veja a seguinte documentação:

Antes de criar seu playbook, recomendamos que você leia os playbooks do Azure Logic Apps for Microsoft Sentinel.

Criar um playbook

Siga estas etapas para criar um novo manual no Microsoft Sentinel:

No portal do Defender ou no portal do Azure, vá para o seu espaço de trabalho do Microsoft Sentinel. No menu do espaço de trabalho, em Configuração, selecione Automação.

No menu superior, selecione Criar e, em seguida, selecione uma das seguintes opções:

Se estiveres a criar um manual de consumo, seleciona uma das seguintes opções, dependendo do gatilho que pretendes usar, e segue os passos para uma aplicação lógica de consumo:

- Playbook com acionador de incidente

- Playbook com gatilho de alerta

- Playbook com gatilho de entidade

Este guia continua com o Playbook com disparador de entidade.

Se você estiver criando um playbook padrão, selecione Playbook em branco e siga as etapas para o tipo de aplicativo lógico padrão.

Para obter mais informações, consulte Tipos de aplicativos lógicos suportados e Gatilhos e ações suportados nos playbooks do Microsoft Sentinel.

Prepare o aplicativo lógico do seu playbook

Selecione uma das guias a seguir para obter detalhes sobre como criar um aplicativo lógico para seu playbook, dependendo se você estiver usando um aplicativo lógico Consumo ou Padrão. Para obter mais informações, consulte Tipos de aplicativos lógicos suportados.

Gorjeta

Se seus playbooks precisarem de acesso a recursos protegidos que estão dentro ou conectados a uma rede virtual do Azure, crie um fluxo de trabalho de aplicativo lógico padrão.

Os fluxos de trabalho padrão são executados em Aplicativos Lógicos do Azure de locatário único e oferecem suporte ao uso de pontos de extremidade privados para tráfego de entrada, para que seus fluxos de trabalho possam se comunicar de forma privada e segura com redes virtuais. Os fluxos de trabalho padrão também suportam integração de rede virtual para tráfego de saída. Para obter mais informações, consulte Proteger o tráfego entre redes virtuais e Aplicativos Lógicos do Azure de locatário único usando pontos de extremidade privados.

Depois de selecionar o gatilho, que inclui um incidente, alerta ou gatilho de entidade, o assistente Criar playbook é exibido, por exemplo:

Siga estes passos para criar o seu playbook:

Na guia Noções básicas , forneça as seguintes informações:

Para Assinatura e grupo de recursos, selecione os valores desejados nas respetivas listas.

O valor Region é definido como a mesma região que o espaço de trabalho associado do Log Analytics.

Em Nome do Playbook, insira um nome para o seu playbook.

Para monitorizar a atividade deste manual para fins de diagnóstico, selecione Ativar registos de diagnóstico no Log Analytics e, em seguida, selecione um espaço de trabalho do Log Analytics, a menos que já tenha selecionado um espaço de trabalho.

Selecione Avançar : Conexões >.

Na guia Conexões , recomendamos deixar os valores padrão, que configuram um aplicativo lógico para se conectar ao Microsoft Sentinel com uma identidade gerenciada.

Para obter mais informações, consulte Autenticar playbooks no Microsoft Sentinel.

Para continuar, selecione Avançar : Revisar e criar >.

No separador Rever e criar , reveja as suas opções de configuração e selecione Criar playbook.

O Azure leva alguns minutos para criar e implantar seu playbook. Após a conclusão da implementação, o seu Plano será aberto no designer de fluxos de trabalho da Consumption para Aplicativos Lógicos do Azure. O gatilho selecionado anteriormente aparece automaticamente como a primeira etapa do seu fluxo de trabalho, portanto, agora você pode continuar a criar o fluxo de trabalho a partir daqui.

No designer, selecione o gatilho do Microsoft Sentinel, se ainda não estiver selecionado.

No painel Criar conexão , siga estas etapas para fornecer as informações necessárias para se conectar ao Microsoft Sentinel.

Para Autenticação, selecione um dos seguintes métodos, que afetam os parâmetros de conexão subsequentes:

Método Descrição OAuth A Autorização Aberta (OAuth) é um padrão de tecnologia que permite autorizar um aplicativo ou serviço a entrar em outro sem expor informações privadas, como senhas. OAuth 2.0 é o protocolo da indústria para autorização e concede acesso limitado a recursos protegidos. Para obter mais informações, consulte os seguintes recursos:

- O que é OAuth?

- Autorização do OAuth 2.0 com ID do Microsoft EntraEntidade de serviço Uma entidade de serviço representa uma entidade que requer acesso a recursos protegidos por um locatário do Microsoft Entra. Para obter mais informações, consulte Objeto principal do serviço. Identidade gerenciada Uma identidade que é gerenciada automaticamente no Microsoft Entra ID. Os aplicativos podem usar essa identidade para acessar recursos que oferecem suporte à autenticação do Microsoft Entra e para obter tokens do Microsoft Entra sem precisar gerenciar nenhuma credencial.

Para uma segurança ideal, a Microsoft recomenda o uso de uma identidade gerenciada para autenticação quando possível. Essa opção oferece segurança superior e ajuda a manter as informações de autenticação seguras para que você não precise gerenciar essas informações confidenciais. Para obter mais informações, consulte os seguintes recursos:

- O que são identidades gerenciadas para recursos do Azure?

- Autentique o acesso e as conexões aos recursos do Azure com identidades gerenciadas nos Aplicativos Lógicos do Azure.Para obter mais informações, consulte Prompts de autenticação.

Com base na opção de autenticação selecionada, forneça os valores de parâmetro necessários para a opção correspondente.

Para obter mais informações sobre esses parâmetros, consulte Referência do conector Microsoft Sentinel.

Para ID do locatário, selecione ID do locatário do Microsoft Entra.

Quando terminar, selecione Iniciar sessão.

Se tiver escolhido anteriormente Playbook com disparo de entidade, selecione o tipo de entidade que pretende que este playbook receba como entrada de dados.

Prompts de autenticação

Quando você adiciona um gatilho ou uma ação subsequente que requer autenticação, você pode ser solicitado a escolher entre os tipos de autenticação disponíveis suportados pelo provedor de recursos correspondente. Neste exemplo, um gatilho do Microsoft Sentinel é a primeira operação que você adiciona ao seu fluxo de trabalho. Assim, o provedor de recursos é o Microsoft Sentinel, que suporta várias opções de autenticação. Para obter mais informações, veja a seguinte documentação:

- Autenticar guias de operações no Microsoft Sentinel

- Gatilhos e ações suportados nos playbooks do Microsoft Sentinel

Adicionar ações ao seu playbook

Agora que você tem um fluxo de trabalho para o seu playbook, defina o que acontece quando você chama o playbook. Adicione ações, condições lógicas, loops ou condições de caso de alternância, tudo selecionando o sinal de adição (+) no designer. Para obter mais informações, consulte Criar um fluxo de trabalho com um gatilho ou ação.

Esta seleção abre o painel Adicionar uma ação, onde pode navegar ou procurar serviços, aplicações, sistemas, ações de fluxo de controlo e muito mais. Depois de inserir os termos de pesquisa ou selecionar o recurso desejado, a lista de resultados mostra as ações disponíveis.

Em cada ação, quando você seleciona dentro de um campo, você obtém as seguintes opções:

Conteúdo dinâmico (ícone do relâmpago): escolha a partir de uma lista de saídas disponíveis das ações anteriores no fluxo de trabalho, incluindo o gatilho do Microsoft Sentinel. Por exemplo, essas saídas podem incluir os atributos de um alerta ou incidente que foi passado para o playbook, incluindo os valores e atributos de todas as entidades mapeadas e detalhes personalizados no alerta ou incidente. Você pode adicionar referências à ação atual selecionando essas saídas.

Para obter exemplos que mostram o uso de conteúdo dinâmico, consulte as seguintes seções:

Editor de expressões (ícone de função): escolha a partir de uma grande biblioteca de funções para adicionar mais lógica ao seu fluxo de trabalho.

Para obter mais informações, consulte Acionadores e ações suportados nos playbooks do Microsoft Sentinel.

Conteúdo dinâmico: playbooks de entidade sem ID de incidente

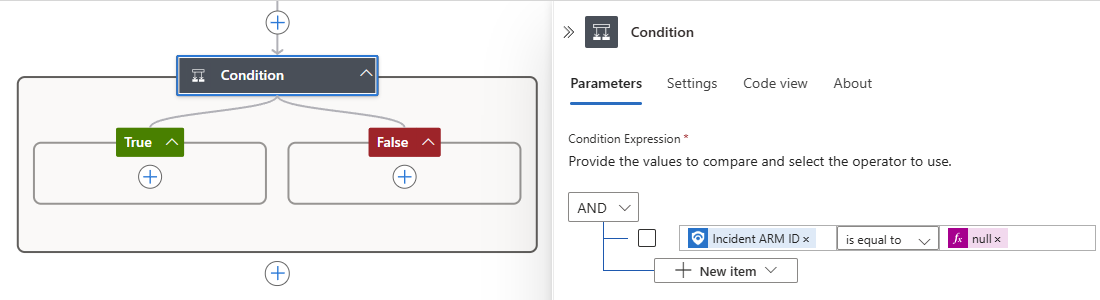

Os playbooks criados com o disparador de entidade do Microsoft Sentinel frequentemente usam o campo ID do ARM do incidente para, por exemplo, atualizar um incidente depois de tomar medidas sobre a entidade. Se esse manual for acionado em um cenário que não está conectado a um incidente, como durante a caça a ameaças, não há ID de incidente para preencher esse campo. Em vez disso, o campo é preenchido com um valor nulo. Como resultado, o manual pode não ser executado até a conclusão.

Para evitar essa falha, recomendamos que você crie uma condição que verifique se há um valor no campo ID do incidente antes que o fluxo de trabalho execute qualquer outra ação. Você pode prescrever um conjunto diferente de ações a serem tomadas se o campo tiver um valor nulo, devido ao manual não ser executado a partir de um incidente.

No seu fluxo de trabalho, antes de inserir a primeira ação que refira o campo ID do ARM do Incidente, siga estas etapas gerais para adicionar uma ação de Condição.

No painel Condição , na linha de condição, selecione o campo esquerdo Escolha um valor e, em seguida, selecione a opção de conteúdo dinâmico (ícone de relâmpago).

Na lista de conteúdo dinâmico, em Incidente do Microsoft Sentinel, use a caixa de pesquisa para localizar e selecionar ID ARM do incidente.

Gorjeta

Se a saída não aparecer na lista, ao lado do nome do gatilho, selecione Ver mais.

No campo do meio, na lista de operadores, selecionar não é igual a.

À direita, escolha um campo de valor e selecione a opção do editor de expressões (ícone de função).

No editor, digite null e selecione Adicionar.

Quando terminar, a sua condição será semelhante ao exemplo seguinte:

Conteúdo dinâmico: trabalhe com detalhes personalizados

No acionador de incidente do Microsoft Sentinel, os resultados dos detalhes personalizados do alerta são uma matriz de objetos JSON, onde cada um representa um detalhe personalizado de um alerta. Os detalhes personalizados são pares chave-valor que permitem exibir informações de eventos no alerta para que possam ser representadas, rastreadas e analisadas como parte do incidente.

Este campo no alerta é personalizável, portanto, seu esquema depende do tipo de evento que é exibido. Para gerar o esquema que determina como analisar a saída de detalhes personalizados, forneça os dados de uma instância deste evento:

No menu de espaço de trabalho do Microsoft Sentinel, em Configuração, selecione Análise.

Siga as etapas para criar ou abrir uma regra de consulta agendada existente ou uma regra de consulta NRT.

Na guia Definir lógica da regra, expanda a seção Detalhes personalizados, por exemplo:

A tabela a seguir fornece mais informações sobre esses pares chave-valor:

Iteme Localização Descrição Chave Coluna da esquerda Representa os campos personalizados que você cria. Valor Coluna da direita Representa os campos dos dados de evento que preenchem os campos personalizados. Para gerar o esquema, forneça o seguinte exemplo de código JSON:

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }O código mostra os nomes das chaves como matrizes e os valores como itens nas matrizes. Os valores são mostrados como os valores reais, não como a coluna que contém os valores.

Para usar campos personalizados para gatilhos de incidente, siga estas etapas para seu fluxo de trabalho:

No designer de fluxo de trabalho, sob o gatilho de incidente do Microsoft Sentinel, adicione a ação interna chamada Analisar JSON.

Selecione o parâmetro Content da ação e escolha a opção de lista de conteúdo dinâmico (ícone de relâmpago).

Na lista, na seção do gatilho de incidente, localize e selecione Detalhe personalizado do alerta, por exemplo:

Essa seleção adiciona automaticamente um loop For each em volta de Analisar JSON porque um incidente contém uma array de alertas.

No painel Analisar informações JSON , selecione Usar carga útil de exemplo para gerar esquema, por exemplo:

Na caixa Inserir ou colar uma carga JSON de exemplo , forneça uma carga útil de exemplo e selecione Concluído.

Por exemplo, você pode encontrar uma carga útil de exemplo procurando outra instância desse alerta no Log Analytics e, em seguida, copiando o objeto de detalhes personalizados, que pode ser encontrado em Propriedades estendidas. Para acessar os dados do Log Analytics, vá para a página Logs no portal do Azure ou para a página Caça avançada no portal do Defender.

O exemplo a seguir mostra o código JSON de exemplo anterior:

Quando você terminar, a caixa Esquema agora contém o esquema gerado com base no exemplo fornecido. A ação Analisar JSON cria campos personalizados que agora você pode usar como campos dinâmicos com o tipo Array nas ações subsequentes do fluxo de trabalho.

O exemplo a seguir mostra uma matriz e seus itens, tanto no esquema quanto na lista de conteúdo dinâmico para uma ação subsequente chamada Compose:

Gerencie seus playbooks

Selecione o separador > para visualizar todos os playbooks a que tem acesso, filtrados pela vista da sua subscrição.

Depois de aceder ao portal do Microsoft Defender, por padrão, o separador Playbooks ativos mostra um filtro predefinido com a assinatura do espaço de trabalho configurado. No portal do Azure, edite as assinaturas que você está mostrando no menu Diretório + assinatura no cabeçalho da página global do Azure.

Embora a guia Playbooks ativos exiba todos os playbooks ativos disponíveis em qualquer assinatura selecionada, por padrão, um playbook pode ser usado somente dentro da assinatura à qual pertence, a menos que você conceda especificamente permissões do Microsoft Sentinel para o grupo de recursos do playbook.

A guia Playbooks ativos mostra os seus playbooks com os seguintes detalhes:

| Nome da coluna | Descrição |

|---|---|

| Situação | Indica se o playbook está ativado ou desativado. |

| Plano | Indica se o playbook utiliza o tipo de recurso Standard ou Consumption dos Aplicativos Lógicos do Azure. Os playbooks do tipo Standard usam a LogicApp/Workflow convenção de nomenclatura, que reflete como um playbook Standard representa um fluxo de trabalho que existe ao lado de outros fluxos de trabalho em um único aplicativo lógico. Para obter mais informações, consulte Azure Logic Apps for Microsoft Sentinel playbooks. |

| Tipo de disparo | Indica o gatilho nos Aplicativos Lógicos do Azure que inicia este manual: - Incidente/Alerta/Entidade do Microsoft Sentinel: O manual é iniciado com um dos gatilhos do Sentinel, incluindo incidente, alerta ou entidade - Usando uma ação do Microsoft Sentinel: o fluxo de trabalho é iniciado com um gatilho de fora do Microsoft Sentinel, mas usa uma ação do Microsoft Sentinel - Outros: O manual não inclui nenhum componente do Microsoft Sentinel - Não inicializado: O manual foi criado, mas não contém componentes, nem aciona nenhuma ação. |

Selecione um playbook para abrir sua página de Aplicativos Lógicos do Azure, que mostra mais detalhes sobre o playbook. Na página Aplicativos Lógicos do Azure:

- Ver um registo de todas as vezes que o playbook foi executado

- Veja os resultados da execução, incluindo sucessos e falhas e outros detalhes

- Se você tiver as permissões relevantes, abra o designer de fluxo de trabalho nos Aplicativos Lógicos do Azure para editar o manual diretamente

Conteúdos relacionados

Depois de criar seu playbook, anexe-o a regras a serem acionadas por eventos em seu ambiente ou execute seus playbooks manualmente em incidentes, alertas ou entidades específicos.

Para obter mais informações, consulte:

- Automatizar e correr os playbooks do Microsoft Sentinel

- Autenticar playbooks em Microsoft Sentinel

- Use um manual do Microsoft Sentinel para impedir usuários potencialmente comprometidos