[Preterido] Obtenha logs formatados em CEF do seu dispositivo ou dispositivo para o Microsoft Sentinel

Importante

A coleta de logs de muitos dispositivos e dispositivos agora é suportada pelo Common Event Format (CEF) via AMA, Syslog via AMA ou Custom Logs via conector de dados AMA no Microsoft Sentinel. Para obter mais informações, veja Localizar o conector de dados do Microsoft Sentinel.

Muitos dispositivos e dispositivos de rede e segurança enviam seus logs do sistema pelo protocolo Syslog em um formato especializado conhecido como CEF (Common Event Format). Esse formato inclui mais informações do que o formato Syslog padrão e apresenta as informações em um arranjo chave-valor analisado. O Log Analytics Agent aceita logs CEF e os formata especialmente para uso com o Microsoft Sentinel, antes de encaminhá-los para seu espaço de trabalho do Microsoft Sentinel.

Saiba como coletar o Syslog com o AMA, incluindo como configurar o Syslog e criar um DCR.

Importante

Próximas alterações:

- Em 28 de fevereiro de 2023, introduzimos alterações no esquema da tabela CommonSecurityLog.

- Após essa alteração, talvez seja necessário revisar e atualizar consultas personalizadas. Para obter mais detalhes, consulte a seção de ações recomendadas nesta postagem do blog. O conteúdo pronto para uso (deteções, consultas de caça, pastas de trabalho, analisadores, etc.) foi atualizado pelo Microsoft Sentinel.

- Os dados que foram transmitidos e ingeridos antes da alteração ainda estarão disponíveis em suas colunas e formatos anteriores. Portanto, as colunas antigas permanecerão no esquema.

- Em 31 de agosto de 2024, o agente do Log Analytics será aposentado. Se você estiver usando o agente do Log Analytics em sua implantação do Microsoft Sentinel, recomendamos que comece a planejar sua migração para a AMA. Analise as opções de streaming de logs no formato CEF e Syslog para o Microsoft Sentinel.

Este artigo descreve o processo de usar logs formatados em CEF para conectar suas fontes de dados. Para obter informações sobre conectores de dados que usam esse método, consulte Referência de conectores de dados do Microsoft Sentinel.

Existem dois passos principais para fazer essa conexão, que serão explicados abaixo em detalhes:

Designar uma máquina Linux ou VM como um encaminhador de log dedicado, instalar o agente do Log Analytics nela e configurar o agente para encaminhar os logs para seu espaço de trabalho do Microsoft Sentinel. A instalação e a configuração do agente são tratadas por um script de implantação.

Configurar seu dispositivo para enviar seus logs no formato CEF para um servidor Syslog.

Nota

Os dados são armazenados na localização geográfica do espaço de trabalho no qual você está executando o Microsoft Sentinel.

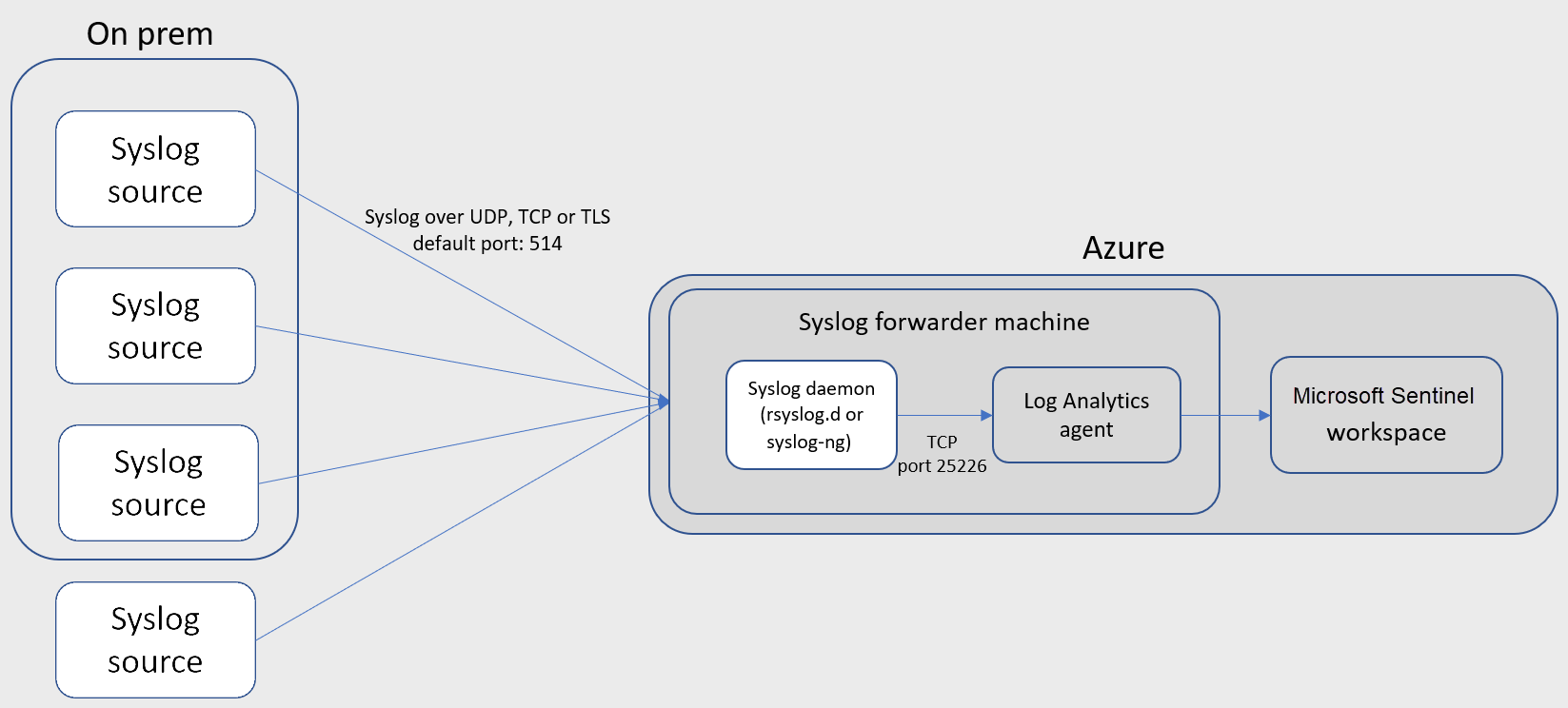

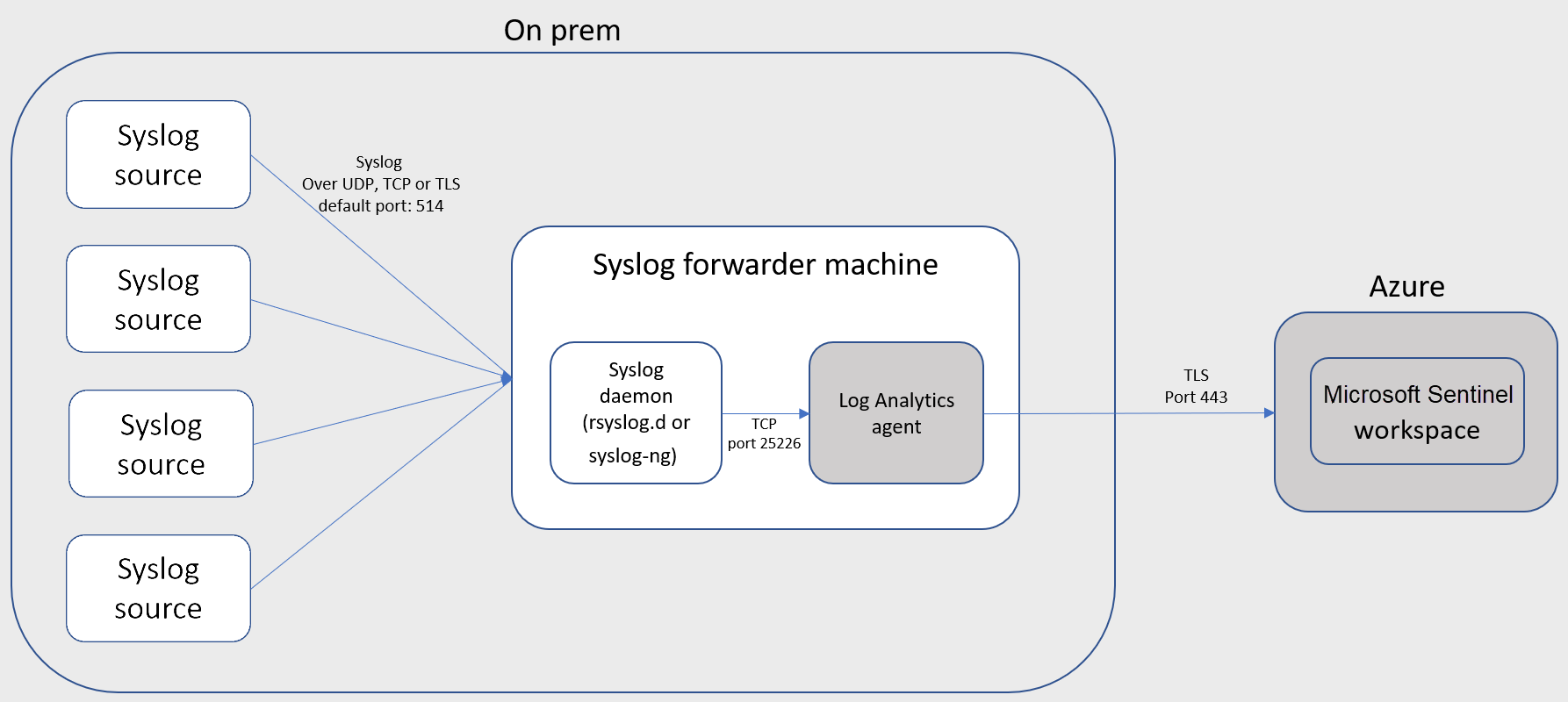

Arquiteturas suportadas

O diagrama a seguir descreve a configuração no caso de uma VM Linux no Azure:

Como alternativa, você usará a seguinte configuração se usar uma VM em outra nuvem ou uma máquina local:

Pré-requisitos

Um espaço de trabalho do Microsoft Sentinel é necessário para ingerir dados CEF no Log Analytics.

Você deve ter permissões de leitura e gravação neste espaço de trabalho.

Você deve ter permissões de leitura para as chaves compartilhadas para o espaço de trabalho. Saiba mais sobre chaves de espaço de trabalho.

Designar um encaminhador de log e instalar o agente do Log Analytics

Esta seção descreve como designar e configurar a máquina Linux que encaminhará os logs do seu dispositivo para o espaço de trabalho do Microsoft Sentinel.

Sua máquina Linux pode ser uma máquina física ou virtual em seu ambiente local, uma VM do Azure ou uma VM em outra nuvem.

Use o link fornecido na página do conector de dados CEF (Common Event Format) para executar um script na máquina designada e executar as seguintes tarefas:

Instala o agente do Log Analytics para Linux (também conhecido como agente do OMS) e o configura para as seguintes finalidades:

- escutando mensagens CEF do daemon Linux Syslog integrado na porta TCP 25226

- enviar as mensagens com segurança por TLS para o seu espaço de trabalho do Microsoft Sentinel, onde são analisadas e enriquecidas

Configura o daemon Linux Syslog interno (rsyslog.d/syslog-ng) para as seguintes finalidades:

- escutando mensagens Syslog de suas soluções de segurança na porta TCP 514

- encaminhando apenas as mensagens que identifica como CEF para o agente do Log Analytics no localhost usando a porta TCP 25226

Para obter mais informações, consulte Implantar um encaminhador de log para ingerir logs Syslog e CEF no Microsoft Sentinel.

Considerações de segurança

Certifique-se de configurar a segurança da máquina de acordo com a política de segurança da sua organização. Por exemplo, você pode configurar sua rede para se alinhar com sua política de segurança de rede corporativa e alterar as portas e protocolos no daemon para alinhar com seus requisitos.

Para obter mais informações, consulte VM segura no Azure e Práticas recomendadas para segurança de rede.

Se seus dispositivos estiverem enviando logs Syslog e CEF por TLS, como quando o encaminhador de log estiver na nuvem, você precisará configurar o daemon Syslog (rsyslog ou syslog-ng) para se comunicar em TLS.

Para obter mais informações, consulte:

Configurar o seu dispositivo

Localize e siga as instruções de configuração do fornecedor do dispositivo para enviar logs no formato CEF para um SIEM ou servidor de log.

Se o seu produto aparecer na galeria de conectores de dados, você poderá consultar a referência de conectores de dados do Microsoft Sentinel para obter assistência, onde as instruções de configuração devem incluir as configurações na lista abaixo.

- Protocolo = TCP

- Porta = 514

- Formato = MIE

- Endereço IP - certifique-se de enviar as mensagens CEF para o endereço IP da máquina virtual que você dedicou para essa finalidade.

Esta solução suporta Syslog RFC 3164 ou RFC 5424.

Gorjeta

Defina um protocolo ou número de porta diferente no seu dispositivo, conforme necessário, desde que você também faça as mesmas alterações no daemon Syslog no encaminhador de log.

Encontre os seus dados

Pode levar até 20 minutos após a conexão ser feita para que os dados apareçam no Log Analytics.

Para pesquisar eventos CEF no Log Analytics, consulte a CommonSecurityLog tabela na janela de consulta.

Alguns produtos listados na galeria de conectores de dados exigem o uso de analisadores adicionais para obter melhores resultados. Estes analisadores são implementados através do uso de funções Kusto. Para obter mais informações, consulte a seção do seu produto na página de referência de conectores de dados do Microsoft Sentinel.

Para encontrar eventos CEF para esses produtos, digite o nome da função Kusto como assunto da consulta, em vez de "CommonSecurityLog".

Você pode encontrar exemplos úteis de consultas, pastas de trabalho e modelos de regras de análise feitos especialmente para seu produto na guia Próximas etapas da página do conector de dados do seu produto no portal do Microsoft Sentinel.

Se você não estiver vendo nenhum dado, consulte a página de solução de problemas do CEF para obter orientações.

Alterando a origem do campo TimeGenerated

Por padrão, o agente do Log Analytics preenche o campo TimeGenerated no esquema com a hora em que o agente recebeu o evento do daemon Syslog. Como resultado, o momento em que o evento foi gerado no sistema de origem não é registrado no Microsoft Sentinel.

No entanto, você pode executar o seguinte comando, que baixará e executará o TimeGenerated.py script. Esse script configura o agente do Log Analytics para preencher o campo TimeGenerated com a hora original do evento em seu sistema de origem, em vez da hora em que foi recebida pelo agente.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Próximos passos

Neste documento, você aprendeu como o Microsoft Sentinel coleta logs CEF de dispositivos e dispositivos. Para saber mais sobre como conectar seu produto ao Microsoft Sentinel, consulte os seguintes artigos:

- Implantar um encaminhador Syslog/CEF

- Referência de conectores de dados do Microsoft Sentinel

- Solucionar problemas de conectividade do encaminhador de log

Para saber mais sobre o que fazer com os dados coletados no Microsoft Sentinel, consulte os seguintes artigos:

- Saiba mais sobre o mapeamento de campo CEF e CommonSecurityLog.

- Saiba como obter visibilidade dos seus dados e potenciais ameaças.

- Comece a detetar ameaças com o Microsoft Sentinel.