Visualize os dados coletados na página Visão geral

Depois de conectar suas fontes de dados ao Microsoft Sentinel, use a página Visão geral para exibir, monitorar e analisar atividades em seu ambiente. Este artigo descreve os widgets e gráficos disponíveis no painel Visão geral do Microsoft Sentinel.

Importante

O Microsoft Sentinel agora está disponível em geral na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

- Certifique-se de que tem acesso de leitor aos recursos do Microsoft Sentinel. Para obter mais informações, consulte Funções e permissões no Microsoft Sentinel.

Acesse a página Visão geral

Se o seu espaço de trabalho estiver integrado à plataforma unificada de operações de segurança, selecione > Visão geral geral. Caso contrário, selecione Visão geral diretamente. Por exemplo:

Os dados de cada seção do painel são pré-calculados e o último tempo de atualização é mostrado na parte superior de cada seção. Selecione Atualizar na parte superior da página para atualizar a página inteira.

Ver dados de incidentes

Para ajudar a reduzir o ruído e minimizar o número de alertas que você precisa revisar e investigar, o Microsoft Sentinel usa uma técnica de fusão para correlacionar alertas em incidentes. Os incidentes são grupos acionáveis de alertas relacionados que você deve investigar e resolver.

A imagem a seguir mostra um exemplo da seção Incidentes no painel Visão geral :

A seção Incidentes lista os seguintes dados:

- O número de incidentes novos, ativos e encerrados nas últimas 24 horas.

- O número total de incidentes de cada gravidade.

- O número de incidentes encerrados de cada tipo de classificação de encerramento.

- Status do incidente por tempo de criação, em intervalos de quatro horas.

- O tempo médio para reconhecer um incidente e o tempo médio para fechar um incidente, com um link para a pasta de trabalho de eficiência SOC.

Selecione Gerenciar incidentes para ir para a página Incidentes do Microsoft Sentinel para obter mais detalhes.

Exibir dados de automação

Depois de implantar a automação com o Microsoft Sentinel, monitore a automação do seu espaço de trabalho na seção Automação do painel Visão geral .

Comece com um resumo da atividade das regras de automação: Incidentes fechados pela automação, o tempo economizado pela automação e a integridade dos manuais relacionados.

O Microsoft Sentinel calcula o tempo economizado pela automação localizando o tempo médio economizado por uma única automação, multiplicado pelo número de incidentes resolvidos pela automação. A fórmula é a seguinte:

(avgWithout - avgWith) * resolvedByAutomationEm que:

- avgWithout é o tempo médio que leva para um incidente ser resolvido sem automação.

- avgWith é o tempo médio que leva para um incidente ser resolvido pela automação.

- resolvedByAutomation é o número de incidentes que são resolvidos pela automação.

Abaixo do resumo, um gráfico resume os números de ações realizadas pela automação, por tipo de ação.

Na parte inferior da seção, encontre uma contagem das regras de automação ativas com um link para a página Automação .

Selecione o link Configurar regras de automação para ir à página Automação , onde você pode configurar mais automação.

Exibir o status de registros de dados, coletores de dados e inteligência de ameaças

Na seção Dados do painel Visão geral, acompanhe informações sobre registros de dados, coletores de dados e inteligência de ameaças.

Veja os seguintes detalhes:

O número de registos que o Microsoft Sentinel recolheu nas últimas 24 horas, em comparação com as 24 horas anteriores, e anomalias detetadas nesse período de tempo.

Um resumo do status do conector de dados, dividido por conectores ativos e não íntegros. Conectores não íntegros indicam quantos conectores têm erros. Conectores ativos são conectores com streaming de dados para o Microsoft Sentinel, conforme medido por uma consulta incluída no conector.

Registros de inteligência de ameaças no Microsoft Sentinel, por indicador de comprometimento.

Selecione Gerenciar conectores para ir para a página Conectores de dados, onde você pode exibir e gerenciar seus conectores de dados.

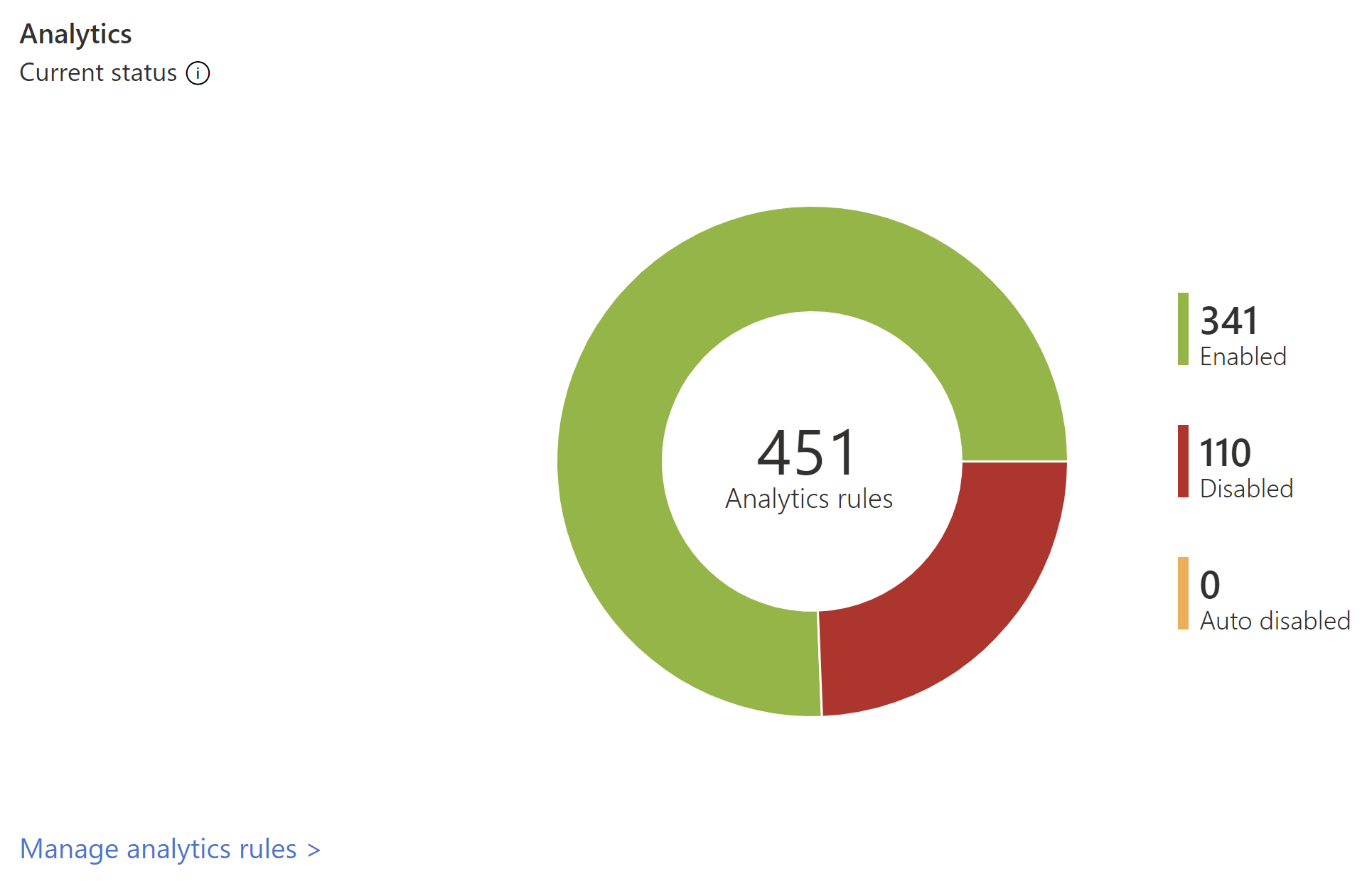

Ver dados de análise

Acompanhe os dados para suas regras de análise na seção Análise do painel Visão geral.

O número de regras de análise no Microsoft Sentinel é mostrado por status, incluindo habilitado, desabilitado e desabilitado automaticamente.

Selecione o link de visualização MITRE para ir para o MITRE ATT&CK, onde você pode ver como seu ambiente está protegido contra táticas e técnicas MITRE ATT&CK. Selecione o link gerenciar regras de análise para ir para a página Análise , onde você pode visualizar e gerenciar as regras que configuram como os alertas são acionados.

Próximos passos

Use modelos de pasta de trabalho para se aprofundar nos eventos gerados em seu ambiente. Para obter mais informações, consulte Visualizar e monitorar seus dados usando pastas de trabalho no Microsoft Sentinel.

Ative os logs de consulta do Log Analytics para executar todas as consultas a partir do seu espaço de trabalho. Para obter mais informações, consulte Auditar consultas e atividades do Microsoft Sentinel.

Saiba mais sobre as consultas usadas por trás dos widgets do painel Visão geral . Para obter mais informações, consulte Aprofundamento no novo painel Visão geral do Microsoft Sentinel.