Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

As organizações estão migrando cada vez mais para arquiteturas multicloud, seja por design ou devido a requisitos contínuos. Um número crescente dessas organizações usa aplicativos e armazena dados em várias nuvens públicas, incluindo o Google Cloud Platform (GCP).

Este artigo descreve como ingerir dados GCP no Microsoft Sentinel para obter cobertura de segurança total e analisar e detetar ataques em seu ambiente multicloud.

Com os conectores GCP Pub/Sub , com base em nosso Codeless Connector Framework (CCF), você pode ingerir logs do seu ambiente GCP usando o recurso GCP Pub/Sub:

O conector de Registos de Auditoria Pub/Sub do Google Cloud Platform (GCP) coleta registos de auditoria de acesso aos recursos do GCP. Os analistas podem monitorar esses logs para rastrear tentativas de acesso a recursos e detetar ameaças potenciais em todo o ambiente GCP.

O conector do Centro de Comando de Segurança do Google Cloud Platform (GCP) coleta descobertas do Google Security Command Center, uma plataforma robusta de segurança e gerenciamento de riscos para o Google Cloud. Os analistas podem visualizar essas descobertas para obter informações sobre a postura de segurança da organização, incluindo inventário e descoberta de ativos, deteções de vulnerabilidades e ameaças e mitigação e remediação de riscos.

Pré-requisitos

Antes de começar, verifique se você tem o seguinte:

- A solução Microsoft Sentinel está habilitada.

- Existe um espaço de trabalho definido do Microsoft Sentinel.

- Existe um ambiente GCP que contém recursos que produzem um dos seguintes tipos de log que você deseja ingerir:

- Logs de auditoria do GCP

- Descobertas do Centro de Comando de Segurança do Google

- Seu usuário do Azure tem a função de Colaborador do Microsoft Sentinel.

- Seu usuário GCP tem acesso para criar e editar recursos no projeto GCP.

- A API do GCP Identity and Access Management (IAM) e a API do GCP Cloud Resource Manager estão habilitadas.

Configurar o ambiente GCP

Há duas coisas que você precisa configurar em seu ambiente GCP:

Configure a autenticação do Microsoft Sentinel no GCP criando os seguintes recursos no serviço GCP IAM:

- Pool de identidades de carga de trabalho

- Provedor de identidade de carga de trabalho

- Conta de serviço

- Funções

Configure a coleta de logs no GCP e a ingestão no Microsoft Sentinel criando os seguintes recursos no serviço GCP Pub/Sub:

- Tópico

- Subscrição do tópico

Você pode configurar o ambiente de duas maneiras:

Crie recursos do GCP por meio da API do Terraform: o Terraform fornece APIs para a criação de recursos e para o Gerenciamento de Identidade e Acesso (consulte Pré-requisitos). O Microsoft Sentinel fornece scripts Terraform que emitem os comandos necessários para as APIs.

Configure o ambiente GCP manualmente, criando os recursos você mesmo no console do GCP.

Nota

Não há nenhum script Terraform disponível para criar recursos GCP Pub/Sub para coleta de logs do Security Command Center. Você deve criar esses recursos manualmente. Você ainda pode usar o script Terraform para criar os recursos do GCP IAM para autenticação.

Importante

Se você estiver criando recursos manualmente, deverá criar todos os recursos de autenticação (IAM) no mesmo projeto GCP, caso contrário, ele não funcionará. (Os recursos Pub/Sub podem estar em um projeto diferente.)

Configuração de autenticação GCP

Abra o GCP Cloud Shell.

Selecione o projeto com o qual deseja trabalhar, digitando o seguinte comando no editor:

gcloud config set project {projectId}Copie o script de autenticação Terraform fornecido pelo Microsoft Sentinel do repositório GitHub do Sentinel para seu ambiente GCP Cloud Shell.

Abra o arquivo de script Terraform GCPInitialAuthenticationSetup e copie seu conteúdo.

Nota

Para ingerir dados GCP numa nuvem Azure Government, use antes este script de configuração de autenticação.

Crie um diretório em seu ambiente Cloud Shell, insira-o e crie um novo arquivo em branco.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfAbra initauth.tf no editor do Cloud Shell e cole o conteúdo do arquivo de script nele.

Inicialize Terraform no diretório que você criou digitando o seguinte comando no terminal:

terraform initQuando você receber a mensagem de confirmação de que o Terraform foi inicializado, execute o script digitando o seguinte comando no terminal:

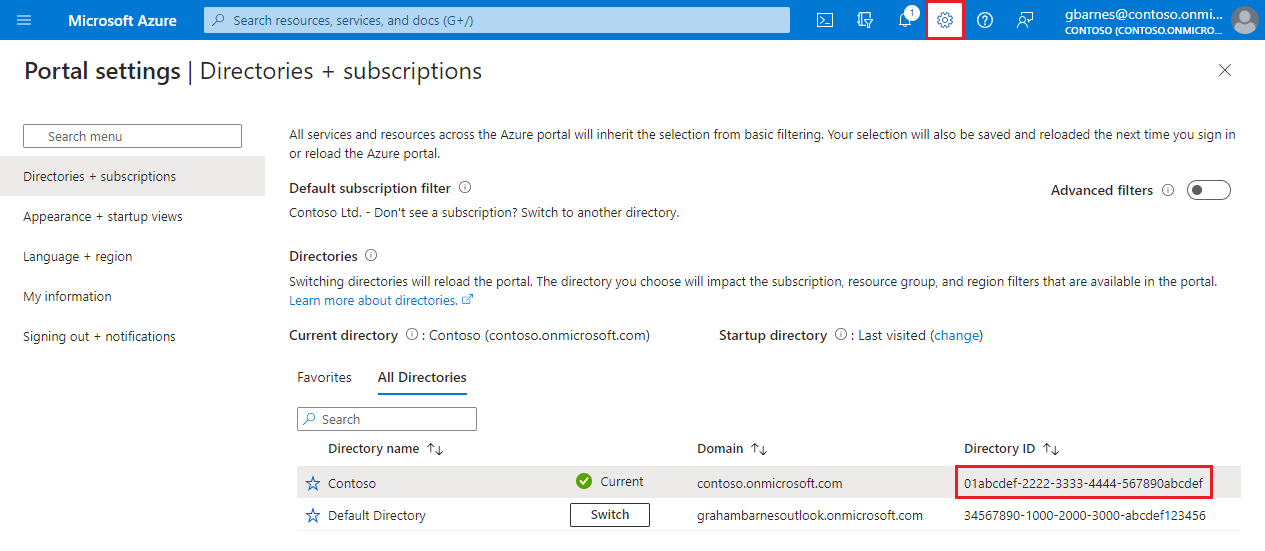

terraform applyQuando o script solicitar sua ID de locatário da Microsoft, copie-a e cole-a no terminal.

Quando perguntado se um Pool de Identidades de carga de trabalho já foi criado para o Azure, responda sim ou não de acordo.

Quando perguntado se você deseja criar os recursos listados, digite yes.

Quando a saída do script for exibida, salve os parâmetros de recursos para uso posterior.

Configuração dos logs de auditoria da Google Cloud Platform

As instruções desta secção destinam-se ao uso do conector Microsoft Sentinel GCP Pub/Sub Audit Logs.

Consulte as instruções na próxima seção para usar o conector do Microsoft Sentinel GCP Pub/Sub Security Command Center .

Copie o script de configuração do log de auditoria Terraform fornecido pelo Microsoft Sentinel do repositório GitHub do Sentinel para uma pasta diferente em seu ambiente GCP Cloud Shell.

Abra o arquivo de script Terraform GCPAuditLogsSetup e copie seu conteúdo.

Nota

Para ingerir dados do GCP numa Azure Government cloud, use em vez disso este script de configuração do log de auditoria.

Crie outro diretório em seu ambiente Cloud Shell, insira-o e crie um novo arquivo em branco.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfAbra auditlog.tf no editor do Cloud Shell e cole o conteúdo do arquivo de script nele.

Inicialize Terraform no novo diretório digitando o seguinte comando no terminal:

terraform initQuando você receber a mensagem de confirmação de que o Terraform foi inicializado, execute o script digitando o seguinte comando no terminal:

terraform applyPara ingerir logs de uma organização inteira usando um único Pub/Sub, digite:

terraform apply -var="organization-id= {organizationId} "Quando perguntado se você deseja criar os recursos listados, digite yes.

Quando a saída do script for exibida, salve os parâmetros de recursos para uso posterior.

Aguarde cinco minutos antes de passar para a próxima etapa.

Se também estiver a configurar o conector do GCP Pub/Sub Security Command Center, continua com a próxima seção.

Caso contrário, pule para Configurar o conector GCP Pub/Sub no Microsoft Sentinel.

Configuração do Centro de Comando de Segurança do GCP

As instruções na presente seção são destinadas a usar o conector do Microsoft Sentinel GCP Pub/Sub Security Command Center.

Consulte as instruções na secção anterior para utilizar o conector Microsoft Sentinel GCP Pub/Sub Audit Logs.

Configurar a exportação contínua de descobertas

Siga as instruções na documentação do Google Cloud para configurar as exportações de Pub/Sub das descobertas futuras do SCC para o serviço GCP Pub/Sub.

Quando solicitado a selecionar um projeto para sua exportação, selecione um projeto criado para essa finalidade ou crie um novo projeto.

Quando solicitado a selecionar um tópico Pub/Sub para o qual você deseja exportar suas descobertas, siga as instruções acima para criar um novo tópico.

Configurar o conector GCP Pub/Sub no Microsoft Sentinel

Abra o portal do Azure e navegue até o serviço Microsoft Sentinel.

No Centro de Conteúdos, digite Logs de auditoria do Google Cloud Platform na barra de pesquisa.

Instale a solução Google Cloud Platform Audit Logs .

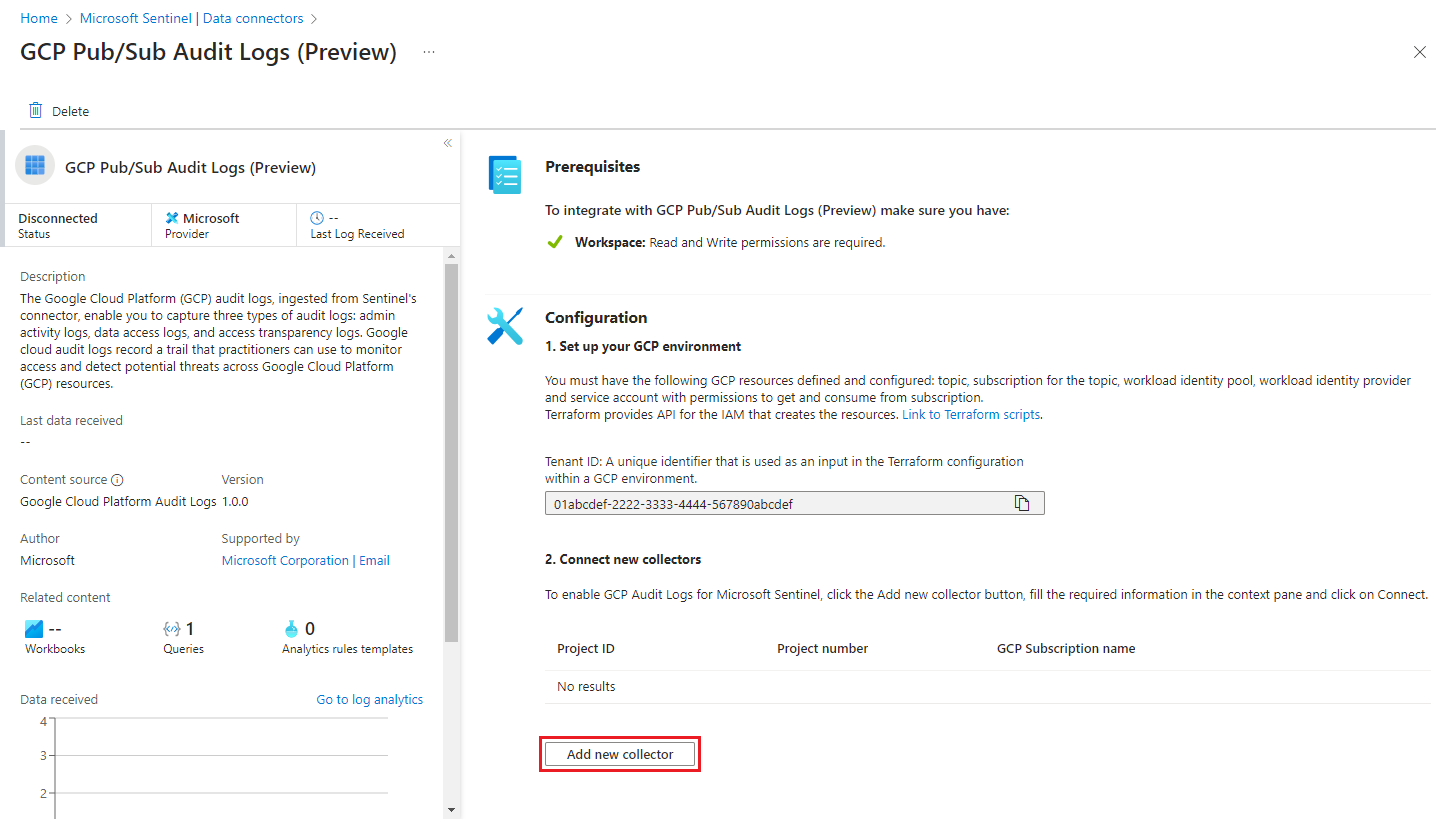

Selecione Conectores de Dados e, na barra de pesquisa, digite GCP Pub/Sub Audit Logs.

Selecione o conector GCP Pub/Sub Audit Logs .

No painel de detalhes, selecione Abrir página do conector.

Na área Configuração, selecione Adicionar novo coletor.

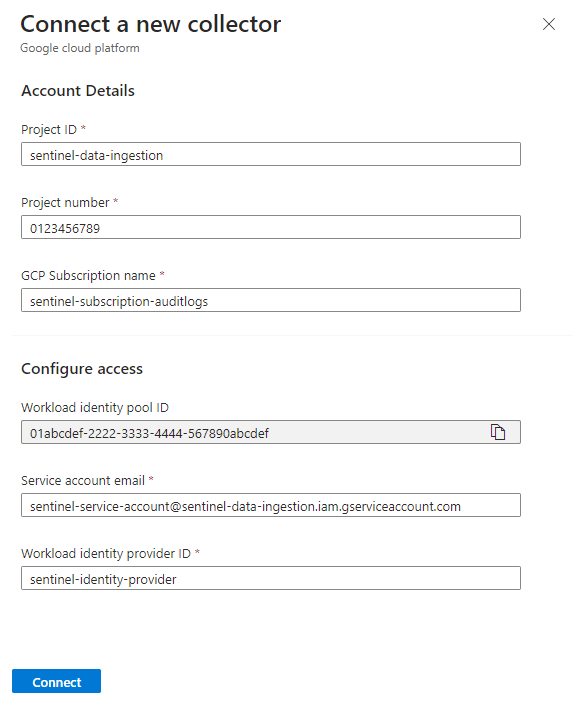

No painel Conectar um novo coletor, digite os parâmetros de recurso criados quando você criou os recursos do GCP.

Certifique-se de que os valores em todos os campos correspondam às suas contrapartes em seu projeto GCP (os valores na captura de tela são exemplos, não literais) e selecione Conectar.

Verifique se os dados do GCP estão no ambiente do Microsoft Sentinel

Para garantir que os logs do GCP foram ingeridos com êxito no Microsoft Sentinel, execute a seguinte consulta 30 minutos após concluir a configuração do conector.

GCPAuditLogs | take 10Ative a funcionalidade de monitorização de saúde para os conectores de dados.

Próximos passos

Neste artigo, você aprendeu como ingerir dados GCP no Microsoft Sentinel usando os conectores GCP Pub/Sub. Para saber mais sobre o Microsoft Sentinel, consulte os seguintes artigos:

- Saiba como obter visibilidade dos seus dados e potenciais ameaças.

- Comece a detetar ameaças com o Microsoft Sentinel.

- Use livros de trabalho para monitorizar os seus dados.