Adicionar indicadores em massa à inteligência de ameaças do Microsoft Sentinel a partir de um arquivo CSV ou JSON

Neste artigo, você adiciona indicadores de um arquivo CSV ou JSON à inteligência de ameaças do Microsoft Sentinel. O compartilhamento de informações sobre ameaças ainda acontece em e-mails e outros canais informais durante uma investigação em andamento. Você tem a capacidade de importar indicadores diretamente para a inteligência de ameaças do Microsoft Sentinel para que possa retransmitir rapidamente ameaças emergentes para sua equipe. Você disponibiliza as ameaças para potencializar outras análises, como a produção de alertas de segurança, incidentes e respostas automatizadas.

Importante

Esta funcionalidade está atualmente em pré-visualização. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter mais termos legais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

O Microsoft Sentinel agora está disponível em geral na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Você deve ter permissões de leitura e gravação no espaço de trabalho do Microsoft Sentinel para armazenar seus indicadores de ameaça.

Selecione um modelo de importação para seus indicadores

Adicione vários indicadores à sua inteligência sobre ameaças com um arquivo CSV ou JSON especialmente criado. Baixe os modelos de arquivo para se familiarizar com os campos e como eles são mapeados para os dados que você tem. Revise os campos obrigatórios para cada tipo de modelo para validar seus dados antes de importá-los.

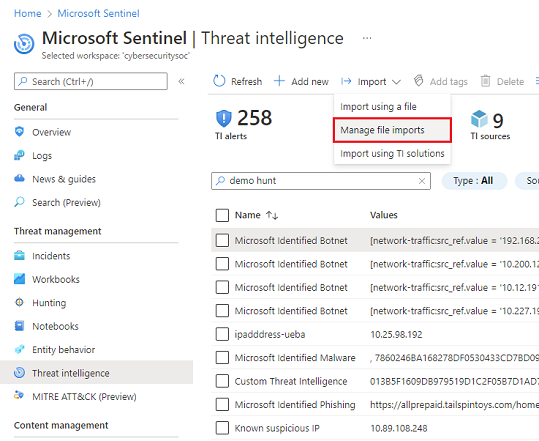

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Inteligência de ameaças.

Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel Threat management Threat intelligence (Gerenciamento de ameaças>do Microsoft Sentinel>).

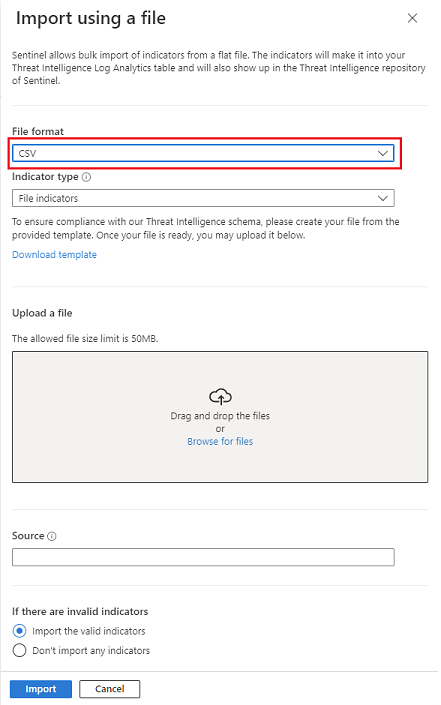

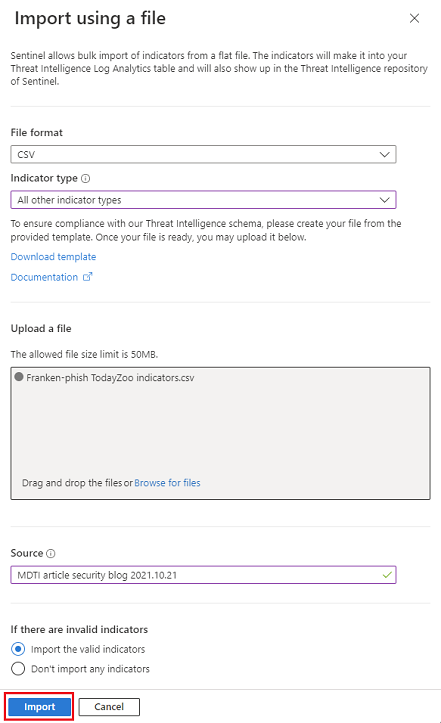

Selecione Importar>importação usando um arquivo.

No menu suspenso Formato de arquivo, selecione CSV ou JSON.

Depois de escolher um modelo de carregamento em massa, selecione o link Baixar modelo .

Considere agrupar seus indicadores por fonte, pois cada upload de arquivo requer um.

Os modelos fornecem todos os campos necessários para criar um único indicador válido, incluindo campos obrigatórios e parâmetros de validação. Replique essa estrutura para preencher mais indicadores em um arquivo. Para obter mais informações sobre os modelos, consulte Compreender os modelos de importação.

Carregue o ficheiro do indicador

Altere o nome do arquivo do modelo padrão, mas mantenha a extensão de arquivo como .csv ou .json. Quando você cria um nome de arquivo exclusivo, é mais fácil monitorar suas importações no painel Gerenciar importações de arquivos.

Arraste o arquivo de indicadores para a seção Carregar um arquivo ou procure o arquivo usando o link.

Insira uma fonte para os indicadores na caixa de texto Origem . Este valor está estampado em todos os indicadores incluídos nesse arquivo. Veja esta propriedade como o

SourceSystemcampo. A origem também é exibida no painel Gerenciar importações de arquivos. Para obter mais informações, consulte Trabalhar com indicadores de ameaça.Escolha como deseja que o Microsoft Sentinel manipule entradas de indicadores inválidas selecionando um dos botões na parte inferior do painel Importar usando um arquivo :

- Importe apenas os indicadores válidos e deixe de lado quaisquer indicadores inválidos do arquivo.

- Não importe nenhum indicador se um único indicador no arquivo for inválido.

Selecione Importar.

Gerenciar importações de arquivos

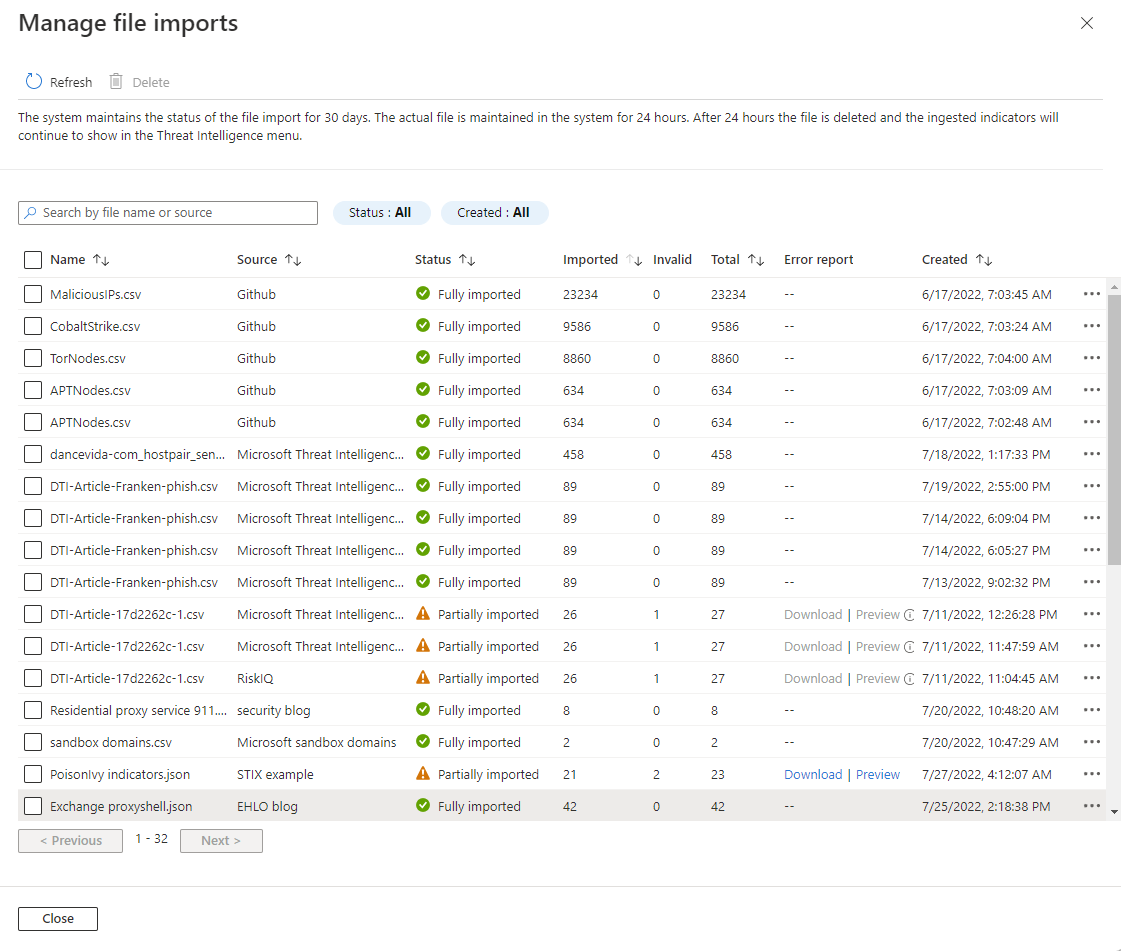

Monitore suas importações e visualize relatórios de erros para importações parcialmente importadas ou com falha.

Selecione Importar>Gerenciar importações de arquivos.

Revise o status dos arquivos importados e o número de entradas de indicadores inválidas. A contagem de indicadores válida é atualizada depois que o arquivo é processado. Aguarde a conclusão da importação para obter a contagem atualizada de indicadores válidos.

Visualize e classifique as importações selecionando Origem, o Nome do arquivo indicador, o número Importado, o Número total de indicadores em cada arquivo ou a Data de criação.

Selecione a visualização do arquivo de erro ou baixe o arquivo de erro que contém os erros sobre indicadores inválidos.

O Microsoft Sentinel mantém o status da importação do arquivo por 30 dias. O arquivo real e o arquivo de erro associado são mantidos no sistema por 24 horas. Após 24 horas, o arquivo e o arquivo de erro são excluídos, mas todos os indicadores ingeridos continuam a aparecer na inteligência de ameaças.

Compreender os modelos de importação

Analise cada modelo para garantir que seus indicadores sejam importados com êxito. Certifique-se de consultar as instruções no arquivo de modelo e as orientações complementares a seguir.

Estrutura do modelo CSV

No menu suspenso Tipo de indicador , selecione CSV. Em seguida, escolha entre as opções Indicadores de arquivo ou Todos os outros tipos de indicadores .

O modelo CSV precisa de várias colunas para acomodar o tipo de indicador de arquivo porque os indicadores de arquivo podem ter vários tipos de hash, como MD5 e SHA256. Todos os outros tipos de indicadores, como endereços IP, requerem apenas o tipo observável e o valor observável.

Os cabeçalhos de coluna para o modelo CSV Todos os outros tipos de indicadores incluem campos como

threatTypes, único ou múltiplotags,confidenceetlpLevel. O Protocolo de Semáforo (TLP) é uma designação de sensibilidade para ajudar a tomar decisões sobre o compartilhamento de informações sobre ameaças.Apenas os

validFromcampos ,observableTypee eobservableValuesão obrigatórios.Exclua toda a primeira linha do modelo para remover os comentários antes de fazer o upload.

O tamanho máximo de uma importação de arquivo CSV é de 50 MB.

Aqui está um exemplo de indicador de nome de domínio que usa o modelo CSV:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Estrutura do modelo JSON

Há apenas um modelo JSON para todos os tipos de indicadores. O modelo JSON é baseado no formato STIX 2.1.

O

patternelemento suporta tipos de indicadores defile,ipv4-addr,ipv6-addr, ,domain-nameurl,user-account,email-addrewindows-registry-key.Remova os comentários do modelo antes de fazer o upload.

Feche o último indicador na matriz usando o

}sem vírgula.O tamanho máximo de arquivo para uma importação de arquivo JSON é de 250 MB.

Aqui está um exemplo ipv4-addr de indicador que usa o modelo JSON:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

Conteúdos relacionados

Neste artigo, você aprendeu como reforçar manualmente sua inteligência de ameaças importando indicadores reunidos em arquivos simples. Para saber mais sobre como os indicadores alimentam outras análises no Microsoft Sentinel, consulte os seguintes artigos: