Trabalhar com indicadores de ameaça no Microsoft Sentinel

Integre informações sobre ameaças (TI) no Microsoft Sentinel através das seguintes atividades:

Importe informações sobre ameaças para o Microsoft Sentinel habilitando conectores de dados para várias plataformas e feeds de TI.

Exiba e gerencie as informações sobre ameaças importadas em Logs e na página Microsoft Sentinel Threat Intelligence .

Detete ameaças e gere alertas e incidentes de segurança usando os modelos de regras do Google Analytics integrados com base em suas informações sobre ameaças importadas.

Visualize as principais informações sobre suas informações de ameaças importadas no Microsoft Sentinel com a pasta de trabalho Threat Intelligence.

Importante

O Microsoft Sentinel agora está disponível em geral na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Ver os seus indicadores de ameaça no Microsoft Sentinel

Encontre e visualize seus indicadores na página Inteligência de ameaças

Este procedimento descreve como visualizar e gerenciar seus indicadores na página Inteligência de ameaças, acessível no menu principal do Microsoft Sentinel. Use a página Inteligência de ameaças para classificar, filtrar e pesquisar seus indicadores de ameaça importados sem escrever uma consulta do Log Analytics.

Para visualizar seus indicadores de inteligência de ameaças na página Inteligência de ameaças:

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Inteligência de ameaças.

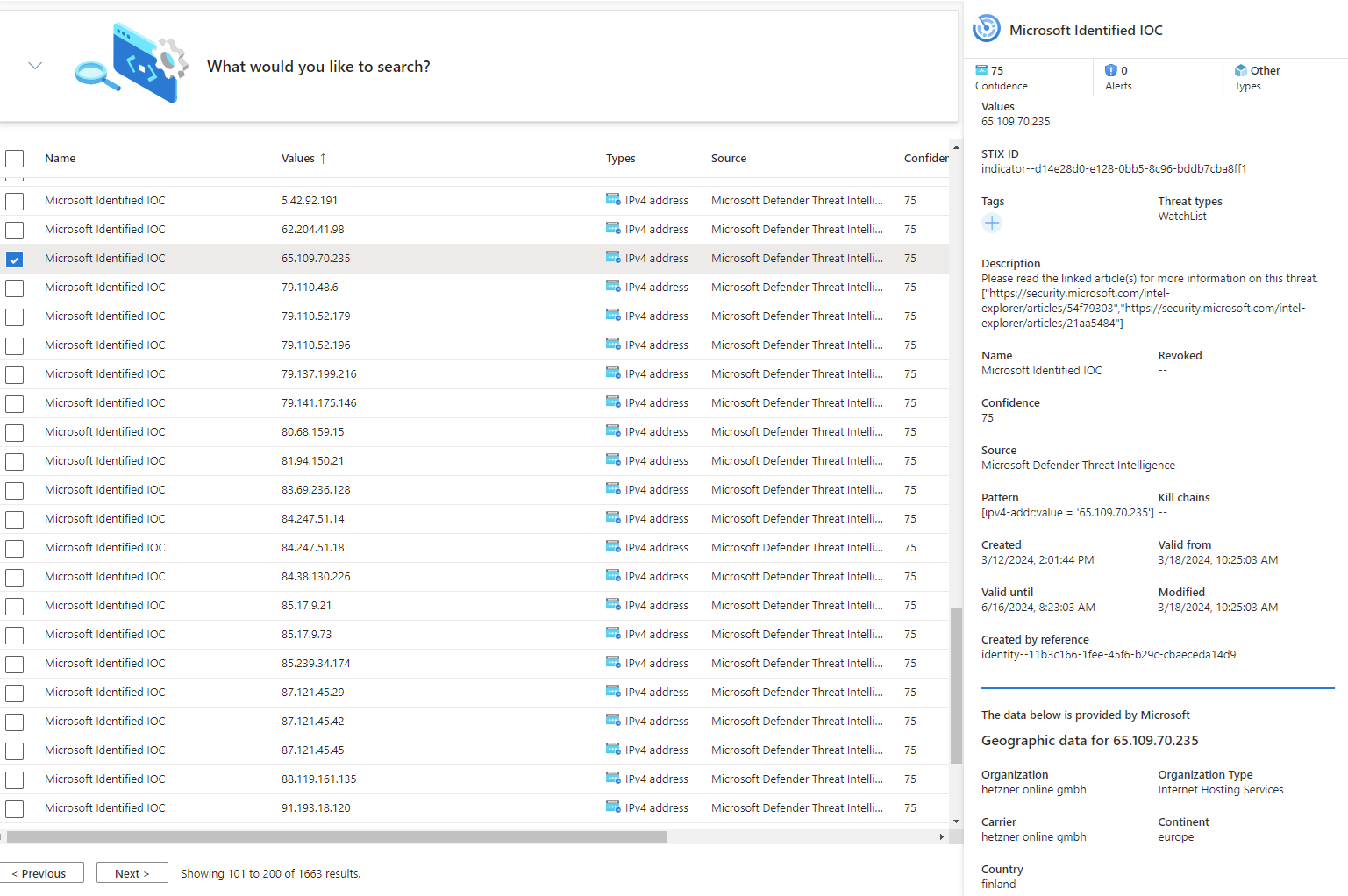

Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel Threat management Threat intelligence (Gerenciamento de ameaças>do Microsoft Sentinel>).Na grelha, selecione o indicador para o qual pretende ver mais detalhes. Os detalhes do indicador aparecem à direita, mostrando informações como níveis de confiança, tags, tipos de ameaça e muito mais.

O Microsoft Sentinel exibe apenas a versão mais atual dos indicadores nessa exibição. Para obter mais informações sobre como os indicadores são atualizados, consulte Compreender a inteligência de ameaças.

Os indicadores de IP e nome de domínio são enriquecidos com dados adicionais de GeoLocalização e WhoIs, fornecendo mais contexto para investigações onde o indicador selecionado é encontrado.

Por exemplo:

Importante

O enriquecimento GeoLocation e WhoIs está atualmente em pré-visualização. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Encontre e visualize seus indicadores em Logs

Este procedimento descreve como exibir os indicadores de ameaça importados na área Logs do Microsoft Sentinel, juntamente com outros dados de eventos do Microsoft Sentinel, independentemente do feed de origem ou do conector usado.

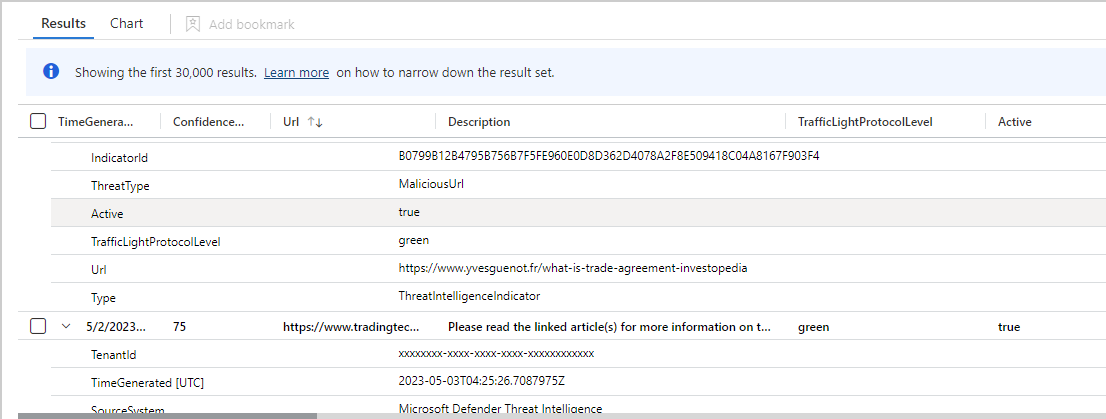

Os indicadores de ameaças importados são listados na tabela Microsoft Sentinel > ThreatIntelligenceIndicator, que é a base para consultas de inteligência de ameaças executadas em outros lugares do Microsoft Sentinel, como no Analytics ou em Workbooks.

Para visualizar seus indicadores de inteligência de ameaças em Logs:

Para Microsoft Sentinel no portal do Azure, em Geral, selecione Logs.

Para o Microsoft Sentinel no portal do Defender, selecione Investigação e resposta>Caça>avançada.A tabela ThreatIntelligenceIndicator está localizada no grupo Microsoft Sentinel .

Selecione o ícone Visualizar dados (o olho) ao lado do nome da tabela e selecione o botão Ver no editor de consultas para executar uma consulta que mostrará registros dessa tabela.

Seus resultados devem ser semelhantes ao indicador de ameaça de amostra mostrado nesta captura de tela:

Criar e marcar indicadores

A página Inteligência de ameaças também permite criar indicadores de ameaças diretamente na interface do Microsoft Sentinel e executar duas das tarefas administrativas mais comuns de inteligência de ameaças: marcação de indicadores e criação de novos indicadores relacionados a investigações de segurança.

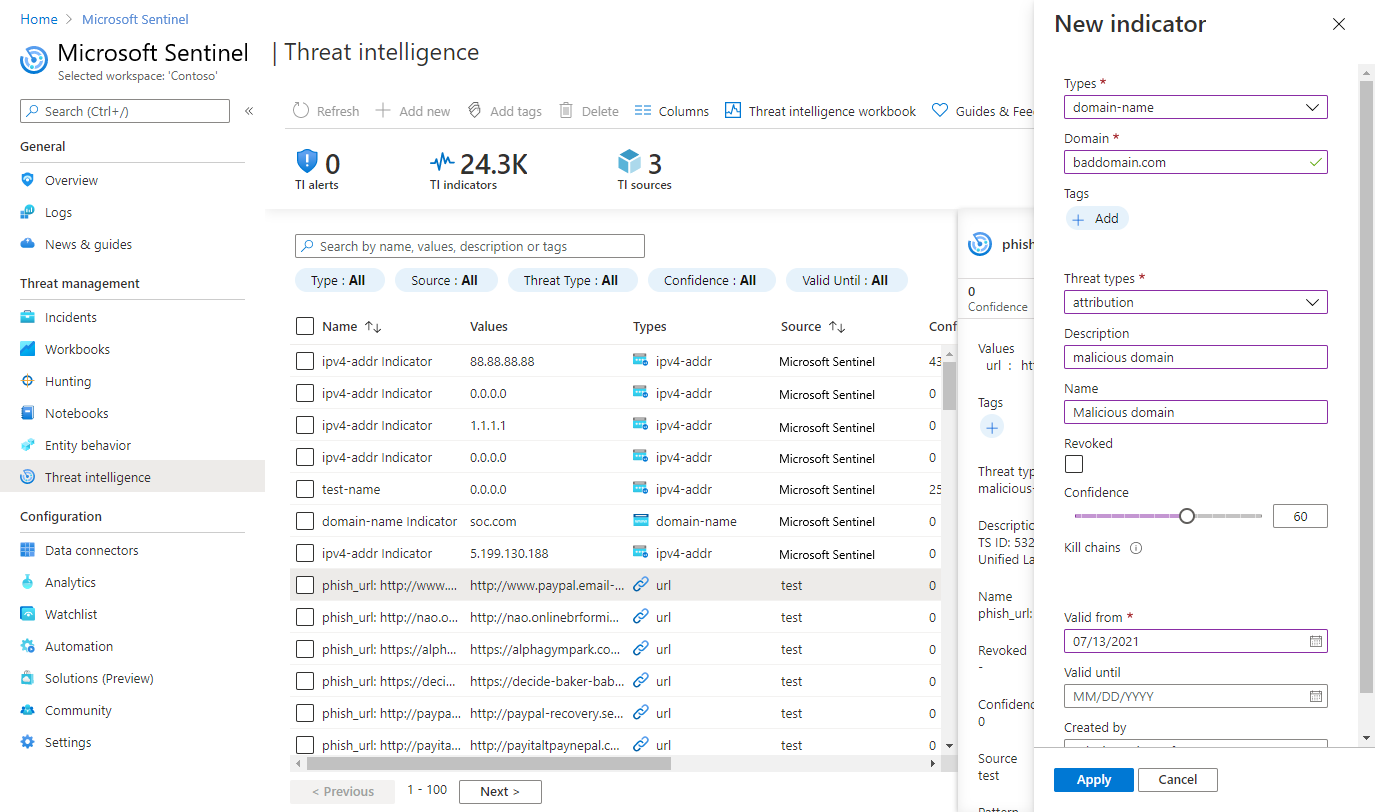

Criar um novo indicador

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Inteligência de ameaças.

Para Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel Threat management Threat intelligence (Gerenciamento de ameaças>do Microsoft Sentinel>).Selecione o botão Adicionar novo na barra de menus na parte superior da página.

Escolha o tipo de indicador e, em seguida, preencha o formulário no painel Novo indicador . Os campos obrigatórios estão marcados com um asterisco vermelho (*).

Selecione Aplicar. O indicador é adicionado à lista de indicadores e também é enviado para a tabela ThreatIntelligenceIndicator em Logs.

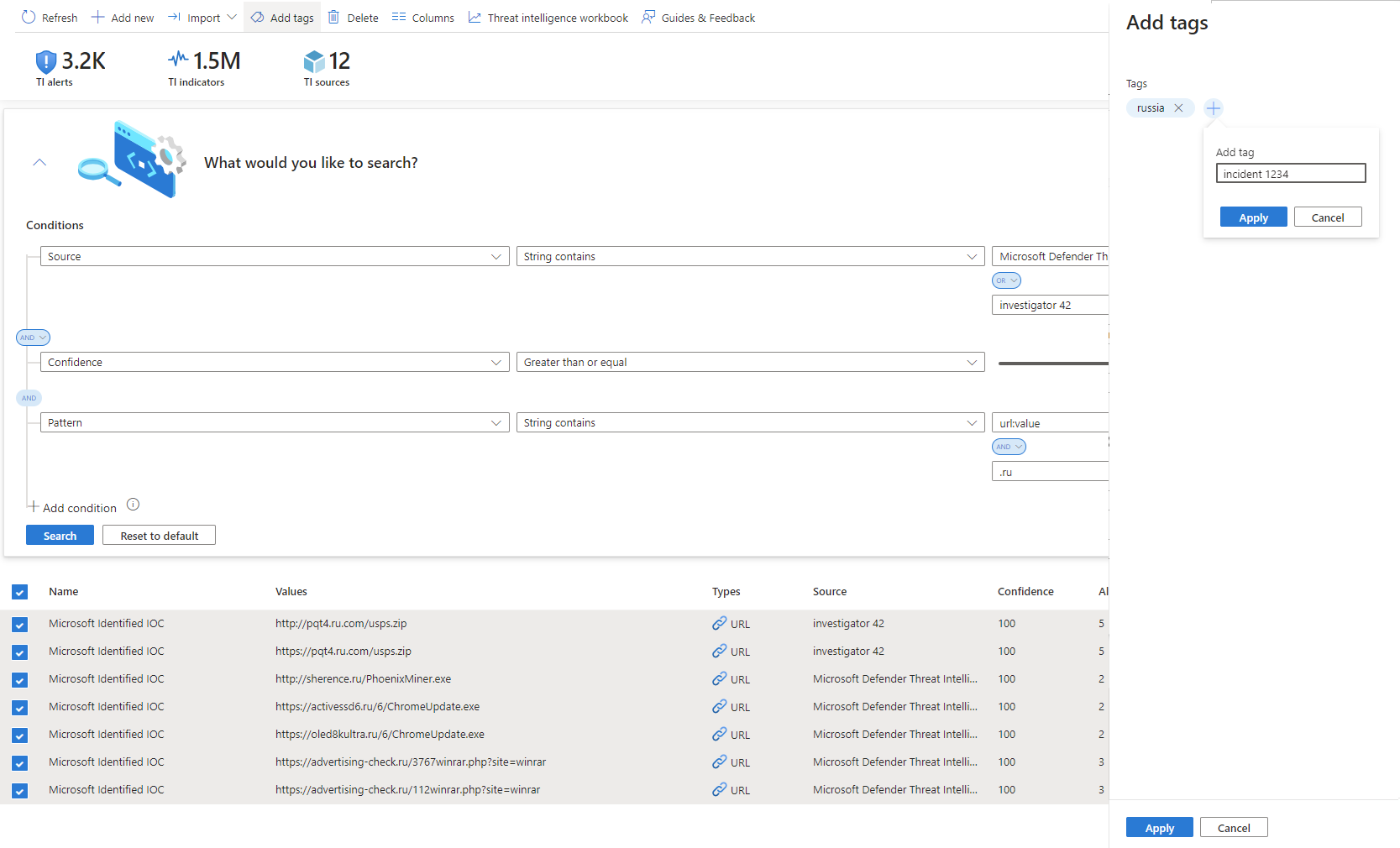

Marcar e editar indicadores de ameaça

Marcar indicadores de ameaça é uma maneira fácil de agrupá-los para torná-los mais fáceis de encontrar. Normalmente, você pode aplicar tags a um indicador relacionado a um incidente específico ou que represente ameaças de um determinado ator conhecido ou campanha de ataque conhecida. Depois de pesquisar os indicadores com os quais deseja trabalhar, marque-os individualmente ou selecione vários indicadores e marque-os todos de uma vez com uma ou mais tags. Como a marcação é de forma livre, uma prática recomendada é criar convenções de nomenclatura padrão para tags indicadoras de ameaça.

O Microsoft Sentinel também permite editar indicadores, quer tenham sido criados diretamente no Microsoft Sentinel ou provenham de fontes parceiras, como servidores TIP e TAXII. Para indicadores criados no Microsoft Sentinel, todos os campos são editáveis. Para indicadores provenientes de fontes parceiras, apenas campos específicos são editáveis, incluindo tags, Data de validade, Confiança e Revogado. De qualquer forma, tenha em mente que apenas a versão mais recente do indicador é exibida na visualização da página Inteligência de ameaças . Para obter mais informações sobre como os indicadores são atualizados, consulte Compreender a inteligência de ameaças.

As pastas de trabalho fornecem informações sobre suas informações sobre ameaças

Use uma pasta de trabalho do Microsoft Sentinel criada especificamente para visualizar informações importantes sobre sua inteligência de ameaças no Microsoft Sentinel e personalizar a pasta de trabalho de acordo com suas necessidades de negócios.

Veja como encontrar a pasta de trabalho de inteligência de ameaças fornecida no Microsoft Sentinel e um exemplo de como fazer edições na pasta de trabalho para personalizá-la.

No portal do Azure, navegue até o serviço Microsoft Sentinel.

Escolha o espaço de trabalho para o qual você importou indicadores de ameaça usando qualquer conector de dados de inteligência de ameaças.

Selecione Pastas de trabalho na seção Gerenciamento de ameaças do menu Microsoft Sentinel.

Encontre a pasta de trabalho intitulada Threat Intelligence e verifique se você tem dados na tabela ThreatIntelligenceIndicator, conforme mostrado abaixo.

Selecione o botão Salvar e escolha um local do Azure para armazenar a pasta de trabalho. Esta etapa é necessária se você for modificar a pasta de trabalho de alguma forma e salvar suas alterações.

Agora selecione o botão Exibir pasta de trabalho salva para abrir a pasta de trabalho para visualização e edição.

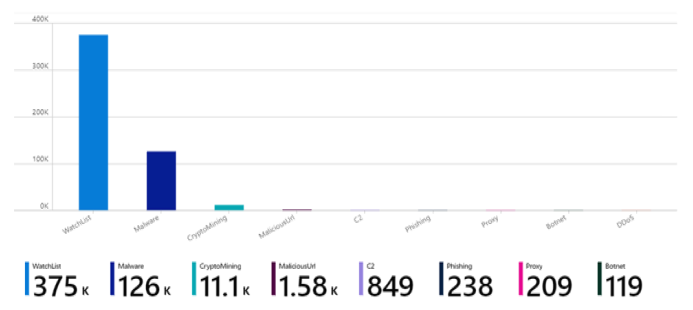

Agora você deve ver os gráficos padrão fornecidos pelo modelo. Para modificar um gráfico, selecione o botão Editar na parte superior da página para entrar no modo de edição da pasta de trabalho.

Adicione um novo gráfico de indicadores de ameaça por tipo de ameaça. Desloque-se para a parte inferior da página e selecione Adicionar consulta.

Adicione o seguinte texto à caixa de texto Consulta de Log do espaço de trabalho do Log Analytics :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeNa lista suspensa Visualização, selecione Gráfico de barras.

Selecione o botão Edição concluída. Você criou um novo gráfico para sua pasta de trabalho.

As pastas de trabalho fornecem painéis interativos poderosos que fornecem informações sobre todos os aspetos do Microsoft Sentinel. Há muito que você pode fazer com pastas de trabalho e, embora os modelos fornecidos sejam um ótimo ponto de partida, você provavelmente desejará mergulhar e personalizar esses modelos ou criar novos painéis combinando muitas fontes de dados diferentes para visualizar seus dados de maneiras exclusivas. Como as pastas de trabalho do Microsoft Sentinel são baseadas em pastas de trabalho do Azure Monitor, já há uma extensa documentação disponível e muitos outros modelos. Um ótimo lugar para começar é este artigo sobre como criar relatórios interativos com pastas de trabalho do Azure Monitor.

Há também uma comunidade rica de pastas de trabalho do Azure Monitor no GitHub para baixar mais modelos e contribuir com seus próprios modelos.

Conteúdos relacionados

Neste artigo, você aprendeu todas as maneiras de trabalhar com indicadores de inteligência de ameaças no Microsoft Sentinel. Para obter mais informações sobre ameaças no Microsoft Sentinel, consulte os seguintes artigos:

- Entenda a inteligência de ameaças no Microsoft Sentinel.

- Conecte o Microsoft Sentinel aos feeds de inteligência de ameaças STIX/TAXII.

- Veja quais TIPs, feeds TAXII e enriquecimentos podem ser prontamente integrados ao Microsoft Sentinel.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários