Habilitar a identidade gerenciada atribuída ao sistema para um aplicativo no Azure Spring Apps

Nota

Azure Spring Apps é o novo nome para o serviço Azure Spring Cloud. Embora o serviço tenha um novo nome, você verá o nome antigo em alguns lugares por um tempo enquanto trabalhamos para atualizar ativos, como capturas de tela, vídeos e diagramas.

Este artigo aplica-se a: ✔️ Basic/Standard ✔️ Enterprise

Este artigo mostra como habilitar e desabilitar identidades gerenciadas atribuídas pelo sistema para um aplicativo no Azure Spring Apps, usando o portal do Azure e a CLI.

As identidades gerenciadas para recursos do Azure fornecem uma identidade gerenciada automaticamente no Microsoft Entra ID para um recurso do Azure, como seu aplicativo no Azure Spring Apps. Pode utilizar esta identidade para se autenticar em qualquer serviço que suporte a autenticação do Microsoft Entra sem ter credenciais no código.

Pré-requisitos

Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, consulte O que são identidades gerenciadas para recursos do Azure?

- Uma instância de plano do Azure Spring Apps Enterprise já provisionada. Para obter mais informações, consulte Guia de início rápido: criar e implantar aplicativos no Azure Spring Apps usando o plano Enterprise.

- Azure CLI versão 2.45.0 ou superior.

- A extensão do Azure Spring Apps para CLI do Azure dá suporte à identidade gerenciada atribuída pelo usuário do aplicativo com a versão 1.0.0 ou posterior. Use o seguinte comando para remover versões anteriores e instalar a extensão mais recente:

az extension remove --name spring az extension add --name spring

- Uma instância do Azure Spring Apps já provisionada. Para obter mais informações, consulte Guia de início rápido: implantar seu primeiro aplicativo no Azure Spring Apps.

- Azure CLI versão 2.45.0 ou superior.

- A extensão do Azure Spring Apps para CLI do Azure dá suporte à identidade gerenciada atribuída pelo usuário do aplicativo com a versão 1.0.0 ou posterior. Use o seguinte comando para remover versões anteriores e instalar a extensão mais recente:

az extension remove --name spring az extension add --name spring

Adicionar uma identidade atribuída ao sistema

Criar um aplicativo com uma identidade atribuída ao sistema requer a definição de outra propriedade no aplicativo.

Para configurar uma identidade gerenciada no portal, primeiro crie um aplicativo e, em seguida, habilite o recurso.

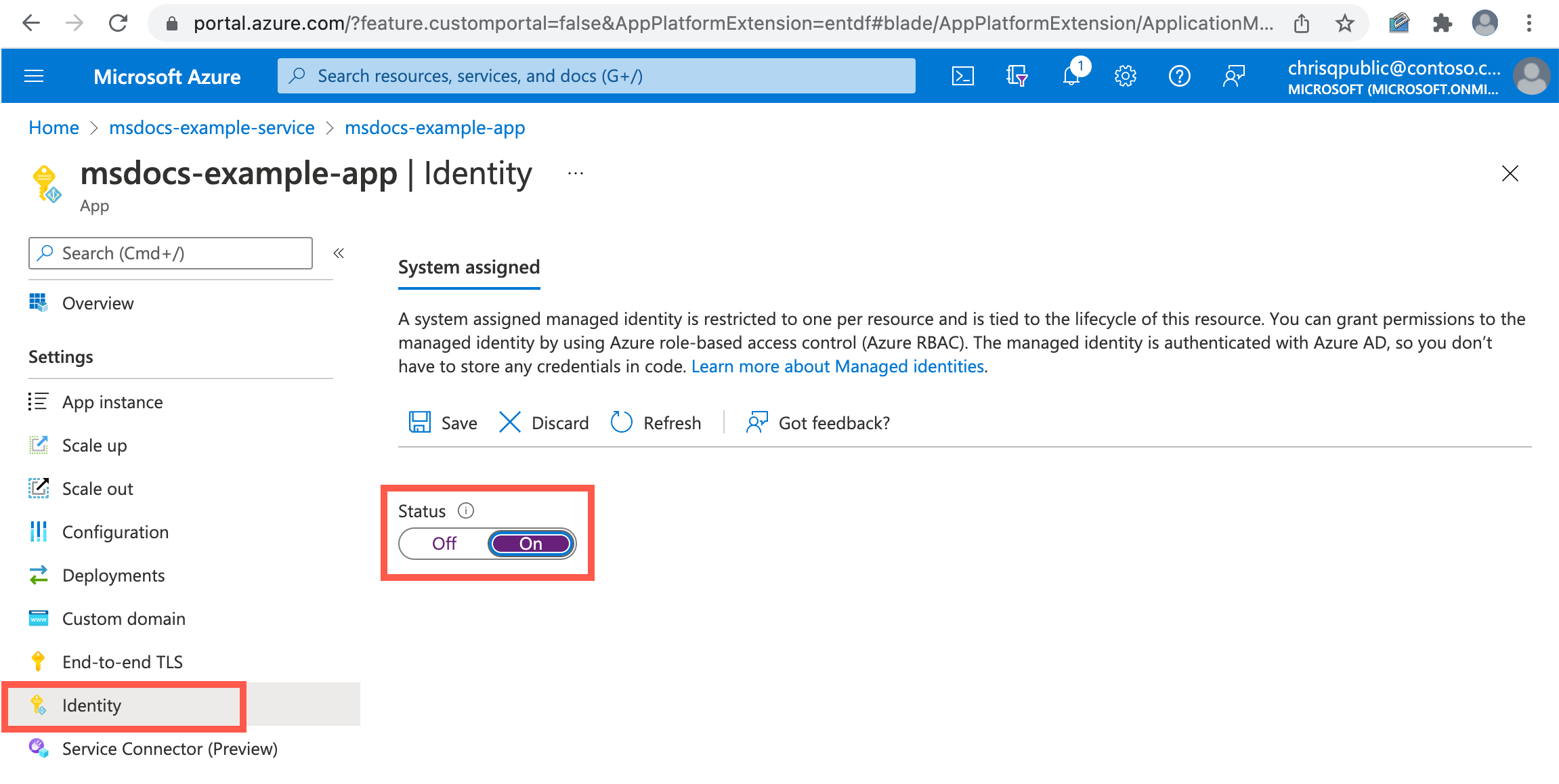

- Crie um aplicativo no portal como faria normalmente. Navegue até ele no portal.

- Role para baixo até o grupo Configurações no painel de navegação esquerdo.

- Selecione a Identidade.

- Na guia Sistema atribuído, alterne Status para Ativado. Selecione Guardar.

Obter tokens para recursos do Azure

Um aplicativo pode usar sua identidade gerenciada para obter tokens para acessar outros recursos protegidos pelo Microsoft Entra ID, como o Azure Key Vault. Esses tokens representam o aplicativo que acessa o recurso, não qualquer usuário específico do aplicativo.

Talvez seja necessário configurar o recurso de destino para habilitar o acesso do seu aplicativo. Para obter mais informações, consulte Atribuir um acesso de identidade gerenciada a um recurso do Azure ou outro recurso. Por exemplo, se você solicitar um token para acessar o Cofre da Chave, certifique-se de ter adicionado uma política de acesso que inclua a identidade do seu aplicativo. Caso contrário, suas chamadas para o Cofre da Chave serão rejeitadas, mesmo que incluam o token. Para saber mais sobre quais recursos oferecem suporte a tokens do Microsoft Entra, consulte Serviços do Azure que podem usar identidades gerenciadas para acessar outros serviços.

O Azure Spring Apps partilha o mesmo ponto de extremidade para aquisição de token com a Máquina Virtual do Azure. Recomendamos usar Java SDK ou spring boot starters para adquirir um token. Para obter vários exemplos de código e script e orientações sobre tópicos importantes, como manipulação de expiração de token e erros HTTP, consulte Como usar identidades gerenciadas para recursos do Azure em uma VM do Azure para adquirir um token de acesso.

Desativar a identidade atribuída pelo sistema a partir de uma aplicação

A remoção de uma identidade atribuída pelo sistema também a exclui da ID do Microsoft Entra. A exclusão do recurso do aplicativo remove automaticamente as identidades atribuídas ao sistema da ID do Microsoft Entra.

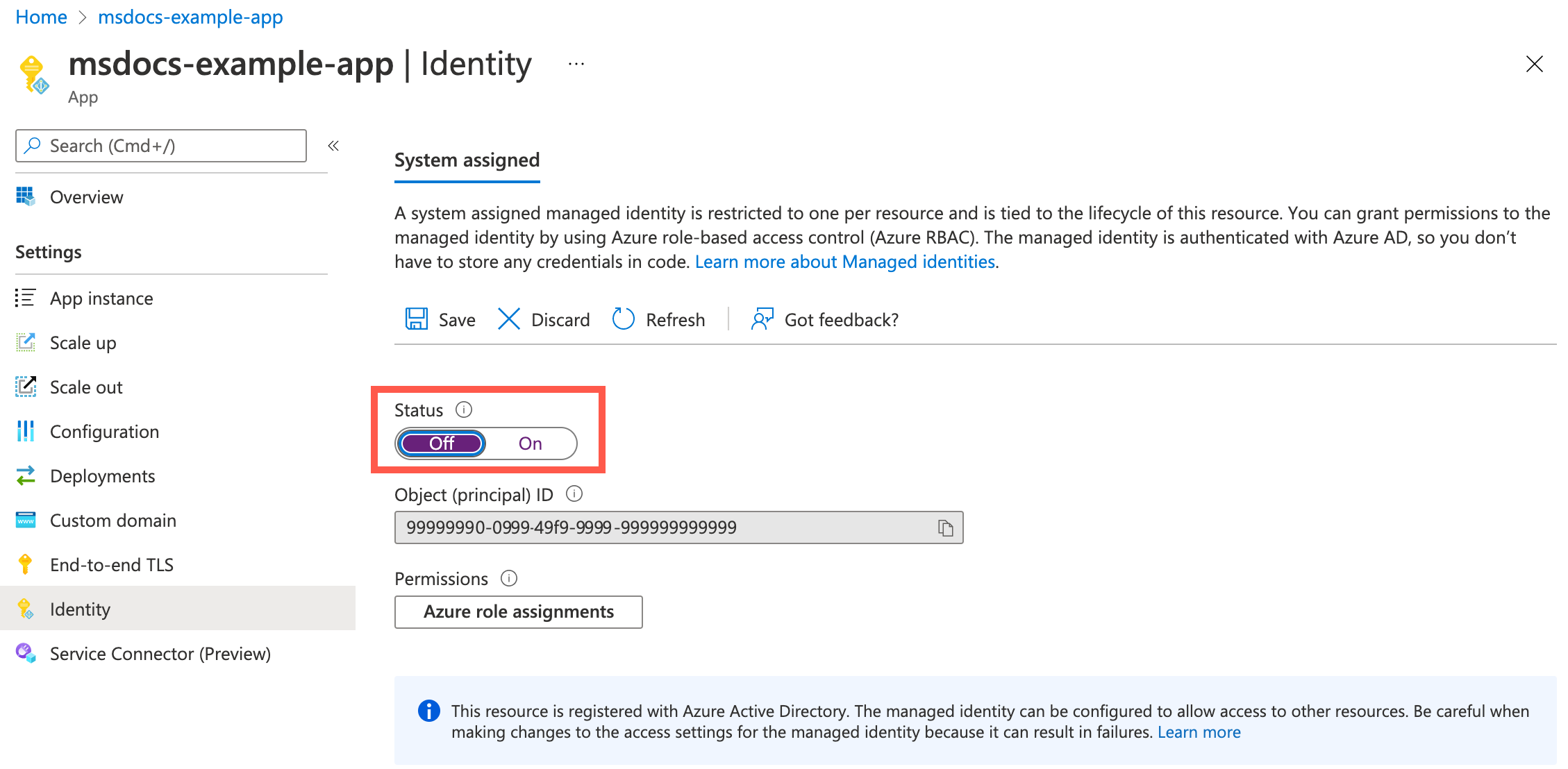

Use as seguintes etapas para remover a identidade gerenciada atribuída ao sistema de um aplicativo que não precisa mais dela:

- Entre no portal usando uma conta associada à assinatura do Azure que contém a instância do Azure Spring Apps.

- Navegue até o aplicativo desejado e selecione Identidade.

- Em Estado atribuído ao/sistema, selecione Desativado e, em seguida, selecione Guardar:

Obter a ID do cliente a partir da ID do objeto (ID principal)

Use o seguinte comando para obter a ID do cliente do valor de ID do objeto/principal:

az ad sp show --id <object-ID> --query appId