Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

O Synapse SQL oferece suporte a conexões do SQL Server Management Studio (SSMS) usando a Autenticação Universal do Ative Directory.

Este artigo discute as diferenças entre as várias opções de autenticação e também as limitações associadas ao uso da Autenticação Universal.

Baixe o SSMS mais recente - No computador cliente, baixe a versão mais recente do SSMS, em Baixar o SQL Server Management Studio (SSMS).

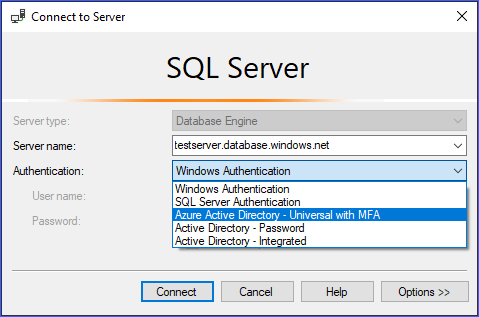

For all the features discussed in this article, use at least July 2017, version 17.2. A caixa de diálogo de conexão mais recente deve ser semelhante à imagem a seguir:

As cinco opções de autenticação

Active Directory Universal Authentication supports the two non-interactive authentication methods: - Active Directory - Password authentication - Active Directory - Integrated authentication

Existem também dois modelos de autenticação não interativos, que podem ser usados em muitos aplicativos diferentes (ADO.NET, JDBC, ODC, etc.). Esses dois métodos nunca resultam em caixas de diálogo pop-up:

Active Directory - PasswordActive Directory - Integrated

O método interativo que também suporta a autenticação multifator (MFA) do Microsoft Entra é:

Active Directory - Universal with MFA

A autenticação multifator do Microsoft Entra ajuda a proteger o acesso a dados e aplicativos e, ao mesmo tempo, atende à demanda do usuário por um processo de entrada simples. Ele oferece autenticação forte com uma variedade de opções de verificação fáceis (chamada telefônica, mensagem de texto, cartões inteligentes com PIN ou notificação de aplicativo móvel), permitindo que os usuários escolham o método que preferirem. A MFA interativa com o Microsoft Entra ID pode resultar numa caixa de diálogo de pop-up para validação.

For a description of multifactor authentication, see multifactor authentication.

Microsoft Entra domain name or tenant ID parameter

A partir da versão 17 do SSMS, os usuários importados para o Ative Directory atual de outros Diretórios Ativos do Azure como usuários convidados podem fornecer o nome de domínio do Microsoft Entra ou a ID do locatário quando se conectarem.

Guest users include users invited from other Azure ADs, Microsoft accounts such as outlook.com, hotmail.com, live.com, or other accounts like gmail.com. This information, allows Active Directory Universal with MFA Authentication to identify the correct authenticating authority. Esta opção também é necessária para suportar contas Microsoft (MSA), tais como contas outlook.com, hotmail.com, live.com ou não MSA.

Todos esses usuários que desejam ser autenticados usando a Autenticação Universal devem inserir seu nome de domínio ou ID de locatário do Microsoft Entra. Este parâmetro representa o nome de domínio/ID de locatário atual do Microsoft Entra ao qual o Servidor do Azure está vinculado.

Por exemplo, se o Servidor do Azure estiver associado ao domínio contosotest.onmicrosoft.com do Microsoft Entra onde o usuário joe@contosodev.onmicrosoft.com está hospedado como um usuário importado do domínio contosodev.onmicrosoft.comdo Microsoft Entra, o nome de domínio necessário para autenticar esse usuário será contosotest.onmicrosoft.com.

Quando o usuário é um usuário nativo da ID do Microsoft Entra vinculada ao Servidor do Azure e não é uma conta MSA, nenhum nome de domínio ou ID de locatário é necessário.

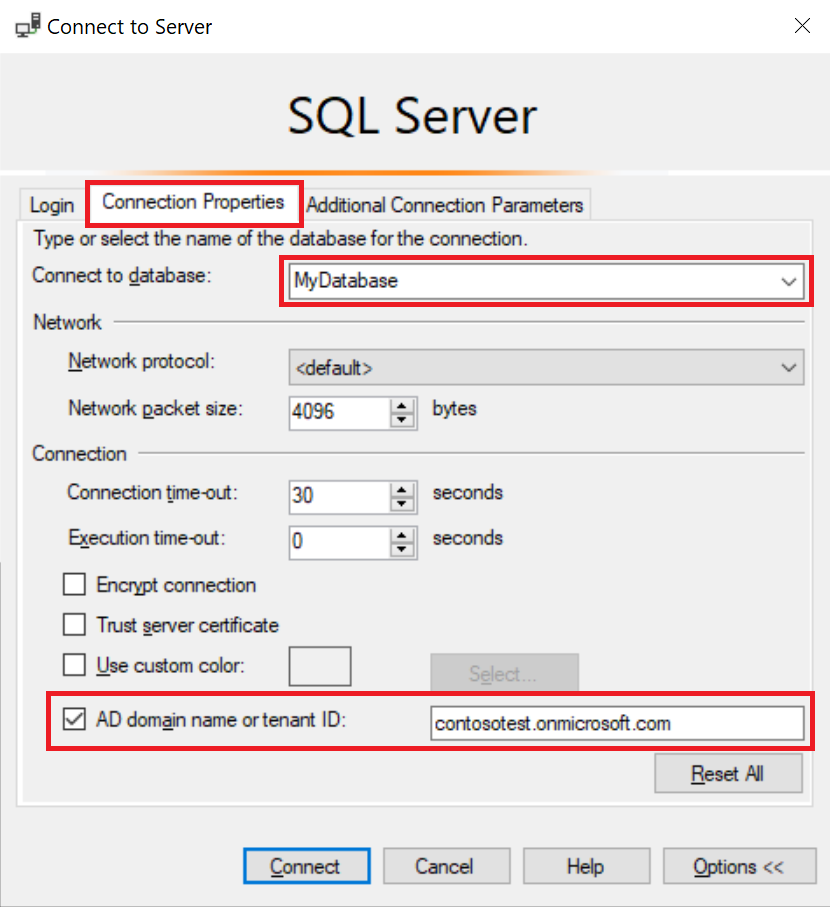

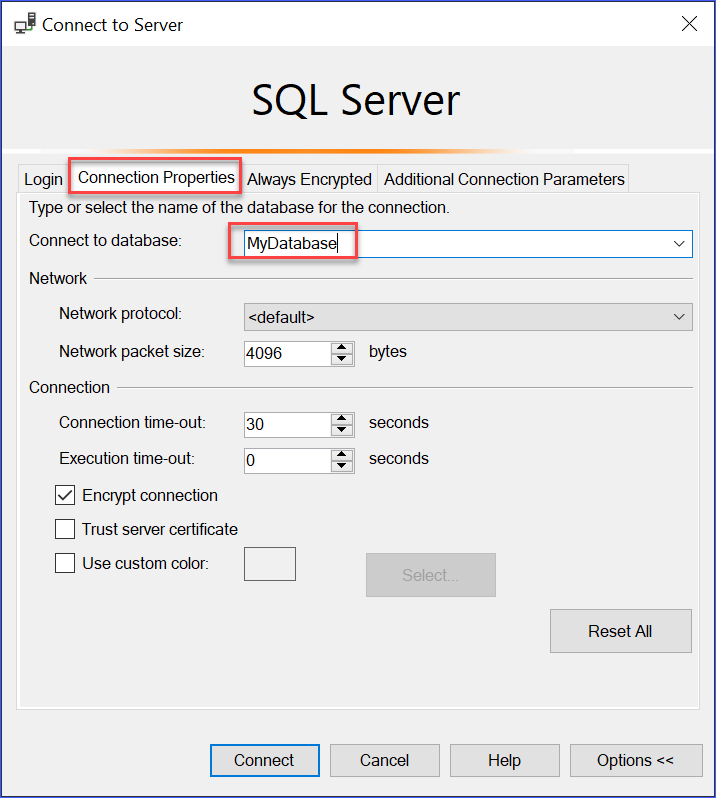

Para inserir o parâmetro (começando com o SSMS versão 17.2), na caixa de diálogo Conectar ao Banco de Dados, preencha a caixa de diálogo, selecionando Ative Directory - Universal com autenticação MFA, selecione Opções, preencha a caixa Nome de usuário e selecione a guia Propriedades da Conexão.

Check the AD domain name or tenant ID box, and provide authenticating authority, such as the domain name (contosotest.onmicrosoft.com) or the GUID of the tenant ID.

Se você estiver executando o SSMS 18.x ou posterior, o nome de domínio ou ID de locatário do AD não será mais necessário para usuários convidados porque o 18.x ou posterior o reconhece automaticamente.

Microsoft Entra business to business support

Os utilizadores do Microsoft Entra que são suportados para cenários B2B do Microsoft Entra como utilizadores convidados (consulte O que é a colaboração B2B do Azure) só podem conectar-se ao Synapse SQL como parte dos membros de um grupo criado no ID atual do Microsoft Entra e mapeado manualmente usando a instrução Transact-SQL CREATE USER num determinado banco de dados.

For example, if steve@gmail.com is invited to Azure AD contosotest (with the Microsoft Entra domain contosotest.onmicrosoft.com), a Microsoft Entra group, such as usergroup must be created in the Microsoft Entra ID that contains the steve@gmail.com member. Em seguida, esse grupo deve ser criado para um banco de dados específico (ou seja, MyDatabase) pelo administrador do Microsoft Entra SQL ou pelo Microsoft Entra DBO executando uma instrução Transact-SQL CREATE USER [usergroup] FROM EXTERNAL PROVIDER .

Depois que o usuário do banco de dados for criado, o usuário steve@gmail.com poderá fazer login MyDatabase usando a opção Active Directory – Universal with MFA supportde autenticação do SSMS.

O grupo de usuários, por padrão, tem apenas a permissão de conexão e qualquer acesso adicional a dados que precisará ser concedido da maneira normal.

Como utilizador convidado, steve@gmail.com deve marcar a caixa e adicionar o nome de domínio do AD contosotest.onmicrosoft.com na caixa de diálogo de Propriedades de Conexão do SSMS. The AD domain name or tenant ID option is only supported for the Universal with MFA connection options, otherwise it is greyed out.

Limitações de autenticação universal para Synapse SQL

- O SSMS e o SqlPackage.exe são as únicas ferramentas atualmente habilitadas para MFA por meio da Autenticação Universal do Ative Directory.

- SSMS versão 17.2, suporta acesso simultâneo multiusuário usando autenticação universal com MFA. As versões 17.0 e 17.1 restringiram um login para uma instância do SSMS usando a Autenticação Universal a uma única conta do Microsoft Entra. Para iniciar sessão como outra conta Microsoft Entra, tem de utilizar outra instância do SSMS. (Essa restrição é limitada à Autenticação Universal do Ative Directory; você pode fazer logon em servidores diferentes usando a Autenticação de Senha do Ative Directory, a Autenticação Integrada do Ative Directory ou a Autenticação do SQL Server).

- O SSMS oferece suporte à Autenticação Universal do Ative Directory para visualização do Pesquisador de Objetos, Editor de Consultas e Repositório de Consultas.

- O SSMS versão 17.2 fornece suporte ao Assistente DacFx para Exportar/Extrair/Implantar banco de dados de dados. Depois que um usuário específico é autenticado por meio da caixa de diálogo de autenticação inicial usando a Autenticação Universal, o Assistente DacFx funciona da mesma forma que para todos os outros métodos de autenticação.

- O Designer de Tabela do SSMS não oferece suporte à Autenticação Universal.

- Não há requisitos de software adicionais para a Autenticação Universal do Ative Directory, exceto que você deve usar uma versão suportada do SSMS.

- A versão da Biblioteca de Autenticação do Ative Directory (ADAL) para autenticação Universal foi atualizada para sua versão mais recente ADAL.dll 3.13.9 disponível. Consulte Biblioteca de Autenticação do Ative Directory 3.14.1.

Próximos passos

Para obter mais informações, consulte o artigo Conectar-se ao Synapse SQL com o SQL Server Management Studio .