Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

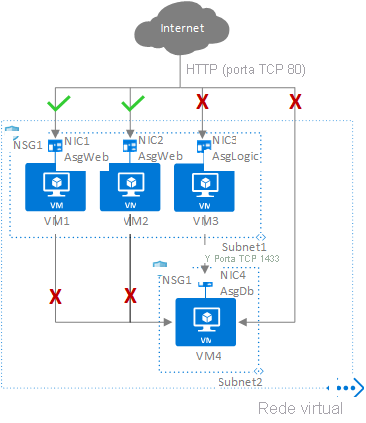

Os grupos de segurança de aplicativos na Rede Virtual do Azure permitem configurar a segurança de rede como uma extensão natural da estrutura de um aplicativo, permitindo agrupar máquinas virtuais e definir políticas de segurança de rede com base nesses grupos. Pode reutilizar a política de segurança em escala sem a manutenção manual de endereços IP explícitos. A plataforma lida com a complexidade dos endereços IP explícitos e dos múltiplos conjuntos de regras, permitindo-lhe focar-se na lógica de negócio. Para compreender melhor os grupos de segurança de rede, considere o exemplo seguinte:

Na imagem anterior, NIC1 e NIC2 são membros do grupo de segurança de rede AsgWeb. NIC3 é membro do grupo de segurança de rede AsgLogic. NIC4 é membro do grupo de segurança de rede AsgDb. Embora cada interface de rede (NIC) neste exemplo seja membro de apenas um grupo de segurança de aplicativo, uma interface de rede pode ser membro de vários grupos de segurança de aplicativo, até os limites do Azure. Não está associado nenhum grupo de segurança de rede às interfaces de rede. NSG1 está associado a ambas as sub-redes e contém as seguintes regras:

Allow-HTTP-Inbound-Internet

Esta regra é necessária para permitir o tráfego da Internet para os servidores Web. Como o tráfego de entrada da Internet é negado pela regra de segurança padrão DenyAllInbound , nenhuma regra extra é necessária para os grupos de segurança de aplicativos AsgLogic ou AsgDb .

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Como a regra de segurança padrão AllowVNetInBound permite toda a comunicação entre recursos na mesma rede virtual, você precisa dessa regra para negar o tráfego de todos os recursos.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Esta regra permite o tráfego do grupo de segurança de aplicações AsgLogic para o grupo de segurança de aplicações AsgDb. A prioridade desta regra é mais alta do que a da regra Deny-Database-All. Como resultado, esta regra é processada antes da regra Deny-Database-All, de modo a que o tráfego do grupo de segurança de aplicações AsgLogic seja permitido, ao passo que o restante tráfego é bloqueado.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

As interfaces de rede que são membros do grupo de segurança do aplicativo aplicam as regras do grupo de segurança de rede que o especificam como origem ou destino. As regras do grupo de segurança de rede não afetam outras interfaces de rede. Se a interface de rede não for membro de um grupo de segurança de aplicativo, a regra não se aplicará à interface de rede, mesmo que o grupo de segurança de rede esteja associado à sub-rede.

Constraints

Os grupos de segurança de aplicação têm as seguintes restrições:

Há limites para o número de grupos de segurança de aplicativos que você pode ter em uma assinatura e outros limites relacionados a grupos de segurança de aplicativos. Para obter mais detalhes, veja Limites do Azure.

Todas as interfaces de rede atribuídas a um grupo de segurança de aplicativo devem existir na mesma rede virtual em que se encontra a primeira interface de rede atribuída ao grupo de segurança de aplicativo. Por exemplo, se a primeira interface de rede atribuída a um grupo de segurança de aplicações denominado AsgWeb estiver na rede virtual denominada VNet1, todas interfaces de rede subsequentes atribuídas aASGWeb têm de existir em VNet1. Não é possível adicionar interfaces de rede de redes virtuais diferentes ao mesmo grupo de segurança de aplicativos.

Se você especificar um grupo de segurança de aplicativo como origem e destino em uma regra de grupo de segurança de rede, as interfaces de rede em ambos os grupos de segurança de aplicativo deverão existir na mesma rede virtual.

- Por exemplo, AsgLogic contém interfaces de rede de VNet1 e AsgDb contém interfaces de rede de VNet2. Nesse caso, seria impossível atribuir AsgLogic como a origem e AsgDb como o destino na mesma regra de grupo de segurança de rede. Todas as interfaces de rede para os grupos de segurança de aplicativos de origem e destino devem existir na mesma rede virtual.

Tip

Para minimizar o número de regras de segurança necessárias, planeje os grupos de segurança de aplicativos necessários. Crie regras usando tags de serviço ou grupos de segurança de aplicativos, em vez de endereços IP individuais ou intervalos de endereços IP, quando possível.

Next steps

- Leia o artigo Create a network security group (Criar um grupo de segurança de rede).