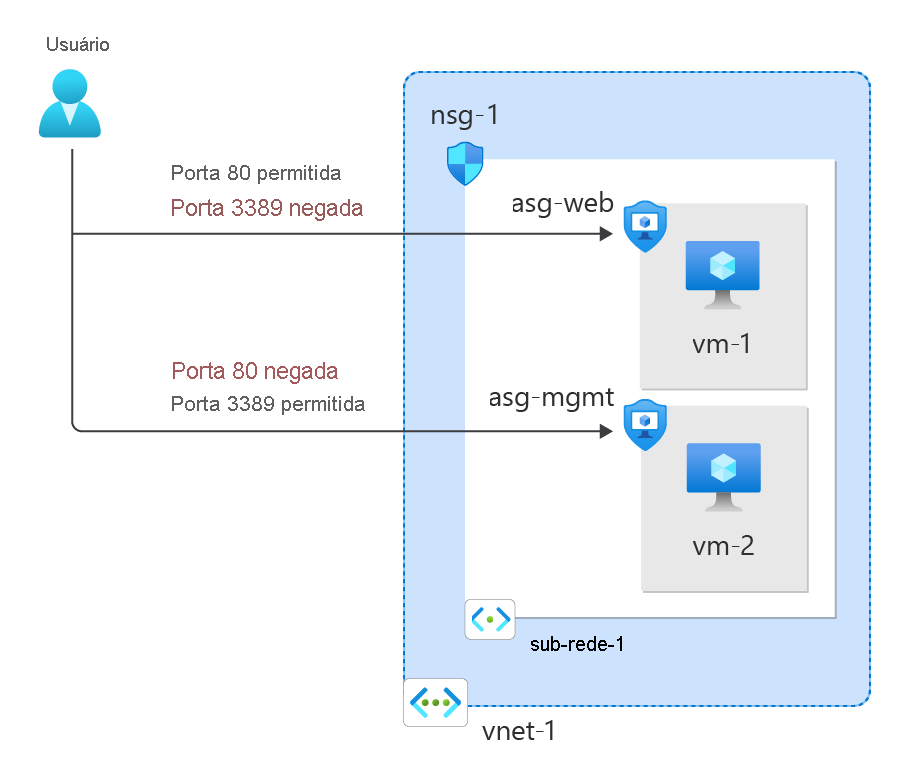

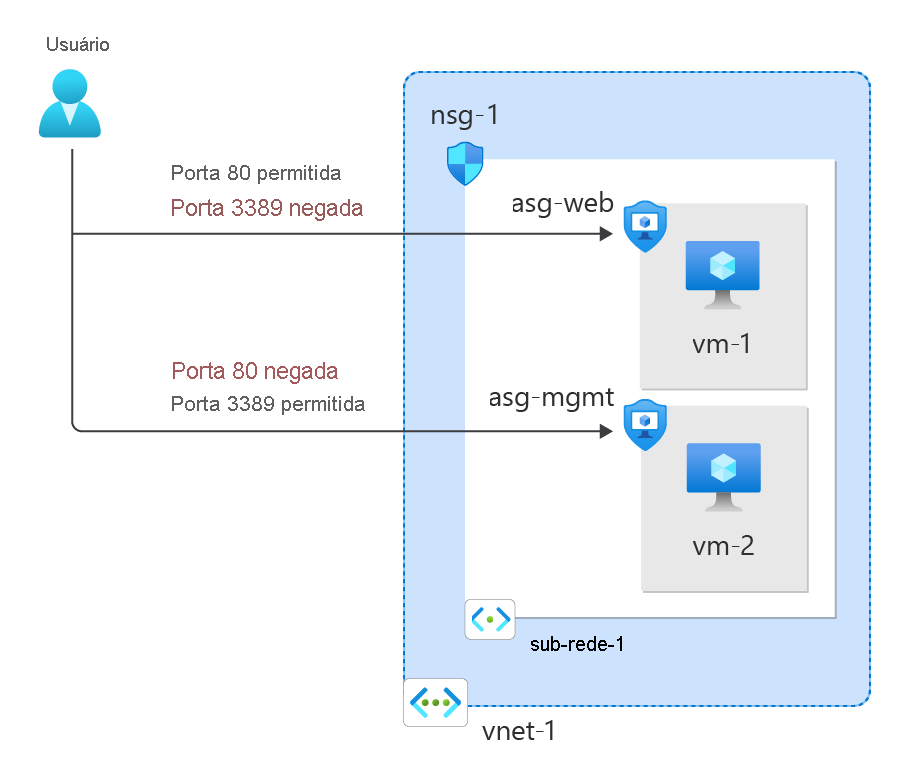

Você pode usar um grupo de segurança de rede para filtrar o tráfego de rede de entrada e saída de e para recursos do Azure em uma rede virtual do Azure.

Os grupos de segurança de rede contêm regras de segurança que filtram o tráfego de rede por endereço IP, porta e protocolo. Quando um grupo de segurança de rede é associado a uma sub-rede, as regras de segurança são aplicadas aos recursos implantados nessa sub-rede.

Neste tutorial, irá aprender a:

- Crie um grupo de segurança de rede e regras de segurança.

- Criar grupos de segurança de aplicações

- Criar uma rede virtual e associar um grupo de segurança de rede a uma sub-rede

- Implantar máquinas virtuais e associar suas interfaces de rede aos grupos de segurança do aplicativo

Pré-requisitos

Azure Cloud Shell

O Azure aloja o Azure Cloud Shell, um ambiente de shell interativo que pode utilizar através do seu browser. Pode utilizar o Bash ou o PowerShell com o Cloud Shell para trabalhar com os serviços do Azure. Você pode usar os comandos pré-instalados do Cloud Shell para executar o código neste artigo, sem precisar instalar nada em seu ambiente local.

Para iniciar o Azure Cloud Shell:

| Opção |

Exemplo/Ligação |

| Selecione Experimentar no canto superior direito de um código ou bloco de comandos. Selecionar Experimentar não copia automaticamente o código ou comando para o Cloud Shell. |

|

| Aceda a https://shell.azure.com ou selecione o botão Iniciar Cloud Shell para abrir o Cloud Shell no browser. |

|

| Selecione o botão Cloud Shell na barra de menus, na parte direita do portal do Azure. |

|

Para usar o Azure Cloud Shell:

Inicie o Cloud Shell.

Selecione o botão Copiar em um bloco de código (ou bloco de comando) para copiar o código ou comando.

Cole o código ou comando na sessão do Cloud Shell selecionando Ctrl+Shift+V no Windows e Linux ou selecionando + no macOS.

Selecione Enter para executar o código ou comando.

Se você optar por instalar e usar o PowerShell localmente, este artigo exigirá o módulo do Azure PowerShell versão 1.0.0 ou posterior. Execute Get-Module -ListAvailable Az para localizar a versão instalada. Se precisar de atualizar, veja Install Azure PowerShell module (Instalar o módulo do Azure PowerShell). Se você estiver executando o PowerShell localmente, também precisará executar Connect-AzAccount para criar uma conexão com o Azure.

Se não tiver uma conta do Azure, crie uma conta gratuita antes de começar.

Use o ambiente Bash no Azure Cloud Shell. Para mais informações, veja Get started with Azure Cloud Shell.

Se preferir executar comandos de referência da CLI localmente, instale a CLI do Azure. Se estiver a utilizar o Windows ou macOS, considere executar a CLI do Azure num contentor Docker. Para obter mais informações, consulte Como executar a CLI do Azure em um contêiner do Docker.

Se estiver a utilizar uma instalação local, inicie sessão no CLI do Azure ao utilizar o comando az login. Para concluir o processo de autenticação, siga os passos apresentados no seu terminal. Para outras opções de entrada, consulte Autenticar no Azure usando a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure na primeira utilização. Para obter mais informações sobre extensões, consulte Usar e gerenciar extensões com a CLI do Azure.

Execute o comando az version para localizar a versão e as bibliotecas dependentes instaladas. Para atualizar para a versão mais recente, execute o comando az upgrade.

- Este artigo requer a versão 2.0.28 ou posterior da CLI do Azure. Se estiver usando o Azure Cloud Shell, a versão mais recente já está instalada.

O procedimento a seguir cria uma rede virtual com uma sub-rede de recurso.

No portal, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

| Definição |

Valor |

|

Detalhes do projeto |

|

| Subscrição |

Selecione a sua subscrição. |

| Grupo de recursos |

Selecione Criar novo.

Digite test-rg em Nome.

Selecione OK. |

|

Detalhes da instância |

|

| Nome |

Digite vnet-1. |

| País/Região |

Selecione E.U.A. Leste 2. |

Selecione Avançar para prosseguir para a guia Segurança .

Selecione Avançar para prosseguir para a guia Endereços IP.

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão .

No painel Editar sub-rede , insira ou selecione as seguintes informações:

| Definição |

Valor |

|

Detalhes da sub-rede |

|

| Modelo de sub-rede |

Deixe o padrão como Padrão. |

| Nome |

Digite subnet-1. |

| Endereço inicial |

Deixe o padrão de 10.0.0.0. |

| Tamanho da sub-rede |

Deixe o padrão de /24(256 endereços). |

Selecione Guardar.

Selecione Rever + criar na parte inferior do ecrã. Depois que a validação for aprovada, selecione Criar.

Primeiro, crie um grupo de recursos para todos os recursos criados neste artigo com New-AzResourceGroup. O exemplo a seguir cria um grupo de recursos no local westus2 :

$rg = @{

ResourceGroupName = "test-rg"

Location = "westus2"

}

New-AzResourceGroup @rg

Crie uma rede virtual com New-AzVirtualNetwork. O exemplo a seguir cria um virtual chamado vnet-1:

$vnet = @{

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "vnet-1"

AddressPrefix = "10.0.0.0/16"

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Crie uma configuração de sub-rede com New-AzVirtualNetworkSubnetConfig e, em seguida, escreva a configuração de sub-rede na rede virtual com Set-AzVirtualNetwork. O exemplo a seguir adiciona uma sub-rede chamada subnet-1 à rede virtual e associa o grupo de segurança de rede nsg-1 a ela:

$subnet = @{

Name = "subnet-1"

VirtualNetwork = $virtualNetwork

AddressPrefix = "10.0.0.0/24"

}

Add-AzVirtualNetworkSubnetConfig @subnet

$virtualNetwork | Set-AzVirtualNetwork

Primeiro, crie um grupo de recursos para todos os recursos criados neste artigo com az group create. O exemplo a seguir cria um grupo de recursos no local westus2 :

az group create \

--name test-rg \

--location westus2

Crie uma rede virtual com az network vnet create. O exemplo a seguir cria um virtual chamado vnet-1:

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefixes 10.0.0.0/16

Adicione uma sub-rede a uma rede virtual com az network vnet subnet create. O exemplo a seguir adiciona uma sub-rede chamada subnet-1 à rede virtual e associa o grupo de segurança de rede nsg-1 a ela:

az network vnet subnet create \

--vnet-name vnet-1 \

--resource-group test-rg \

--name subnet-1 \

--address-prefix 10.0.0.0/24

Criar grupos de segurança de aplicações

Um grupo de segurança de aplicativo (ASGs) permite agrupar servidores com funções semelhantes, como servidores Web.

Na caixa de pesquisa na parte superior do portal, insira Grupo de segurança do aplicativo. Selecione Grupos de segurança de aplicativos nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas de Criar um grupo de segurança de aplicativo, insira ou selecione estas informações:

| Definição |

Valor |

|

Detalhes do projeto |

|

| Subscrição |

Selecione a sua subscrição. |

| Grupo de recursos |

Selecione test-rg. |

|

Detalhes da instância |

|

| Nome |

Digite asg-web. |

| País/Região |

Selecione E.U.A. Oeste 2. |

Selecione Rever + criar.

Selecione + Criar.

Repita as etapas anteriores, especificando os seguintes valores:

| Definição |

Valor |

|

Detalhes do projeto |

|

| Subscrição |

Selecione a sua subscrição. |

| Grupo de recursos |

Selecione test-rg. |

|

Detalhes da instância |

|

| Nome |

Digite asg-mgmt. |

| País/Região |

Selecione E.U.A. Oeste 2. |

Selecione Rever + criar.

Selecione Criar.

Crie um grupo de segurança de aplicativo com New-AzApplicationSecurityGroup. Os grupo de segurança de aplicações permitem-lhe agrupar servidores com requisitos de filtragem de portas semelhante. O exemplo seguinte cria dois grupos de segurança de aplicações.

$web = @{

ResourceGroupName = "test-rg"

Name = "asg-web"

Location = "westus2"

}

$webAsg = New-AzApplicationSecurityGroup @web

$mgmt = @{

ResourceGroupName = "test-rg"

Name = "asg-mgmt"

Location = "westus2"

}

$mgmtAsg = New-AzApplicationSecurityGroup @mgmt

Crie um grupo de segurança de aplicativo com az network asg create. Os grupo de segurança de aplicações permitem-lhe agrupar servidores com requisitos de filtragem de portas semelhante. O exemplo seguinte cria dois grupos de segurança de aplicações.

az network asg create \

--resource-group test-rg \

--name asg-web \

--location westus2

az network asg create \

--resource-group test-rg \

--name asg-mgmt \

--location westus2

Criar um grupo de segurança de rede

Um NSG (grupo de segurança de rede) protege o tráfego de rede na sua rede virtual.

Na caixa de pesquisa na parte superior do portal, insira Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Nota

Nos resultados da pesquisa por Grupos de segurança de rede, poderá ver Grupos de segurança de rede (clássico). Selecione Grupos de segurança de rede.

Selecione + Criar.

Na guia Noções básicas de Criar grupo de segurança de rede, insira ou selecione estas informações:

| Definição |

Valor |

|

Detalhes do projeto |

|

| Subscrição |

Selecione a sua subscrição. |

| Grupo de recursos |

Selecione test-rg. |

|

Detalhes da instância |

|

| Nome |

Digite nsg-1. |

| Localização |

Selecione E.U.A. Oeste 2. |

Selecione Rever + criar.

Selecione Criar.

Crie um grupo de segurança de rede com New-AzNetworkSecurityGroup. O exemplo a seguir cria um grupo de segurança de rede chamado nsg-1:

$nsgParams = @{

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "nsg-1"

}

$nsg = New-AzNetworkSecurityGroup @nsgParams

Crie um grupo de segurança de rede com az network nsg create. O exemplo a seguir cria um grupo de segurança de rede chamado nsg-1:

# Create a network security group

az network nsg create \

--resource-group test-rg \

--name nsg-1

Associar o grupo de segurança de rede à sub-rede

Nesta seção, você associa o grupo de segurança de rede à sub-rede da rede virtual criada anteriormente.

Na caixa de pesquisa na parte superior do portal, insira Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione nsg-1.

Selecione Sub-redes na seção Configurações do nsg-1.

Na página Sub-redes, selecione + Associado:

Em Sub-rede associada, selecione vnet-1 (test-rg) para Rede virtual.

Selecione sub-rede-1 para Sub-rede e, em seguida, selecione OK.

Use Get-AzVirtualNetwork para recuperar o objeto de rede virtual e, em seguida, use Set-AzVirtualNetworkSubnetConfig para associar o grupo de segurança de rede à sub-rede. O exemplo a seguir recupera o objeto de rede virtual e atualiza a configuração da sub-rede para associar o grupo de segurança de rede:

# Retrieve the virtual network

$vnet = Get-AzVirtualNetwork -Name "vnet-1" -ResourceGroupName "test-rg"

# Update the subnet configuration to associate the network security group

$subnetConfigParams = @{

VirtualNetwork = $vnet

Name = "subnet-1"

AddressPrefix = $vnet.Subnets[0].AddressPrefix

NetworkSecurityGroup = Get-AzNetworkSecurityGroup -Name "nsg-1" -ResourceGroupName "test-rg"

}

Set-AzVirtualNetworkSubnetConfig @subnetConfigParams

# Update the virtual network with the new subnet configuration

$vnet | Set-AzVirtualNetwork

Use az network vnet subnet update para associar o grupo de segurança de rede à sub-rede. O exemplo a seguir associa o grupo de segurança de rede nsg-1 à sub-rede 1 :

az network vnet subnet update \

--resource-group test-rg \

--vnet-name vnet-1 \

--name subnet-1 \

--network-security-group nsg-1

Criar regras de segurança

Selecione Regras de segurança de entrada na seção Configurações do nsg-1.

Na página Regras de segurança de entrada, selecione + Adicionar.

Crie uma regra de segurança que permita a porta 80 ao grupo de segurança da aplicação asg-web. Na página Adicionar regra de segurança de entrada, insira ou selecione as seguintes informações:

| Definição |

Valor |

| Fonte |

Deixe o padrão de Any. |

| Intervalo de portas de origem |

Deixe o padrão de (*). |

| Destino |

Selecione Grupo de segurança do aplicativo. |

| Grupos de segurança de aplicativos de destino |

Selecione asg-web. |

| Serviço |

Deixe o padrão de Personalizado. |

| Intervalos de portas de destino |

Digite 80. |

| Protocolo |

Selecione TCP. |

| Ação |

Deixe o padrão de Permitir. |

| Prioridade |

Deixe o padrão de 100. |

| Nome |

Introduza allow-http-web. |

Selecione Adicionar.

Conclua as etapas anteriores com as seguintes informações:

| Definição |

Valor |

| Fonte |

Deixe o padrão de Any. |

| Intervalo de portas de origem |

Deixe o padrão de (*). |

| Destino |

Selecione Grupo de segurança do aplicativo. |

| Grupo de segurança do aplicativo de destino |

Selecione asg-mgmt. |

| Serviço |

Deixe o padrão de Personalizado. |

| Intervalos de portas de destino |

Digite 8080. |

| Protocolo |

Selecione TCP. |

| Ação |

Deixe o padrão de Permitir. |

| Prioridade |

Deixe o padrão de 110. |

| Nome |

Digite allow-8080-mgmt. |

Selecione Adicionar.

Crie uma regra de segurança com New-AzNetworkSecurityRuleConfig. O exemplo seguinte cria uma regra que permite o tráfego de entrada da internet para o grupo de segurança de aplicações asg-web através da porta 80:

$webAsgParams = @{

Name = "asg-web"

ResourceGroupName = "test-rg"

}

$webAsg = Get-AzApplicationSecurityGroup @webAsgParams

$webRuleParams = @{

Name = "Allow-HTTP-Web"

Access = "Allow"

Protocol = "Tcp"

Direction = "Inbound"

Priority = 100

SourceAddressPrefix = "Internet"

SourcePortRange = "*"

DestinationApplicationSecurityGroupId = $webAsg.id

DestinationPortRange = 80

}

$webRule = New-AzNetworkSecurityRuleConfig @webRuleParams

O exemplo seguinte cria uma regra que permite o tráfego de entrada da internet para o grupo de segurança de aplicações asg-management através da porta 8080:

$mgmtAsgParams = @{

Name = "asg-mgmt"

ResourceGroupName = "test-rg"

}

$mgmtAsg = Get-AzApplicationSecurityGroup @mgmtAsgParams

$mgmtRuleParams = @{

Name = "Allow-8080-Mgmt"

Access = "Allow"

Protocol = "Tcp"

Direction = "Inbound"

Priority = 110

SourceAddressPrefix = "Internet"

SourcePortRange = "*"

DestinationApplicationSecurityGroupId = $mgmtAsg.id

DestinationPortRange = 8080

}

$mgmtRule = New-AzNetworkSecurityRuleConfig @mgmtRuleParams

Use Get-AzNetworkSecurityGroup para recuperar o grupo de segurança de rede existente e, em seguida, adicione as novas regras com o += operador. Finalmente, atualize o grupo de segurança de rede com Set-AzNetworkSecurityGroup:

# Retrieve the existing network security group

$nsg = Get-AzNetworkSecurityGroup -Name "nsg-1" -ResourceGroupName "test-rg"

# Add the new rules to the security group

$nsg.SecurityRules += $webRule

$nsg.SecurityRules += $mgmtRule

# Update the network security group with the new rules

Set-AzNetworkSecurityGroup -NetworkSecurityGroup $nsg

Crie uma regra de segurança com az network nsg rule create. O exemplo seguinte cria uma regra que permite o tráfego de entrada da internet para o grupo de segurança de aplicações asg-web através da porta 80:

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-1 \

--name Allow-HTTP-Web \

--access Allow \

--protocol Tcp \

--direction Inbound \

--priority 100 \

--source-address-prefix Internet \

--source-port-range "*" \

--destination-asgs "asg-web" \

--destination-port-range 80

O exemplo seguinte cria uma regra que permite o tráfego de entrada da Internet para o grupo de segurança de aplicações asg-management através da porta 8080:

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-1 \

--name Allow-8080-Mgmt \

--access Allow \

--protocol Tcp \

--direction Inbound \

--priority 110 \

--source-address-prefix Internet \

--source-port-range "*" \

--destination-asgs "asg-mgmt" \

--destination-port-range 8080

Criar máquinas virtuais

Crie duas máquinas virtuais (VMs) na rede virtual.

No portal, procure e selecione Máquinas virtuais.

Em máquinas virtuais, selecione + Criar e depois máquina virtual.

Em Criar uma máquina virtual, insira ou selecione essas informações na guia Noções básicas :

| Definição |

Valor |

|

Detalhes do projeto |

|

| Subscrição |

Selecione a sua subscrição. |

| Grupo de recursos |

Selecione test-rg. |

|

Detalhes da instância |

|

| Nome da máquina virtual |

Digite vm-web. |

| País/Região |

Selecione (E.U.A.) E.U.A. Oeste 2. |

| Opções de disponibilidade |

Deixe o padrão de Nenhuma redundância de infraestrutura necessária. |

| Tipo de segurança |

selecione Standard. |

| Imagem |

Selecione Ubuntu Server 24.04 LTS - x64 Gen2. |

| Instância do Azure Spot |

Deixe o padrão de desmarcado. |

| Tamanho |

Selecione um tamanho. |

|

Conta de administrador |

|

| Tipo de autenticação |

Selecione a chave pública SSH. |

| Nome de utilizador |

Insira azureuser. |

| Origem da chave pública SSH |

Selecione Gerar novo par de chaves. |

| Nome do par de chaves |

Introduza vm-web-key. |

|

Regras de porta de entrada |

|

| Selecione as portas de entrada |

Selecione Nenhuma. |

Selecione Next: Disks (Seguinte): Discos e, em seguida , Next: Networking.

Na guia Rede, insira ou selecione as seguintes informações:

| Definição |

Valor |

|

Interface de Rede |

|

| Rede virtual |

Selecione vnet-1. |

| Sub-rede |

Selecione sub-rede-1 (10.0.0.0/24). |

| IP público |

Deixe o padrão de um novo IP público. |

| Grupo de segurança de rede NIC |

Selecione Nenhuma. |

Selecione o separador Rever + criar ou selecione o botão azul Rever + criar na parte inferior da página.

Selecione Criar.

Quando for solicitado a Gerar um novo par de chaves, selecione Descarregar chave privada e criar recurso. A chave privada é descarregada para o seu computador local. A VM pode levar alguns minutos para ser implantada.

Repita os passos anteriores para criar uma segunda máquina virtual chamada vm-mgmt com o nome de par de chaves vm-mgmt-key.

Antes de criar as VMs, recupere o objeto de rede virtual com a sub-rede com Get-AzVirtualNetwork:

$virtualNetworkParams = @{

Name = "vnet-1"

ResourceGroupName = "test-rg"

}

$virtualNetwork = Get-AzVirtualNetwork @virtualNetworkParams

Crie um endereço IP público para cada VM com New-AzPublicIpAddress:

$publicIpWebParams = @{

AllocationMethod = "Static"

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "public-ip-vm-web"

}

$publicIpWeb = New-AzPublicIpAddress @publicIpWebParams

$publicIpMgmtParams = @{

AllocationMethod = "Static"

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "public-ip-vm-mgmt"

}

$publicIpMgmt = New-AzPublicIpAddress @publicIpMgmtParams

Crie duas interfaces de rede com New-AzNetworkInterface e atribua um endereço IP público à interface de rede. O exemplo a seguir cria uma interface de rede, associa o endereço IP público public-ip-vm-web a ele.

$webNicParams = @{

Location = "westus2"

Name = "vm-web-nic"

ResourceGroupName = "test-rg"

SubnetId = $virtualNetwork.Subnets[0].Id

PublicIpAddressId = $publicIpWeb.Id

}

$webNic = New-AzNetworkInterface @webNicParams

O exemplo a seguir cria uma interface de rede, associa o endereço IP público public-ip-vm-mgmt a ele.

$mgmtNicParams = @{

Location = "westus2"

Name = "vm-mgmt-nic"

ResourceGroupName = "test-rg"

SubnetId = $virtualNetwork.Subnets[0].Id

PublicIpAddressId = $publicIpMgmt.Id

}

$mgmtNic = New-AzNetworkInterface @mgmtNicParams

Crie duas VMs na rede virtual, para que possa confirmar a filtragem de tráfego num passo posterior.

Gerar chaves SSH no Azure com New-AzSshKey. O exemplo seguinte cria recursos-chave SSH para cada VM:

# Create SSH key for vm-web

$webSshKeyParams = @{

ResourceGroupName = "test-rg"

Name = "vm-web-key"

}

New-AzSshKey @webSshKeyParams

# Create SSH key for vm-mgmt

$mgmtSshKeyParams = @{

ResourceGroupName = "test-rg"

Name = "vm-mgmt-key"

}

New-AzSshKey @mgmtSshKeyParams

Crie uma configuração de VM com New-AzVMConfig e, em seguida, crie a VM com New-AzVM. O exemplo a seguir cria uma VM que serve como um servidor Web. A opção -AsJob cria a VM em segundo plano, para que possa prosseguir para o passo seguinte:

# Get the SSH public key

$sshKey = Get-AzSshKey -Name "vm-web-key" -ResourceGroupName "test-rg"

$webVmConfigParams = @{

VMName = "vm-web"

VMSize = "Standard_DS1_V2"

}

$vmImageParams = @{

PublisherName = "Canonical"

Offer = "ubuntu-24_04-lts"

Skus = "server"

Version = "latest"

}

$webVmConfig = New-AzVMConfig @webVmConfigParams | `

Set-AzVMOperatingSystem -Linux -ComputerName "vm-web" -Credential (New-Object System.Management.Automation.PSCredential("azureuser", (ConvertTo-SecureString "DummyP@ssw0rd" -AsPlainText -Force))) -DisablePasswordAuthentication | `

Set-AzVMSourceImage @vmImageParams | `

Add-AzVMNetworkInterface -Id $webNic.Id | `

Set-AzVMOSDisk -CreateOption FromImage | `

Set-AzVMBootDiagnostic -Disable | `

Add-AzVMSshPublicKey -KeyData $sshKey.publicKey -Path "/home/azureuser/.ssh/authorized_keys"

$webVmParams = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VM = $webVmConfig

}

New-AzVM @webVmParams -AsJob

Crie uma VM que vai funcionar como servidor de gestão:

# Get the SSH public key

$sshKey = Get-AzSshKey -Name "vm-mgmt-key" -ResourceGroupName "test-rg"

$mgmtVmConfigParams = @{

VMName = "vm-mgmt"

VMSize = "Standard_DS1_V2"

}

$vmImageParams = @{

PublisherName = "Canonical"

Offer = "ubuntu-24_04-lts"

Skus = "server"

Version = "latest"

}

$mgmtVmConfig = New-AzVMConfig @mgmtVmConfigParams | `

Set-AzVMOperatingSystem -Linux -ComputerName "vm-mgmt" -Credential (New-Object System.Management.Automation.PSCredential("azureuser", (ConvertTo-SecureString "DummyP@ssw0rd" -AsPlainText -Force))) -DisablePasswordAuthentication | `

Set-AzVMSourceImage @vmImageParams | `

Add-AzVMNetworkInterface -Id $mgmtNic.Id | `

Set-AzVMOSDisk -CreateOption FromImage | `

Set-AzVMBootDiagnostic -Disable | `

Add-AzVMSshPublicKey -KeyData $sshKey.publicKey -Path "/home/azureuser/.ssh/authorized_keys"

$mgmtVmParams = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VM = $mgmtVmConfig

}

New-AzVM @mgmtVmParams

A criação da máquina virtual demora alguns minutos. Não continue para o passo seguinte enquanto o Azure não concluir a criação da VM.

Crie duas VMs na rede virtual, para que possa confirmar a filtragem de tráfego num passo posterior.

Crie uma VM com az vm create. O exemplo a seguir cria uma VM que serve como um servidor Web. A --nsg "" opção é especificada para impedir que o Azure crie um grupo de segurança de rede padrão para a interface de rede que o Azure cria quando cria a VM. O --generate-ssh-keys parâmetro faz com que a CLI procure uma chave ssh disponível no ~/.ssh. Se uma for encontrada, essa chave é usada. Se não, um é gerado e armazenado em ~/.ssh:

az vm create \

--resource-group test-rg \

--name vm-web \

--image Ubuntu2404 \

--vnet-name vnet-1 \

--subnet subnet-1 \

--nsg "" \

--admin-username azureuser \

--generate-ssh-keys

A criação da VM demora alguns minutos. Depois que a VM é criada, a saída semelhante ao exemplo a seguir é retornada:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-web",

"location": "westus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.4",

"publicIpAddress": "203.0.113.24",

"resourceGroup": "test-rg"

}

Crie uma VM com az vm create. O exemplo seguinte cria uma VM que serve como servidor de gestão:

az vm create \

--resource-group test-rg \

--name vm-mgmt \

--image Ubuntu2404 \

--vnet-name vnet-1 \

--subnet subnet-1 \

--nsg "" \

--admin-username azureuser \

--generate-ssh-keys

A criação da VM demora alguns minutos. Não continue para o passo seguinte enquanto o Azure não concluir a criação da VM.

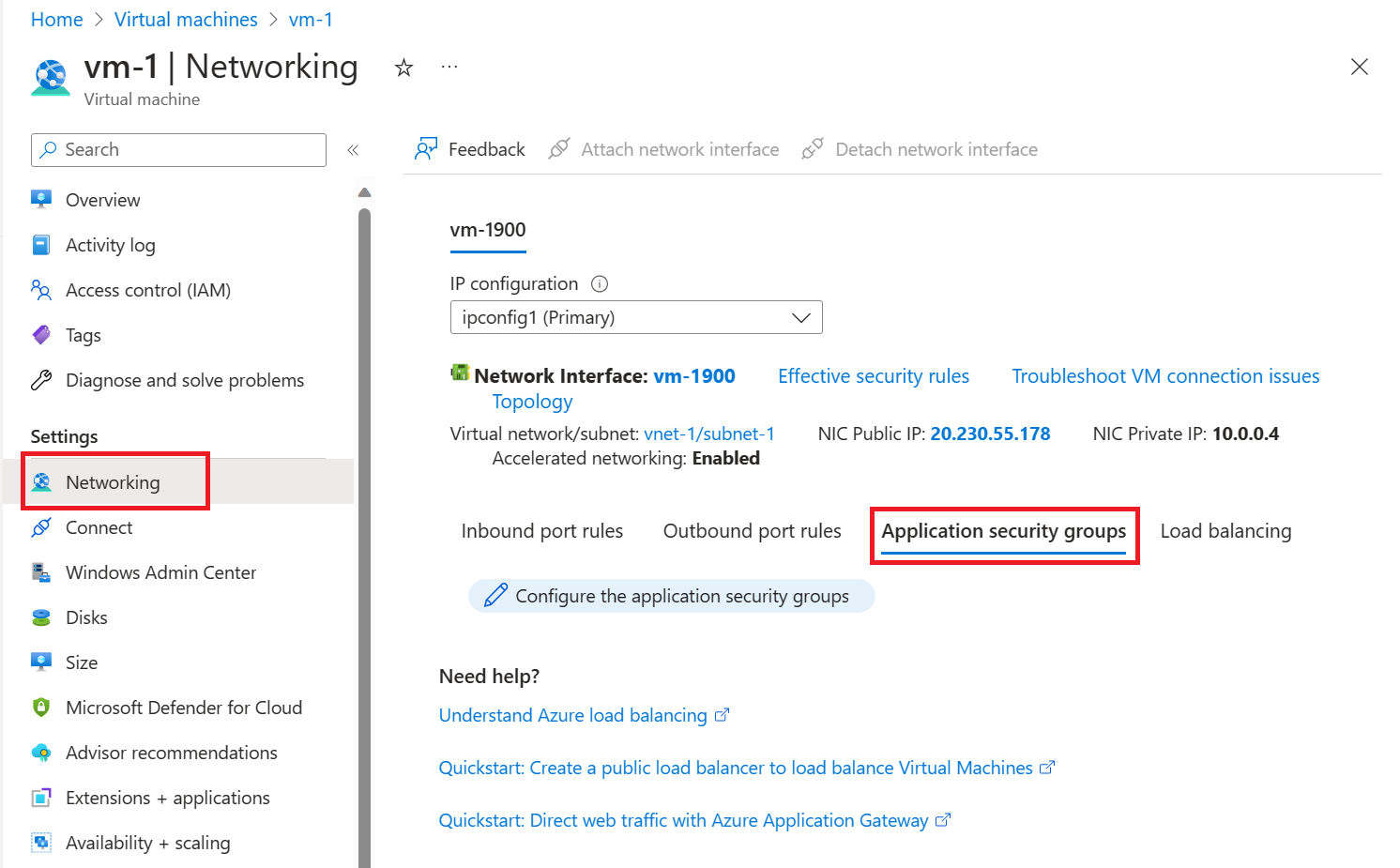

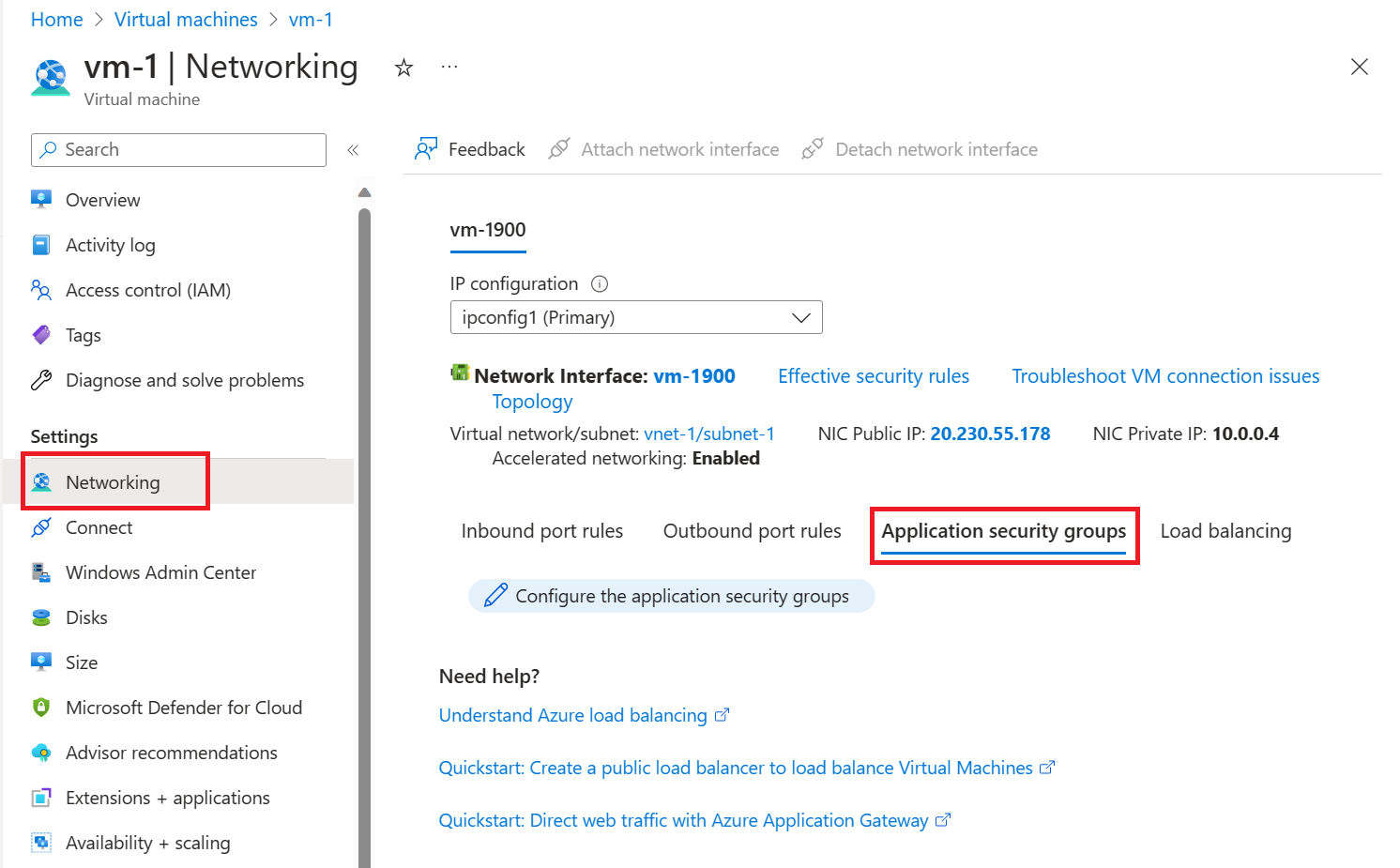

Associar interfaces de rede a um ASG

Quando você criou as VMs, o Azure criou uma interface de rede para cada VM e a anexou à VM.

Adicione a interface de rede de cada VM a um dos grupos de segurança de aplicativos criados anteriormente:

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa e, em seguida, selecione vm-web.

Selecione Grupos de segurança de aplicativos na seção Rede do vm-web.

Selecione Adicionar grupos de segurança de aplicativos e, em seguida, na guia Adicionar grupos de segurança de aplicativos, selecione asg-web. Por fim, selecione Adicionar.

Repita as etapas anteriores para vm-mgmt, selecionando asg-mgmt na guia Adicionar grupos de segurança de aplicativos.

Use Get-AzNetworkInterface para recuperar a interface de rede da máquina virtual e, em seguida, use Get-AzApplicationSecurityGroup para recuperar o grupo de segurança do aplicativo. Finalmente, use Set-AzNetworkInterface para associar o grupo de segurança do aplicativo à interface de rede. O exemplo a seguir associa o grupo de segurança do aplicativo asg-web à interface de rede vm-web-nic :

$params1 = @{

Name = "vm-web-nic"

ResourceGroupName = "test-rg"

}

$nic = Get-AzNetworkInterface @params1

$params2 = @{

Name = "asg-web"

ResourceGroupName = "test-rg"

}

$asg = Get-AzApplicationSecurityGroup @params2

$nic.IpConfigurations[0].ApplicationSecurityGroups = @($asg)

$params3 = @{

NetworkInterface = $nic

}

Set-AzNetworkInterface @params3

Repita o comando para associar o security group do aplicativo asg-mgmt à interface de rede vm-mgmt-nic .

$params1 = @{

Name = "vm-mgmt-nic"

ResourceGroupName = "test-rg"

}

$nic = Get-AzNetworkInterface @params1

$params2 = @{

Name = "asg-mgmt"

ResourceGroupName = "test-rg"

}

$asg = Get-AzApplicationSecurityGroup @params2

$nic.IpConfigurations[0].ApplicationSecurityGroups = @($asg)

$params3 = @{

NetworkInterface = $nic

}

Set-AzNetworkInterface @params3

Use az network nic update para associar a interface de rede ao grupo de segurança do aplicativo. O exemplo a seguir associa o grupo de segurança do aplicativo asg-web à interface de rede vm-web-nic :

# Retrieve the network interface name associated with the virtual machine

nic_name=$(az vm show --resource-group test-rg --name vm-web --query 'networkProfile.networkInterfaces[0].id' -o tsv | xargs basename)

# Associate the application security group with the network interface

az network nic ip-config update \

--name ipconfigvm-web \

--nic-name $nic_name \

--resource-group test-rg \

--application-security-groups asg-web

Repita o comando para associar o security group do aplicativo asg-mgmt à interface de rede vm-mgmt-nic .

# Retrieve the network interface name associated with the virtual machine

nic_name=$(az vm show --resource-group test-rg --name vm-mgmt --query 'networkProfile.networkInterfaces[0].id' -o tsv | xargs basename)

# Associate the application security group with the network interface

az network nic ip-config update \

--name ipconfigvm-mgmt \

--nic-name $nic_name \

--resource-group test-rg \

--application-security-groups asg-mgmt

Testar os filtros de tráfego

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-web.

Selecione o comando Executar na secção de Operações .

Selecione RunShellScript.

No painel do Run Command Script , introduza os seguintes comandos:

sudo apt-get update -y

sudo apt-get install -y nginx

sudo systemctl enable nginx

sudo systemctl start nginx

Selecione Executar. Aguarda que o script seja concluído com sucesso.

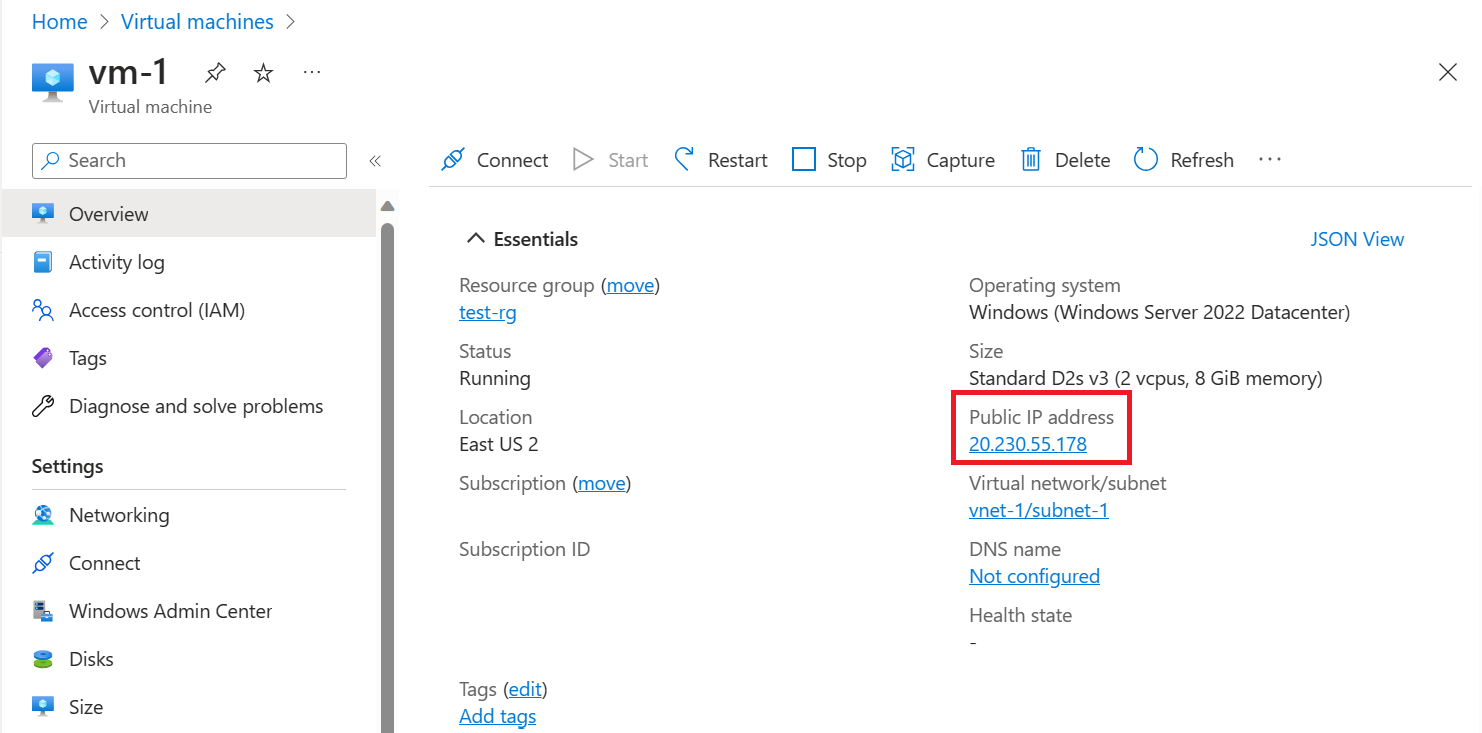

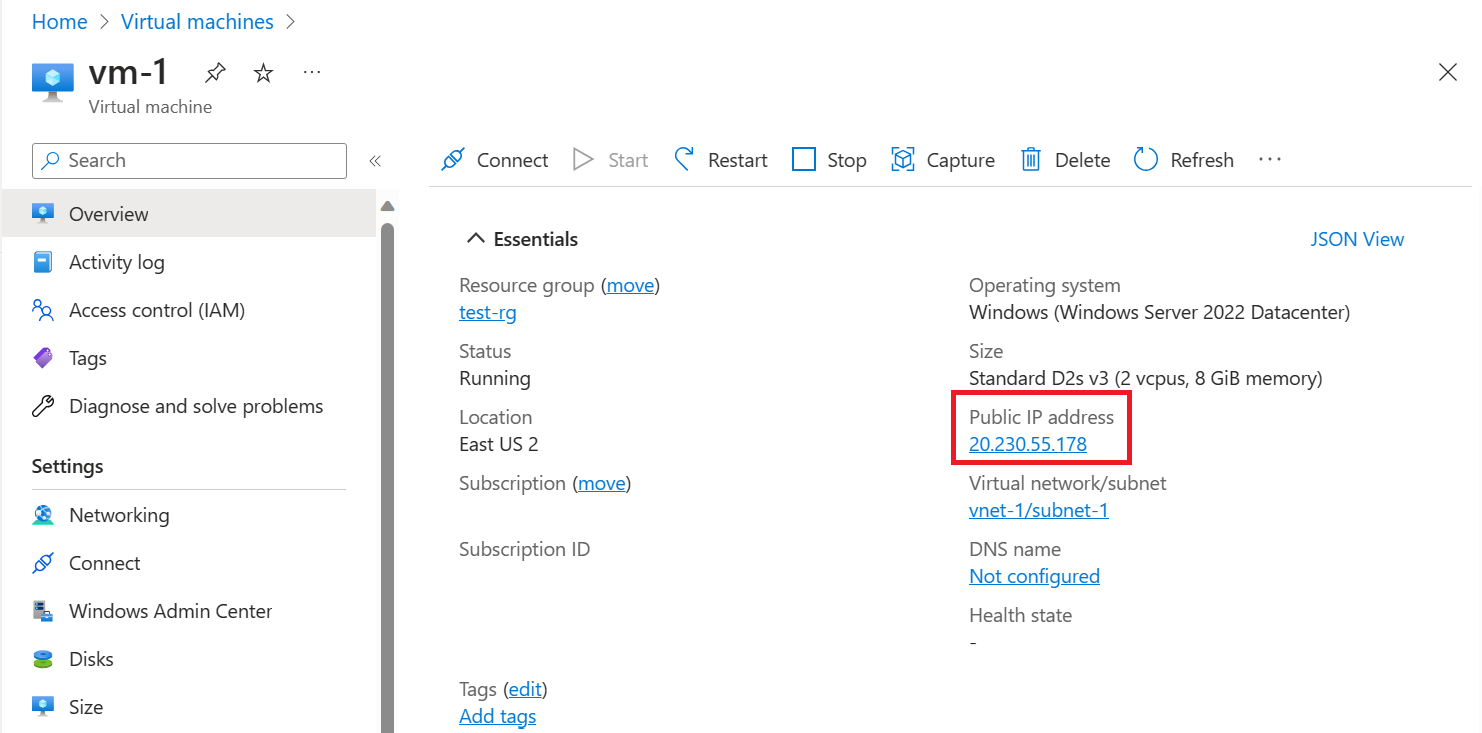

Na página Visão geral do vm-web, observe o endereço IP público da sua VM.

Para confirmar que pode aceder ao servidor web vm-web a partir da internet na porta 80, abra um navegador de internet no seu computador e navegue até http://<public-ip-address-from-previous-step>.

Vês a página padrão nginx, porque o tráfego de entrada da internet para o grupo de segurança de aplicações asg-web é permitido através da porta 80.

A interface de rede anexada para vm-web está associada ao grupo de segurança do aplicativo asg-web e permite a conexão.

Tente aceder ao vm-web na porta 443 indo para https://<public-ip-address-vm-web> no seu navegador. A ligação falha ou expira porque a regra de segurança do asg-web não permite o tráfego de entrada na porta 443 a partir da internet.

Agora configura o vm-mgmt com nginx na porta 8080. Selecione vm-mgmt na página de máquinas virtuais .

Selecione o comando Executar na secção de Operações .

Selecione RunShellScript.

No painel Run Command Script , introduza os seguintes comandos para instalar nginx na porta 8080:

sudo apt-get update -y

sudo apt-get install -y nginx

# Configure nginx to listen on port 8080

sudo tee /etc/nginx/sites-available/default > /dev/null <<EOF

server {

listen 8080 default_server;

listen [::]:8080 default_server;

root /var/www/html;

index index.html index.htm index.nginx-debian.html;

server_name _;

location / {

try_files \$uri \$uri/ =404;

}

}

EOF

sudo systemctl restart nginx

Selecione Executar. Aguarda que o script seja concluído com sucesso.

Na página de Visão Geral do vm-mgmt, note o endereço IP público da sua VM.

Para confirmar que pode aceder ao servidor web vm-mgmt a partir da internet na porta 8080, abra um navegador de internet no seu computador e navegue até http://<public-ip-address-vm-mgmt>:8080.

Vê a página padrão nginx porque o tráfego de entrada da internet para o grupo de segurança de aplicações ASG-MGMT é permitido através da porta 8080.

Tente acessar vm-mgmt na porta 80 acessando http://<public-ip-address-vm-mgmt> no seu navegador. A ligação falha ou expira porque nenhuma regra de segurança permite a entrada da porta 80 para o grupo de segurança de aplicações ASG-MGMT .

A interface de rede anexada para vm-web está associada ao grupo de segurança do aplicativo asg-web e permite a conexão.

Instale nginx no vm-web usando Invoke-AzVMRunCommand:

$webInstallParams = @{

ResourceGroupName = "test-rg"

VMName = "vm-web"

CommandId = "RunShellScript"

ScriptString = @"

sudo apt-get update -y

sudo apt-get install -y nginx

sudo systemctl enable nginx

sudo systemctl start nginx

"@

}

Invoke-AzVMRunCommand @webInstallParams

O comando pode levar alguns minutos para ser concluído. Após a conclusão, teste o acesso à web no vm-web.

Obtenha o endereço IP público da vm-web:

$webIPParams = @{

Name = "public-ip-vm-web"

ResourceGroupName = "test-rg"

}

$webIP = Get-AzPublicIpAddress @webIPParams

Write-Host "vm-web IP: $($webIP.IpAddress)"

Para confirmar que pode aceder ao servidor web vm-web a partir da internet na porta 80, abra um navegador de internet no seu computador e navegue até http://<vm-web-ip-address>.

Vês a página padrão nginx porque o tráfego de entrada da internet para o grupo de segurança de aplicações asg-web é permitido através da porta 80. A interface de rede anexada à VM vm-web está neste grupo.

Tenta aceder ao vm-web na porta 443 navegando no https://<vm-web-ip-address> teu navegador. A ligação falha ou fica fora porque a regra de segurança do asg-web não permite a entrada da porta 443 a partir da internet.

Agora instala o nginx na porta 8080 do vm-mgmt:

$mgmtInstallParams = @{

ResourceGroupName = "test-rg"

VMName = "vm-mgmt"

CommandId = "RunShellScript"

ScriptString = @"

sudo apt-get update -y

sudo apt-get install -y nginx

# Configure nginx to listen on port 8080

sudo tee /etc/nginx/sites-available/default > /dev/null <<'EOF'

server {

listen 8080 default_server;

listen [::]:8080 default_server;

root /var/www/html;

index index.html index.htm index.nginx-debian.html;

server_name _;

location / {

try_files \$uri \$uri/ =404;

}

}

EOF

sudo systemctl restart nginx

"@

}

Invoke-AzVMRunCommand @mgmtInstallParams

Obtenha o endereço IP público do vm-mgmt:

$mgmtIPParams = @{

Name = "public-ip-vm-mgmt"

ResourceGroupName = "test-rg"

}

$mgmtIP = Get-AzPublicIpAddress @mgmtIPParams

Write-Host "vm-mgmt IP: $($mgmtIP.IpAddress)"

Para confirmar que pode aceder ao servidor web vm-mgmt a partir da internet na porta 8080, abra um navegador de internet no seu computador e navegue até http://<vm-mgmt-ip-address>:8080.

Vê a página padrão nginx porque o tráfego de entrada da internet para o grupo de segurança de aplicações ASG-MGMT é permitido através da porta 8080.

Tenta aceder ao vm-mgmt na porta 80 acedendo http://<vm-mgmt-ip-address> no teu navegador. A ligação falha ou expira porque nenhuma regra de segurança permite a entrada da porta 80 para o grupo de segurança de aplicações ASG-MGMT .

Instale nginx no vm-web usando az vm run-command invoke:

az vm run-command invoke \

--resource-group test-rg \

--name vm-web \

--command-id RunShellScript \

--scripts "sudo apt-get update -y && sudo apt-get install -y nginx && sudo systemctl enable nginx && sudo systemctl start nginx"

Obtenha o endereço IP público da vm-web:

webIP=$(az vm show --show-details --resource-group test-rg --name vm-web --query publicIps --output tsv)

echo "vm-web IP: $webIP"

Para confirmar que pode aceder ao servidor web vm-web a partir da internet na porta 80, use curl:

curl http://$webIP

A conexão é bem-sucedida porque o grupo de segurança do aplicativo asg-web , no qual a interface de rede conectada à VM vm-web está, permite a entrada da porta 80 da Internet.

Tente aceder ao vm-web na porta 443:

curl -k https://$webIP

A ligação falha ou expira porque a regra de segurança do asg-web não permite tráfego de entrada na porta 443 a partir da Internet.

Agora instala o nginx na porta 8080 do vm-mgmt:

az vm run-command invoke \

--resource-group test-rg \

--name vm-mgmt \

--command-id RunShellScript \

--scripts "sudo apt-get update -y && \

sudo apt-get install -y nginx && \

sudo bash -c 'cat > /etc/nginx/sites-available/default <<EOF

server {

listen 8080 default_server;

listen [::]:8080 default_server;

root /var/www/html;

index index.html index.htm index.nginx-debian.html;

server_name _;

location / {

try_files \\\$uri \\\$uri/ =404;

}

}

EOF' && \

sudo systemctl restart nginx"

Obtenha o endereço IP público do vm-mgmt:

mgmtIP=$(az vm show --show-details --resource-group test-rg --name vm-mgmt --query publicIps --output tsv)

echo "vm-mgmt IP: $mgmtIP"

Para confirmar que pode aceder ao servidor web vm-mgmt a partir da internet na porta 8080, use curl:

curl http://$mgmtIP:8080

A ligação é bem-sucedida porque o tráfego de entrada da internet para o grupo de segurança de aplicações ASG-MGMT é permitido através da porta 8080.

Tenta aceder ao vm-mgmt na porta 80:

curl http://$mgmtIP

A ligação falha ou expira porque nenhuma regra de segurança permite a entrada da porta 80 para o grupo de segurança de aplicações ASG-MGMT .

Quando terminar de usar os recursos que criou, você poderá excluir o grupo de recursos e todos os seus recursos.

No portal do Azure, procure e selecione Grupos de recursos.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos.

Digite test-rg em Digite o nome do grupo de recursos para confirmar a exclusão e selecione Excluir.

Quando não for mais necessário, você pode usar Remove-AzResourceGroup para remover o grupo de recursos e todos os recursos que ele contém:

$params = @{

Name = "test-rg"

Force = $true

}

Remove-AzResourceGroup @params

Quando não for mais necessário, use az group delete para remover o grupo de recursos e todos os recursos que ele contém.

az group delete \

--name test-rg \

--yes \

--no-wait

Próximos passos

Neste tutorial:

- Criou um grupo de segurança de rede e associou-o a uma sub-rede de rede virtual.

- Criou grupos de segurança de aplicações para tráfego web e de gestão.

- Criei duas máquinas virtuais Linux com autenticação por chave SSH e associei as suas interfaces de rede aos grupos de segurança da aplicação.

- Instalei servidores web nginx em ambas as VMs com configurações de portas diferentes.

- Testei o filtro de rede do grupo de segurança de aplicações demonstrando que o vm-web permite a porta 80 (HTTP) mas nega a porta 443, enquanto o vm-mgmt permite a porta 8080 mas nega a porta 80 (HTTP).

Para saber mais sobre os grupos de segurança de rede, veja Descrição geral dos grupos de segurança de rede e Manage a network security group (Gerir um grupo de segurança de rede).

O Azure encaminha o tráfego entre sub-redes por predefinição. Em vez disso, você pode optar por rotear o tráfego entre sub-redes por meio de uma VM, servindo como um firewall, por exemplo.

Para saber como criar uma tabela de rotas, avance para o tutorial seguinte.