Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

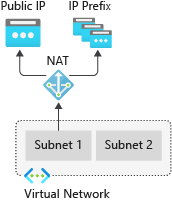

O Azure NAT Gateway é um serviço NAT (Network Address Translation) totalmente gerenciado e altamente resiliente. Você pode usar o Gateway NAT do Azure para permitir que todas as instâncias em uma sub-rede privada se conectem de saída à Internet enquanto permanecem totalmente privadas. Não são permitidas ligações de entrada não solicitadas da Internet através de um gateway NAT. Somente os pacotes que chegam como pacotes de resposta a uma conexão de saída podem passar por um gateway NAT.

O NAT Gateway fornece funcionalidade dinâmica de porta SNAT para dimensionar automaticamente a conectividade de saída e reduzir o risco de exaustão da porta SNAT.

Figura: Azure NAT Gateway

O Azure NAT Gateway fornece conectividade de saída para muitos recursos do Azure, incluindo:

Máquinas virtuais do Azure ou conjuntos de dimensionamento de máquinas virtuais em uma sub-rede privada.

Clusters dos Serviços Kubernetes do Azure (AKS).

Grupo de contêineres do Azure.

Aplicativos de função do Azure.

Sub-rede do Firewall do Azure.

Instâncias dos Serviços de Aplicativo do Azure (aplicativos Web, APIs REST e back-ends móveis) por meio da integração de rede virtual.

Azure Databricks ou com injeção de rede virtual.

Benefícios do Azure NAT Gateway

Configuração simples

As implantações são intencionalmente simplificadas com o gateway NAT. Anexe o gateway NAT a uma sub-rede e a um endereço IP público e comece a se conectar à Internet imediatamente. Não há necessidade de manutenção e configurações de roteamento. Mais IPs ou sub-redes públicas podem ser adicionados posteriormente sem efeito à sua configuração existente.

As etapas a seguir são um exemplo de como configurar um gateway NAT:

Crie um gateway NAT não zonal ou zonal.

Atribua um endereço IP público ou prefixo IP público.

Configure uma sub-rede de rede virtual para usar um gateway NAT.

Se necessário, modifique o tempo limite de inatividade do protocolo TCP (Transmission Control Protocol) (opcional). Revise os temporizadores antes de alterar o padrão.

Segurança

O NAT Gateway baseia-se no modelo de segurança de rede Zero Trust e é seguro por predefinição. Com o gateway NAT, as instâncias privadas dentro de uma sub-rede não precisam de endereços IP públicos para acessar a Internet. Os recursos privados podem alcançar fontes externas fora da rede virtual por conversão de endereço de rede de origem (SNAT) para endereços IP públicos estáticos ou prefixos do gateway NAT. Você pode fornecer um conjunto contíguo de IPs para conectividade de saída usando um prefixo IP público. As regras de firewall de destino podem ser configuradas com base nesta lista de IP previsível.

Resiliência

O Azure NAT Gateway é um serviço totalmente gerenciado e distribuído. Ele não depende de instâncias de computação individuais, como máquinas virtuais ou um único dispositivo de gateway físico. Um gateway NAT sempre tem vários domínios de falha e pode sustentar várias falhas sem interrupção de serviço. A rede definida por software torna um gateway NAT altamente resiliente.

Escalabilidade

O gateway NAT é expandido desde a criação. Não é necessária uma operação de "ramp-up" (aumento gradual) ou "scale-out" (aumento de escala). O Azure gerencia a operação do gateway NAT para você.

Anexe o gateway NAT a uma sub-rede para fornecer conectividade de saída para todos os recursos privados nessa sub-rede. Todas as sub-redes em uma rede virtual podem usar o mesmo recurso de gateway NAT. A conectividade de saída pode ser ampliada atribuindo até 16 endereços IP públicos ou um prefixo IP público de tamanho /28 ao gateway NAT. Quando um gateway NAT é associado a um prefixo IP público, ele é automaticamente dimensionado para o número de endereços IP necessários para a saída.

Desempenho

O Azure NAT Gateway é um serviço de rede definido por software. Cada gateway NAT pode processar até 50 Gbps de dados para tráfego de saída e retorno.

Um gateway NAT não afeta a largura de banda de rede dos seus recursos de computação. Saiba mais sobre o desempenho do gateway NAT.

Noções básicas do Azure NAT Gateway

Conectividade de saída

O gateway NAT é o método recomendado para conectividade de saída.

- Para migrar o acesso de saída para um gateway NAT a partir de regras de saída padrão de acesso de saída ou balanceador de carga, consulte Migrar acesso de saída para o Gateway NAT do Azure.

Nota

Em 30 de setembro de 2025, o acesso de saída padrão para novas implantações será desativado. Em vez disso, recomenda-se usar uma forma explícita de conectividade de saída, como o gateway NAT.

O gateway NAT fornece conectividade de saída em um nível de sub-rede. O gateway NAT substitui o destino padrão da Internet de uma sub-rede para fornecer conectividade de saída.

O gateway NAT não requer nenhuma configuração de roteamento em uma tabela de rotas de sub-rede. Depois que o gateway NAT é conectado a uma sub-rede, ele fornece conectividade de saída imediatamente.

O gateway NAT permite a criação de fluxos da rede virtual para os serviços fora da rede virtual. O tráfego de retorno da Internet só é permitido em resposta a um fluxo ativo. Os serviços fora da sua rede virtual não podem iniciar uma ligação de entrada através do gateway NAT.

O gateway NAT tem precedência sobre outros métodos de conectividade de saída, incluindo um balanceador de carga, endereços IP públicos no nível da instância e o Firewall do Azure.

O gateway NAT tem prioridade sobre outros métodos de saída explícitos configurados em um netweork virtual para todas as novas conexões. Não há quedas no fluxo de tráfego para conexões existentes usando outros métodos explícitos de conectividade de saída.

O gateway NAT não tem as mesmas limitações de exaustão da porta SNAT que o acesso de saída padrão e as regras de saída de um balanceador de carga.

O gateway NAT suporta apenas protocolos TCP e UDP (User Datagram Protocol). O ICMP (Internet Control Message Protocol) não é suportado.

Vias de circulação

A sub-rede tem uma rota padrão do sistema que roteia o tráfego com destino 0.0.0.0/0 para a Internet automaticamente. Depois que o gateway NAT é configurado para a sub-rede, as máquinas virtuais na sub-rede se comunicam com a Internet usando o IP público do gateway NAT.

Quando você cria uma rota definida pelo usuário (UDR) em sua tabela de rotas de sub-rede para o tráfego 0.0.0.0/0, o caminho padrão da Internet para esse tráfego é substituído. Um UDR que envia tráfego 0.0.0.0/0 para um dispositivo virtual ou um gateway de rede virtual (Gateway VPN e Rota Expressa) como o próximo tipo de salto, em vez disso, substitui a conectividade do gateway NAT com a Internet.

A conectividade de saída segue esta ordem de precedência entre diferentes métodos de roteamento e conectividade de saída:

- UDR para o próximo salto Dispositivo virtual ou gateway de >> rede virtual Gateway >> NAT Endereço IP público no nível da instância em uma máquina >> virtual Balanceador de carga regras >> de saída rota padrão do sistema para a Internet.

Configurações de gateway NAT

Várias sub-redes dentro da mesma rede virtual podem usar gateways NAT diferentes ou o mesmo gateway NAT.

Vários gateways NAT não podem ser conectados a uma única sub-rede.

Um gateway NAT não pode abranger várias redes virtuais. No entanto, o NAT Gateway pode ser usado para fornecer conectividade de saída em um modelo de hub e spoke. Para obter mais informações, consulte o tutorial de implementação de gateway NAT no modelo hub and spoke.

Um gateway NAT não pode ser implantado em uma sub-rede de gateway.

Um recurso de gateway NAT pode usar até 16 endereços IP em qualquer combinação dos seguintes tipos:

Endereços IP públicos.

Prefixos IP públicos.

Endereços IP públicos e prefixos derivados de prefixos IP personalizados (BYOIP), para saber mais, consulte Prefixo de endereço IP personalizado (BYOIP).

O gateway NAT não pode ser associado a um endereço IP público IPv6 ou a um prefixo IP público IPv6.

O gateway NAT pode ser usado com o balanceador de carga usando regras de saída para fornecer conectividade de saída de pilha dupla. Consulte conectividade de saída de pilha dupla com gateway NAT e balanceador de carga.

O gateway NAT funciona com qualquer interface de rede de máquina virtual ou configuração IP. O gateway NAT pode SNAT várias configurações IP em uma interface de rede.

O gateway NAT pode ser associado a uma sub-rede do Firewall do Azure em uma rede virtual de hub e fornecer conectividade de saída de redes virtuais spoke emparelhadas ao hub. Para saber mais, consulte Integração do Firewall do Azure com o gateway NAT.

Zonas de disponibilidade

Um gateway NAT pode ser criado em uma zona de disponibilidade específica ou colocado em nenhuma zona.

O gateway NAT pode ser isolado em uma zona específica quando você cria cenários de isolamento de zona. Depois que o gateway NAT é implantado, a seleção de zona não pode ser alterada.

O gateway NAT é colocado em nenhuma zona por padrão. Um gateway NAT não específico de zona é colocado numa zona para si por Azure.

Gateway NAT e recursos básicos

O gateway NAT é compatível com endereços IP públicos padrão ou prefixos IP públicos ou uma combinação de ambos.

O gateway NAT não pode ser usado com sub-redes onde existem recursos básicos. Recursos básicos de SKU, como balanceador de carga básico ou IPs públicos básicos, não são compatíveis com o gateway NAT. O balanceador de carga básico e o IP público básico podem ser atualizados para padrão para funcionar com um gateway NAT.

Para obter mais informações sobre como atualizar um balanceador de carga do básico para o padrão, consulte Atualizar um balanceador de carga público básico do Azure.

Para obter mais informações sobre como atualizar um IP público do básico para o padrão, consulte Atualizar um endereço IP público.

Para obter mais informações sobre como atualizar um IP público básico anexado a uma máquina virtual de básico para padrão, consulte Atualizar um IP público básico anexado a uma máquina virtual.

Tempos limite de conexão e temporizadores

O gateway NAT envia um pacote TCP Reset (RST) para qualquer fluxo de conexão que ele não reconhece como uma conexão existente. O fluxo de conexão não existe mais se o tempo limite ocioso do gateway NAT foi atingido ou se a conexão foi fechada anteriormente.

Quando o remetente do tráfego no fluxo de conexão inexistente recebe o pacote TCP RST do gateway NAT, a conexão não é mais utilizável.

As portas SNAT não estão prontamente disponíveis para reutilização no mesmo ponto de extremidade de destino após o fechamento de uma conexão. O gateway NAT coloca as portas SNAT em um estado de resfriamento antes que elas possam ser reutilizadas para se conectar ao mesmo ponto de extremidade de destino.

As durações do temporizador de reutilização (resfriamento) da porta SNAT variam para o tráfego TCP, dependendo de como a conexão é fechada. Para saber mais, consulte Temporizadores de reutilização de portas.

Um tempo limite de inatividade TCP padrão de 4 minutos é usado e pode ser aumentado para até 120 minutos. Qualquer atividade em um fluxo também pode redefinir o temporizador ocioso, incluindo keepalives TCP. Para saber mais, consulte Temporizadores de tempo limite ocioso.

O tráfego UDP tem um temporizador de tempo limite ocioso de 4 minutos que não pode ser alterado.

O tráfego UDP tem um temporizador de reutilização de porta de 65 segundos para o qual uma porta está suspensa antes de estar disponível para reutilização no mesmo ponto de extremidade de destino.

Preços e Acordo de Nível de Serviço (SLA)

Para obter os preços do Gateway NAT do Azure, consulte Preços do gateway NAT.

Para obter informações sobre o SLA, consulte SLA para Azure NAT Gateway.

Próximos passos

Para obter mais informações sobre como criar e validar um gateway NAT, consulte Guia de início rápido: criar um gateway NAT usando o portal do Azure.

Para ver um vídeo sobre mais informações sobre o Gateway NAT do Azure, consulte Como obter uma melhor conectividade de saída utilizando um gateway NAT do Azure.

Para obter mais informações sobre o recurso de gateway NAT, consulte Recurso de gateway NAT.

Saiba mais sobre o Azure NAT Gateway no seguinte módulo:

Para obter mais informações sobre opções de arquitetura para o Gateway NAT do Azure, consulte Revisão do Azure Well-Architected Framework de um gateway NAT do Azure.