Configurar um cliente VPN para ponto a site: RADIUS – autenticação de certificados

Para ligar a uma rede virtual através de um ponto a site (P2S), tem de configurar o dispositivo cliente a partir do qual se irá ligar. Este artigo ajuda-o a criar e instalar a configuração do cliente VPN para autenticação de certificado RADIUS.

Quando estiver a utilizar a autenticação RADIUS, existem várias instruções de autenticação: autenticação de certificados, autenticação de palavras-passe e outros métodos e protocolos de autenticação. A configuração do cliente VPN é diferente para cada tipo de autenticação. Para configurar um cliente VPN, utilize ficheiros de configuração de cliente que contenham as definições necessárias.

Nota

A partir de 1 de julho de 2018, o suporte será removido para o TLS 1.0 e 1.1 do Gateway de VPN do Azure. O Gateway de VPN irá suportar apenas o TLS 1.2. Apenas as ligações ponto a site são afetadas; As ligações site a site não serão afetadas. Se estiver a utilizar o TLS para VPNs ponto a site em clientes Windows 10 ou posteriores, não precisa de efetuar qualquer ação. Se estiver a utilizar o TLS para ligações ponto a site no Windows 7 e Windows 8 clientes, consulte as FAQ do Gateway de VPN para obter instruções de atualização.

Fluxo de trabalho

O fluxo de trabalho de configuração da autenticação RADIUS P2S é o seguinte:

Obtenha a configuração do cliente VPN para a opção de autenticação à sua escolha e utilize-a para configurar o cliente VPN (este artigo).

Importante

Se existirem alterações à configuração da VPN ponto a site depois de gerar o perfil de configuração do cliente VPN, como o tipo de protocolo VPN ou o tipo de autenticação, tem de gerar e instalar uma nova configuração de cliente VPN nos dispositivos dos seus utilizadores.

Pode criar ficheiros de configuração de cliente VPN para a autenticação de certificado RADIUS que utiliza o protocolo EAP-TLS. Normalmente, é utilizado um certificado emitido pela empresa para autenticar um utilizador para VPN. Certifique-se de que todos os utilizadores que se ligam têm um certificado instalado nos respetivos dispositivos e que o servidor RADIUS pode validar o certificado.

Nos comandos, -AuthenticationMethod está EapTls. Durante a autenticação do certificado, o cliente valida o servidor RADIUS ao validar o respetivo certificado. -RadiusRootCert é o ficheiro .cer que contém o certificado de raiz que é utilizado para validar o servidor RADIUS.

Cada dispositivo cliente VPN requer um certificado de cliente instalado. Por vezes, um dispositivo Windows tem vários certificados de cliente. Durante a autenticação, isto pode resultar numa caixa de diálogo de pop-up que lista todos os certificados. Em seguida, o utilizador tem de escolher o certificado a utilizar. O certificado correto pode ser filtrado ao especificar o certificado de raiz ao qual o certificado de cliente deve ser ligado.

-ClientRootCert é o ficheiro .cer que contém o certificado de raiz. É um parâmetro opcional. Se o dispositivo a partir do qual pretende ligar tiver apenas um certificado de cliente, não tem de especificar este parâmetro.

Gerar ficheiros de configuração de cliente VPN

Pode gerar os ficheiros de configuração do cliente VPN com o portal do Azure ou com Azure PowerShell.

Portal do Azure

Navegue para o gateway de rede virtual.

Clique em Configuração Ponto a Site.

Clique em Transferir cliente VPN.

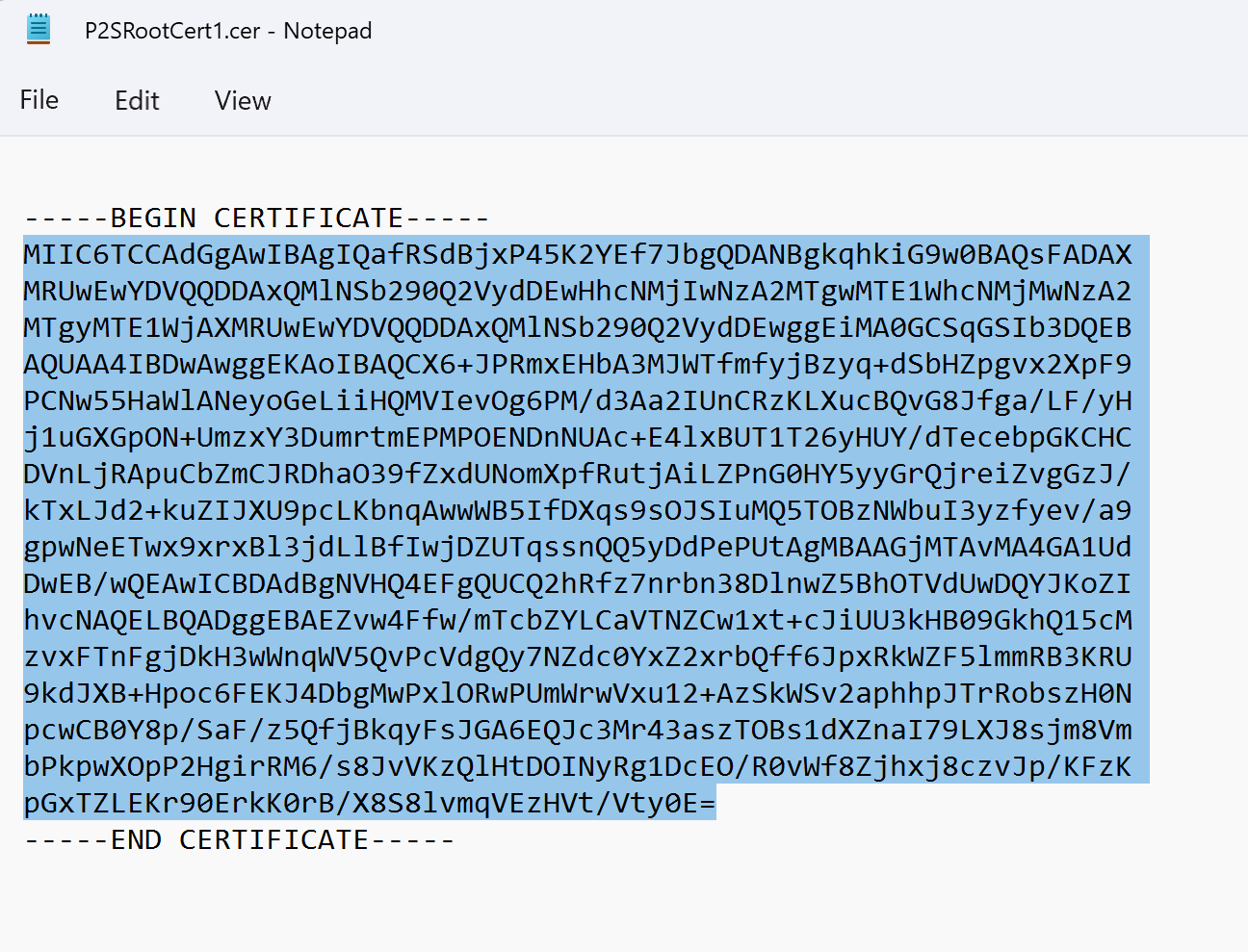

Selecione o cliente e preencha todas as informações pedidas. Consoante a configuração, poderá ser-lhe pedido para carregar o certificado de raiz Radius para o portal. Exporte o certificado no X.509 codificado pela Base 64 (. CER) formate-o e abra-o com um editor de texto, como o Bloco de Notas. Verá texto semelhante ao seguinte exemplo. A secção realçada a azul contém as informações que copia e carrega para o Azure.

Se o seu ficheiro não tiver um aspeto semelhante ao exemplo, normalmente significa que não o exportou com o X.509 codificado pela Base 64(). Formato CER). Além disso, se utilizar um editor de texto diferente do Bloco de Notas, compreenda que alguns editores podem introduzir formatação não intencional em segundo plano. Isto pode criar problemas ao carregar o texto deste certificado para o Azure.

Clique em Transferir para gerar o ficheiro .zip.

Normalmente, o ficheiro .zip será transferido para a pasta Transferências.

Azure PowerShell

Gerar ficheiros de configuração de cliente VPN para utilização com autenticação de certificados. Pode gerar os ficheiros de configuração do cliente VPN com o seguinte comando:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Executar o comando devolve uma ligação. Copie e cole a ligação para um browser para transferir VpnClientConfiguration.zip. Deszipe o ficheiro para ver as seguintes pastas:

- WindowsAmd64 e WindowsX86: estas pastas contêm os pacotes do instalador de 64 bits e 32 bits do Windows, respetivamente.

- GenericDevice: esta pasta contém informações gerais que são utilizadas para criar a sua própria configuração de cliente VPN.

Se já tiver criado ficheiros de configuração de cliente, pode obtê-los com o Get-AzVpnClientConfiguration cmdlet. No entanto, se fizer alterações à configuração da VPN P2S, como o tipo de protocolo VPN ou o tipo de autenticação, a configuração não é atualizada automaticamente. Tem de executar o New-AzVpnClientConfiguration cmdlet para criar uma nova transferência de configuração.

Para obter ficheiros de configuração de cliente gerados anteriormente, utilize o seguinte comando:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Cliente VPN nativo do Windows

Pode utilizar o cliente VPN nativo se tiver configurado IKEv2 ou SSTP.

Selecione um pacote de configuração e instale-o no dispositivo cliente. Para uma arquitetura de processador de 64 bits, escolha o pacote do instalador VpnClientSetupAmd64 . Para uma arquitetura de processador de 32 bits, escolha o pacote do instalador VpnClientSetupX86 . Se vir um pop-up SmartScreen, selecione Mais informações>Executar mesmo assim. Também pode guardar o pacote para instalar noutros computadores cliente.

Cada cliente requer um certificado de cliente para autenticação. Instale o certificado de cliente. Para obter informações sobre certificados de cliente, veja Certificados de cliente para ponto a site. Para instalar um certificado gerado, veja Instalar um certificado em clientes Windows.

No computador cliente, navegue até Definições de Rede e selecione VPN. A ligação VPN mostra o nome da rede virtual à qual se liga.

Cliente VPN nativo mac (macOS)

Tem de criar um perfil separado para cada dispositivo Mac que se ligue à rede virtual do Azure. Isto deve-se ao facto de estes dispositivos exigirem que o certificado de utilizador para autenticação seja especificado no perfil. Além disso, só pode utilizar o cliente VPN nativo do macOS se incluir o tipo de túnel IKEv2 na configuração. A pasta Genérico tem todas as informações necessárias para criar um perfil:

- VpnSettings.xml contém definições importantes, como o endereço do servidor e o tipo de túnel.

- VpnServerRoot.cer contém o certificado de raiz necessário para validar o gateway de VPN durante a configuração da ligação P2S.

- RadiusServerRoot.cer contém o certificado de raiz necessário para validar o servidor RADIUS durante a autenticação.

Utilize os seguintes passos para configurar o cliente VPN nativo num Mac para autenticação de certificados:

Importe os certificados de raiz VpnServerRoot e RadiusServerRoot para o seu Mac. Copie cada ficheiro para o seu Mac, faça duplo clique no mesmo e, em seguida, selecione Adicionar.

Cada cliente requer um certificado de cliente para autenticação. Instale o certificado de cliente no dispositivo cliente.

Abra a caixa de diálogo Rede em Preferências de Rede. Selecione + para criar um novo perfil de ligação de cliente VPN para uma ligação P2S à rede virtual do Azure.

O valor interface é VPN e o valor tipo VPN é IKEv2. Especifique um nome para o perfil na caixa Nome do Serviço e, em seguida, selecione Criar para criar o perfil de ligação de cliente VPN.

Na pasta Genérico , no ficheiro VpnSettings.xml , copie o valor da etiqueta VpnServer . Cole este valor nas caixas Endereço do Servidor e ID Remoto do perfil. Deixe a caixa ID Local em branco.

Selecione Definições de Autenticação e selecione Certificado.

Clique em Selecionar para escolher o certificado que pretende utilizar para autenticação.

Escolha Uma Identidade apresenta uma lista de certificados que pode escolher. Selecione o certificado adequado e, em seguida, selecione Continuar.

Na caixa ID Local , especifique o nome do certificado (do Passo 6). Neste exemplo, é ikev2Client.com. Em seguida, selecione o botão Aplicar para guardar as alterações.

Na caixa de diálogo Rede , selecione Aplicar para guardar todas as alterações. Em seguida, selecione Ligar para iniciar a ligação P2S à rede virtual do Azure.

Passos seguintes

Regresse ao artigo para concluir a configuração P2S.

Para obter informações de resolução de problemas P2S, veja Resolver problemas de ligações ponto a site do Azure.