Criar Defender for Cloud Apps políticas de deteção de anomalias

O Microsoft Defender for Cloud Apps políticas de deteção de anomalias fornecem análise comportamental de utilizadores e entidades (UEBA) e machine learning (ML) prontos desde o início para executar a deteção avançada de ameaças no seu ambiente na cloud. Uma vez que são ativadas automaticamente, as novas políticas de deteção de anomalias iniciam imediatamente o processo de deteção e agrupamento de resultados, visando inúmeras anomalias comportamentais nos seus utilizadores e nos computadores e dispositivos ligados à sua rede. Além disso, as políticas expõem mais dados do motor de deteção Defender for Cloud Apps, para o ajudar a acelerar o processo de investigação e a conter ameaças em curso.

As políticas de deteção de anomalias são ativadas automaticamente, mas Defender for Cloud Apps tem um período de aprendizagem inicial de sete dias durante o qual nem todos os alertas de deteção de anomalias são gerados. Depois disso, à medida que os dados são recolhidos dos conectores de API configurados, cada sessão é comparada com a atividade, quando os utilizadores estavam ativos, endereços IP, dispositivos, etc., detetados durante o mês passado e a classificação de risco destas atividades. Tenha em atenção que pode demorar várias horas para que os dados estejam disponíveis nos conectores de API. Estas deteções fazem parte do motor heurístico de deteção de anomalias que cria perfis para o seu ambiente e aciona alertas relativamente a uma linha de base que foi aprendida na atividade da sua organização. Estas deteções também utilizam algoritmos de machine learning concebidos para criar perfis aos utilizadores e iniciar sessão com padrão para reduzir os falsos positivos.

As anomalias são detetadas através da análise da atividade do utilizador. O risco é avaliado ao analisar mais de 30 indicadores de risco diferentes, agrupados em fatores de risco, da seguinte forma:

- Endereço IP de risco

- Falhas de início de sessão

- atividade Administração

- Contas inativas

- Localização

- Viagem impossível

- Agente do dispositivo e do utilizador

- Taxa de atividade

Com base nos resultados da política, os alertas de segurança são acionados. Defender for Cloud Apps analisa todas as sessões de utilizador na sua cloud e alerta-o quando algo acontece diferente da linha de base da sua organização ou da atividade regular do utilizador.

Além dos alertas de Defender for Cloud Apps nativos, também receberá os seguintes alertas de deteção com base nas informações recebidas de Microsoft Entra ID Protection:

- Credenciais vazadas: acionadas quando foram divulgadas as credenciais válidas de um utilizador. Para obter mais informações, veja Deteção de credenciais de fuga de Microsoft Entra ID.

- Início de sessão de risco: combina uma série de deteções de início de sessão Microsoft Entra ID Protection numa única deteção. Para obter mais informações, veja Deteções de risco de início de sessão do Microsoft Entra ID.

Estas políticas serão apresentadas na página Defender for Cloud Apps políticas e podem ser ativadas ou desativadas.

Políticas de deteção de anomalias

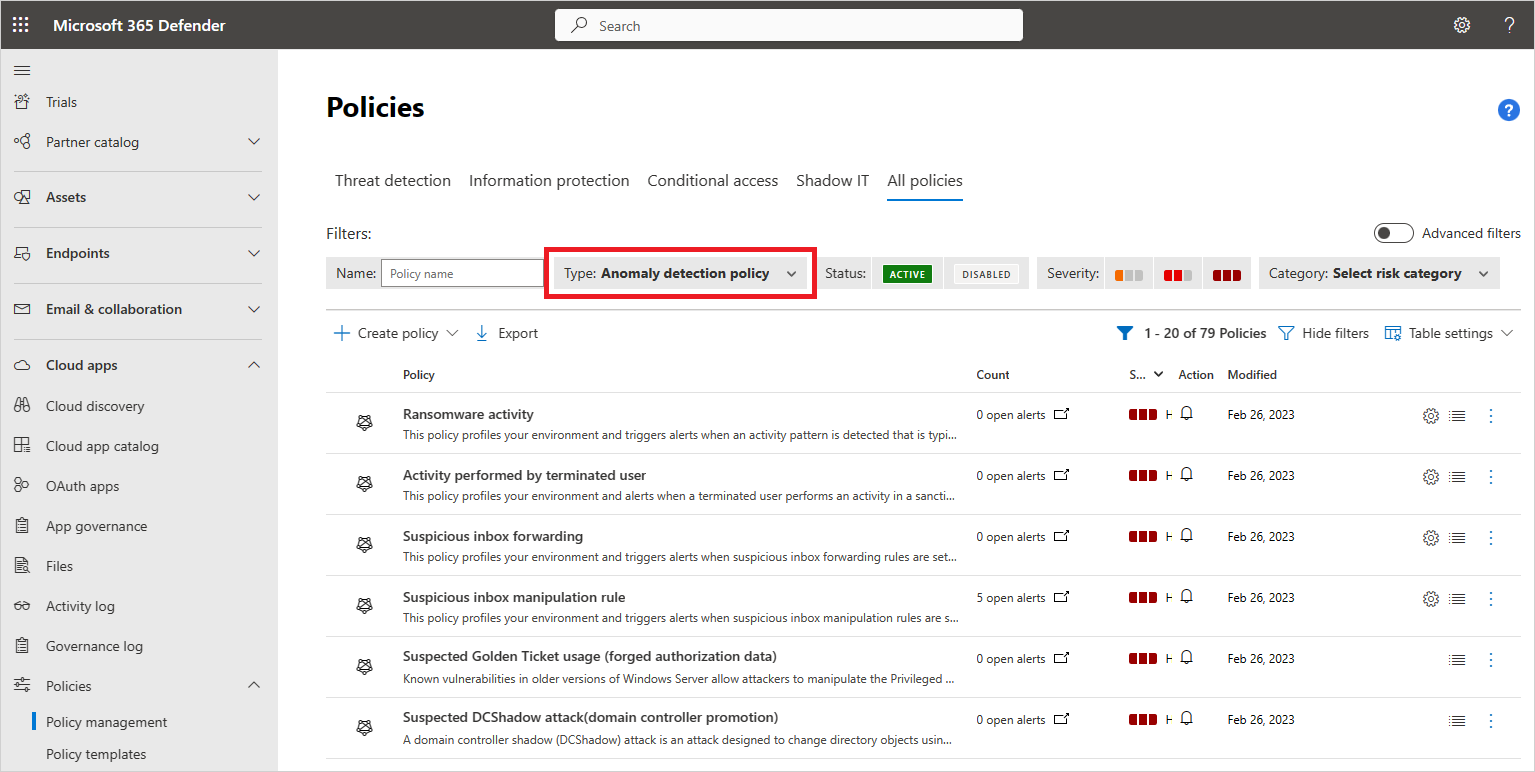

Pode ver as políticas de deteção de anomalias no portal do Microsoft Defender ao aceder a Aplicações na Cloud ->Políticas ->Gestão de políticas. Em seguida, escolha Política de deteção de anomalias para o tipo de política.

Estão disponíveis as seguintes políticas de deteção de anomalias:

Viagem impossível

-

Esta deteção identifica duas atividades de utilizador (numa única ou múltiplas sessões) provenientes de localizações geograficamente distantes num período de tempo mais curto do que o tempo que o utilizador teria levado a viajar da primeira localização para a segunda, indicando que um utilizador diferente está a utilizar as mesmas credenciais. Esta deteção utiliza um algoritmo de machine learning que ignora "falsos positivos" óbvios que contribuem para a condição de viagem impossível, como VPNs e localizações utilizadas regularmente por outros utilizadores na organização. A deteção tem um período de aprendizagem inicial de sete dias durante o qual aprende o padrão de atividade de um novo utilizador. A deteção de viagens impossível identifica atividades de utilizador invulgares e impossíveis entre duas localizações. A atividade deve ser suficientemente invulgar para ser considerada um indicador de compromisso e digno de um alerta. Para que isto funcione, a lógica de deteção inclui diferentes níveis de supressão para abordar cenários que podem acionar falsos positivos, como atividades de VPN ou atividade de fornecedores de cloud que não indicam uma localização física. O controlo de deslize de confidencialidade permite-lhe afetar o algoritmo e definir o quão rigorosa é a lógica de deteção. Quanto maior for o nível de confidencialidade, menos atividades serão suprimidas como parte da lógica de deteção. Desta forma, pode adaptar a deteção de acordo com as suas necessidades de cobertura e os seus destinos de SNR.

Nota

- Quando os endereços IP de ambos os lados da viagem são considerados seguros e o controlo de deslize de confidencialidade não está definido como Alto, a viagem é fidedigna e excluída de acionar a Deteção de viagens impossível. Por exemplo, ambos os lados são considerados seguros se estiverem etiquetados como empresariais. No entanto, se o endereço IP de apenas um dos lados da viagem for considerado seguro, a deteção é acionada normalmente.

- As localizações são calculadas ao nível do país/região. Isto significa que não haverá alertas para duas ações com origem no mesmo país/região ou em países/regiões fronteiriços.

Atividade do país com pouca frequência

- Esta deteção considera localizações de atividade anteriores para determinar localizações novas e pouco frequentes. O motor de deteção de anomalias armazena informações sobre localizações anteriores utilizadas pelo utilizador. Um alerta é acionado quando ocorre uma atividade a partir de uma localização que não foi visitada recentemente ou nunca visitada pelo utilizador. Para reduzir os alertas falsos positivos, a deteção suprime as ligações que são caracterizadas por preferências comuns ao utilizador.

Deteção de software maligno

Esta deteção identifica ficheiros maliciosos no seu armazenamento na cloud, quer sejam das suas aplicações Microsoft ou de terceiros. Microsoft Defender for Cloud Apps utiliza informações sobre ameaças da Microsoft para reconhecer se determinados ficheiros que correspondem a riscos heurísticos, como o tipo de ficheiro e o nível de partilha, estão associados a ataques de software maligno conhecidos e são potencialmente maliciosos. Esta política incorporada está desativada por predefinição. Após a deteção de ficheiros maliciosos, pode ver uma lista de Ficheiros infetados. Selecione o nome do ficheiro de software maligno na gaveta de ficheiros para abrir um relatório de software maligno que lhe fornece informações sobre o tipo de software maligno com o qual o ficheiro está infetado.

Utilize esta deteção para controlar carregamentos e transferências de ficheiros em tempo real com políticas de sessão.

Sandboxing de Ficheiros

Ao ativar o sandboxing de ficheiros, os ficheiros que, de acordo com os respetivos metadados e com base na heurística proprietária, sejam potencialmente arriscados, também serão analisados em sandbox num ambiente seguro. A análise do Sandbox pode detetar ficheiros que não foram detetados com base em origens de informações sobre ameaças.

Defender for Cloud Apps suporta a deteção de software maligno para as seguintes aplicações:

- Caixa

- Dropbox

- Google Workspace

Nota

- O sandbox será feito proativamente em aplicações de terceiros (Box, Dropbox , etc.). No OneDrive e no SharePoint , os ficheiros estão a ser analisados e em sandbox como parte do próprio serviço.

- No Box, Dropbox e Google Workspace, Defender for Cloud Apps não bloqueia automaticamente o ficheiro, mas o bloqueio pode ser executado de acordo com as capacidades da aplicação e a configuração da aplicação definida pelo cliente.

- Se não tiver a certeza se um ficheiro detetado é realmente software maligno ou falso positivo, aceda à página Informações de Segurança da Microsoft em https://www.microsoft.com/wdsi/filesubmission e submeta o ficheiro para análise adicional.

Atividade de endereços IP anónimos

- Esta deteção identifica que os utilizadores estavam ativos a partir de um endereço IP que foi identificado como um endereço IP de proxy anónimo. Estes proxies são utilizados por pessoas que querem ocultar o endereço IP do dispositivo e podem ser utilizados para intenções maliciosas. Esta deteção utiliza um algoritmo de machine learning que reduz "falsos positivos", como endereços IP com etiquetas incorretas que são amplamente utilizados pelos utilizadores na organização.

Atividade de ransomware

- Defender for Cloud Apps expandiu as suas capacidades de deteção de ransomware com deteção de anomalias para garantir uma cobertura mais abrangente contra ataques de Ransomware sofisticados. Utilizar os nossos conhecimentos de investigação de segurança para identificar padrões comportamentais que refletem a atividade de ransomware, Defender for Cloud Apps garante proteção holística e robusta. Se Defender for Cloud Apps identificar, por exemplo, uma taxa elevada de carregamentos de ficheiros ou atividades de eliminação de ficheiros, poderá representar um processo de encriptação adverso. Estes dados são recolhidos nos registos recebidos de APIs ligadas e, em seguida, são combinados com padrões comportamentais aprendidos e informações sobre ameaças, por exemplo, extensões de ransomware conhecidas. Para obter mais informações sobre como Defender for Cloud Apps deteta ransomware, consulte Proteger a sua organização contra ransomware.

Atividade realizada pelo utilizador terminado

- Esta deteção permite-lhe identificar quando um funcionário terminado continua a realizar ações nas suas aplicações SaaS. Uma vez que os dados mostram que o maior risco de ameaça interna provém de funcionários que saíram em más condições, é importante estar atento à atividade das contas dos funcionários terminados. Por vezes, quando os funcionários saem de uma empresa, as suas contas são desaprovisionadas a partir de aplicações empresariais, mas, em muitos casos, mantêm o acesso a determinados recursos empresariais. Isto é ainda mais importante ao considerar contas com privilégios, uma vez que o potencial dano que um ex-administrador pode causar é inerentemente maior. Esta deteção tira partido da capacidade Defender for Cloud Apps de monitorizar o comportamento dos utilizadores entre aplicações, permitindo a identificação da atividade regular do utilizador, o facto de a conta ter sido eliminada e a atividade real noutras aplicações. Por exemplo, um funcionário cuja conta Microsoft Entra foi eliminada, mas ainda tem acesso à infraestrutura empresarial do AWS, tem o potencial de causar danos em grande escala.

A deteção procura utilizadores cujas contas foram eliminadas no Microsoft Entra ID, mas continuam a realizar atividades noutras plataformas, como o AWS ou o Salesforce. Isto é especialmente relevante para os utilizadores que utilizam outra conta (e não a conta de início de sessão único principal) para gerir recursos, uma vez que estas contas não são frequentemente eliminadas quando um utilizador sai da empresa.

Atividade de endereços IP suspeitos

- Esta deteção identifica que os utilizadores estavam ativos a partir de um endereço IP identificado como arriscado pela Microsoft Threat Intelligence. Estes endereços IP estão envolvidos em atividades maliciosas, como a execução de spray de palavra-passe, o Botnet C&C e podem indicar uma conta comprometida. Esta deteção utiliza um algoritmo de machine learning que reduz "falsos positivos", como endereços IP com etiquetas incorretas que são amplamente utilizados pelos utilizadores na organização.

Reencaminhamento de caixa de entrada suspeito

- Esta deteção procura regras de reencaminhamento de e-mail suspeitas, por exemplo, se um utilizador tiver criado uma regra de caixa de entrada que reencaminhe uma cópia de todos os e-mails para um endereço externo.

Nota

Defender for Cloud Apps apenas o alerta para cada regra de reencaminhamento identificada como suspeita, com base no comportamento típico do utilizador.

Regras de manipulação de caixa de entrada suspeitas

- Esta deteção cria perfis para o seu ambiente e aciona alertas quando são definidas regras suspeitas que eliminam ou movem mensagens ou pastas na caixa de entrada de um utilizador. Isto pode indicar que a conta do utilizador está comprometida, que as mensagens estão a ser ocultadas intencionalmente e que a caixa de correio está a ser utilizada para distribuir spam ou software maligno na sua organização.

Atividade de eliminação de e-mail suspeita (Pré-visualização)

- Esta política cria perfis para o seu ambiente e aciona alertas quando um utilizador executa atividades suspeitas de eliminação de e-mail numa única sessão. Esta política pode indicar que as caixas de correio de um utilizador podem ser comprometidas por potenciais vetores de ataque, como comunicação de comando e controlo (C&C/C2) por e-mail.

Nota

Defender for Cloud Apps integra-se com Microsoft Defender XDR para fornecer proteção para o Exchange online, incluindo detonação de URL, proteção contra software maligno e muito mais. Assim que o Defender para Microsoft 365 estiver ativado, começará a ver alertas no Defender for Cloud Apps registo de atividades.

Atividades suspeitas de transferência de ficheiros da aplicação OAuth

- Analisa as aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando uma aplicação transfere vários ficheiros do Microsoft SharePoint ou do Microsoft OneDrive de uma forma invulgar para o utilizador. Isto pode indicar que a conta de utilizador está comprometida.

ISP invulgar para uma Aplicação OAuth

- Esta política cria perfis para o seu ambiente e aciona alertas quando uma aplicação OAuth se liga às suas aplicações na cloud a partir de um ISP incomum. Esta política pode indicar que um atacante tentou utilizar uma aplicação legítima comprometida para realizar atividades maliciosas nas suas aplicações na cloud.

Atividades invulgares (por utilizador)

Estas deteções identificam os utilizadores que executam:

- Atividades invulgares de transferência de múltiplos ficheiros

- Atividades de partilha de ficheiros invulgares

- Atividades de eliminação de ficheiros invulgares

- Atividades representadas invulgares

- Atividades administrativas invulgares

- Atividades invulgares de partilha de relatórios do Power BI (pré-visualização)

- Atividades de criação de várias VMs invulgares (pré-visualização)

- Atividades de eliminação de armazenamento múltiplas invulgares (pré-visualização)

- Região invulgar para o recurso da cloud (pré-visualização)

- Acesso invulgar a ficheiros

Estas políticas procuram atividades numa única sessão relativamente à linha de base aprendida, o que pode indicar uma tentativa de violação. Estas deteções tiram partido de um algoritmo de machine learning que cria perfis para o padrão de início de sessão dos utilizadores e reduz os falsos positivos. Estas deteções fazem parte do motor heurístico de deteção de anomalias que cria perfis para o seu ambiente e aciona alertas relativamente a uma linha de base que foi aprendida na atividade da sua organização.

Várias tentativas de início de sessão falhadas

- Esta deteção identifica os utilizadores que falharam várias tentativas de início de sessão numa única sessão relativamente à linha de base aprendida, o que pode indicar uma tentativa de falha de segurança.

Múltiplas atividades de eliminação de VMs

- Esta política cria perfis para o seu ambiente e aciona alertas quando os utilizadores eliminam várias VMs numa única sessão, em relação à linha de base na sua organização. Isto pode indicar uma tentativa de violação.

Ativar a governação automatizada

Pode ativar ações de remediação automatizadas em alertas gerados por políticas de deteção de anomalias.

- Selecione o nome da política de deteção na página Políticas .

- Na janela Editar política de deteção de anomalias que é aberta, em Ações de governação , defina as ações de remediação que pretende para cada aplicação ligada ou para todas as aplicações.

- Selecione Atualizar.

Ajustar políticas de deteção de anomalias

Para afetar o motor de deteção de anomalias para suprimir ou apresentar alertas de acordo com as suas preferências:

Na política Viagem Impossível, pode definir o controlo de deslize de confidencialidade para determinar o nível de comportamento anómalo necessário antes de um alerta ser acionado. Por exemplo, se o definir como baixo ou médio, irá suprimir os alertas de Viagem Impossível a partir das localizações comuns de um utilizador e, se o definir como alto, estes alertas serão apresentados. Pode escolher entre os seguintes níveis de confidencialidade:

Baixa: supressões de sistema, inquilino e utilizador

Médio: supressões do sistema e do utilizador

Alta: apenas supressões do sistema

Localização:

Tipo de supressão Descrição Sistema Deteções incorporadas que são sempre suprimidas. Inquilino Atividades comuns com base na atividade anterior no inquilino. Por exemplo, suprimir atividades de um ISP anteriormente alertado na sua organização. Utilizador Atividades comuns baseadas na atividade anterior do utilizador específico. Por exemplo, suprimir atividades de uma localização que é normalmente utilizada pelo utilizador.

Nota

Viagens impossíveis, atividade de países/regiões pouco frequentes, atividade de endereços IP anónimos e atividade de endereços IP suspeitos alertas não se aplicam a inícios de sessão falhados e inícios de sessão não interativos.

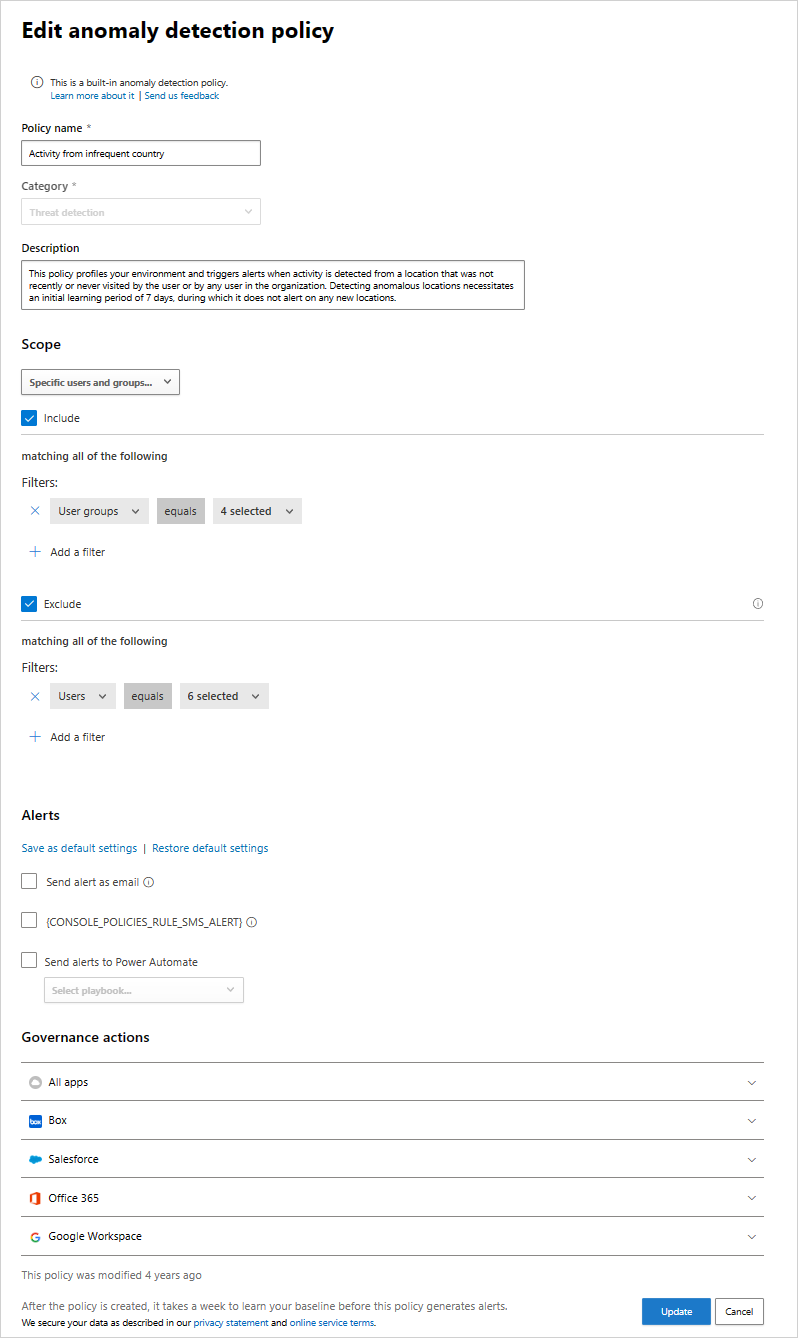

Âmbito de políticas de deteção de anomalias

Cada política de deteção de anomalias pode ser confinada de forma independente para que se aplique apenas aos utilizadores e grupos que pretende incluir e excluir na política. Por exemplo, pode definir a Atividade da deteção de condado pouco frequente para ignorar um utilizador específico que viaja frequentemente.

Para definir o âmbito de uma política de deteção de anomalias:

No Portal do Microsoft Defender, aceda a Aplicações na Cloud ->Políticas ->Gestão de políticas. Em seguida, escolha Política de deteção de anomalias para o tipo de política.

Selecione a política que pretende definir.

Em Âmbito, altere o menu pendente da predefinição Todos os utilizadores e grupos para Utilizadores e grupos específicos.

Selecione Incluir para especificar os utilizadores e grupos a quem esta política será aplicada. Qualquer utilizador ou grupo não selecionado aqui não será considerado uma ameaça e não gerará um alerta.

Selecione Excluir para especificar os utilizadores a quem esta política não será aplicada. Qualquer utilizador selecionado aqui não será considerado uma ameaça e não gerará um alerta, mesmo que sejam membros de grupos selecionados em Incluir.

Alertas de deteção de anomalias de triagem

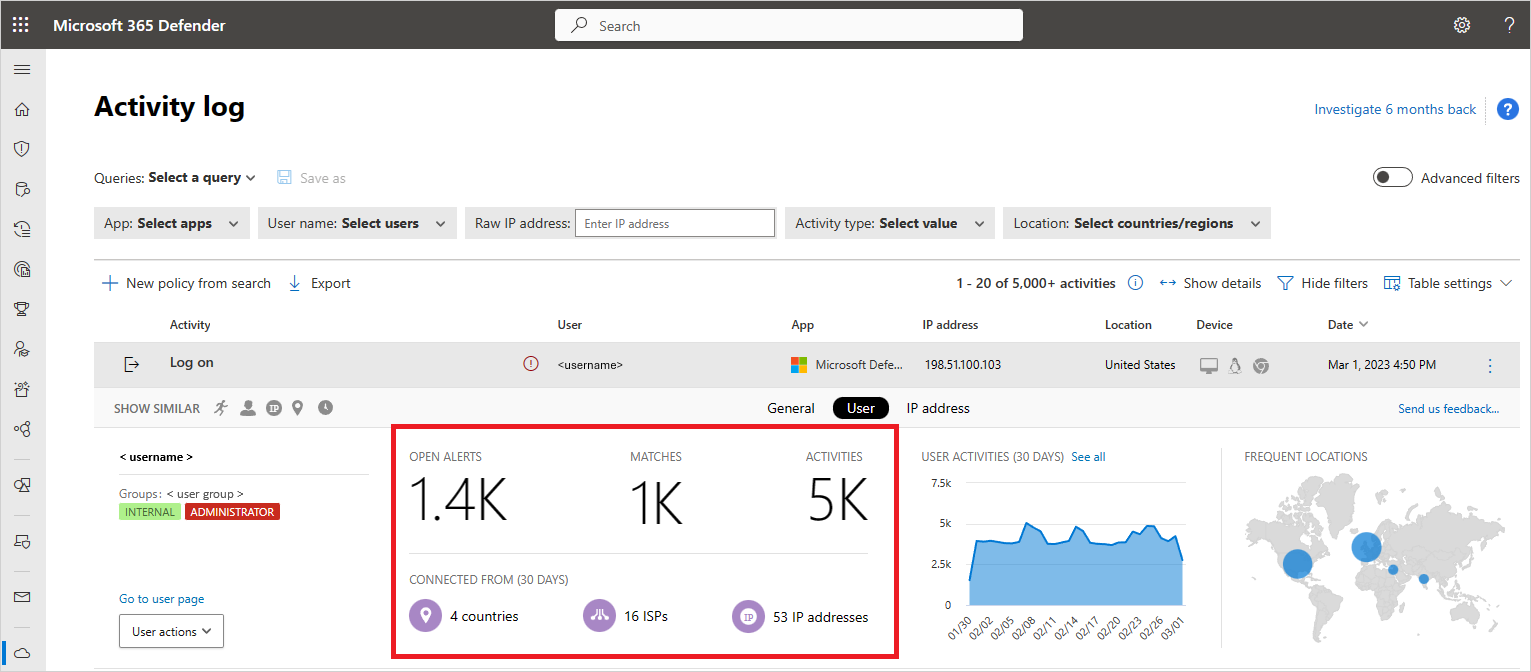

Pode fazer a triagem dos vários alertas acionados pelas novas políticas de deteção de anomalias rapidamente e decidir quais têm de ser tratados primeiro. Para tal, precisa do contexto do alerta, para que possa ver o panorama geral e compreender se algo malicioso está realmente a acontecer.

No Registo de atividades, pode abrir uma atividade para apresentar a gaveta Atividade. Selecione Utilizador para ver o separador informações do utilizador. Este separador inclui informações como o número de alertas, atividades e a partir do qual se ligaram, o que é importante numa investigação.

Para ficheiros infetados por software maligno, depois de os ficheiros serem detetados, pode ver uma lista de Ficheiros infetados. Selecione o nome do ficheiro de software maligno na gaveta de ficheiros para abrir um relatório de software maligno que lhe fornece informações sobre esse tipo de software maligno com o qual o ficheiro está infetado.

Vídeos relacionados

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.