Políticas de arquivo no Microsoft Defender for Cloud Apps

As Políticas de Arquivo permitem que você imponha uma ampla gama de processos automatizados usando as APIs do provedor de nuvem. As políticas podem ser definidas para fornecer verificações contínuas de conformidade, tarefas legais de eDiscovery, DLP para conteúdo confidencial compartilhado publicamente e muitos outros casos de uso. O Defender for Cloud Apps pode monitorar qualquer tipo de arquivo com base em mais de 20 filtros de metadados (por exemplo, nível de acesso, tipo de arquivo).

Para obter uma lista de filtros de arquivo que podem ser aplicados, consulte Filtros de arquivo no Microsoft Defender for Cloud Apps.

Tipos de ficheiro suportados

Os mecanismos do Defender for Cloud Apps realizam inspeção de conteúdo extraindo texto de todos os tipos de arquivos comuns (100+), incluindo Office, Open Office, arquivos compactados, vários formatos rich text, XML, HTML e muito mais.

Políticas

O motor combina três aspetos em cada política:

Análise de conteúdo com base nos modelos predefinidos ou expressões personalizadas.

Filtros de contexto, incluindo funções de usuário, metadados de arquivo, nível de compartilhamento, integração de grupo organizacional, contexto de colaboração e atributos personalizáveis adicionais.

Ações automatizadas de administração e remediação.

Nota

Apenas a aplicação da ação de governação da primeira política acionada é garantida. Por exemplo, se uma política de arquivo já tiver aplicado um rótulo de confidencialidade a um arquivo, uma segunda política de arquivo não poderá aplicar outro rótulo de confidencialidade a ele.

Uma vez ativada, a política verifica continuamente seu ambiente de nuvem e identifica arquivos que correspondem aos filtros de conteúdo e contexto, além de aplicar as ações automatizadas solicitadas. Essas políticas detetam e corrigem quaisquer violações de informações inativas ou quando um novo conteúdo é criado. As políticas podem ser monitoradas usando alertas em tempo real ou relatórios gerados pelo console.

Seguem-se exemplos de políticas de ficheiros que podem ser criadas:

Arquivos compartilhados publicamente - Receba um alerta sobre qualquer arquivo em sua nuvem que seja compartilhado publicamente selecionando todos os arquivos cujo nível de compartilhamento é público.

Nome de arquivo compartilhado publicamente contém o nome da organização - Receba um alerta sobre qualquer arquivo que contenha o nome da sua organização e seja compartilhado publicamente. Selecione ficheiros com um nome de ficheiro que contém o nome da sua organização e que são partilhados publicamente.

Compartilhamento com domínios externos - Receba um alerta sobre qualquer arquivo compartilhado com contas pertencentes a domínios externos específicos. Por exemplo, arquivos compartilhados com o domínio de um concorrente. Selecione o domínio externo com o qual pretende limitar a partilha.

Colocar em quarentena ficheiros partilhados não modificados durante o último período - Receba um alerta sobre ficheiros partilhados que ninguém modificou recentemente, para os colocar em quarentena ou optar por ativar uma ação automatizada. Exclua todos os arquivos privados que não foram modificados durante um intervalo de datas especificado. No Google Workspace, você pode optar por colocar esses arquivos em quarentena, usando a caixa de seleção "arquivo de quarentena" na página de criação de políticas.

Partilhar com utilizadores não autorizados - Receba um alerta sobre ficheiros partilhados com um grupo de utilizadores não autorizado na sua organização. Selecione os usuários para os quais o compartilhamento não é autorizado.

Extensão de arquivo sensível - Receba um alerta sobre arquivos com extensões específicas que são potencialmente altamente expostas. Selecione a extensão específica (por exemplo, crt para certificados) ou nome do arquivo e exclua os arquivos com nível de compartilhamento privado.

Nota

Você está limitado a 50 políticas de arquivo no Defender for Cloud Apps.

Criar uma nova política de arquivo

Para criar um novo ficheiro de atividade, siga este procedimento:

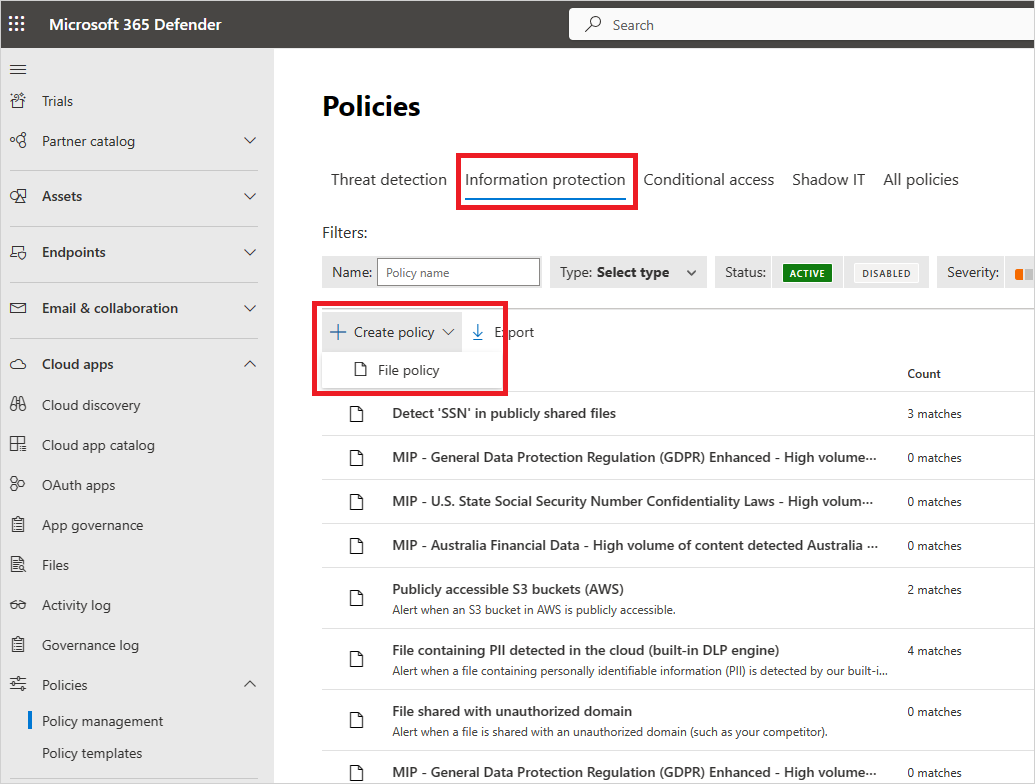

No Portal do Microsoft Defender, em Cloud Apps, vá para Policies ->Policy management. Selecione a guia Proteção de informações .

Selecione Criar política e selecione Política de arquivo.

Dê um nome e uma descrição à política. Se quiser, pode utilizar um modelo como base. Para obter mais informações sobre os modelos de políticas, veja Control clouds apps with policies (Controlar aplicações em cloud com políticas).

Atribua um nível de Gravidade da política à sua política. Se você tiver configurado o Defender for Cloud Apps para enviar notificações sobre correspondências de política para um nível de severidade de política específico, esse nível será usado para determinar se as correspondências da política acionam uma notificação.

Em Categoria, ligue a política ao tipo de risco mais adequado. Este campo é meramente informativo e ajuda-o a procurar políticas específicas e alertas posteriormente, com base no tipo de risco. O risco pode já estar pré-selecionado, de acordo com a categoria na qual optou por criar a política. Por predefinição, as políticas de Ficheiros estão definidas como DLP.

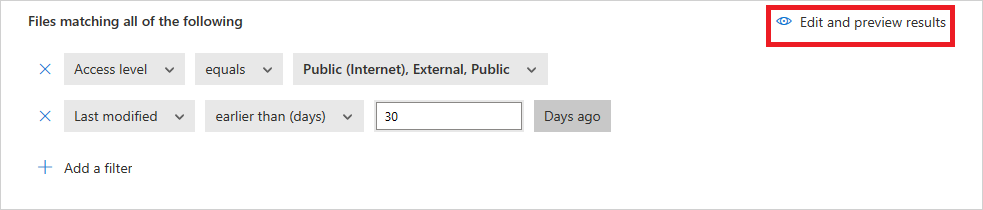

Crie um filtro para os arquivos nos quais essa política atuará para definir quais aplicativos descobertos acionam essa política. Reduza os filtros de política até chegar a um conjunto preciso de arquivos sobre os quais deseja agir. Seja o mais restritivo possível para evitar falsos positivos. Por exemplo, se você deseja remover permissões públicas, lembre-se de adicionar o filtro Público, se desejar remover um usuário externo, use o filtro "Externo" e assim por diante.

Nota

Ao usar os filtros de política, Contém pesquisas apenas por palavras completas – separadas por vírgulas, pontos, espaços ou sublinhados. Por exemplo, se você procurar por malware ou vírus, ele encontra virus_malware_file.exe mas não encontra malwarevirusfile.exe. Se você procurar por malware.exe, então você encontrará TODOS os arquivos com malware ou exe em seu nome de arquivo, enquanto que se você procurar por "malware.exe" (com as aspas) você encontrará apenas arquivos que contêm exatamente "malware.exe". Igual a pesquisas apenas para a cadeia de caracteres completa, por exemplo, se você procurar por malware.exe ele encontra malware.exe mas não malware.exe.txt.

Para obter mais informações sobre filtros de política de arquivo, consulte Filtros de arquivo no Microsoft Defender for Cloud Apps.

No primeiro filtro Aplicar a, selecione todos os arquivos, excluindo pastas selecionadas ou pastas selecionadas para Box, SharePoint, Dropbox ou OneDrive, onde você pode aplicar sua política de arquivos sobre todos os arquivos no aplicativo ou em pastas específicas. É redirecionado para iniciar sessão na aplicação na nuvem e, em seguida, adicionar as pastas relevantes.

No segundo filtro Aplicar a, selecione todos os proprietários de arquivos, proprietários de arquivos de grupos de usuários selecionados ou todos os proprietários de arquivos excluindo grupos selecionados. Em seguida, selecione os grupos de usuários relevantes para determinar quais usuários e grupos devem ser incluídos na política.

Selecione o Método de inspeção de conteúdo. Você pode selecionar DLP interno ou Serviços de classificação de dados. Recomendamos o uso dos Serviços de Classificação de Dados.

Depois que a inspeção de conteúdo estiver habilitada, você poderá optar por usar expressões predefinidas ou pesquisar outras expressões personalizadas.

Além disso, pode especificar uma expressão regular para excluir um ficheiro dos resultados. Essa opção é altamente útil se você tiver um padrão de palavra-chave de classificação interna que deseja excluir da política.

Pode optar por definir o número mínimo de violações de conteúdos que pretende corresponder antes de o ficheiro ser considerado uma violação. Por exemplo, pode escolher dez se pretender ser alertado em ficheiros com menos de dez números de cartão de crédito encontrados no seu conteúdo.

Quando o conteúdo é comparado com a expressão selecionada, o texto da violação é substituído por caracteres "X". Por padrão, as violações são mascaradas e mostradas em seu contexto, exibindo 100 caracteres antes e depois da violação. Os números no contexto da expressão são substituídos por caracteres "#" e nunca são armazenados no Defender for Cloud Apps. Você pode selecionar a opção Desmascarar os últimos quatro caracteres de uma violação para desmascarar os últimos quatro caracteres da própria violação. É necessário definir quais tipos de dados a expressão regular pesquisa: conteúdo, metadados e/ou nome do arquivo. Por padrão, ele pesquisa o conteúdo e os metadados.

Escolha as ações de Governança que você deseja que o Defender for Cloud Apps execute quando uma correspondência for detetada.

Depois de criar sua política, você pode visualizá-la filtrando para o tipo de política Arquivo. Você sempre pode editar uma política, calibrar seus filtros ou alterar as ações automatizadas. A política é ativada automaticamente após a criação e começa a verificar seus arquivos na nuvem imediatamente. Redobre a atenção ao definir as ações de governação, uma vez que estas podem causar a perda irreversível de permissões de acesso aos seus ficheiros. Recomenda-se restringir os filtros para representar exatamente os arquivos nos quais você deseja agir, usando vários campos de pesquisa. Quanto mais estreitos forem os filtros, melhor. Para obter orientação, você pode usar o botão Editar e visualizar resultados ao lado dos filtros.

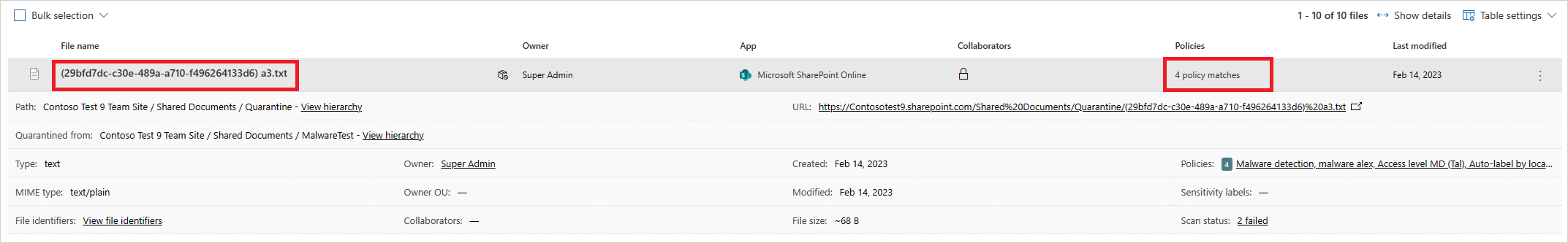

Para exibir correspondências de políticas de arquivos, arquivos suspeitos de violar a política, vá para Policies ->Policy management. Filtre os resultados para visualizar apenas as políticas de ficheiros com o filtro Tipo na parte superior. Para obter mais informações sobre as correspondências de cada política, na coluna Contagem, selecione o número de correspondências de uma política. Como alternativa, selecione os três pontos no final da linha para uma política e escolha Exibir todas as correspondências. Isso abre o relatório de política de arquivo. Selecione a guia Correspondência agora para ver os arquivos que atualmente correspondem à política. Selecione a guia Histórico para ver um histórico de até seis meses de arquivos que correspondem à política.

Práticas recomendadas de política de arquivos

Evite redefinir a política de arquivos (usando a caixa de seleção Redefinir resultados e aplicar ações novamente) em ambientes de produção, a menos que seja absolutamente necessário, pois isso iniciará uma verificação completa dos arquivos cobertos pela política, o que pode ter um impacto negativo em seu desempenho.

Ao aplicar rótulos a arquivos em uma pasta pai específica e suas subpastas, use a opção Aplicar a pastas selecionadas>. Em seguida, adicione cada uma das pastas pai.

Ao aplicar rótulos a arquivos somente em uma pasta específica (excluindo quaisquer subpastas), use o filtro de política de arquivos Pasta pai com o operador Equals .

A política de arquivos é mais rápida quando critérios de filtragem estreitos são usados (em comparação com critérios amplos).

Consolide várias políticas de arquivo para o mesmo serviço (como SharePoint, OneDrive, Box e assim por diante) em uma única política.

Ao habilitar o monitoramento de arquivos (na página Configurações ), crie pelo menos uma política de arquivos. Quando nenhuma política de arquivo existe, ou é desabilitada por sete dias consecutivos, o monitoramento de arquivos é desativado automaticamente.

Referência de política de ficheiros

Esta secção apresenta detalhes de referência sobre políticas, dando explicações para cada tipo de política e sobre os campos que podem ser configurados para cada política.

Uma política de arquivo é uma política baseada em API que permite controlar o conteúdo da sua organização na nuvem, levando em consideração mais de 20 filtros de metadados de arquivo (incluindo proprietário e nível de compartilhamento) e resultados de inspeção de conteúdo. Com base nos resultados da política, podem aplicar-se ações de governação. O mecanismo de inspeção de conteúdo pode ser estendido por meio de mecanismos DLP de terceiros e soluções antimalware.

Cada política é composta pelas seguintes partes:

Filtros de arquivo – permitem que você crie condições granulares com base em metadados.

Inspeção de conteúdo – Permite restringir a política com base nos resultados do mecanismo DLP. Pode incluir uma expressão personalizada ou uma expressão predefinida. As exclusões podem ser configuradas e pode escolher o número de correspondências. Também pode utilizar o anonimato para mascarar o nome de utilizador.

Ações – A política fornece um conjunto de ações de governança que podem ser aplicadas automaticamente quando violações são encontradas. Essas ações são divididas em ações de colaboração, ações de segurança e ações de investigação.

Extensões - A inspeção de conteúdo pode ser realizada por meio de mecanismos de terceiros para melhorar os recursos de DLP ou antimalware.

Consultas de ficheiros

Para tornar a investigação ainda mais simples, agora você pode criar consultas personalizadas e salvá-las para uso posterior.

Na página Arquivos, use os filtros conforme descrito anteriormente para detalhar seus aplicativos conforme necessário.

Depois de concluir a criação da consulta, selecione o botão Salvar como acima dos filtros.

No pop-up Salvar consulta, nomeie sua consulta .

Para utilizar esta consulta novamente no futuro, em Consultas, desloque-se para baixo até Consultas guardadas e selecione a sua consulta.

Exibir resultados de políticas de arquivos

Pode aceder ao Centro de políticas para rever as violações da política de ficheiros.

No Portal do Microsoft Defender, em Aplicativos na Nuvem, vá para Políticas ->Gerenciamento de políticas e selecione a guia Proteção de informações.

Para cada política de arquivo, você pode ver as violações da política de arquivo selecionando as correspondências.

Pode selecionar o próprio ficheiro para obter informações sobre os ficheiros.

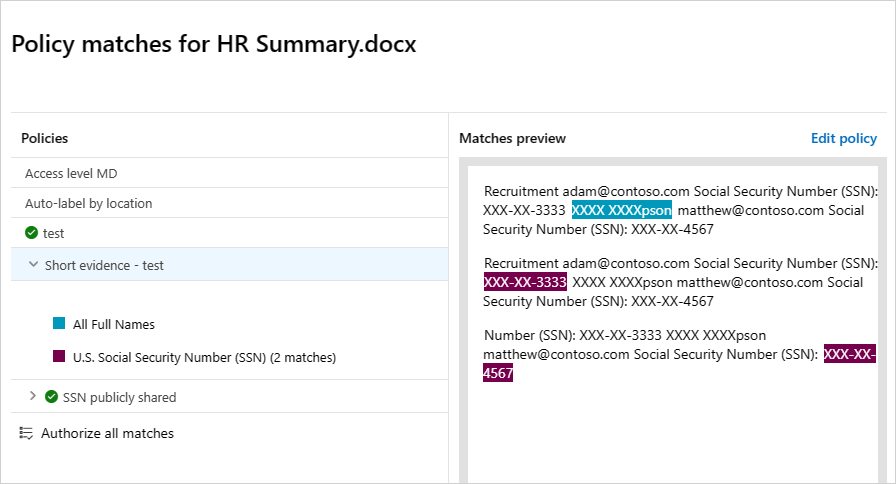

Por exemplo, pode selecionar Colaboradores para ver quem tem acesso a este ficheiro e pode selecionar Correspondências para ver os números da Segurança Social.

Vídeos relacionados

Próximos passos

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.