Investigar aplicações detetadas pelo Microsoft Defender para Endpoint

A integração do Microsoft Defender for Cloud Apps com o Microsoft Defender for Endpoint fornece uma solução perfeita de visibilidade e controle do Shadow IT. Nossa integração permite que os administradores do Defender for Cloud Apps investiguem dispositivos descobertos, eventos de rede e uso de aplicativos.

Pré-requisitos

Antes de executar os procedimentos neste artigo, certifique-se de que integrou o Microsoft Defender for Endpoint com o Microsoft Defender for Cloud Apps.

Investigue dispositivos descobertos no Defender for Cloud Apps

Depois de integrar o Defender for Endpoint com o Defender for Cloud Apps, investigue os dados do dispositivo descobertos no painel de descoberta na nuvem.

No portal do Microsoft Defender, em Cloud Apps, selecione Cloud Discovery>Dashboard.

Na parte superior da página, selecione Pontos de extremidade gerenciados pelo Defender. Esse fluxo contém dados de todos os sistemas operacionais mencionados nos pré-requisitos do Defender for Cloud Apps.

Na parte superior, você verá o número de dispositivos descobertos adicionados após a integração.

Selecione o separador Dispositivos.

Analise detalhadamente cada dispositivo listado e use as guias para exibir os dados da investigação. Encontre correlações entre os dispositivos, os utilizadores, os endereços IP e as aplicações envolvidas em incidentes:

Descrição geral:

- Nível de risco do dispositivo: mostra o quão arriscado é o perfil do dispositivo em relação a outros dispositivos na sua organização, conforme indicado pela gravidade (alta, média, baixa, informativa). O Defender for Cloud Apps usa perfis de dispositivo do Defender for Endpoint para cada dispositivo com base em análises avançadas. A atividade que é anômala para a linha de base de um dispositivo é avaliada e determina o nível de risco do dispositivo. Use o nível de risco do dispositivo para determinar quais dispositivos investigar primeiro.

- Transações: informações sobre o número de transações que ocorreram no dispositivo durante o período de tempo selecionado.

- Tráfego total: informações sobre a quantidade total de tráfego (em MB) durante o período de tempo selecionado.

- Uploads: Informações sobre a quantidade total de tráfego (em MB) carregado pelo dispositivo durante o período de tempo selecionado.

- Downloads: Informações sobre a quantidade total de tráfego (em MB) baixado pelo dispositivo durante o período de tempo selecionado.

Aplicativos descobertos: lista todos os aplicativos descobertos que foram acessados pelo dispositivo.

Histórico do usuário: lista todos os usuários que entraram no dispositivo.

Histórico de endereços IP: lista todos os endereços IP atribuídos ao dispositivo.

Como acontece com qualquer outra fonte de descoberta na nuvem, você pode exportar os dados do relatório de endpoints gerenciados pelo Defender para investigação adicional.

Nota

- O Defender for Endpoint encaminha dados para o Defender for Cloud Apps em blocos de ~4 MB (~4000 transações de endpoint)

- Se o limite de 4 MB não for atingido em 1 hora, o Defender for Endpoint informará todas as transações realizadas na última hora.

Descubra aplicativos via Defender for Endpoint quando o endpoint estiver atrás de um proxy de rede

O Defender for Cloud Apps pode descobrir eventos de rede Shadow IT detetados a partir de dispositivos Defender for Endpoint que estão a trabalhar no mesmo ambiente que um proxy de rede. Por exemplo, se o seu dispositivo de ponto de extremidade do Windows 10 estiver no mesmo ambiente que o ZScalar, o Defender for Cloud Apps poderá descobrir aplicativos Shadow IT por meio do fluxo Win10 Endpoint Users .

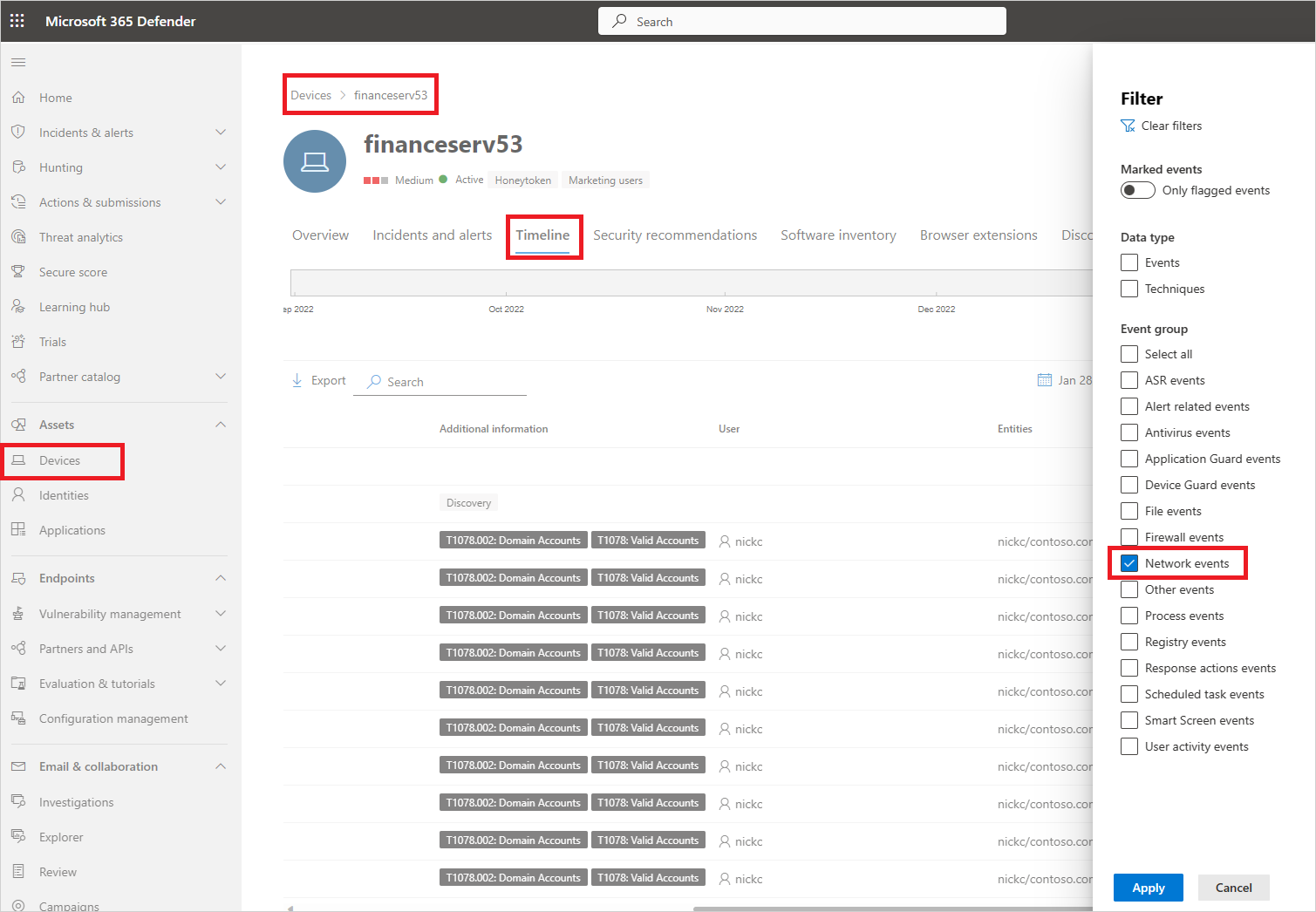

Investigar eventos de rede de dispositivo no Microsoft Defender XDR

Nota

Os eventos de rede devem ser usados para investigar aplicativos descobertos e não usados para depurar dados ausentes.

Use as seguintes etapas para obter visibilidade mais granular sobre a atividade de rede do dispositivo no Microsoft Defender for Endpoint:

- No Portal do Microsoft Defender, em Aplicativos na Nuvem, selecione Descoberta na Nuvem. Em seguida, selecione a guia Dispositivos .

- Selecione a máquina que você deseja investigar e, em seguida, no canto superior esquerdo, selecione Exibir no Microsoft Defender para ponto de extremidade.

- No Microsoft Defender XDR, em Ativos ->Dispositivos> {dispositivo selecionado}, selecione Linha do tempo.

- Em Filtros, selecione Eventos de rede.

- Investigue os eventos de rede do dispositivo conforme necessário.

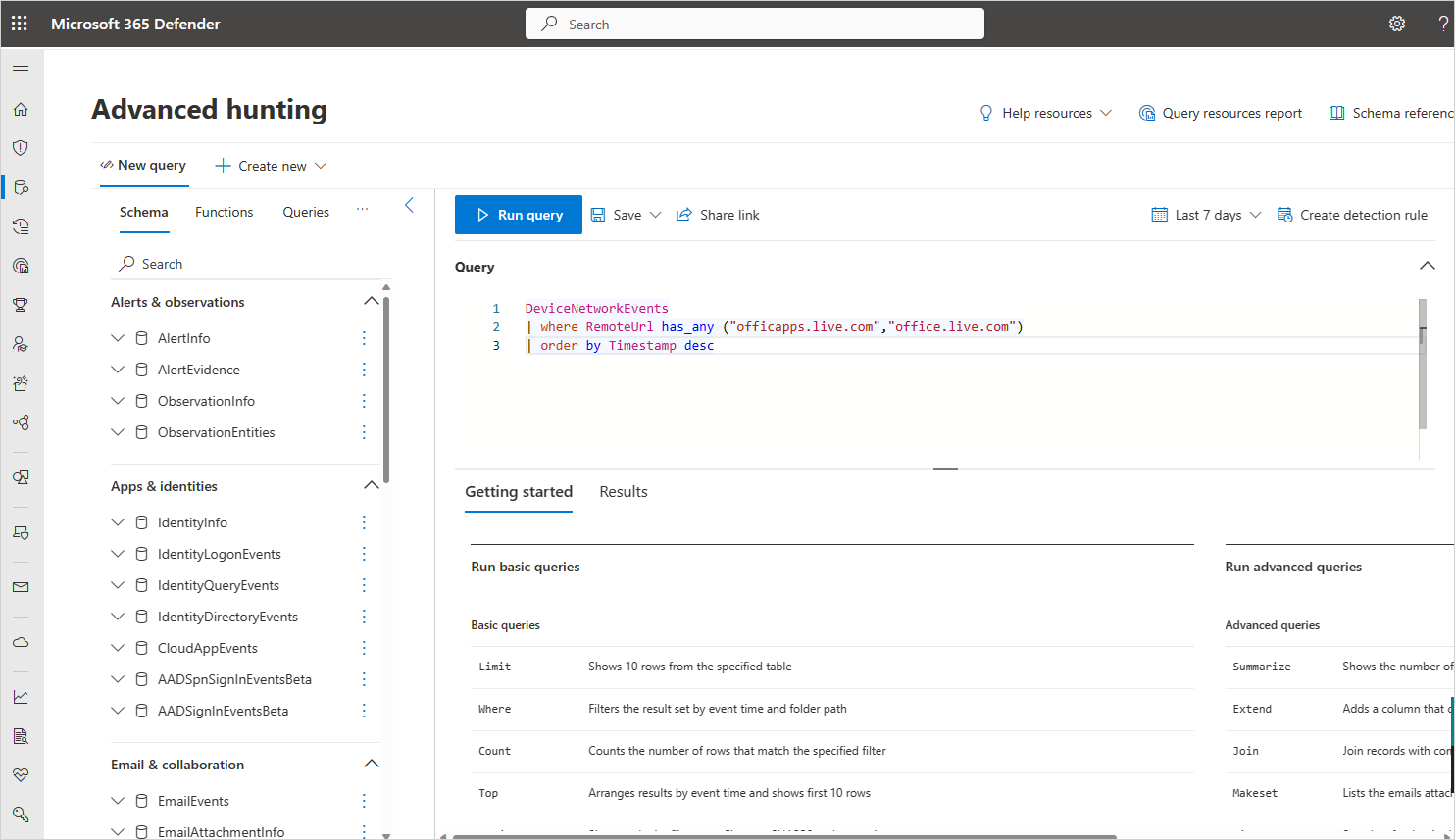

Investigue o uso do aplicativo no Microsoft Defender XDR com caça avançada

Use as etapas a seguir para obter visibilidade mais granular em eventos de rede relacionados ao aplicativo no Defender for Endpoint:

No Portal do Microsoft Defender, em Aplicativos na Nuvem, selecione Descoberta na Nuvem. Em seguida, selecione a guia Aplicativos descobertos .

Selecione o aplicativo que você deseja investigar para abrir sua gaveta.

Selecione a lista de domínios do aplicativo e copie a lista de domínios.

No Microsoft Defender XDR, em Caça, selecione Caça avançada.

Cole a consulta a seguir e substitua

<DOMAIN_LIST>pela lista de domínios copiados anteriormente.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descExecute a consulta e investigue eventos de rede para este aplicativo.

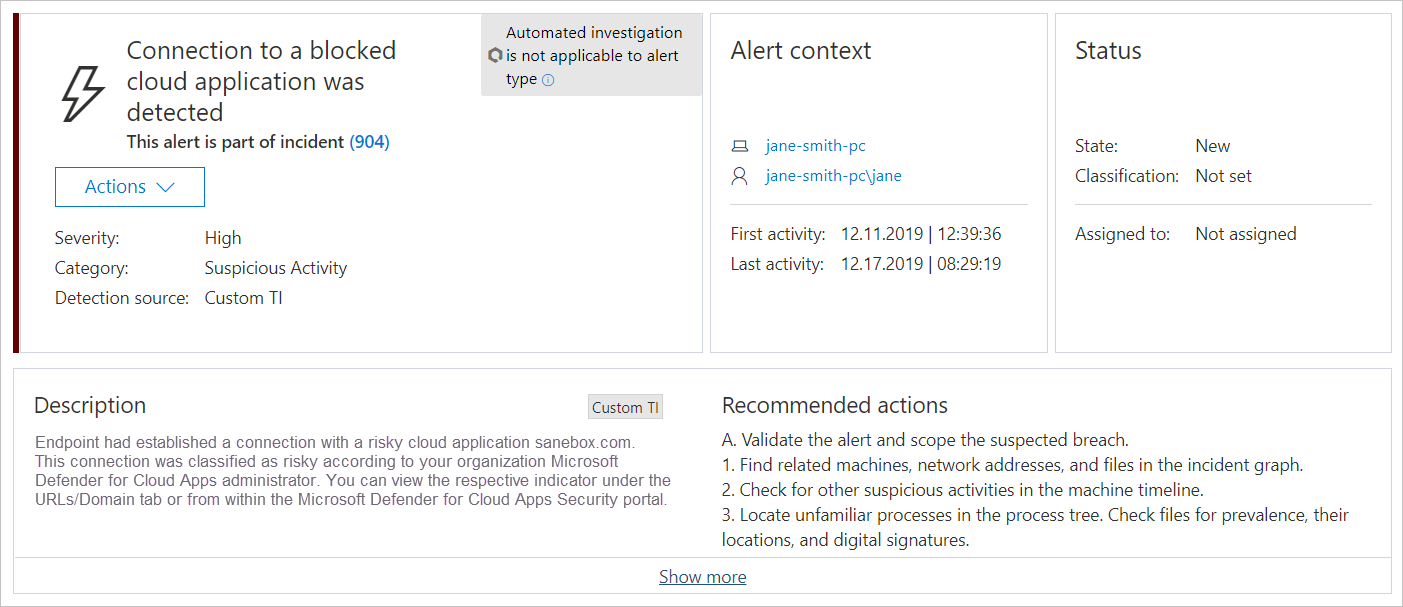

Investigar aplicativos não autorizados no Microsoft Defender XDR

Cada tentativa de acessar um aplicativo não autorizado dispara um alerta no Microsoft Defender XDR com detalhes detalhados sobre toda a sessão. Isso permite que você realize investigações mais profundas sobre tentativas de acessar aplicativos não autorizados, além de fornecer informações adicionais relevantes para uso na investigação de dispositivos de ponto final.

Às vezes, o acesso a um aplicativo não autorizado não é bloqueado, seja porque o dispositivo de ponto de extremidade não está configurado corretamente ou se a política de imposição ainda não se propagou para o ponto de extremidade. Nesse caso, os administradores do Defender for Endpoint receberão um alerta no Microsoft Defender XDR informando que o aplicativo não autorizado não foi bloqueado.

Nota

- Demora até duas horas depois de marcar uma aplicação como Não sancionada para que os domínios da aplicação se propaguem para dispositivos de ponto final.

- Por padrão, os aplicativos e domínios marcados como Não sancionados no Defender for Cloud Apps serão bloqueados para todos os dispositivos de ponto de extremidade na organização.

- Atualmente, URLs completos não são suportados para aplicativos não autorizados. Portanto, ao cancelar a sanção de aplicativos configurados com URLs completos, eles não são propagados para o Defender for Endpoint e não serão bloqueados. Por exemplo,

google.com/drivenão é suportado, enquantodrive.google.comé suportado. - As notificações no navegador podem variar entre diferentes navegadores.

Próximos passos

Vídeos relacionados

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.