Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

A integração Microsoft Defender for Cloud Apps com Microsoft Defender para Endpoint fornece uma solução de controlo e visibilidade de TI Sombra totalmente integrada. A nossa integração permite que Defender for Cloud Apps administradores bloqueiem o acesso dos utilizadores finais a aplicações na cloud, integrando nativamente Defender for Cloud Apps controlos de governação de aplicações com a proteção de rede do Microsoft Defender para Endpoint. Em alternativa, os administradores podem adotar uma abordagem mais suave de avisar os utilizadores quando acedem a aplicações na cloud de risco.

Defender for Cloud Apps utiliza a etiqueta de aplicação Não aprovada incorporada para marcar as aplicações na cloud como proibidas para utilização, disponíveis nas páginas Cloud Discovery e Catálogo de Aplicações na Cloud. Ao ativar a integração com o Defender para Endpoint, pode bloquear facilmente o acesso a aplicações não aprovadas com um único clique no Defender for Cloud Apps.

As aplicações marcadas como Não aprovadas no Defender for Cloud Apps são sincronizadas automaticamente com o Defender para Endpoint. Mais especificamente, os domínios utilizados por estas aplicações não aprovadas são propagados para dispositivos de ponto final para serem bloqueados por Microsoft Defender Antivírus no SLA de Proteção de Rede.

Nota

A latência de tempo para bloquear uma aplicação através do Defender para Endpoint é de até três horas a partir do momento em que marca a aplicação como não aprovada no Defender for Cloud Apps até ao momento em que a aplicação é bloqueada no dispositivo. Isto deve-se a até uma hora de sincronização de Defender for Cloud Apps aplicações aprovadas/não aprovadas para o Defender para Endpoint e até duas horas para emitir a política para os dispositivos para bloquear a aplicação assim que o indicador for criado no Defender para Endpoint.

Pré-requisitos

Uma das seguintes licenças:

- Defender for Cloud Apps + Ponto Final

- Microsoft 365 E5

Microsoft Defender Antivírus. Para mais informações, consulte:

Um dos seguintes sistemas operativos suportados:

- Windows: Windows versões 10 18.09 (RS5) DO SO Compilação 1776.3, 11 e superior

- Android: versão mínima 8.0: Para obter mais informações, consulte: Microsoft Defender para Endpoint no Android

- iOS: versão mínima 14.0: Para obter mais informações, consulte: Microsoft Defender para Endpoint no iOS

- macOS: versão mínima 11: Para obter mais informações, consulte: Proteção de rede para macOS

- Requisitos de sistema do Linux: para obter mais informações, veja: Proteção de rede para Linux

Microsoft Defender para Endpoint integrado. Para obter mais informações, veja Integrar Defender for Cloud Apps com o Defender para Endpoint.

Acesso de administrador para efetuar alterações no Defender for Cloud Apps. Para obter mais informações, veja Gerir o acesso de administrador.

Ativar o bloqueio de aplicações na cloud com o Defender para Endpoint

Utilize os seguintes passos para ativar o controlo de acesso para aplicações na cloud:

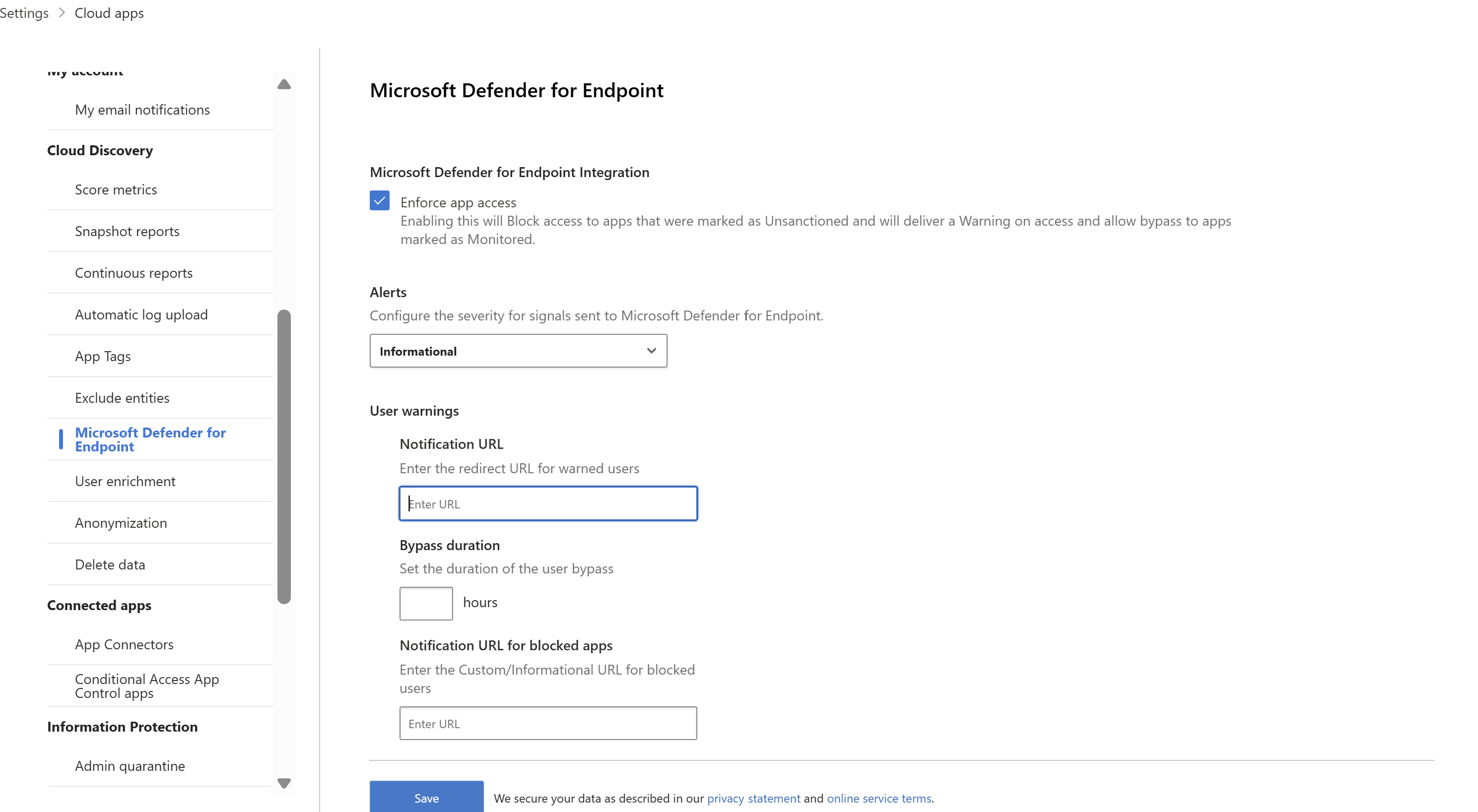

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Cloud Discovery, selecione Microsoft Defender para Endpoint e, em seguida, selecione Impor acesso à aplicação.

Nota

Esta definição pode demorar até 30 minutos a entrar em vigor.

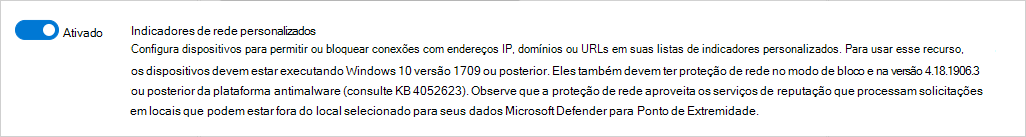

No Microsoft Defender XDR, aceda a Definições>Pontos Finais Funcionalidades avançadas> e, em seguida, selecione Indicadores de rede personalizados. Para obter informações sobre indicadores de rede, veja Criar indicadores para IPs e URLs/domínios.

Isto permite-lhe tirar partido Microsoft Defender capacidades de proteção de rede antivírus para bloquear o acesso a um conjunto predefinido de URLs com Defender for Cloud Apps, ao atribuir manualmente etiquetas de aplicação a aplicações específicas ou ao utilizar automaticamente uma política de deteção de aplicações.

Informar os utilizadores ao aceder a aplicações bloqueadas & personalizar a página de bloqueio

Os administradores podem agora configurar e incorporar um URL de suporte/ajuda para páginas de blocos. Com esta configuração, os administradores podem informar os utilizadores quando acedem a aplicações bloqueadas. É pedido aos utilizadores uma ligação de redirecionamento personalizado para uma página da empresa que lista aplicações bloqueadas para utilização e os passos necessários a seguir para proteger uma exceção em páginas de bloco. Os utilizadores finais serão redirecionados para este URL configurado pelo administrador quando clicarem em "Visitar a página de Suporte" na página de bloco.

Defender for Cloud Apps utiliza a etiqueta de aplicação Não aprovada incorporada para marcar as aplicações na cloud como bloqueadas para utilização. A etiqueta está disponível nas páginas Cloud Discovery e Catálogo de Aplicações na Cloud . Ao ativar a integração com o Defender para Endpoint, pode informar os utilizadores sobre aplicações bloqueadas para utilização e passos para proteger uma exceção com um único clique no Defender for Cloud Apps.

As aplicações marcadas como Não aprovadas são sincronizadas automaticamente com os indicadores de URL personalizados do Defender para Endpoint, normalmente dentro de alguns minutos. Mais especificamente, os domínios utilizados pelas aplicações bloqueadas são propagados para dispositivos de ponto final para fornecer uma mensagem por Microsoft Defender Antivírus no SLA de Proteção de Rede.

Configurar o URL de redirecionamento personalizado para a página de bloco

Utilize os seguintes passos para configurar um URL de ajuda/suporte personalizado que aponte para uma página Web da empresa ou uma ligação do sharepoint, onde pode informar os funcionários sobre o motivo pelo qual foram impedidos de aceder à aplicação e fornecer uma lista de passos para proteger uma exceção ou partilhar a política de acesso empresarial para cumprir a aceitação de risco da sua organização.

No portal Microsoft Defender, selecione Definições>Cloud Apps>Cloud Discovery>Microsoft Defender para Endpoint.

Na lista pendente Alertas , selecione Informativo.

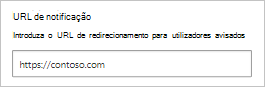

Em UrLde Notificação de avisos > do utilizadorpara aplicações bloqueadas, introduza o URL. Por exemplo:

Bloquear aplicações para grupos de dispositivos específicos

Para bloquear a utilização de grupos de dispositivos específicos, siga os seguintes passos:

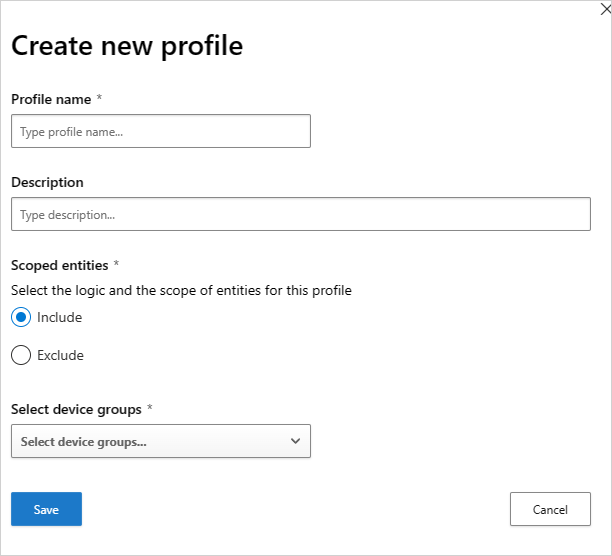

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em seguida, em Cloud Discovery, selecione Etiquetas de aplicações e aceda ao separador Perfis de âmbito .

Selecione Adicionar perfil. O perfil define as entidades com âmbito para bloquear/desbloquear aplicações.

Forneça um nome de perfil descritivo e uma descrição.

Escolha se o perfil deve ser um perfil Incluir ou Excluir .

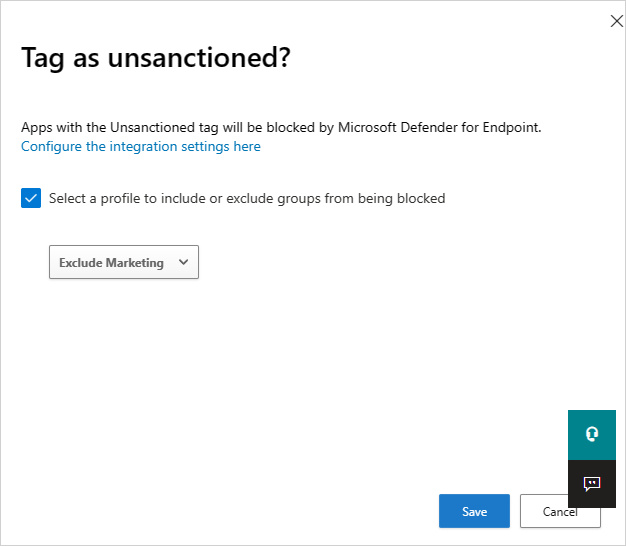

Incluir: apenas o conjunto incluído de entidades será afetado pela imposição de acesso. Por exemplo, o perfil myContoso tem Incluir para os grupos de dispositivos A e B. Bloquear a aplicação Y com o perfil myContoso bloqueará o acesso da aplicação apenas para os grupos A e B.

Excluir: o conjunto excluído de entidades não será afetado pela imposição de acesso. Por exemplo, o perfil myContoso tem Excluir para os grupos de dispositivos A e B. Bloquear a aplicação Y com o perfil myContoso bloqueará o acesso da aplicação para toda a organização, exceto para os grupos A e B.

Selecione os grupos de dispositivos relevantes para o perfil. Os grupos de dispositivos listados são retirados do Microsoft Defender para Endpoint. Para obter mais informações, veja Criar um grupo de dispositivos.

Seleccione Guardar.

Para bloquear uma aplicação, efetue os seguintes passos:

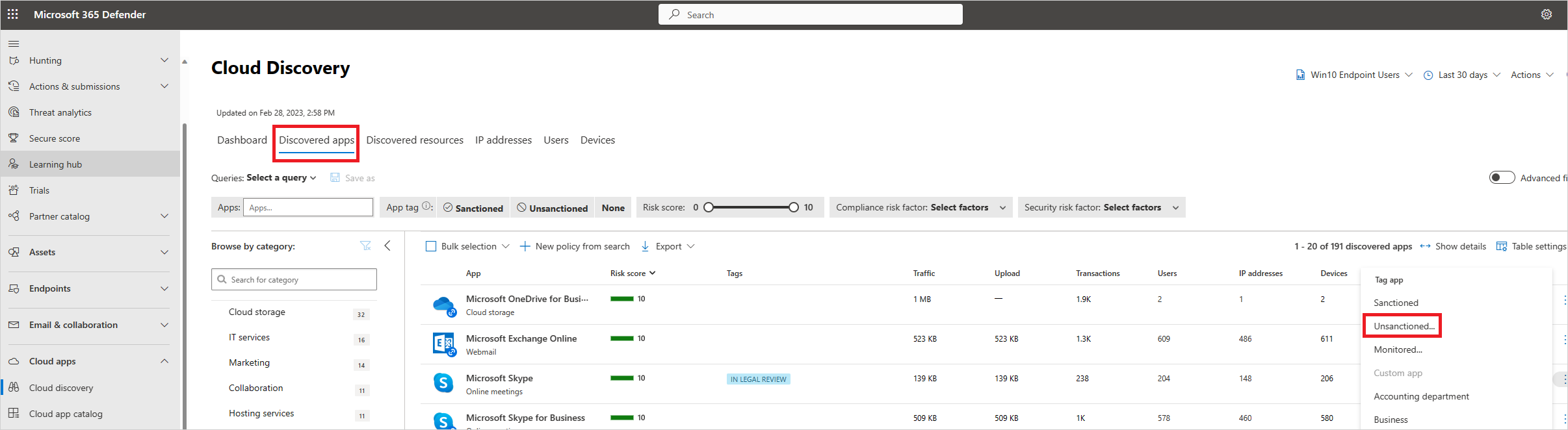

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Cloud Discovery e aceda ao separador Aplicações detetadas.

Selecione a aplicação que deve ser bloqueada.

Marque a aplicação como Não aprovada.

Para bloquear todos os dispositivos na sua organização, na caixa de diálogo Etiqueta como não aprovada? selecione Guardar. Para bloquear grupos de dispositivos específicos nas suas organizações, selecione Selecionar um perfil para incluir ou excluir grupos de serem bloqueados. Em seguida, escolha o perfil para o qual a aplicação será bloqueada e selecione Guardar.

A caixa de diálogo Etiqueta como não aprovada? só é apresentada quando o seu inquilino tem a aplicação na cloud a bloquear com o Defender para Endpoint ativado e se tiver acesso de administrador para fazer alterações.

Nota

- A capacidade de imposição baseia-se nos indicadores de URL personalizados do Defender para Endpoint.

- Qualquer âmbito organizacional definido manualmente em indicadores criados por Defender for Cloud Apps antes do lançamento desta funcionalidade será substituído por Defender for Cloud Apps. O âmbito necessário deve ser definido a partir da experiência de Defender for Cloud Apps com a experiência de perfis no âmbito.

- Para remover um perfil de âmbito selecionado de uma aplicação não aprovada, remova a etiqueta não aprovada e, em seguida, marque novamente a aplicação com o perfil no âmbito necessário.

- Os domínios da aplicação podem demorar até duas horas a propagar e a ser atualizados nos dispositivos de ponto final assim que estiverem marcados com a etiqueta ou/e o âmbito relevantes.

- Quando uma aplicação é identificada como Monitorizada, a opção para aplicar um perfil no âmbito só é apresentada se a origem de dados Utilizadores do Ponto Final do Win10 incorporada tiver recebido dados de forma consistente nos últimos 30 dias.

- Os grupos de dispositivos no Microsoft Defender para Empresas(MDB) são geridos de forma diferente. Devido a este problema, não serão apresentados grupos de dispositivos MDA em grupos de dispositivos MDA para clientes com licença MDB.

Informar os utilizadores ao aceder a aplicações de risco

Os administradores têm a opção de avisar os utilizadores quando acedem a aplicações de risco. Em vez de bloquear os utilizadores, é-lhes pedida uma mensagem que fornece uma ligação de redirecionamento personalizada para uma página da empresa que lista as aplicações aprovadas para utilização. O pedido fornece opções para os utilizadores ignorarem o aviso e continuarem para a aplicação. Os administradores também conseguem monitorizar o número de utilizadores que ignoram a mensagem de aviso.

Defender for Cloud Apps utiliza a etiqueta de aplicação Monitorizada incorporada para marcar as aplicações na cloud como arriscadas para utilização. A etiqueta está disponível nas páginas Cloud Discovery e Catálogo de Aplicações na Cloud . Ao ativar a integração com o Defender para Endpoint, pode avisar os utilizadores de forma totalmente integrada sobre o acesso a aplicações monitorizadas com um único clique no Defender for Cloud Apps.

As aplicações marcadas como Monitorizadas são sincronizadas automaticamente com os indicadores de URL personalizados do Defender para Endpoint, normalmente dentro de alguns minutos. Mais especificamente, os domínios utilizados pelas aplicações monitorizadas são propagados para dispositivos de ponto final para fornecer uma mensagem de aviso por Microsoft Defender Antivírus no SLA de Proteção de Rede.

Configurar o URL de redirecionamento personalizado para a mensagem de aviso

Utilize os seguintes passos para configurar um URL personalizado que aponte para uma página Web da empresa onde pode informar os funcionários sobre o motivo pelo qual foram avisados e fornecer uma lista de aplicações aprovadas alternativas que cumprem a aceitação de risco da sua organização ou que já são geridas pela organização.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Cloud Discovery, selecione Microsoft Defender para Endpoint.

Na caixa URL de Notificação , introduza o URL.

Configurar a duração de desaprovisionamento do utilizador

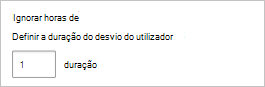

Uma vez que os utilizadores podem ignorar a mensagem de aviso, pode utilizar os seguintes passos para configurar a duração do bypass. Assim que a duração tiver decorrido, os utilizadores recebem a mensagem de aviso da próxima vez que acederem à aplicação monitorizada.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Cloud Discovery, selecione Microsoft Defender para Endpoint.

Na caixa Ignorar duração , introduza a duração (horas) do desaproveição do utilizador.

Monitorizar controlos de aplicações aplicados

Assim que os controlos forem aplicados, pode monitorizar os padrões de utilização da aplicação através dos controlos aplicados (acesso, bloco, ignorar) através dos seguintes passos.

- No Portal Microsoft Defender, em Aplicações na Cloud, aceda a Cloud Discovery e, em seguida, aceda ao separador Aplicações detetadas. Utilize os filtros para localizar a aplicação monitorizada relevante.

- Selecione o nome da aplicação para ver os controlos de aplicações aplicados na página de descrição geral da aplicação.

Passos seguintes

Vídeos relacionados

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.