Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Importante

Aviso de Preterição: Microsoft Defender for Cloud Apps Agentes SIEM

Como parte do nosso processo de convergência contínuo em cargas de trabalho Microsoft Defender, Microsoft Defender for Cloud Apps agentes SIEM serão preteridos a partir de novembro de 2025.

Os agentes SIEM Microsoft Defender for Cloud Apps existentes continuarão a funcionar como estão até essa altura. A partir de 19 de junho de 2025, não é possível configurar novos agentes SIEM, mas a integração do agente do Microsoft Sentinel (Pré-visualização) continuará a ser suportada e ainda pode ser adicionada.

Recomendamos a transição para APIs que suportem a gestão de atividades e alertas de dados de várias cargas de trabalho. Estas APIs melhoram a monitorização e gestão de segurança e oferecem capacidades adicionais através de dados de várias cargas de trabalho Microsoft Defender.

Para garantir a continuidade e o acesso aos dados atualmente disponíveis através de Microsoft Defender for Cloud Apps agentes SIEM, recomendamos a transição para as seguintes APIs suportadas:

- Para alertas e atividades, veja: Microsoft Defender XDR API de Transmissão em Fluxo.

- Para Microsoft Entra ID Protection eventos de início de sessão, veja IdentityLogonEvents table (Tabela IdentityLogonEvents) no esquema de investigação avançado.

- Para a API de Alertas de Segurança do Microsoft Graph, veja: Listar alerts_v2

- Para ver Microsoft Defender for Cloud Apps dados de alertas na API de incidentes de Microsoft Defender XDR, veja apIs de incidentes de Microsoft Defender XDR e o tipo de recurso incidentes

Pode integrar Microsoft Defender for Cloud Apps com o seu servidor SIEM genérico para ativar a monitorização centralizada de alertas e atividades de aplicações ligadas. À medida que as novas atividades e eventos são suportados por aplicações ligadas, a visibilidade das mesmas é então implementada em Microsoft Defender for Cloud Apps. A integração com um serviço SIEM permite-lhe proteger melhor as suas aplicações na cloud, mantendo o fluxo de trabalho de segurança habitual, automatizando procedimentos de segurança e correlacionando-se entre eventos baseados na cloud e no local. O Microsoft Defender for Cloud Apps agente SIEM é executado no servidor e solicita alertas e atividades de Microsoft Defender for Cloud Apps e transmite-os para o servidor SIEM.

Quando integrar o SIEM pela primeira vez com Defender for Cloud Apps, as atividades e os alertas dos últimos dois dias serão reencaminhados para o SIEM e todas as atividades e alertas (com base no filtro que selecionar) a partir daí. Se desativar esta funcionalidade durante um período prolongado, reativar, os últimos dois dias de alertas e atividades são reencaminhados e, em seguida, todos os alertas e atividades a partir daí.

As soluções de integração adicionais incluem:

- Microsoft Sentinel – UM SIEM nativo de cloud dimensionável e SOAR para integração nativa. Para obter informações sobre a integração com o Microsoft Sentinel, consulte Integração do Microsoft Sentinel.

- Graph API de segurança da Microsoft – um serviço intermediário (ou mediador) que fornece uma única interface programática para ligar vários fornecedores de segurança. Para obter mais informações, veja Integrações de soluções de segurança com o Microsoft Graph API de Segurança.

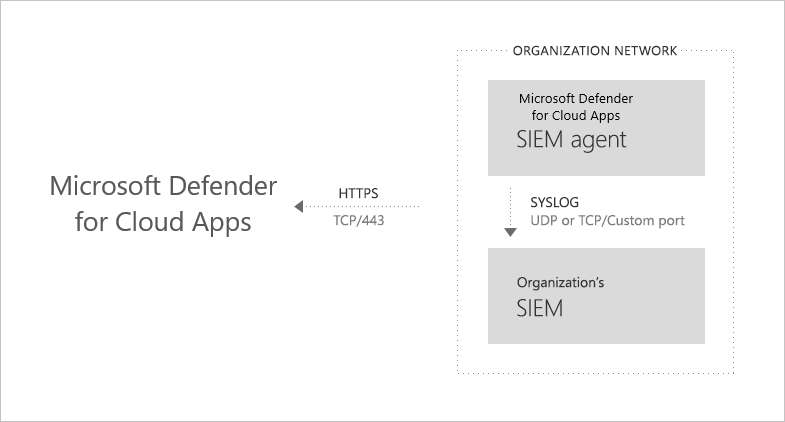

Arquitetura genérica de integração do SIEM

O agente SIEM é implementado na rede da sua organização. Quando implementado e configurado, solicita os tipos de dados que foram configurados (alertas e atividades) com Defender for Cloud Apps APIs RESTful. Em seguida, o tráfego é enviado através de um canal HTTPS encriptado na porta 443.

Assim que o agente SIEM obtém os dados de Defender for Cloud Apps, envia as mensagens do Syslog para o SIEM local. Defender for Cloud Apps utiliza as configurações de rede que forneceu durante a configuração (TCP ou UDP com uma porta personalizada).

SIEMs suportados

Defender for Cloud Apps atualmente suporta o Micro Focus ArcSight e o CEF genérico.

Como integrar

A integração com o SIEM é efetuada em três passos:

- Configure-o no Defender for Cloud Apps.

- Transfira o ficheiro JAR e execute-o no servidor.

- Confirme que o agente SIEM está a funcionar.

Pré-requisitos

- Um servidor Windows ou Linux padrão (pode ser uma máquina virtual).

- SO: Windows ou Linux

- CPU: 2

- Espaço em disco: 20 GB

- RAM: 2 GB

- O servidor tem de estar a executar o Java 8. As versões anteriores não são suportadas.

- Transport Layer Security (TLS) 1.2+. As versões anteriores não são suportadas.

- Defina a firewall conforme descrito em Requisitos de rede

Integrar com o SIEM

Passo 1: Configurá-lo no Defender for Cloud Apps

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud.

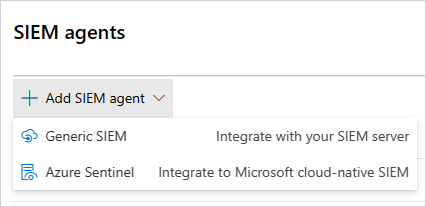

Em Sistema, selecione Agentes SIEM. Selecione Adicionar agente SIEM e, em seguida, selecione SIEM Genérico.

No assistente, selecione Assistente de Início.

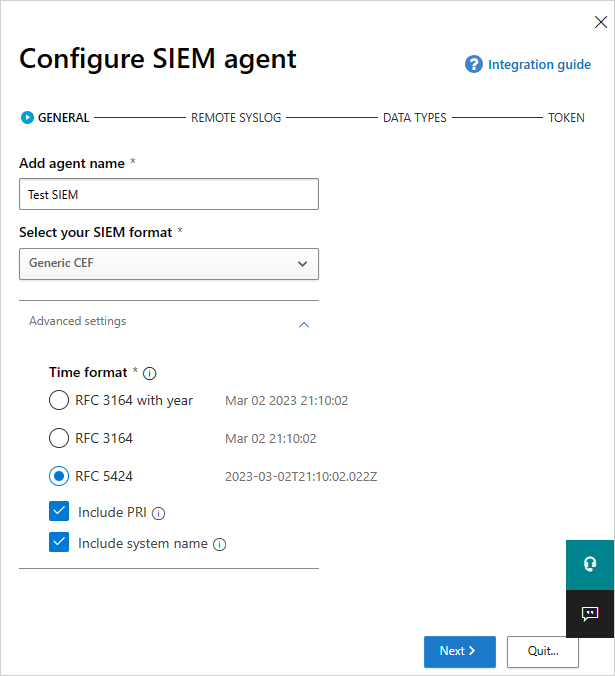

No assistente, preencha um nome e Selecione o seu formato SIEM e defina as definições Avançadas relevantes para esse formato. Selecione Seguinte.

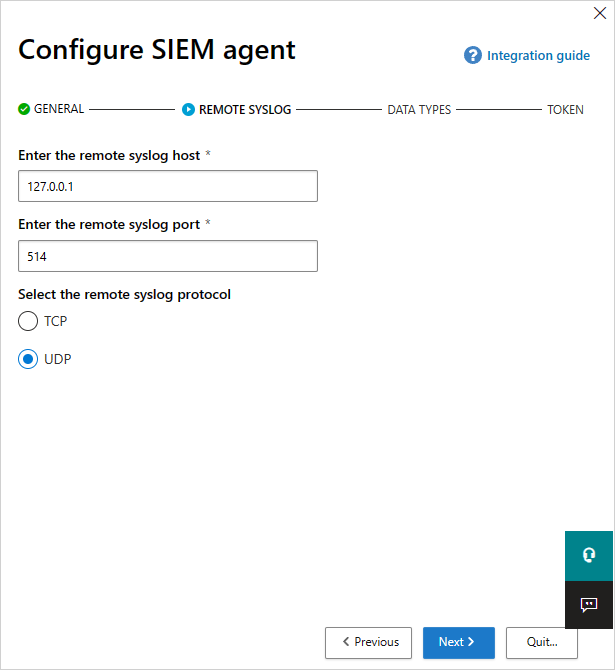

Escreva o endereço IP ou o nome do anfitrião do anfitrião syslog remoto e o número da porta do Syslog. Selecione TCP ou UDP como o protocolo Syslog Remoto. Pode trabalhar com o seu administrador de segurança para obter estes detalhes se não os tiver. Selecione Seguinte.

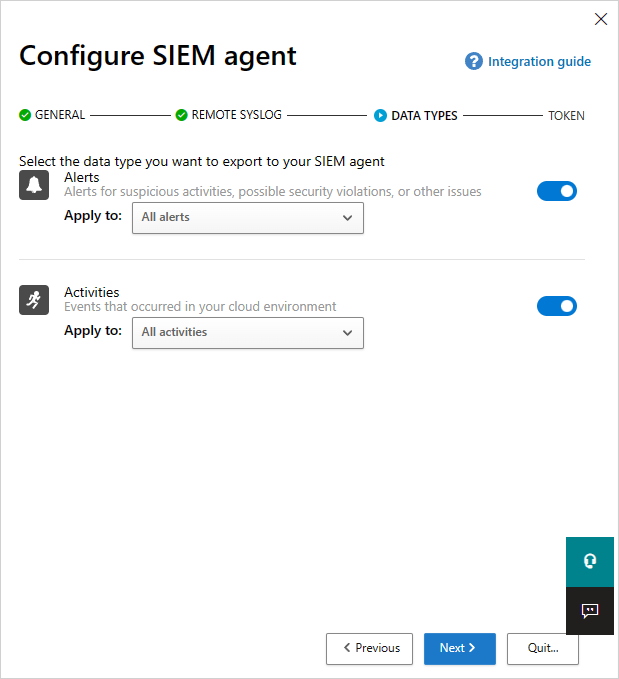

Selecione os tipos de dados que pretende exportar para o servidor SIEM para Alertas e Atividades. Utilize o controlo de deslize para os ativar e desativar, por predefinição, está tudo selecionado. Pode utilizar o menu pendente Aplicar a para definir filtros para enviar apenas alertas e atividades específicos para o servidor SIEM. Selecione Editar e pré-visualizar resultados para verificar se o filtro funciona conforme esperado. Selecione Seguinte.

Copie o token e guarde-o para mais tarde. Selecione Concluir e saia do Assistente. Voltar à página SIEM para ver o agente SIEM que adicionou na tabela. Mostra que é Criado até ser ligado mais tarde.

Nota

Qualquer token que criar está vinculado ao administrador que o criou. Isto significa que, se o utilizador administrador for removido do Defender for Cloud Apps, o token deixará de ser válido. Um token SIEM genérico fornece permissões só de leitura para os únicos recursos necessários. Não são concedidas outras permissões a uma parte deste token.

Passo 2: Transferir o ficheiro JAR e executá-lo no servidor

No Centro de Transferências da Microsoft, depois de aceitar os termos de licenciamento de software, transfira o ficheiro .zip e deszipe-o.

Execute o ficheiro extraído no servidor:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Nota

- O nome do ficheiro pode ser diferente consoante a versão do agente SIEM.

- Os parâmetros entre parênteses retos [ ] são opcionais e só devem ser utilizados se forem relevantes.

- Recomendamos que execute o JAR durante o arranque do servidor.

- Windows: execute como uma tarefa agendada e certifique-se de que configura a tarefa para Executar se o utilizador tem sessão iniciada ou não e que desmarca a caixa de verificação Parar a tarefa se a mesma for executada durante mais tempo do que .

- Linux: adicione o comando executar com uma & ao ficheiro rc.local. Por exemplo:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Onde são utilizadas as seguintes variáveis:

- DIRNAME é o caminho para o diretório que pretende utilizar para os registos de depuração do agente local.

- ADDRESS[:P ORT] é o endereço do servidor proxy e a porta que o servidor utiliza para ligar à Internet.

- TOKEN é o token do agente SIEM que copiou no passo anterior.

Pode escrever -h em qualquer altura para obter ajuda.

Registos de atividades de exemplo

Seguem-se os registos de atividades de exemplo enviados para o SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

O texto seguinte é um exemplo de logfile de alertas:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Alertas de Defender for Cloud Apps de exemplo no formato CEF

| Aplicável a | Nome do campo CEF | Descrição |

|---|---|---|

| Atividades/Alertas | iniciar | Carimbo de data/hora da atividade ou do alerta |

| Atividades/Alertas | fim | Carimbo de data/hora da atividade ou do alerta |

| Atividades/Alertas | rt | Carimbo de data/hora da atividade ou do alerta |

| Atividades/Alertas | msg | Descrição da atividade ou do alerta, conforme mostrado no portal |

| Atividades/Alertas | suser | Utilizador do assunto da atividade ou do alerta |

| Atividades/Alertas | destinationServiceName | Atividade ou aplicação de origem de alertas, por exemplo, Microsoft 365, Sharepoint, Box. |

| Atividades/Alertas | cs<X>Label | Cada etiqueta tem um significado diferente, mas a própria etiqueta explica-o, por exemplo, targetObjects. |

| Atividades/Alertas | cs<X> | As informações correspondentes à etiqueta (o utilizador de destino da atividade ou alerta de acordo com o exemplo de etiqueta). |

| Atividades | EVENT_CATEGORY_* | Categoria de alto nível da atividade |

| Atividades | <AÇÃO> | O tipo de atividade, conforme apresentado no portal |

| Atividades | externalId | ID do Evento |

| Atividades | dvc | IP do dispositivo cliente |

| Atividades | requestClientApplication | Agente de utilizador do dispositivo cliente |

| Alertas | <tipo de alerta> | Por exemplo, "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Alertas | <nome> | O nome da política correspondente |

| Alertas | externalId | ID do Alerta |

| Alertas | src | Endereço IPv4 do dispositivo cliente |

| Alertas | c6a1 | Endereço IPv6 do dispositivo cliente |

Passo 3: validar se o agente SIEM está a funcionar

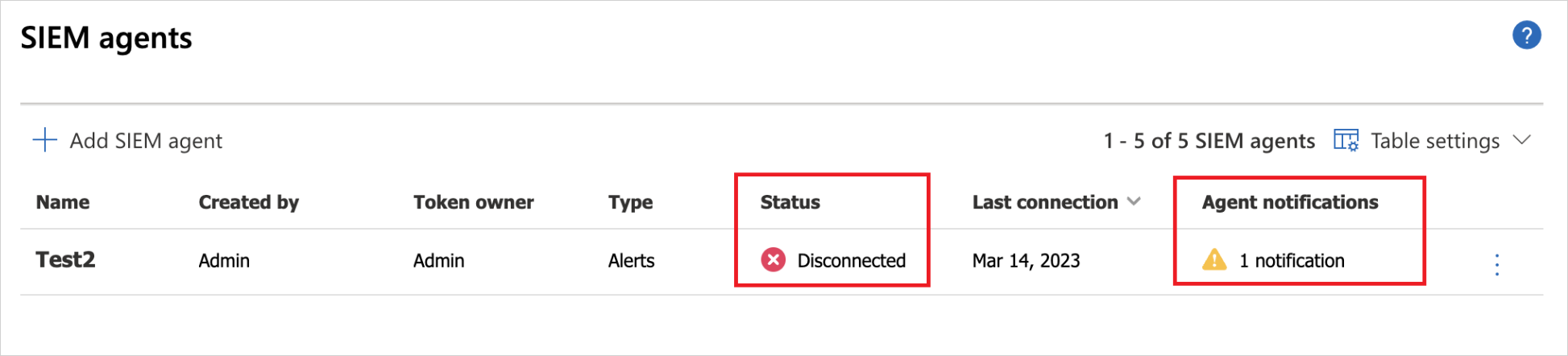

Confirme que o estado do agente SIEM no portal não é Erro de ligação ou Desligado e não existem notificações do agente. Se a ligação estiver inativa durante mais de duas horas, o estado será alterado para Erro de ligação. Se a ligação estiver inativa durante mais de 12 horas, o estado será alterado para Desligado.

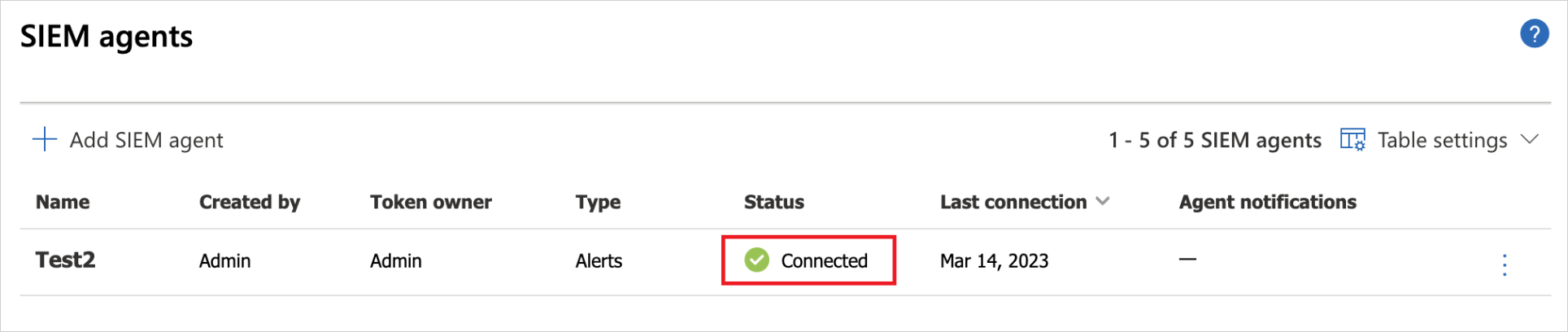

Em vez disso, o estado deve estar ligado, conforme visto aqui:

No servidor Syslog/SIEM, certifique-se de que vê atividades e alertas provenientes de Defender for Cloud Apps.

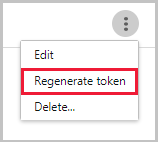

Regenerar o token

Se perder o token, pode sempre regenerar o mesmo ao selecionar os três pontos no final da linha para o agente SIEM na tabela. Selecione Regenerar token para obter um novo token.

Editar o agente SIEM

Para editar o agente SIEM, selecione os três pontos no final da linha para o agente SIEM na tabela e selecione Editar. Se editar o agente SIEM, não precisa de voltar a executar o ficheiro .jar, este é atualizado automaticamente.

Eliminar o agente SIEM

Para eliminar o agente SIEM, selecione os três pontos no final da linha para o agente SIEM na tabela e selecione Eliminar.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.