Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Aplica-se a:

- Microsoft Defender para Endpoint para servidores

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Pode implementar o Defender para Endpoint no Linux com várias ferramentas e métodos. Este artigo descreve como implementar manualmente o Defender para Endpoint no Linux. Para utilizar outro método, consulte a secção Conteúdo relacionado.

Importante

Se quiser executar várias soluções de segurança lado a lado, veja Considerações sobre desempenho, configuração e suporte.

Pode já ter configurado exclusões de segurança mútua para dispositivos integrados no Microsoft Defender para Endpoint. Se ainda precisar de definir exclusões mútuas para evitar conflitos, veja Adicionar Microsoft Defender para Endpoint à lista de exclusão da solução existente.

Passos de implementação manual

Uma implementação bem-sucedida requer a conclusão de todas as seguintes tarefas:

- Pré-requisitos e requisitos de sistema

- Configurar o repositório de software linux

- Pré-instalação da instalação da localização personalizada

- Instalação da aplicação

- Transferir o pacote de inclusão

- Configuração do cliente

Pré-requisitos e requisitos de sistema

Antes de começar, veja Pré-requisitos do Defender para Endpoint no Linux para obter uma descrição dos pré-requisitos e requisitos de sistema para a versão atual do software.

Aviso

Atualizar o sistema operativo para uma nova versão principal após a instalação do produto requer a reinstalação do produto. Tem de Desinstalar o Ponto Final do Defender para Linux existente, atualizar o sistema operativo e, em seguida, reconfigurar o Defender para Endpoint no Linux ao seguir os passos neste artigo.

Configurar o repositório de software linux

O Defender para Endpoint no Linux pode ser implementado a partir de um dos seguintes canais (indicado como [canal]): insiders-fast, insiders-slow ou prod. Cada um destes canais corresponde a um repositório de software Linux. As instruções neste artigo descrevem a configuração do dispositivo para utilizar um destes repositórios.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos no insider-fast são os primeiros a receber atualizações e novas funcionalidades, seguidos posteriormente por insiders-slow e por último por prod.

Para pré-visualizar as novas funcionalidades e fornecer feedback antecipado, recomenda-se que configure alguns dispositivos na sua empresa para utilizarem insiders fast ou insiders-slow.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, reconfigure o seu dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

RHEL e variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky e Alma)

Instale

yum-utilsse ainda não estiver instalado:sudo yum install yum-utilsLocalize o pacote correto para a sua distribuição e versão. Utilize a tabela seguinte para ajudar a orientá-lo na localização do pacote:

Distribuição & versão Pacote Alma 8.4 e superior https://packages.microsoft.com/config/alma/8/prod.repo Alma 9.2 e superior https://packages.microsoft.com/config/alma/9/prod.repo RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo RHEL/Centos/Oracle 7.2-7.9 https://packages.microsoft.com/config/rhel/7.2/prod.repo Amazon Linux 2 https://packages.microsoft.com/config/amazonlinux/2/prod.repo Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Rocky 8.7 e superior https://packages.microsoft.com/config/rocky/8/prod.repo Rocky 9.2 e superior https://packages.microsoft.com/config/rocky/9/prod.repo Nota

Para a sua distribuição e versão, identifique a entrada mais próxima da mesma (por principal e, em seguida, menor) em

https://packages.microsoft.com/config/rhel/.Sugestão

As ferramentas de aplicação de patches de Kernel online, como ksplice ou semelhantes, podem originar estabilidade imprevisível do SO se o Defender para Endpoint estiver em execução. Recomenda-se parar temporariamente o daemon do Defender para Endpoint antes de efetuar a aplicação de patches do Kernel online. Após a atualização do Kernel, o Defender para Endpoint no Linux pode ser reiniciado em segurança. Esta ação é especialmente importante para os sistemas que executam o Oracle Linux.

Nos seguintes comandos, substitua [versão] e [canal] pelas informações que identificou:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoSugestão

Utilize o comando hostnamectl para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o CentOS 7 e quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoEm alternativa, se quiser explorar novas funcionalidades em dispositivos selecionados, poderá querer implementar o Defender para Endpoint no Linux no canal insider-fast :

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoInstale a chave pública do Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES e variantes

Nota

Para a sua distribuição e versão, identifique a entrada mais próxima da mesma (por principal e, em seguida, menor) em https://packages.microsoft.com/config/sles/.

Nos seguintes comandos, substitua [distro] e [versão] pelas informações que identificou:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repoSugestão

Utilize o comando SPident para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o SLES 12 e quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal:sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repoInstale a chave pública do Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Sistemas Ubuntu e Debian

Instale

curlse ainda não estiver instalado:sudo apt install curlInstale

libplist-utilsse ainda não estiver instalado:sudo apt install libplist-utilsNota

Para a sua distribuição e versão, identifique a entrada mais próxima da mesma (por principal e, em seguida, menor) em

https://packages.microsoft.com/config/[distro]/.No seguinte comando, substitua [distro] e [version] pelas informações que identificou:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listSugestão

Utilize o comando hostnamectl para identificar informações relacionadas com o sistema, incluindo a versão [versão].

Por exemplo, se estiver a executar o Ubuntu 18.04 e quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listInstale a configuração do repositório:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listPor exemplo, se tiver escolhido

prodo canal:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listInstale o

gpgpacote se ainda não estiver instalado:sudo apt install gpgSe

gpgnão estiver disponível, instalegnupg.sudo apt install gnupgInstale a chave pública do Microsoft GPG:

Para Debian 11/Ubuntu 22.04 e anterior, execute os seguintes comandos.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/null sudo chmod o+r /etc/apt/trusted.gpg.d/microsoft.gpgPara Debian 12, Ubuntu 24.04 e posterior, execute os seguintes comandos.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null sudo chmod o+r /usr/share/keyrings/microsoft-prod.gpgPara Debian 13 e posterior, execute os seguintes comandos.

curl -sSL https://packages.microsoft.com/keys/microsoft-2025.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null sudo chmod o+r /usr/share/keyrings/microsoft-prod.gpgPara Debian 13 e posterior, execute o seguinte comando.

curl -sSL https://packages.microsoft.com/keys/microsoft-2025.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Instale o controlador HTTPS se ainda não estiver instalado:

sudo apt install apt-transport-httpsAtualize os metadados do repositório:

sudo apt update

Mariner

Instale

dnf-plugins-corese ainda não estiver instalado:sudo dnf install dnf-plugins-coreConfigure e ative os repositórios necessários.

Nota

No Mariner, o Insider Fast Channel não está disponível.

Se quiser implementar o Defender para Endpoint no Linux a

prodpartir do canal. Utilize os seguintes comandossudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasEm alternativa, se quiser explorar novas funcionalidades em dispositivos selecionados, poderá querer implementar o Defender para Endpoint no Linux no canal insiders-slow . Utilize os seguintes comandos:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Pré-instalação da instalação da localização personalizada

Estes passos só são aplicáveis se o Defender for instalado numa localização personalizada. Para obter instruções detalhadas sobre como instalar Microsoft Defender para Endpoint numa localização personalizada, consulte Instalação manual: configuração de pré-instalação.

Para obter detalhes sobre como instalar numa localização personalizada, veja: Ativar a implementação do Defender para Endpoint no Linux para uma localização personalizada.

Instalação da aplicação

Utilize os comandos nas secções seguintes para instalar o Defender para Endpoint na sua distribuição do Linux.

RHEL e variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky e Alma)

sudo yum install mdatp

Nota

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo. Consoante a distribuição e a versão do servidor, o alias do repositório pode ser diferente do do exemplo seguinte.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES e variantes

sudo zypper install mdatp

Nota

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Sistemas Ubuntu e Debian

sudo apt install mdatp

Nota

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-fast repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Nota

Os reinícios NÃO são necessários após instalar ou atualizar Microsoft Defender para Endpoint no Linux, exceto quando estiver a executar o auditD no modo imutável.

Mariner

sudo dnf install mdatp

Nota

Se tiver vários repositórios da Microsoft configurados no seu dispositivo, pode ser específico sobre qual o repositório a partir do qual instalar o pacote. O exemplo seguinte mostra como instalar o pacote a production partir do canal se também tiver o canal de insiders-slow repositório configurado neste dispositivo. Esta situação pode ocorrer se estiver a utilizar vários produtos Microsoft no seu dispositivo.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Transferir o pacote de inclusão

Transfira o pacote de inclusão a partir do portal do Microsoft Defender.

Aviso

Reembalar o pacote de instalação do Defender para Endpoint não é um cenário suportado. Fazê-lo pode afetar negativamente a integridade do produto e levar a resultados adversos, incluindo, mas não se limitando a acionar alertas de adulteração e atualizações que não se aplicam.

Importante

Se perder este passo, qualquer comando executado mostra uma mensagem de aviso a indicar que o produto não está licenciado. Além disso, o mdatp health comando devolve um valor de false.

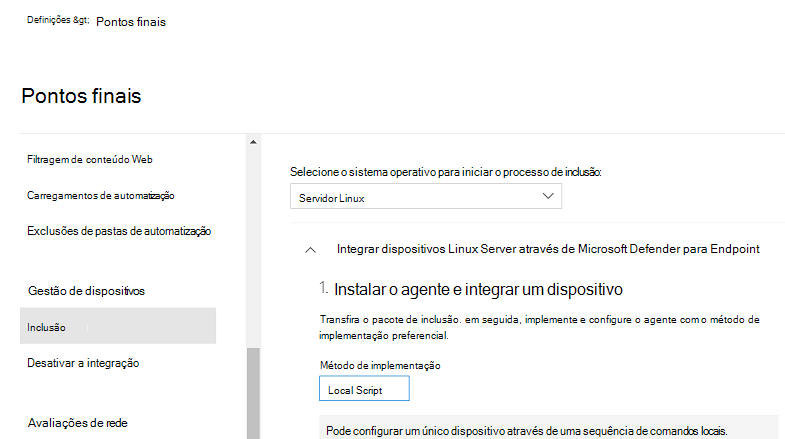

No portal Microsoft Defender, aceda a Definições Pontos Finais>Gestão> dedispositivos>Integração.

No primeiro menu pendente, selecione Servidor Linux como o sistema operativo. No segundo menu pendente, selecione Script Local como método de implementação.

Selecione Transferir pacote de inclusão. Guarde o ficheiro como

WindowsDefenderATPOnboardingPackage.zip.

Numa linha de comandos, verifique se tem o ficheiro e extraia o conteúdo do arquivo:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Configuração do cliente

Copie

MicrosoftDefenderATPOnboardingLinuxServer.pypara o dispositivo de destino.Nota

Inicialmente, o dispositivo cliente não está associado a uma organização e o atributo orgId está em branco.

mdatp health --field org_idExecute um dos seguintes comandos, consoante o seu cenário:

Nota

Para executar este comando, tem de ter

pythonoupython3instalado no dispositivo, consoante a distribuição e a versão. Se necessário, veja Instruções passo a passo para Instalar o Python no Linux.Se estiver a executar o RHEL 8.x ou Ubuntu 20.04 ou superior, tem de utilizar

python3. Execute o seguinte comando:sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyPara outras distribuições e versões, tem de utilizar

python. Execute o seguinte comando:sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyVerifique se o dispositivo está agora associado à sua organização e reporte um identificador de organização válido:

mdatp health --field org_idVerifique o estado de funcionamento do produto ao executar o seguinte comando. Um valor devolvido de

trueindica que o produto está a funcionar conforme esperado:mdatp health --field healthyImportante

Quando o produto é iniciado pela primeira vez, transfere as definições antimalware mais recentes. Este processo pode demorar alguns minutos, consoante a conectividade de rede. Durante este período, o comando mencionado anteriormente devolve um valor de

false. Pode verificar o estado da atualização de definições com o seguinte comando:mdatp health --field definitions_statusTambém poderá ter de configurar um proxy depois de concluir a instalação inicial. Veja Configurar o Defender para Endpoint no Linux para deteção de proxy estático: Configuração pós-instalação.

Execute um teste de deteção de antivírus para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Certifique-se de que a proteção em tempo real está ativada (indicada por um resultado da

trueexecução do seguinte comando):mdatp health --field real_time_protection_enabledSe não estiver ativado, execute o seguinte comando:

mdatp config real-time-protection --value enabledPara executar um teste de deteção, abra uma janela do Terminal e, em seguida, execute o seguinte comando:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPode executar mais testes de deteção em ficheiros zip com um dos seguintes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipOs ficheiros devem ser colocados em quarentena pelo Defender para Endpoint no Linux.

Utilize o seguinte comando para listar todas as ameaças detetadas:

mdatp threat list

Execute um teste de deteção EDR e simule uma deteção para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Verifique se o servidor Linux integrado aparece no Microsoft Defender XDR. Se esta for a primeira integração da máquina, pode demorar até 20 minutos até aparecer.

Transfira e extraia o ficheiro de script para um servidor Linux integrado e, em seguida, execute o seguinte comando:

./mde_linux_edr_diy.shApós alguns minutos, deve ser criada uma deteção no Microsoft Defender XDR.

Observe os detalhes do alerta, a linha cronológica do computador e execute os passos típicos de investigação.

Dependências de pacotes externos

Para obter informações, veja Pré-requisitos para Microsoft Defender para Endpoint no Linux: Dependência de pacotes externos.

Resolução de problemas de instalação

Se tiver problemas de instalação, para resolução automática de problemas, siga estes passos:

Para obter informações sobre como localizar o registo gerado automaticamente quando ocorre um erro de instalação, veja Problemas de instalação de registos.

Para obter informações sobre problemas comuns de instalação, veja Problemas de instalação.

Se o estado de funcionamento do dispositivo for

false, consulte Problemas de estado de funcionamento do agente do Defender para Endpoint.Para problemas de desempenho do produto, veja Resolver problemas de desempenho.

Para problemas de proxy e conectividade, veja Resolver problemas de conectividade da cloud.

Para obter suporte da Microsoft, abra um pedido de suporte e forneça os ficheiros de registo criados com o analisador de cliente.

Como alternar entre canais

Por exemplo, para alterar o canal de Insiders-Fast para Produção, faça o seguinte:

Desinstale a

Insiders-Fast channelversão do Defender para Endpoint no Linux.sudo yum remove mdatpDesativar o Defender para Endpoint no canal de Insiders-Fast do Linux

sudo yum-config-manager --disable packages-microsoft-com-fast-prodReinstale Microsoft Defender para Endpoint no Linux com o

Production channele integre o dispositivo no portal do Microsoft Defender.

Como configurar políticas para o Defender para Endpoint no Linux

Para configurar as definições de antivírus e EDR, veja os seguintes artigos:

- A gestão das definições de segurança do Defender para Endpoint descreve como configurar as definições no portal do Microsoft Defender. (Este método é recomendado.)

- Definir preferências do Defender para Endpoint no Linux descreve as definições que pode configurar.

Desinstalar o Defender para Endpoint no Linux

Para desinstalação manual, execute o seguinte comando para a distribuição do Linux.

-

sudo yum remove mdatppara RHEL e variantes (CentOS e Oracle Linux). -

sudo zypper remove mdatppara SLES e variantes. -

sudo apt purge mdatppara sistemas Ubuntu e Debian. -

sudo dnf remove mdatppara Mariner

Conteúdos relacionados

Outros métodos de implementação:

- Implementação baseada em scripts do instalador

- Implementação baseada no Ansible

- Implementação baseada no Chef

- Implementação baseada no Puppet

- Implementação baseada em Saltstack

- Ligar os seus computadores não Azure ao Defender para Cloud com o Defender para Endpoint (integração direta com o Defender para Cloud)

- Orientações de implementação do Defender para Endpoint no Linux para SAP

- Instalar o Defender para Endpoint no Linux para uma localização personalizada

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.