Configurar o DMARC para validar o domínio de endereço De para remetentes no Microsoft 365

Sugestão

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

A Autenticação de Mensagens baseada em domínio, Relatórios e Conformidade (DMARC) é um método de autenticação de e-mail que ajuda a validar o e-mail enviado pela sua organização do Microsoft 365 para impedir remetentes falsificados que são utilizados em comprometimento de e-mail empresarial (BEC), ransomware e outros ataques de phishing.

Pode ativar o DMARC para um domínio ao criar um registo TXT no DNS. A validação DMARC de uma mensagem de e-mail envolve os seguintes elementos:

Verifique se os domínios nos endereços MAIL FROM e FROM estão alinhados: O SPF e o DKIM não requerem que os domínios nos seguintes endereços de e-mail "alinhem" (corresponder):

-

O endereço MAIL FROM: o endereço de e-mail utilizado na transmissão da mensagem entre servidores de e-mail SMTP. Este endereço também é conhecido como endereço

5321.MailFrom, remetente P1 ou remetente de envelope. -

O endereço De: o endereço de e-mail no campo De cabeçalho que é apresentado como o remetente da mensagem nos clientes de e-mail. Este endereço também é conhecido como o

5322.Fromendereço ou remetente P2.

Para obter mais informações sobre como estes endereços de e-mail podem estar em domínios diferentes e utilizados para spoofing, consulte Por que motivo o e-mail da Internet precisa de autenticação.

O DMARC utiliza o resultado do SPF para verificar ambas as seguintes condições:

- A mensagem veio de uma origem autorizada para o domínio utilizado no endereço MAIL FROM (o requisito básico do SPF).

- Os domínios nos endereços MAIL FROM e From na mensagem estão alinhados. Este resultado requer efetivamente que as origens válidas para a mensagem estejam no domínio de endereço De.

O DMARC utiliza o resultado do DKIM para verificar se o domínio que assinou a mensagem (o valor d= num campo de cabeçalho DKIM-Signature , conforme validado pelo valor do seletor s= ) está alinhado com o domínio no endereço De.

Uma mensagem passa DMARC se uma ou ambas as verificações de SPF ou DKIM descritas passarem. Uma mensagem falha DMARC se ambas as verificações de SPF ou DKIM descritas falharem.

-

O endereço MAIL FROM: o endereço de e-mail utilizado na transmissão da mensagem entre servidores de e-mail SMTP. Este endereço também é conhecido como endereço

Política DMARC: especifica o que fazer com mensagens que falham DMARC (rejeitar, colocar em quarentena ou sem instruções).

Relatórios DMARC: especifica para onde enviar Relatórios agregados (um resumo periódico de resultados DMARC positivos e negativos) e Relatórios forenses (também conhecidos como Relatórios de falha; resultados de falha DMARC quase imediatos semelhantes a um relatório de entrega ou mensagem de devolução).

Antes de começarmos, eis o que precisa de saber sobre o DMARC no Microsoft 365 com base no seu domínio de e-mail:

Se utilizar apenas o domínio do Endereço de Encaminhamento do Microsoft Online Email (MOERA) para e-mail (por exemplo, contoso.onmicrosoft.com): Embora o SPF e o DKIM já estejam configurados para o seu domínio *.onmicrosoft.com, tem de criar o registo TXT DMARC para o domínio *.onmicrosoft.com no centro de administração do Microsoft 365. Para obter instruções, consulte esta secção mais à frente neste artigo. Para obter mais informações sobre os domínios *.onmicrosoft.com, consulte Por que motivo tenho um domínio "onmicrosoft.com"?

Se utilizar um ou mais domínios personalizados para e-mail (por exemplo, contoso.com): se ainda não o fez, terá de configurar o SPF para todos os domínios e subdomínios personalizados que utiliza para o e-mail. Também tem de configurar a assinatura de DKIM com o domínio personalizado ou o subdomínio para que o domínio utilizado para assinar a mensagem esteja alinhado com o domínio no endereço De. Para obter instruções, consulte os seguintes artigos:

- Configurar SPF para ajudar a impedir o spoofing

- Utilizar o DKIM para validar o correio de saída do seu domínio personalizado

Depois disso, também tem de configurar os registos TXT DMARC para os seus domínios personalizados, conforme descrito neste artigo. Também tem as seguintes considerações:

Subdomínios:

- Para serviços de e-mail que não estejam sob o seu controlo direto (por exemplo, serviços de e-mail em massa), recomendamos que utilize um subdomínio (por exemplo, marketing.contoso.com) em vez do domínio de e-mail principal (por exemplo, contoso.com). Não quer que os problemas com o correio enviado a partir desses serviços de e-mail afetem a reputação do correio enviado pelos funcionários no seu domínio de e-mail principal. Para obter mais informações sobre como adicionar subdomínios, consulte Posso adicionar subdomínios personalizados ou múltiplos domínios ao Microsoft 365?.

- Ao contrário do SPF e do DKIM, o registo TXT DMARC de um domínio abrange automaticamente todos os subdomínios (incluindo subdomínios inexistentes) que não têm o seu próprio registo TXT DMARC. Por outras palavras, pode interromper a herança de DMARC num subdomínio ao criar um registo TXT DMARC nesse subdomínio. No entanto, cada subdomínio requer um registo SPF e DKIM para DMARC.

Se tiver domínios registados, mas não utilizados: se tiver domínios registados que não são utilizados para e-mail ou qualquer coisa (também conhecidos como domínios estacionados), configure os registos TXT DMARC nesses domínios para especificar que nenhum e-mail deve vir desses domínios. Esta diretiva inclui o domínio *.onmicrosoft.com se não estiver a utilizá-lo para e-mail.

As verificações DMARC de correio de entrada poderão precisar de ajuda: se utilizar um serviço de e-mail que modifique mensagens em trânsito antes da entrega no Microsoft 365, pode identificar o serviço como um selador ARC fidedigno para que as mensagens modificadas não falhem automaticamente nas verificações DMARC. Para obter mais informações, consulte a secção Passos Seguintes no final deste artigo.

O resto deste artigo descreve o registo DMARC TXT que precisa de criar para domínios no Microsoft 365, a melhor forma de configurar o DMARC de forma gradual e segura para domínios personalizados no Microsoft 365 e como o Microsoft 365 utiliza o DMARC no correio de entrada .

Sugestão

Para criar o registo TXT DMARC para o seu domínio *.onmicrosoft.com no centro de administração do Microsoft 365, consulte esta secção mais à frente neste artigo.

Não existem portais de administração nem cmdlets do PowerShell no Microsoft 365 para gerir registos TXT DMARC nos seus domínios personalizados . Em vez disso, cria o registo TXT DMARC na sua entidade de registo de domínios ou no serviço de alojamento DNS (muitas vezes a mesma empresa).

Fornecemos instruções para criar o registo TXT de prova de propriedade do domínio para o Microsoft 365 em muitas entidades de registo de domínios. Pode utilizar estas instruções como ponto de partida para criar registos TXT DMARC. Para obter mais informações, veja Adicionar registos DNS para ligar o seu domínio.

Se não estiver familiarizado com a configuração de DNS, contacte a entidade de registo de domínios e peça ajuda.

Sintaxe para registos TXT DMARC

Os registos TXT DMARC são descritos exaustivamente no RFC 7489.

A sintaxe básica do registo TXT DMARC para um domínio no Microsoft 365 é:

Nome do anfitrião: _dmarc

Valor TXT: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Ou

Nome do anfitrião: _dmarc

Valor TXT: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Por exemplo:

Nome do anfitrião: _dmarc

Valor TXT: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

O valor

_dmarcdo nome do anfitrião é obrigatório.v=DMARC1;identifica o registo TXT como um registo TXT DMARC.Política DMARC: Indica ao sistema de e-mail de destino o que fazer com mensagens que falham DMARC, conforme descrito anteriormente neste artigo:

-

p=reject: as mensagens devem ser rejeitadas. O que realmente acontece à mensagem depende do sistema de e-mail de destino, mas as mensagens são normalmente eliminadas. -

p=quarantine: as mensagens devem ser aceites, mas marcadas. O que realmente acontece à mensagem depende do sistema de e-mail de destino. Por exemplo, a mensagem pode ser colocada em quarentena como spam, entregue na pasta Email de Lixo ou entregue na Caixa de Entrada com um identificador adicionado ao assunto ou corpo da mensagem. -

p=none: nenhuma ação sugerida para mensagens que falhem DMARC. O que acontece à mensagem depende das funcionalidades de proteção de e-mail no sistema de e-mail de destino. Utilize este valor para testar e otimizar a política DMARC , conforme descrito mais adiante neste artigo.

Sugestão

O e-mail de saída de domínios no Microsoft 365 que falhem verificações DMARC pelo serviço de e-mail de destino é encaminhado através do conjunto de entrega de alto risco para mensagens de saída se a política DMARC para o domínio for

p=rejectoup=quarantine. Não há substituição para este comportamento.-

Percentagem de correio DMARC falhado sujeito à política DMARC: indica ao sistema de e-mail de destino quantas mensagens que falham DMARC (percentagem) obtêm a política DMARC aplicada às mesmas. Por exemplo,

pct=100significa que todas as mensagens que falham DMARC obtêm a política DMARC aplicada às mesmas. Utilize valores inferiores a 100 para testar e otimizar a política DMARC , conforme descrito mais à frente neste artigo. Se não utilizarpct=, o valor predefinido épct=100.Relatórios DMARC:

URI do relatório de agregação DMARC: o

rua=mailto:valor identifica para onde enviar o relatório de Agregação DMARC. O relatório Agregar tem as seguintes propriedades:- Normalmente, as mensagens de e-mail que contêm o Relatório agregado são enviadas uma vez por dia (o relatório contém os resultados DMARC do dia anterior). A linha Assunto contém o domínio de destino que enviou o relatório (Submitter) e o domínio de origem para os resultados DMARC (Domínio de Relatório).

- Os dados DMARC estão num anexo de e-mail XML que provavelmente é comprimido por GZIP. O esquema XML é definido no Apêndice C de RFC 7489. O relatório contém as seguintes informações:

- Os endereços IP de servidores ou serviços que enviam correio com o seu domínio.

- Quer os servidores ou serviços passem ou falhem na autenticação DMARC.

- As ações que a DMARC executa no correio que falha na autenticação DMARC (com base na política DMARC).

Sugestão

As informações no relatório Agregado podem ser vastas e difíceis de analisar. Para ajudar a compreender os dados, pode utilizar as seguintes opções para relatórios DMARC:

- Crie automatização com o PowerShell ou o Microsoft Power BI.

- Utilizar um serviço externo. Para obter uma lista de serviços, procure DMARC no Catálogo da Associação de Segurança Inteligente da Microsoft (MISA) em https://www.microsoft.com/misapartnercatalog. Os serviços de relatórios DMARC descrevem quaisquer valores personalizados necessários no registo TXT DMARC.

URI do relatório forense DMARC: o

ruf=mailto:valor identifica para onde enviar o relatório forense DMARC (também conhecido como o relatório de falha DMARC). O relatório é gerado e enviado imediatamente após uma falha DMARC, como um relatório de entrega sem êxito (também conhecido como NDR ou mensagem de devolução).

Sugestão

Deve rever regularmente os relatórios de Agregação DMARC para monitorizar a origem do e-mail dos seus domínios e verificar se existem falhas de DMARC não intencionais (falsos positivos).

Os sistemas de e-mail de destino individuais são responsáveis pelo envio de relatórios DMARC de volta para si. A quantidade e variedade de relatórios DMARC variam da mesma forma que o volume e a variedade de e-mails enviados pela sua organização variam. Por exemplo, espere um menor volume de correio durante os feriados e um maior volume de correio durante eventos organizacionais. É melhor designar pessoas específicas para monitorizar relatórios DMARC e utilizar uma caixa de correio específica ou um Grupo do Microsoft 365 para receber os relatórios DMARC (não entregar os relatórios na caixa de correio de um utilizador).

Para obter mais informações sobre o DMARC, utilize os seguintes recursos:

- A Série de Formação DMARC do M3AAWG (Messaging, Malware, Mobile Anti-Abuse Working Group).

- Informações em DMARC.org.

Utilize o centro de administração do Microsoft 365 para adicionar registos TXT DMARC para domínios *.onmicrosoft.com no Microsoft 365

Na centro de administração do Microsoft 365 em https://admin.microsoft.com, selecione Mostrar todos os>Domínios deDefinições>. Em alternativa, para aceder diretamente à página Domínios , utilize https://admin.microsoft.com/Adminportal/Home#/Domains.

Na página Domínios , selecione o domínio *.onmicrosoft.com da lista ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao nome de domínio.

Na página de detalhes do domínio que é aberta, selecione o separador Registos DNS .

No separador Registos DNS , selecione

Adicionar registo.

Adicionar registo.Na lista de opções Adicionar um registo DNS personalizado que é aberta, configure as seguintes definições:

Tipo: verifique se TXT (Texto) está selecionado.

Nome TXT: introduza

_dmarc.Valor TXT: introduza

v=DMARC1; p=reject.Sugestão

Para especificar destinos para os relatórios forenses DMARC Aggregate e DMARC, utilize a sintaxe

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>. Por exemplo,v=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.Os fornecedores de relatórios DMARC no Catálogo https://www.microsoft.com/misapartnercatalog MISA facilitam a visualização e interpretação dos resultados DMARC.

TTL: verifique se está selecionada uma hora .

Quando terminar, na lista de opções Adicionar um registo DNS personalizado , selecione Guardar.

Configurar o DMARC para domínios personalizados ativos no Microsoft 365

Sugestão

Conforme mencionado anteriormente neste artigo, tem de criar registos TXT SPF e configurar a assinatura DKIM para todos os domínios e subdomínios personalizados que utiliza para enviar e-mails no Microsoft 365 antes de configurar o DMARC para domínios personalizados ou subdomínios.

Recomendamos uma abordagem gradual para configurar o DMARC para os seus domínios do Microsoft 365. O objetivo é aceder a uma p=reject política DMARC para todos os seus domínios e subdomínios personalizados, mas tem de testar e verificar ao longo do caminho para impedir que os sistemas de e-mail de destino rejeitem um bom correio devido a falhas não intencionais do DMARC.

O seu plano de implementação DMARC deve utilizar os seguintes passos. Comece com um domínio ou subdomínio com volume de correio baixo e/ou menos potenciais origens de e-mail (menos probabilidade de o correio legítimo de origens desconhecidas ser bloqueado):

Comece com uma política DMARC de

p=nonee monitorize os resultados do domínio. Por exemplo:Registo TXT DMARC para marketing.contoso.com:

Nome do anfitrião:

_dmarc

Valor TXT:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comOs relatórios DMARC Aggregate e DMARC Forensic fornecem os números e fontes de mensagens que passam e falham nas verificações DMARC. Pode ver quanto do seu tráfego de correio legítimo é ou não abrangido pelo DMARC e resolver problemas. Também pode ver quantas mensagens fraudulentas estão a ser enviadas e de onde são enviadas.

Aumente a política DMARC para

p=quarantinee monitorize os resultados do domínio.Após tempo suficiente a monitorizar os efeitos de

p=none, pode aumentar a política DMARC para parap=quarantineo domínio. Por exemplo:Registo TXT DMARC para marketing.contoso.com:

Nome do anfitrião:

_dmarc

Valor TXT:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comTambém pode utilizar o

pct=valor para afetar gradualmente mais mensagens e verificar os resultados. Por exemplo, pode mover-se nos seguintes incrementos:pct=10pct=25pct=50pct=75pct=100

Aumente a política DMARC para

p=rejecte monitorize os resultados do domínio.Após tempo suficiente a monitorizar os efeitos de

p=quarantine, pode aumentar a política DMARC para parap=rejecto domínio. Por exemplo:Registo TXT DMARC para marketing.contoso.com:

Nome do anfitrião:

_dmarc

Valor TXT:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comTambém pode utilizar o

pct=valor para afetar gradualmente mais mensagens e verificar os resultados.Repita os três passos anteriores para os restantes subdomínios de aumento de volume e/ou complexidade, guardando o domínio principal para o último.

Sugestão

Bloquear e-mails legítimos em qualquer volume significativo é inaceitável para os utilizadores, mas é quase inevitável que obtenha falsos positivos. Lide lentamente e metodicamente com problemas que são revelados nos relatórios DMARC. Os fornecedores de relatórios DMARC no Catálogo https://www.microsoft.com/misapartnercatalog MISA facilitam a visualização e interpretação dos resultados DMARC.

Conforme descrito anteriormente, os subdomínios herdam as definições de registo DMARC TXT do domínio principal, que podem ser substituídas por um registo TXT DMARC separado no subdomínio. Quando terminar de configurar o DMARC num domínio e em todos os subdomínios e as definições DMARC forem efetivamente idênticas para o domínio principal e todos os subdomínios, pode eliminar os registos TXT DMARC nos subdomínios e confiar no único registo TXT DMARC no domínio principal.

Registos TXT DMARC para domínios estacionados no Microsoft 365

Sugestão

O registo TXT SPF recomendado para domínios estacionados que não enviam correio está descrito nos registos TXT do SPF para domínios personalizados no Microsoft 365. Conforme descrito em Configurar o DKIM para assinar correio a partir do seu domínio do Microsoft 365, não recomendamos registos CNAME de DKIM para domínios estacionados.

Se tiver registado domínios dos quais ninguém na Internet deve esperar receber correio, crie o seguinte registo TXT DMARC na entidade de registo de domínios do domínio:

Nome do anfitrião:

_dmarc

Valor TXT:v=DMARC1; p=reject;- O

pct=valor não está incluído, porque o valor predefinido épct=100. - Os

rua=mailto:valores eruf=mailto:não são, sem dúvida, necessários neste cenário, porque nenhum e-mail válido deve vir de remetentes no domínio.

- O

Se não utilizar o domínio *.onmicrosoft.com para enviar correio, também terá de adicionar o registo TXT DMARC para o seu domínio *.onmicrosoft.com.

DMARC para correio de entrada no Microsoft 365

As verificações DMARC no e-mail que entra no Microsoft 365 são afetadas pelas seguintes funcionalidades no Proteção do Exchange Online (EOP):

- Se as informações de spoof estão ativadas ou desativadas na política anti-phishing que verificou a mensagem. Desativar a inteligência de spoof desativa a proteção implícita de spoofing apenas a partir de verificações de autenticação composta .

- Se a política de registo dMARC honor quando a mensagem é detetada como definição spoof está ativada ou desativada na política anti-phishing que verificou a mensagem e as ações especificadas com base na política DMARC do domínio de origem (

p=quarantineoup=rejectno registo TXT DMARC).

Para obter informações completas, veja Proteção de spoof e políticas DMARC do remetente.

Para ver os valores predefinidos destas definições em políticas anti-phishing, verifique os valores de definição na tabela em Definições de política anti-phishing da EOP.

O Microsoft 365 não envia relatórios forenses DMARC (também conhecidos como relatórios de Falha DMARC), mesmo que exista um endereço válido

ruf=mailto:no registo TXT DMARC do domínio de origem.O Microsoft 365 envia relatórios de Agregação DMARC para todos os domínios com um endereço válido

rua=mailto:nos registos TXT DMARC, desde que o registo MX do domínio do Microsoft 365 aponte diretamente para o Microsoft 365.Se o correio da Internet for encaminhado através de um serviço ou dispositivo de terceiros antes da entrega no Microsoft 365 (os pontos de registo MX noutro local que não o Microsoft 365), os relatórios de Agregação DMARC não são enviados. Esta limitação inclui cenários de EOP híbridos ou autónomos em que o correio é entregue no ambiente no local antes de ser encaminhado para o Microsoft 365 através de um conector.

Sugestão

Quando um serviço ou dispositivo de terceiros está à frente do correio que flui para o Microsoft 365, a Filtragem Avançada para Conectores (também conhecido como ignorar listagem) identifica corretamente a origem das mensagens da Internet para SPF, DKIM (se o serviço modificar mensagens) e validação DMARC.

Resolução de problemas do DMARC

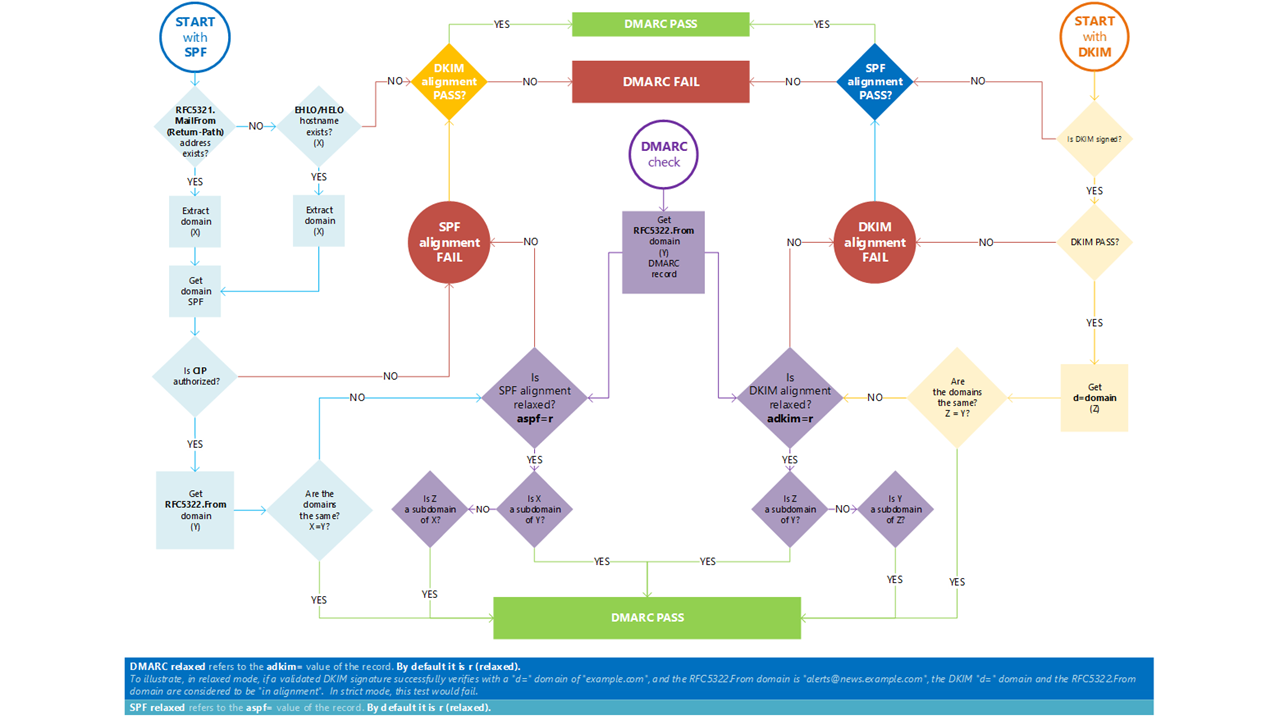

Pode utilizar o gráfico seguinte para ajudar a resolver problemas de autenticação DMARC.

Passos seguintes

Para e-mails recebidos no Microsoft 365, também poderá ter de configurar setores ARC fidedignos se utilizar serviços que modificam mensagens em trânsito antes da entrega na sua organização. Para obter mais informações, veja Configurar sealers ARC fidedignos.