Priorizar incidentes no portal do Microsoft Defender

A plataforma de operações de segurança unificada no portal do Microsoft Defender aplica a análise de correlação e agrega alertas relacionados e investigações automatizadas de diferentes produtos num incidente. Microsoft Sentinel e Defender XDR também acionam alertas exclusivos sobre atividades que só podem ser identificadas como maliciosas dada a visibilidade ponto a ponto na plataforma unificada em todo o conjunto de produtos. Esta vista fornece aos seus analistas de segurança a história de ataque mais abrangente, que os ajuda a compreender melhor e a lidar com ameaças complexas em toda a sua organização.

Importante

Microsoft Sentinel está geralmente disponível na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. Para pré-visualização, Microsoft Sentinel está disponível no portal do Defender sem Microsoft Defender XDR ou uma licença E5. Para obter mais informações, veja Microsoft Sentinel no portal do Microsoft Defender.

A fila Incidente mostra uma coleção de incidentes que foram criados entre dispositivos, utilizadores, caixas de correio e outros recursos. Ajuda-o a ordenar os incidentes para priorizar e criar uma decisão de resposta de cibersegurança informada, um processo conhecido como triagem de incidentes.

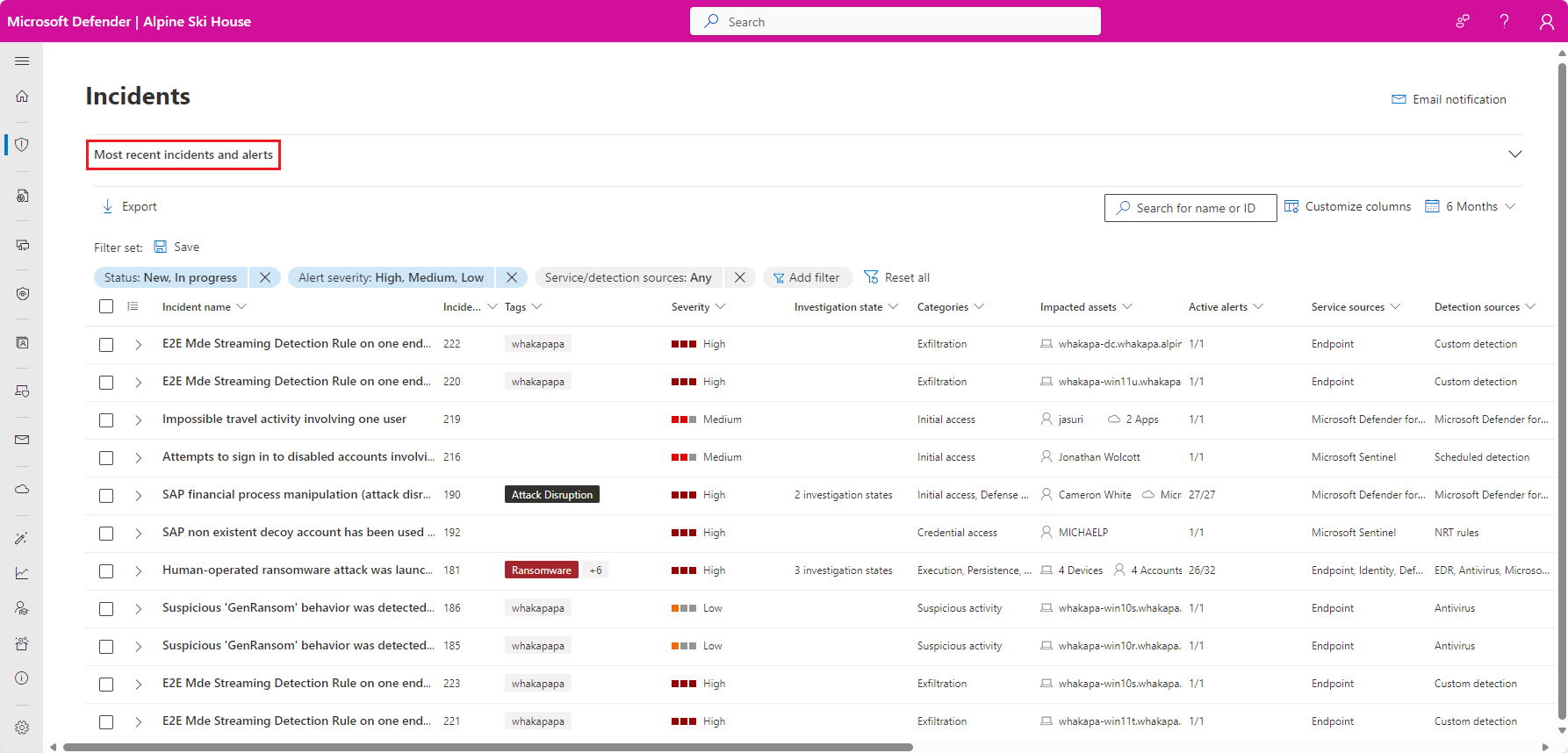

Pode aceder à fila de incidentes a partir de Incidentes & alertas Incidentes > na iniciação rápida do portal Microsoft Defender. Eis um exemplo.

Selecione Incidentes e alertas mais recentes para ativar/desativar a expansão da secção superior, que mostra um gráfico de linha cronológica do número de alertas recebidos e incidentes criados nas últimas 24 horas.

Abaixo, a fila de incidentes no portal do Microsoft Defender apresenta os incidentes observados nos últimos seis meses. Pode escolher um intervalo de tempo diferente ao selecioná-lo na lista pendente na parte superior. Os incidentes são organizados de acordo com as atualizações automáticas ou manuais mais recentes efetuadas a um incidente. Pode organizar os incidentes até à última coluna de hora da atualização para ver os incidentes de acordo com as atualizações automáticas ou manuais mais recentes efetuadas.

A fila de incidentes tem colunas personalizáveis que lhe dão visibilidade sobre as diferentes características do incidente ou das entidades afetadas. Esta filtragem ajuda-o a tomar uma decisão informada sobre a atribuição de prioridades de incidentes para análise. Selecione Personalizar colunas para efetuar as seguintes personalizações com base na sua vista preferida:

- Verifique/desmarque as colunas que pretende ver na fila de incidentes.

- Disponha a ordem das colunas ao arrastá-las.

Para obter mais visibilidade de relance, Microsoft Defender XDR gera nomes de incidentes automaticamente, com base em atributos de alerta, como o número de pontos finais afetados, utilizadores afetados, origens de deteção ou categorias. Esta nomenclatura específica permite-lhe compreender rapidamente o âmbito do incidente.

Por exemplo: incidente em várias fases em vários pontos finais comunicados por várias origens.

Se tiver integrado Microsoft Sentinel na plataforma de operações de segurança unificada, é provável que quaisquer alertas e incidentes provenientes de Microsoft Sentinel tenham os respetivos nomes alterados (independentemente de terem sido criados antes ou depois da integração).

Recomendamos que evite utilizar o nome do incidente como uma condição para acionar regras de automatização. Se o nome do incidente for uma condição e o nome do incidente for alterado, a regra não será acionada.

A fila de incidentes também fornece várias opções de filtragem, que, quando aplicadas, permitem-lhe realizar uma vasta escala de todos os incidentes existentes no seu ambiente ou decidir focar-se num cenário ou ameaça específico. A aplicação de filtros na fila de incidentes pode ajudar a determinar que incidente requer atenção imediata.

A lista Filtros acima da lista de incidentes mostra os filtros atualmente aplicados.

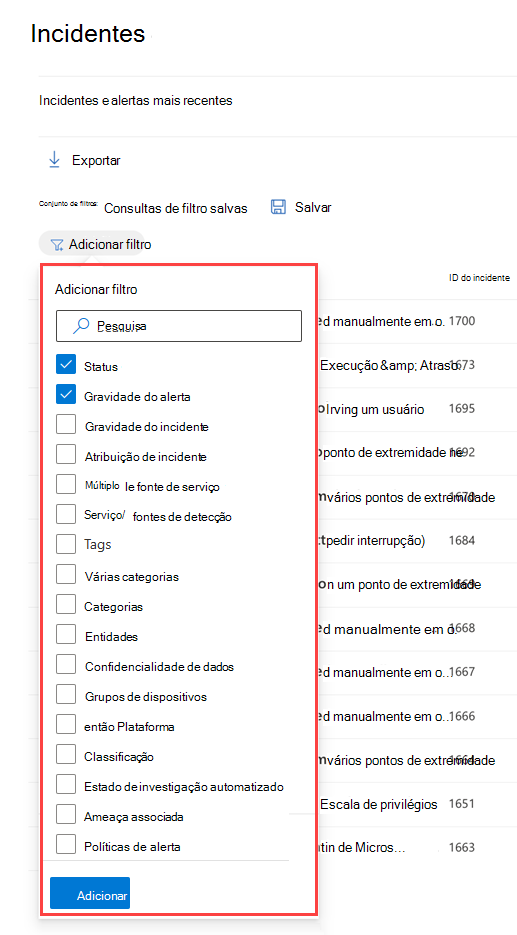

Na fila de incidentes predefinida, pode selecionar Adicionar filtro para ver o menu pendente Adicionar filtro , a partir do qual especifica filtros a aplicar à fila de incidentes para limitar o conjunto de incidentes apresentado. Eis um exemplo.

Selecione os filtros que pretende utilizar e, em seguida, selecione Adicionar na parte inferior da lista para os disponibilizar.

Agora, os filtros que selecionou são apresentados juntamente com os filtros aplicados existentes. Selecione o novo filtro para especificar as condições. Por exemplo, se escolher o filtro "Origens de serviço/deteção", selecione-o para escolher as origens através das quais pretende filtrar a lista.

Também pode ver o painel Filtro ao selecionar qualquer um dos filtros na lista Filtros acima da lista de incidentes.

Esta tabela lista os nomes de filtro que estão disponíveis.

| Nome do filtro | Descrição/Condições |

|---|---|

| Estado | Selecione Novo, Em curso ou Resolvido. |

|

Gravidade do alerta Gravidade do incidente |

A gravidade de um alerta ou incidente é indicativa do impacto que pode ter nos seus recursos. Quanto maior for a gravidade, maior será o impacto e, normalmente, requer a atenção mais imediata. Selecione Alto, Médio, Baixo ou Informativo. |

| Atribuição de incidentes | Selecione o utilizador ou utilizadores atribuídos. |

| Várias origens de serviço | Especifique se o filtro é para mais do que uma origem de serviço. |

| Origens de serviço/deteção | Especifique os incidentes que contêm alertas de um ou mais dos seguintes: Muitos destes serviços podem ser expandidos no menu para revelar mais opções de origens de deteção num determinado serviço. |

| Etiquetas | Selecione um ou vários nomes de etiquetas na lista. |

| Várias categorias | Especifique se o filtro é para mais do que uma categoria. |

| Categorias | Escolha categorias para se concentrar em táticas, técnicas ou componentes de ataque específicos vistos. |

| Entidades | Especifique o nome de um recurso, como um utilizador, dispositivo, caixa de correio ou nome da aplicação. |

| Confidencialidade dos dados | Alguns ataques focam-se na filtragem para exfiltrar dados confidenciais ou valiosos. Ao aplicar um filtro para etiquetas de confidencialidade específicas, pode determinar rapidamente se as informações confidenciais foram potencialmente comprometidas e priorizar a resolução desses incidentes. Este filtro apresenta informações apenas quando tiver aplicado etiquetas de confidencialidade de Proteção de Informações do Microsoft Purview. |

| Grupos de dispositivos | Especifique um nome de grupo de dispositivos . |

| Plataforma do SO | Especifique os sistemas operativos do dispositivo. |

| Classificação | Especifique o conjunto de classificações dos alertas relacionados. |

| Estado de investigação automatizado | Especifique o estado da investigação automatizada. |

| Ameaça associada | Especifique uma ameaça nomeada. |

| Políticas de alertas | Especifique um título de política de alerta. |

| IDs de subscrição de alerta | Especifique um alerta com base num ID de subscrição. |

O filtro predefinido é mostrar todos os alertas e incidentes com o estado Novo e Em curso e com uma gravidade de Alto, Médio ou Baixo.

Pode remover rapidamente um filtro ao selecionar o X no nome de um filtro na lista Filtros .

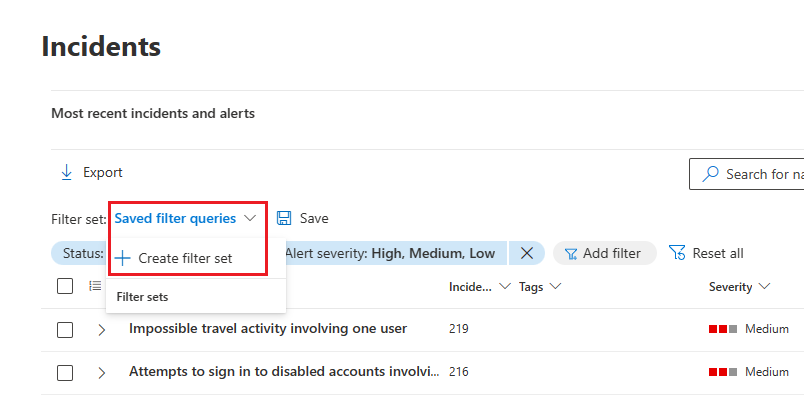

Também pode criar conjuntos de filtros na página de incidentes ao selecionar Consultas > de filtro guardadas Criar conjunto de filtros. Se não tiverem sido criados conjuntos de filtros, selecione Guardar para criar um.

Nota

Microsoft Defender XDR clientes podem agora filtrar incidentes com alertas em que um dispositivo comprometido comunicava com dispositivos de tecnologia operacional (OT) ligados à rede empresarial através da integração de deteção de dispositivos do Microsoft Defender para IoT e Microsoft Defender para Endpoint. Para filtrar estes incidentes, selecione Qualquer nas Origens de serviço/deteção e, em seguida, selecione Microsoft Defender para IoT no Nome do produto ou veja Investigar incidentes e alertas no Microsoft Defender para IoT no portal do Defender. Também pode utilizar grupos de dispositivos para filtrar alertas específicos do site. Para obter mais informações sobre os pré-requisitos do Defender para IoT, veja Introdução à monitorização de IoT empresarial no Microsoft Defender XDR.

Depois de configurar um filtro útil na fila de incidentes, pode marcar o URL do separador do browser ou guardá-lo como uma ligação numa página Web, num documento Word ou num local à sua escolha. Os marcadores dão-lhe acesso de clique único às principais vistas da fila de incidentes, tais como:

- Novos incidentes

- Incidentes de alta gravidade

- Incidentes não atribuídos

- Incidentes de elevada gravidade e não atribuídos

- Incidentes atribuídos a mim

- Incidentes atribuídos a mim e a Microsoft Defender para Endpoint

- Incidentes com uma etiqueta ou etiquetas específicas

- Incidentes com uma categoria de ameaça específica

- Incidentes com uma ameaça associada específica

- Incidentes com um ator específico

Depois de compilar e armazenar a sua lista de vistas de filtro úteis como URLs, utilize-a para processar e priorizar rapidamente os incidentes na sua fila e geri-los para a atribuição e análise subsequentes.

Na caixa Procurar nome ou ID acima da lista de incidentes, pode procurar incidentes de várias formas para encontrar rapidamente o que procura.

Procure diretamente um incidente ao escrever o ID do incidente ou o nome do incidente. Quando seleciona um incidente na lista de resultados da pesquisa, o portal Microsoft Defender abre um novo separador com as propriedades do incidente, a partir do qual pode iniciar a investigação.

Pode atribuir um nome a um recurso ( como um utilizador, dispositivo, caixa de correio, nome da aplicação ou recurso na cloud) e encontrar todos os incidentes relacionados com esse recurso.

A lista predefinida de incidentes é para aqueles que ocorreram nos últimos seis meses. Pode especificar um novo intervalo de tempo a partir da caixa pendente junto ao ícone de calendário ao selecionar:

- Um dia

- Três dias

- Uma semana

- 30 dias

- 30 dias

- Seis meses

- Um intervalo personalizado no qual pode especificar datas e horas

Depois de determinar qual o incidente que requer a prioridade mais alta, selecione-o e:

- Faça a gestão das propriedades do incidente para etiquetas, atribuição, resolução imediata para incidentes falsos positivos e comentários.

- Inicie as suas investigações.

Gorjeta

Quer saber mais? Interaja com a comunidade do Microsoft Security na nossa Tech Community: Microsoft Defender XDR Tech Community.