Fase 3: Configurar o monitoramento e o alerta do Gerenciamento de Permissões do Microsoft Entra

Esta seção do guia de referência de operações do Microsoft Entra Permissions Management descreve as verificações e ações que você deve tomar para implementar uma estratégia eficaz de alertas e relatórios.

Implementar um sistema de relatórios para as principais partes interessadas

Proprietário recomendado: Information Security Architecture

Identificar as principais partes interessadas que consomem relatórios

O Microsoft Entra Permissions Management gera relatórios do sistema para visibilidade e insights em ambientes de nuvem. Para ajudar a definir quem consome relatórios em sua organização, observe os seguintes públicos recomendados:

| Relatório | Público recomendado |

|---|---|

| Direitos e Utilização da Chave de Acesso | Operações de Segurança da Informação, proprietários técnicos do sistema de autorização de destino |

| Direitos e Utilização do Utilizador | IAM, Garantia de Segurança e Auditoria, proprietários técnicos do sistema de autorização de destino |

| Direitos e Utilização do Grupo | IAM, Garantia de Segurança e Auditoria, proprietários técnicos do sistema de autorização de destino |

| Permissões de identidade | IAM, Garantia de Segurança e Auditoria, proprietários técnicos do sistema de autorização de destino |

| Análise de permissões | IAM, Garantia de Segurança e Auditoria, proprietários técnicos do sistema de autorização de destino |

| Detalhes da função/política | IAM, Garantia de Segurança e Auditoria, proprietários técnicos do sistema de autorização de destino |

| História do PCI | Operações de Segurança da Informação, Infraestrutura na Nuvem, Garantia de Segurança e Auditoria |

| Todas as permissões para identidade | IAM, Garantia de Segurança e Auditoria, Resposta a Incidentes, proprietários técnicos do sistema de autorização de alvos |

Para obter descrições detalhadas, consulte os relatórios do sistema no Painel de Relatórios

Agende relatórios para as principais partes interessadas

Para os principais stakeholders que consomem relatórios, configure uma cadência de entrega regular: horária, diária, semanal, quinzenal ou mensal. Aprenda a criar, visualizar e compartilhar um relatório personalizado.

Definir consultas de auditoria personalizadas para atender aos requisitos organizacionais

Use consultas de auditoria personalizadas para obter informações de registro de atividades que o produto ingere, revisar o acesso e realizar revisões de conformidade. Além disso, use-os para perícia. Por exemplo, durante um incidente de segurança, use consultas de auditoria para encontrar o ponto de entrada de um invasor e rastrear seu caminho.

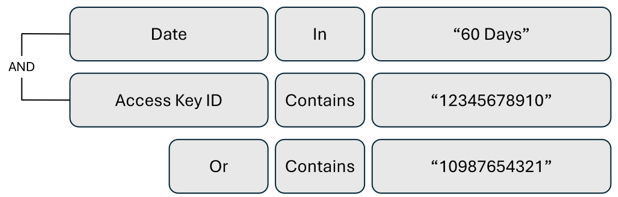

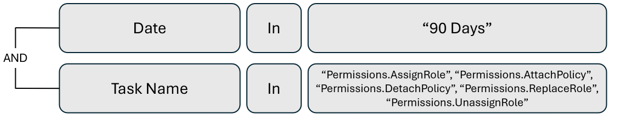

Use o Gerenciamento de Permissões para criar e salvar consultas de auditoria personalizadas que outras pessoas visualizam em sua organização. Recomendamos que você crie consultas de auditoria alinhadas com as informações que sua organização revisa regularmente. Use os diagramas a seguir para começar.

Nota

Os diagramas a seguir são exemplos de consulta. A estrutura exata depende da sua consulta. Ao criar consultas de auditoria personalizadas, selecione o tipo de sistema de autorização e o(s) sistema(s) de autorização e pasta(s) que deseja consultar.

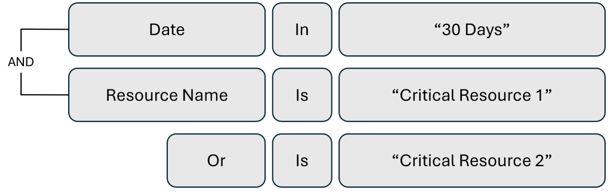

Rever o acesso a recursos críticos

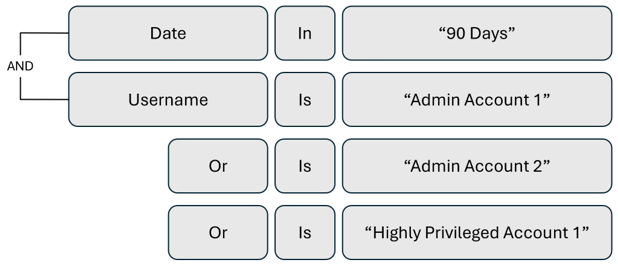

Revisar a atividade do administrador e da conta privilegiada

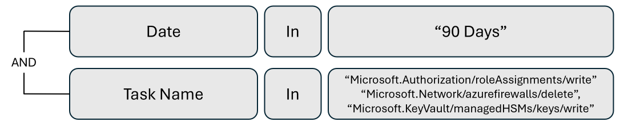

Revisar o uso de permissões de alto risco

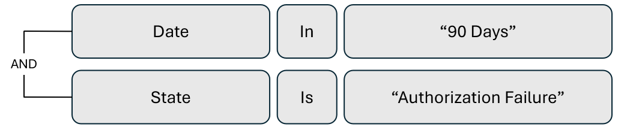

Rever falhas de autorização

Rever a utilização da chave de acesso

Revisar a atividade de correção do Gerenciamento de Permissões

Nota

Para consultar os logs do Microsoft Entra Permissions Management, para o tipo de sistema de autorização, selecione Plataforma.

Para obter mais informações sobre como criar, exibir, salvar e usar consultas personalizadas:

- Criar uma consulta personalizada

- Filtrar e consultar a atividade do usuário

- Usar consultas para ver como os usuários acessam as informações

Configurar alertas para investigações de Operações de Segurança

Você pode configurar alertas para monitorar continuamente seu ambiente. Receba notificações para contas com privilégios excessivos, uso de permissões anômalas, ameaças potenciais e interrupções de serviço.

Determine os alertas que atendem ao seu ambiente e quem os recebe. Essa ação fornece melhor visibilidade do seu ambiente e permite uma abordagem mais proativa para gerenciar identidades e seu acesso a recursos.

Para saber mais sobre tipos de alerta e cenários de uso, consulte o guia de alertas do Microsoft Entra Permissions Management.

Desenvolver estratégias e manuais de resposta a alertas

Desenvolva estratégias de resposta manuais ou automatizadas e playbooks para seus alertas configurados.

- Determine quem age no alerta, provavelmente o destinatário do alerta

- Criar e fornecer etapas de correção claras

Por exemplo, revise a seguinte estratégia de resposta e o manual para um alerta de Usuário Inativo.

Exemplo de estratégia de resposta manual

Remediação: Quando um alerta de Usuário Inativo é acionado, o destinatário do alerta atribui ao usuário o status somente leitura e aplica as tags ck_exclude_from_reports ao usuário.

Na resposta manual, use as ferramentas de correção do Gerenciamento de Permissões do Microsoft Entra e esclareça que os destinatários dos alertas de Usuário Inativo executam a correção. Os destinatários usam o Gerenciamento de Permissões para atribuir status somente leitura ao usuário. Esta ação revoga as permissões do usuário e atribui-lhes o status somente leitura com o clique de um botão.

Um destinatário aplica as tags ck_exclude_from_reports ao usuário. Essa tag remove o usuário do Relatório de Análise de Permissões, portanto, ele não é chamado como um usuário inativo.

Exemplo de estratégia de resposta automatizada

Remediação: quando um alerta de Usuário Inativo é acionado, o usuário é excluído pelo Microsoft Power Automate, uma ferramenta para criar fluxos para processos de nuvem, desktop e negócios.

Use o Power Automate para respostas automatizadas a alertas de Usuários Inativos. Por exemplo, crie um fluxo que exclua usuários inativos depois que um e-mail do Gerenciamento de permissões indicar inatividade.