Fase 2: Permissões de tamanho certo e automatização do princípio de menor privilégio

Esta seção do guia de referência de operações do Microsoft Entra Permissions Management descreve as verificações e ações que você deve tomar para corrigir as principais descobertas em seu ambiente e implementar o acesso just-in-time (JIT) com permissões sob demanda.

Corrigir continuamente e corrigir permissões de tamanho correto

Proprietário recomendado: Operações de Segurança da Informação

Determinar responsabilidades de remediação e monitoramento

Para operar o produto de forma otimizada, o Microsoft Entra Permissions Management requer a execução contínua das principais tarefas e processos operacionais. Configure tarefas e proprietários importantes para manter seu ambiente.

| Tarefa | Proprietário |

|---|---|

| Monitore e mantenha o PCI com base em metas | Operações de Segurança da Informação |

| Triagem e investigação dos resultados do relatório | Operações de Segurança da Informação |

| Triagem e investigação de alertas | Operações de Segurança da Informação |

| Rever consultas de auditoria | Garantia de Segurança e Auditoria |

| Acompanhar e comunicar os progressos realizados | Operações de Segurança da Informação |

Reduza o PCI para os níveis alvo

É importante reduzir as pontuações PCI em sistemas de autorização com base nos limites e políticas PCI definidos pela sua organização. Agir com base nas descobertas ajuda a tornar seu ambiente mais seguro. As três descobertas com maior impacto na redução de suas pontuações PCI são superidentidades, identidades inativas e identidades superprovisionadas.

Super identidades

As superidentidades têm as permissões de privilégio mais altas em um sistema de autorização. Isso inclui identidades humanas e não humanas, como usuários, entidades de serviço e funções sem servidor. Muitas superidentidades podem criar riscos excessivos e aumentar o raio de explosão durante uma violação.

Práticas recomendadas: recomendamos cinco ou menos superidentidades de usuário e/ou grupo por sistema de autorização. Use um pequeno número de superaplicativos, entidades de serviço, funções sem servidor e contas de serviço. Forneça um raciocínio claro e uma justificação para os utilizar.

Orientações sobre remediação

- Para superidentidades esperadas, como administradores de infraestrutura, use as tags ck_exclude_from_pci e ck_exclude_from_reports .

- ck_exclude_from_pci tag remove a identidade do cálculo de pontuação PCI do sistema de autorização

- ck_exclude_from_reports tag remove a identidade do Relatório de Análise de Permissões, para que ela não seja chamada como uma superidentidade

- Dimensione corretamente as permissões de outras superidentidades e use um modelo de acesso JIT

- Use as ferramentas de correção do Gerenciamento de Permissões para o tamanho certo

- Configurar a permissão sob demanda para obter o modelo de acesso JIT

Identidades inativas

Essas identidades não realizam ações há 90 dias.

Práticas recomendadas: dimensione regularmente as permissões de identidades inativas, que podem ser potenciais vetores de ataque para agentes mal-intencionados.

Orientações sobre remediação

Analise identidades inativas para determinar a correção:

- Se a identidade inativa for necessária, aplique a tag ck_exclude_from_reports para remover a identidade do Relatório de Análise de Permissões, para que ela não seja chamada como uma identidade inativa.

- Se a identidade inativa não for necessária em seu ambiente, recomendamos que você revogue as permissões não utilizadas da identidade ou atribua-lhe o status somente leitura. Aprenda a revogar o acesso a tarefas de alto risco e não utilizadas ou a atribuir status somente leitura.

Identidades provisionadas em excesso

Identidades superprovisionadas, ou identidades com permissão excessiva, não usam muitas das permissões concedidas.

Práticas recomendadas: Regularmente permissões de tamanho correto dessas identidades para reduzir o risco de uso indevido de permissões, acidentais ou mal-intencionadas. Esta ação diminui o raio de explosão potencial durante um incidente de segurança.

Orientações sobre remediação

Corrija identidades provisionadas com funções internas menos privilegiadas ou com funções personalizadas de tamanho certo.

Nota

Esteja ciente dos limites de função personalizados. Recomendamos a abordagem de função interna menos privilegiada se sua organização estiver perto de atingir esses limites.

Para funções internas menos privilegiadas, recomendamos que você use o Gerenciamento de Permissões do Microsoft Entra para determinar quais permissões a identidade usa e, em seguida, atribuir a função interna que se alinha a esse uso.

Para funções personalizadas de tamanho correto, recomendamos que você corrija identidades provisionadas em excesso por equipes ou grupos:

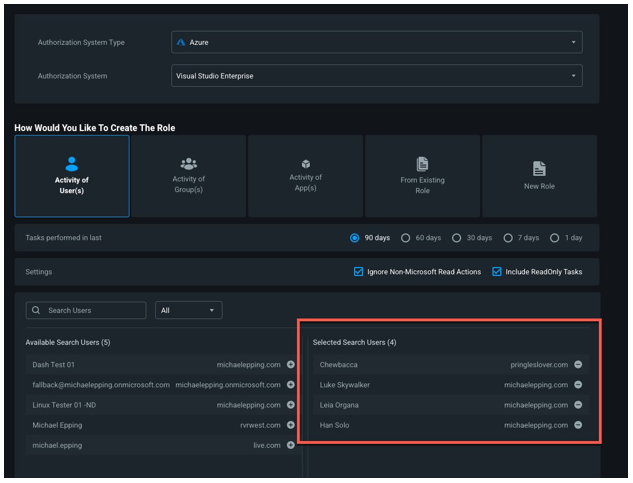

Identifique uma equipe ou grupo que precisa de permissões do tamanho certo. Por exemplo, os administradores ou desenvolvedores de um serviço Web.

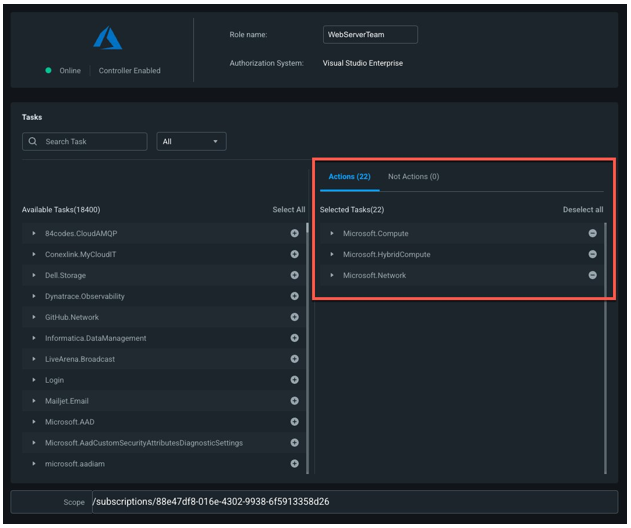

Crie uma nova função do tamanho certo com base no que a equipe usa atualmente.

Vá para Funções/Políticas>de Correção>Criar Função/Política.

Selecione os usuários de uma equipe ou grupo.

Clique em Avançar e, em Tarefas Selecionadas, valide as permissões na nova função. Eles serão preenchidos automaticamente com base na atividade histórica dos usuários/grupos selecionados.

Adicione permissões de equipe adicionais, conforme necessário.

Crie a nova função/política.

Revogar as permissões atuais da equipe.

Atribua aos membros da equipe a função/política do tamanho certo.

Nota

Recomendamos que você comece dimensionando corretamente as identidades não humanas, como Entidades de Serviço e contas de máquina. É menos provável que a atividade de identidades não humanas varie no dia-a-dia, tornando baixo o risco de potenciais interrupções do serviço causadas pelo dimensionamento correto.

Para obter mais informações sobre as ferramentas de correção disponíveis no Microsoft Entra Permissions Management:

- Criar uma função/política

- Clone uma função/política

- Modificar uma função/política

- Excluir uma função/política

- Anexar e desanexar políticas para identidades da AWS

- Adicionar e remover funções e tarefas para identidades do Microsoft Azure e GCP

- Revogar o acesso a tarefas de alto risco e não utilizadas ou atribuir status somente leitura para identidades do Azure e do GCP

Acompanhe o progresso e meça o sucesso

Para atingir as metas organizacionais, permita que os processos acompanhem e relatem o progresso. Algumas ferramentas internas de Gerenciamento de Permissões do Microsoft Entra são:

- Relatório de Histórico do PCI: Receba uma visão geral regular e detalhada de como as pontuações do PCI em sistemas de autorização e pastas mudam ao longo do tempo. Meça o quão bem sua organização está atingindo e mantendo as metas de PCI. Recomendamos que você agende um Relatório de Histórico PCI recorrente para as principais partes interessadas. Certifique-se de que a cadência corresponde às revisões de progresso internas.

- Relatório de análise de permissões: meça o progresso da correção e agende o relatório para ser enviado às principais partes interessadas e/ou exporte uma versão em PDF do relatório para seus sistemas de autorização regularmente. Essa prática permite que sua organização meça o progresso da correção ao longo do tempo. Por exemplo, com essa abordagem, você pode ver quantas identidades inativas são limpas a cada semana e qual o impacto que isso teve em suas pontuações PCI.

- Painel de gerenciamento de permissões: obtenha uma visão geral de seus sistemas de autorização e suas pontuações PCI. Use a seção Lista de alterações PCI mais alta para classificar os sistemas de autorização por pontuação PCI para priorizar a atividade de correção. Consulte também PCI Change nos últimos sete dias para ver quais sistemas de autorização tiveram mais progresso e quais podem precisar de mais revisão. Selecione sistemas de autorização na seção PCI Heat Map para acessar o PCI Trend Chart desse sistema de autorização. Observe como o PCI muda durante um período de 90 dias.

Operacionalizar permissões sob demanda

Proprietário recomendado: Information Security Architecture

O Permissions On-Demand completa a imagem do JIT e do acesso suficiente, permitindo que as organizações concedam aos usuários permissões limitadas no tempo, quando necessário.

Para operacionalizar as Permissões On-Demand, crie e mantenha um processo bem definido para implementar as Permissões On-Demand em seu ambiente. A tabela a seguir descreve as tarefas e os proprietários recomendados.

| Task | Proprietário recomendado |

|---|---|

| Determinar quais sistemas de autorização usar com permissões sob demanda | Arquitetura de Segurança da Informação |

| Defina processos de administração para integrar novos sistemas de autorização ao modelo Permissions On-Demand. Selecione e treine Aprovadores e Solicitantes e, em seguida, delegue permissões. Consulte a seção a seguir para obter mais detalhes. | Arquitetura de Segurança da Informação |

| Atualizar procedimentos de modelo operacional padrão para atribuições iniciais de permissões de usuário e um processo de solicitação de permissões ad hoc | Arquitetura de Segurança da Informação |

Determinar aprovadores

Os aprovadores analisam as solicitações de permissões sob demanda e têm autoridade para aprovar ou negar solicitações. Selecione Aprovadores para os sistemas de autorização que você deseja usar com Permissões sob demanda. Recomendamos pelo menos dois aprovadores para cada sistema de autorização.

Criar grupos de segurança do Microsoft Entra para aprovadores

Para delegar permissões, sua equipe do IAM cria grupos de segurança do Microsoft Entra que são mapeados para seus aprovadores. Certifique-se de que os aprovadores com propriedade e responsabilidades compartilhadas estejam no mesmo grupo de segurança.

Recomendamos que você use o PIM para grupos. Isso fornece acesso JIT às permissões do Aprovador para aprovar ou negar solicitações de Permissões sob demanda.

Para criar grupos de segurança do Microsoft Entra ID, consulte Gerenciar grupos e associação a grupos.

Atribuir permissões aos aprovadores

Depois que os grupos de segurança do Microsoft Entra são criados, um Administrador de Gerenciamento de Permissões concede aos grupos de segurança suas permissões de Aprovador no Gerenciamento de Permissões. Certifique-se de que os grupos de segurança recebam permissões de Aprovador para os sistemas de autorização pelos quais são responsáveis. Saiba mais sobre as funções e os níveis de permissão do Microsoft Entra Permissions Management.

Determinar e criar um grupo de segurança de Administrador Solicitante

Designe pelo menos dois Administradores Solicitantes que criem solicitações de Permissões sob Demanda em nome de identidades em seu ambiente. Por exemplo, para identidades de máquina. Crie um grupo de segurança do Microsoft Entra para esses Administradores Solicitantes.

Recomendamos que você use o PIM para grupos. Isso fornece acesso JIT às permissões do Solicitante necessárias para fazer solicitações de Permissões sob demanda em nome de outros usuários.

Para criar grupos de segurança do Microsoft Entra ID, consulte Gerenciar grupos e associação a grupos.

Permitir que os usuários façam solicitações de permissões sob demanda

Um Administrador de Gerenciamento de Permissões adiciona identidades de Solicitante ao grupo de segurança Administrador de Solicitante, para cada sistema de autorização. Adicionar uma identidade de Solicitante permite que ele faça solicitações de Permissões sob Demanda para qualquer sistema de autorização, para o qual ele tenha permissões. Os membros do grupo de segurança Administrador solicitante podem solicitar permissões em nome das identidades para o sistema de autorização especificado. Saiba mais sobre as funções e os níveis de permissão do Microsoft Entra Permissions Management.

Determinar políticas organizacionais para permissões sob demanda

Você pode definir as configurações de Permissões sob demanda para alinhá-las às necessidades organizacionais. Recomendamos que você estabeleça políticas para:

- Funções e políticas disponíveis para os usuários solicitarem: use filtros de função e política para especificar o que os usuários podem solicitar. Impeça que usuários não qualificados solicitem funções altamente privilegiadas e de alto risco, como Proprietário da Assinatura.

- Limites de duração da solicitação: especifique a duração máxima permitida para permissões adquiridas por meio de permissões sob demanda. Concorde com um limite de duração alinhado com a forma como os usuários solicitam e obtêm acesso às permissões.

- Política de OTP (One-Time Passcode): Você pode exigir OTPs de e-mail para que os solicitantes criem solicitantes. Além disso, você pode exigir OTPs de e-mail para que os aprovadores aprovem ou rejeitem solicitações. Use essas configurações para um ou ambos os cenários.

- Aprovações automáticas para AWS: como uma opção para permissões sob demanda para AWS, você pode configurar solicitações de políticas específicas para serem aprovadas automaticamente. Por exemplo, você pode adicionar políticas comuns de baixo risco à sua lista de aprovação automática e ajudar a economizar tempo para Solicitantes e Aprovadores.

Aprenda a fazer seleções de configuração para solicitações e aprovações automáticas.

Criar modelos de função/política personalizados para a organização

No Gerenciamento de Permissões do Microsoft Entra, os modelos de função/política são conjuntos de permissões que você pode criar para Permissões sob demanda. Crie modelos que mapeiam para ações comuns executadas em seu ambiente. Os usuários têm modelos para solicitar conjuntos de permissões, em vez de selecionar continuamente permissões individuais.

Por exemplo, se a criação de máquina virtual (VM) for uma tarefa comum, crie um modelo Criar uma VM com as permissões necessárias. Os usuários não precisam saber, ou selecionar manualmente, todas as permissões necessárias para a tarefa.

Para aprender a criar modelos de função/política, consulte Exibir funções/políticas e solicitações de permissão no painel Correção.