Práticas recomendadas de capacidade de recuperação

Exclusões não intencionais e configurações incorretas acontecerão com seu locatário. Para minimizar o impacto desses eventos não intencionais, você deve se preparar para sua ocorrência.

A capacidade de recuperação são os processos preparatórios e a funcionalidade que permitem que você retorne seus serviços a um estado de funcionamento anterior após uma alteração não intencional. As alterações não intencionais incluem a exclusão suave ou rígida ou a configuração incorreta de aplicativos, grupos, usuários, políticas e outros objetos em seu locatário do Microsoft Entra.

A capacidade de recuperação ajuda a sua organização a ser mais resiliente. A resiliência, embora relacionada, é diferente. Resiliência é a capacidade de suportar interrupções nos componentes do sistema e recuperar com impacto mínimo para seus negócios, usuários, clientes e operações. Para obter mais informações sobre como tornar seus sistemas mais resilientes, consulte Criando resiliência no gerenciamento de identidade e acesso com o Microsoft Entra ID.

Este artigo descreve as práticas recomendadas na preparação para exclusões e configurações incorretas para minimizar as consequências não intencionais para os negócios da sua organização.

Exclusões e configurações incorretas têm impactos diferentes em seu locatário.

O impacto das exclusões depende do tipo de objeto.

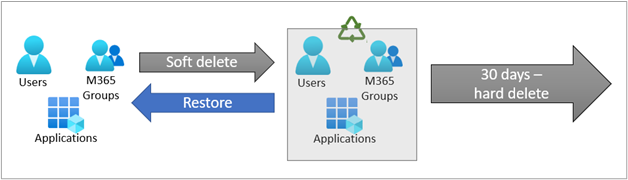

Usuários, grupos do Microsoft 365 e aplicativos podem ser excluídos suavemente. Os itens excluídos por software são enviados para a lixeira do Microsoft Entra ID. Enquanto estiverem na lixeira, os itens não estão disponíveis para uso. No entanto, eles mantêm todas as suas propriedades e podem ser restaurados por meio de uma chamada de API do Microsoft Graph ou no portal do Azure. Os itens no estado de exclusão suave que não são restaurados dentro de 30 dias são excluídos permanentemente, ou hard.

Importante

Todos os outros tipos de objeto são excluídos imediatamente quando são selecionados para exclusão. Quando um objeto é excluído, ele não pode ser recuperado. Ele deve ser recriado e reconfigurado.

Para obter mais informações sobre exclusões e como recuperá-las, consulte Recuperar de exclusões.

Configurações incorretas são configurações de um recurso ou política que divergem de suas políticas ou planos organizacionais e causam consequências não intencionais ou indesejadas. A configuração incorreta de configurações de todo o locatário ou políticas de Acesso Condicional pode afetar seriamente sua segurança e a imagem pública de sua organização. Erros de configuração podem:

- Altere a forma como os administradores, os utilizadores inquilinos e os utilizadores externos interagem com os recursos no seu inquilino.

- Altere a capacidade dos seus utilizadores de interagirem com outros inquilinos e os utilizadores externos interagirem com o seu inquilino.

- Causa de negação de serviço.

- Quebre dependências entre dados, sistemas e aplicativos.

Para obter mais informações sobre configurações incorretas e como recuperá-las, consulte Recuperar de configurações incorretas.

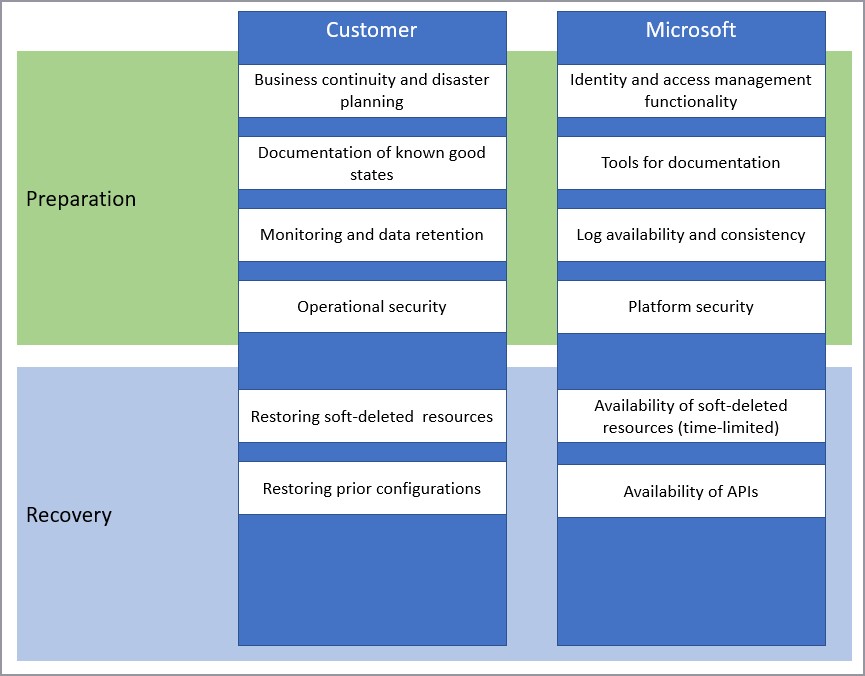

A capacidade de recuperação é uma responsabilidade compartilhada entre a Microsoft como seu provedor de serviços de nuvem e sua organização.

Você pode usar as ferramentas e os serviços que a Microsoft fornece para se preparar para exclusões e configurações incorretas.

A restauração de um item excluído ou configurado incorretamente é um processo que consome muitos recursos. Você pode minimizar os recursos necessários planejando com antecedência. Considere ter uma equipe específica de administradores encarregada das restaurações.

Ensaie seu processo de restauração para diferentes tipos de objetos e a comunicação que sairá como resultado. Certifique-se de ensaiar com objetos de teste, idealmente em um locatário de teste.

Testar seu plano pode ajudá-lo a determinar:

- Validade e integridade da documentação do estado do objeto.

- Tempo típico de resolução.

- Comunicações adequadas e seus públicos.

- Sucessos esperados e desafios potenciais.

Crie um processo de comunicações predefinidas para conscientizar outras pessoas sobre o problema e cronogramas para restauração. Inclua os seguintes pontos no seu plano de comunicação de restauração:

Os tipos de comunicações a sair. Considere a criação de modelos predefinidos.

Partes interessadas para receber comunicações. Incluir os seguintes grupos, conforme aplicável:

- Empresários afetados.

- Administradores operacionais que executarão a recuperação.

- Consultores comerciais e técnicos.

- Usuários afetados.

Defina os eventos que acionam as comunicações, como:

- Supressão inicial.

- Avaliação de impacto.

- Tempo de resolução.

- Restauração.

Documente o estado do seu inquilino e seus objetos regularmente. Em seguida, se ocorrer uma exclusão rígida ou configuração incorreta, você terá um roteiro para a recuperação. As seguintes ferramentas podem ajudá-lo a documentar o seu estado atual:

- As APIs do Microsoft Graph podem ser usadas para exportar o estado atual de muitas configurações do Microsoft Entra.

- O Microsoft Entra Exporter é uma ferramenta que você pode usar para exportar suas definições de configuração.

- A Configuração de Estado Desejado do Microsoft 365 é um módulo da estrutura de Configuração de Estado Desejado do PowerShell. Você pode usá-lo para exportar configurações para referência e aplicação do estado anterior de muitas configurações.

- As APIs de Acesso Condicional podem ser usadas para gerenciar suas políticas de Acesso Condicional como código.

Você pode usar APIs do Microsoft Graph para exportar o estado atual de muitas configurações do Microsoft Entra. As APIs abrangem a maioria dos cenários em que o material de referência sobre o estado anterior, ou a capacidade de aplicar esse estado a partir de uma cópia exportada, pode se tornar vital para manter sua empresa funcionando.

As APIs do Microsoft Graph são altamente personalizáveis com base nas suas necessidades organizacionais. Para implementar uma solução para backups ou material de referência, é necessário que os desenvolvedores projetem código para consultar, armazenar e exibir os dados. Muitas implementações usam repositórios de código on-line como parte dessa funcionalidade.

| Tipos de recursos | Ligações de referência |

|---|---|

| Usuários, grupos e outros objetos de diretório | DirectoryObject API API do usuário API de grupo API do aplicativo API servicePrincipal |

| Funções de diretório | DirectoryRole API API de gerenciamento de funções |

| Políticas de Acesso Condicional | API de política de acesso condicional |

| Dispositivos | API de dispositivos |

| Domínios | API de domínios |

| Unidades administrativas | API da unidade administrativa |

| Itens excluídos* | API deletedItems |

*Armazene com segurança essas exportações de configuração com acesso fornecido a um número limitado de administradores.

O Microsoft Entra Exporter pode fornecer a maioria da documentação que você precisa:

- Verifique se você implementou a configuração desejada.

- Use o exportador para capturar as configurações atuais.

- Reveja a exportação, compreenda as definições do seu inquilino que não foram exportadas e documente-as manualmente.

- Armazene a saída em um local seguro com acesso limitado.

Nota

As configurações no portal herdado de autenticação multifator para configurações de Proxy de Aplicativo e federação podem não ser exportadas com o Exportador do Microsoft Entra ou com a API do Microsoft Graph. O módulo Configuração de Estado Desejado do Microsoft 365 usa o Microsoft Graph e o PowerShell para recuperar o estado de muitas das configurações no Microsoft Entra ID. Essas informações podem ser usadas como informações de referência ou, usando scripts de Configuração de Estado Desejado do PowerShell, para reaplicar um estado em boas condições.

Use APIs do Gráfico de Acesso Condicional para gerenciar políticas como código. Automatize aprovações para promover políticas de ambientes de pré-produção, backup e restauração, monitorar alterações e planejar com antecedência emergências.

A exclusão de alguns objetos pode causar um efeito cascata devido a dependências. Por exemplo, a exclusão de um grupo de segurança usado para atribuição de aplicativo resultaria em usuários que eram membros desse grupo não podendo acessar os aplicativos aos quais o grupo foi atribuído.

| Object type | Dependências potenciais |

|---|---|

| Objeto do aplicativo | Entidade de serviço (aplicação empresarial). Grupos atribuídos ao aplicativo. Políticas de acesso condicional que afetam o aplicativo. |

| Principais de serviço | Objeto de aplicação. |

| Políticas de Acesso Condicional | Usuários atribuídos à política. Grupos atribuídos à política. Entidade de serviço (aplicação empresarial) visada pela política. |

| Grupos diferentes do Microsoft 365 Groups | Usuários atribuídos ao grupo. Políticas de Acesso Condicional às quais o grupo está atribuído. Aplicativos aos quais o grupo recebe acesso. |

O log de auditoria do Microsoft Entra contém informações sobre todas as operações de exclusão e configuração executadas em seu locatário. Recomendamos que você exporte esses logs para uma ferramenta de gerenciamento de eventos e informações de segurança, como o Microsoft Sentinel. Você também pode usar o Microsoft Graph para auditar alterações e criar uma solução personalizada para monitorar diferenças ao longo do tempo. Para obter mais informações sobre como localizar itens excluídos usando o Microsoft Graph, consulte Listar itens excluídos - Microsoft Graph v1.0.

O log de auditoria sempre registra um evento "Excluir <objeto>" quando um objeto no locatário é removido de um estado ativo, seja de ativo para excluído suave ou ativo para excluído rígido.

Um evento Delete para aplicativos, entidades de serviço, usuários e grupos do Microsoft 365 é uma exclusão suave. Para qualquer outro tipo de objeto, é uma exclusão difícil.

| Object type | Atividade no log | Result |

|---|---|---|

| Aplicação | Excluir entidade de aplicativo e serviço | Suprimido suavemente |

| Aplicação | Aplicativo de exclusão difícil | Hard excluído |

| Service principal (Principal de serviço) | Excluir entidade de serviço | Suprimido suavemente |

| Service principal (Principal de serviço) | Entidade de serviço de exclusão rígida | Hard excluído |

| User | Eliminar utilizador | Suprimido suavemente |

| User | Usuário de exclusão difícil | Hard excluído |

| Grupos do Microsoft 365 | Excluir Grupo | Suprimido suavemente |

| Grupos do Microsoft 365 | Grupo de exclusão rígida | Hard excluído |

| Todos os outros objetos | Excluir "objectType" | Hard excluído |

Nota

O log de auditoria não distingue o tipo de grupo de um grupo excluído. Somente grupos do Microsoft 365 são excluídos suavemente. Se vir uma entrada de grupo Eliminar, poderá ser a eliminação suave de um Grupo do Microsoft 365 ou a eliminação física de outro tipo de grupo. A documentação do seu estado em boas condições deve incluir o tipo de grupo para cada grupo na sua organização.

Para obter informações sobre como monitorar alterações de configuração, consulte Recuperar de configurações incorretas.

As pastas de trabalho do Azure Monitor podem ajudá-lo a monitorar as alterações de configuração.

A pasta de trabalho Relatório de operações confidenciais pode ajudar a identificar atividades suspeitas de aplicativos e serviços principais que possam indicar um comprometimento, incluindo:

- Credenciais ou métodos de autenticação da entidade de serviço ou aplicativo modificados.

- Novas permissões concedidas a entidades de serviço.

- Atualizações de função de diretório e associação de grupo para entidades de serviço.

- Configurações de federação modificadas.

A pasta de trabalhode atividade de acesso entre locatários pode ajudá-lo a monitorar quais aplicativos em locatários externos seus usuários estão acessando e quais aplicativos em seu locatário usuários externos estão acessando. Use esta pasta de trabalho para procurar alterações anômalas no acesso ao aplicativo de entrada ou saída entre locatários.

Evitar alterações indesejadas é muito menos difícil do que precisar recriar e reconfigurar objetos. Inclua as seguintes tarefas em seus processos de gerenciamento de alterações para minimizar acidentes:

- Use um modelo de privilégios mínimos. Certifique-se de que cada membro da sua equipa tem o mínimo de privilégios necessários para concluir as suas tarefas habituais. Exija um processo para escalar privilégios para tarefas mais incomuns.

- O controle administrativo de um objeto permite a configuração e a exclusão. Use funções menos privilegiadas, como o Leitor de Segurança, para tarefas que não exigem operações para criar, atualizar ou excluir (CRUD). Quando as operações CRUD forem necessárias, use funções específicas do objeto quando possível. Por exemplo, os Administradores de Usuários podem excluir somente usuários e os Administradores de Aplicativos podem excluir apenas aplicativos. Use essas funções mais limitadas sempre que possível.

- Use o Gerenciamento Privilegiado de Identidades (PIM). O PIM permite o escalonamento just-in-time de privilégios para executar tarefas como exclusão forçada. Você pode configurar o PIM para ter notificações ou aprovações para o escalonamento de privilégios.