O que é o Microsoft Sentinel?

O Microsoft Sentinel é um SIEM (gerenciamento de eventos e informações de segurança) escalável e nativo da nuvem que oferece uma solução inteligente e abrangente para SIEM e orquestração, automação e resposta de segurança (SOAR). O Microsoft Sentinel fornece deteção, investigação, resposta e caça proativa de ameaças cibernéticas, com uma visão panorâmica de toda a sua empresa.

O Microsoft Sentinel também incorpora nativamente serviços comprovados do Azure, como Log Analytics e Aplicativos Lógicos, e enriquece sua investigação e deteção com IA. Ele usa o fluxo de inteligência de ameaças da Microsoft e também permite que você traga sua própria inteligência de ameaças.

Use o Microsoft Sentinel para aliviar o estresse de ataques cada vez mais sofisticados, volumes crescentes de alertas e longos prazos de resolução. Este artigo destaca os principais recursos do Microsoft Sentinel.

Importante

O Microsoft Sentinel está geralmente disponível na plataforma unificada de operações de segurança da Microsoft no portal Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

O Microsoft Sentinel herda as práticas de inviolabilidade e imutabilidade do Azure Monitor. Embora o Azure Monitor seja uma plataforma de dados somente acréscimo, ele inclui disposições para excluir dados para fins de conformidade.

Este serviço dá suporte ao Azure Lighthouse, que permite que os provedores de serviços entrem em seu próprio locatário para gerenciar assinaturas e grupos de recursos que os clientes delegaram.

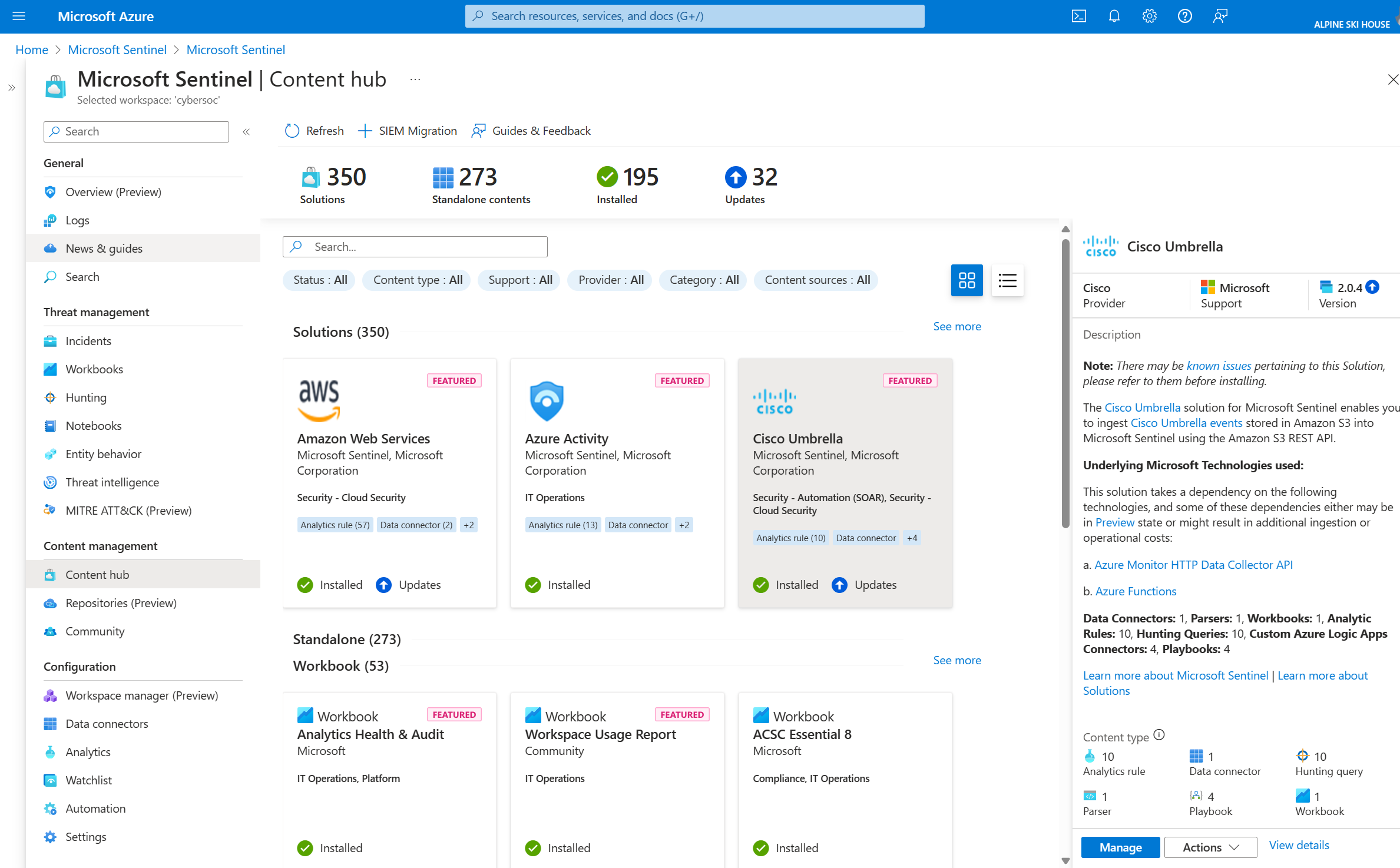

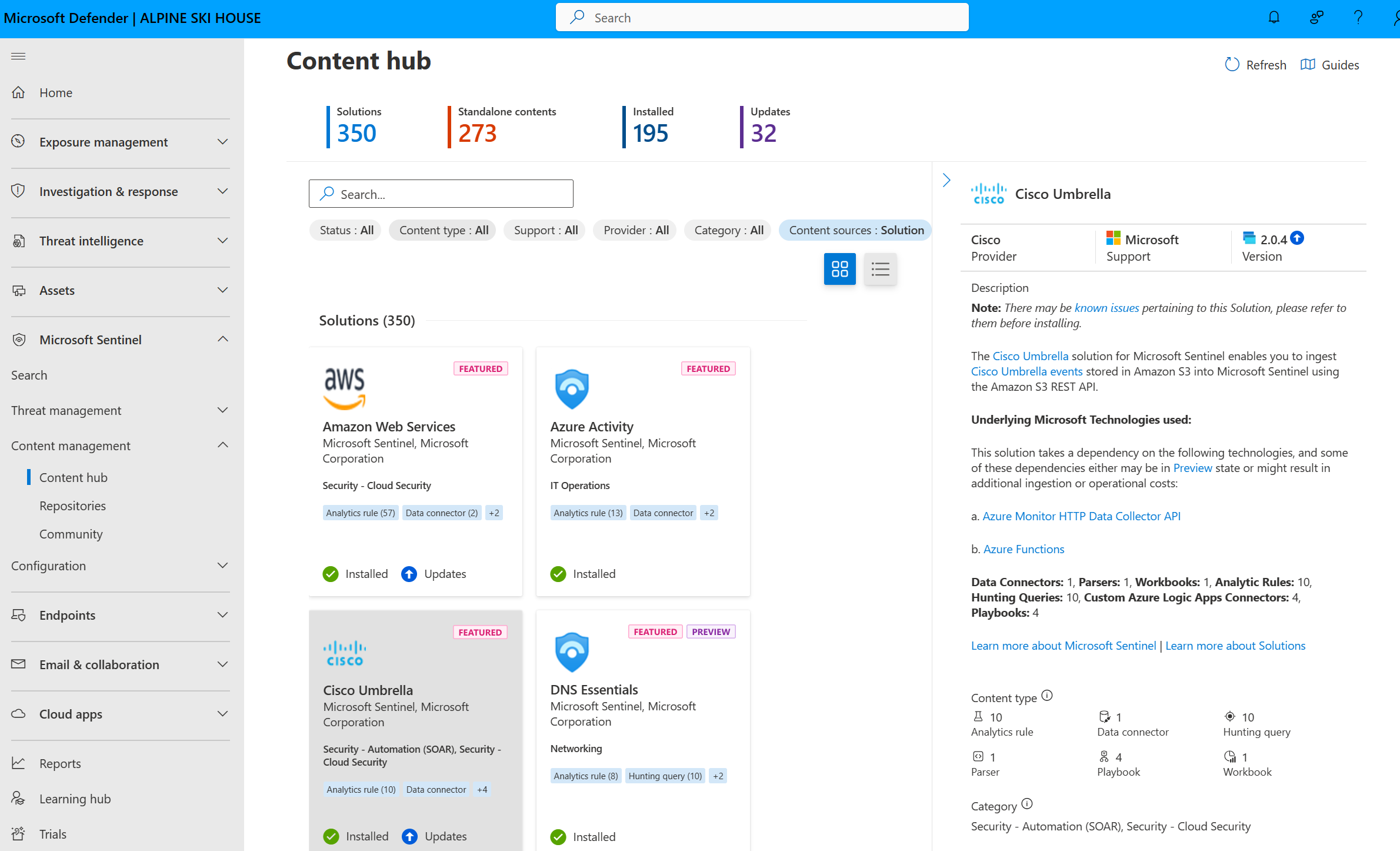

O Microsoft Sentinel fornece conteúdo de segurança empacotado em soluções SIEM que permitem ingerir dados, monitorar, alertar, caçar, investigar, responder e conectar-se a diferentes produtos, plataformas e serviços.

Para obter mais informações, consulte Sobre o conteúdo e as soluções do Microsoft Sentinel.

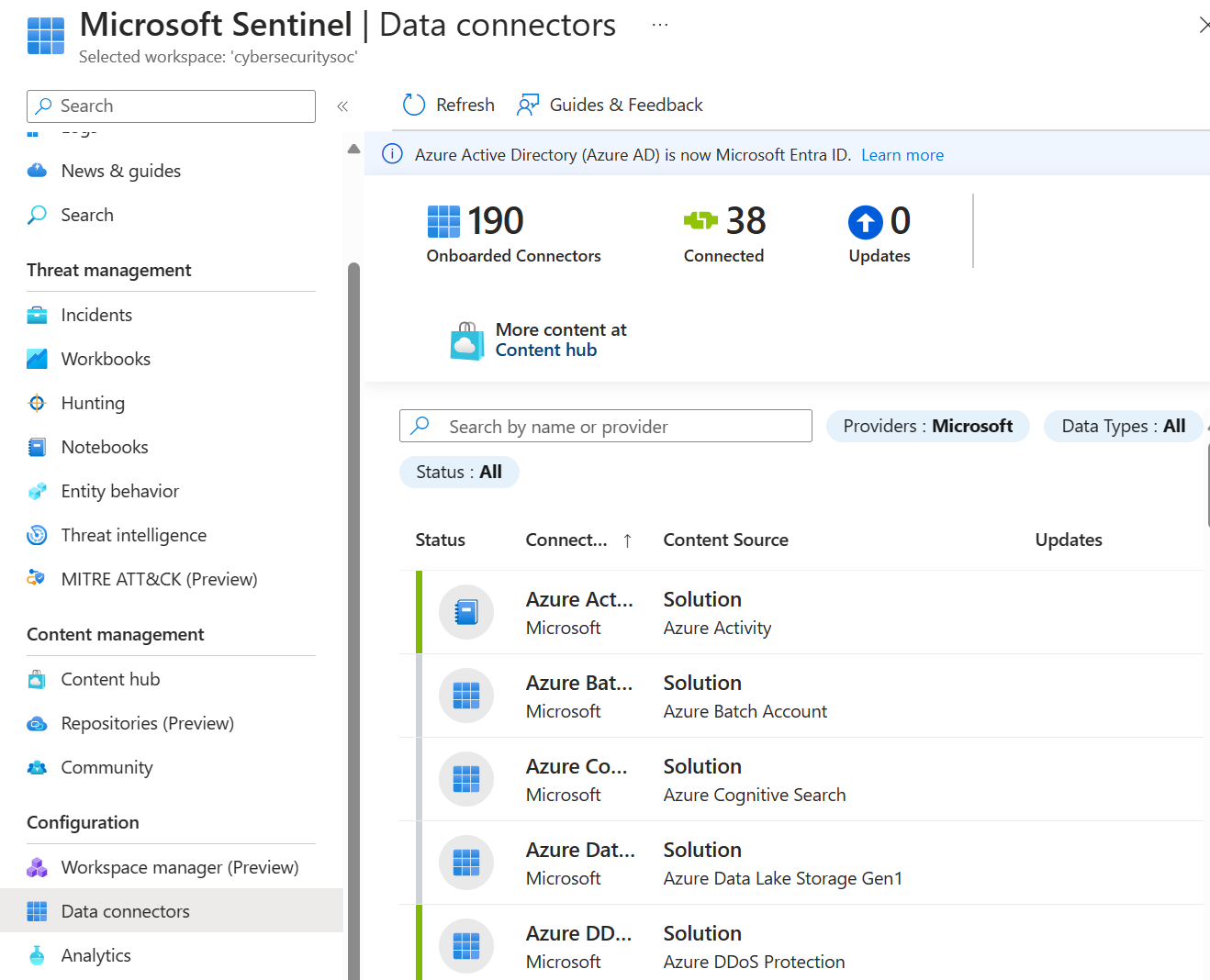

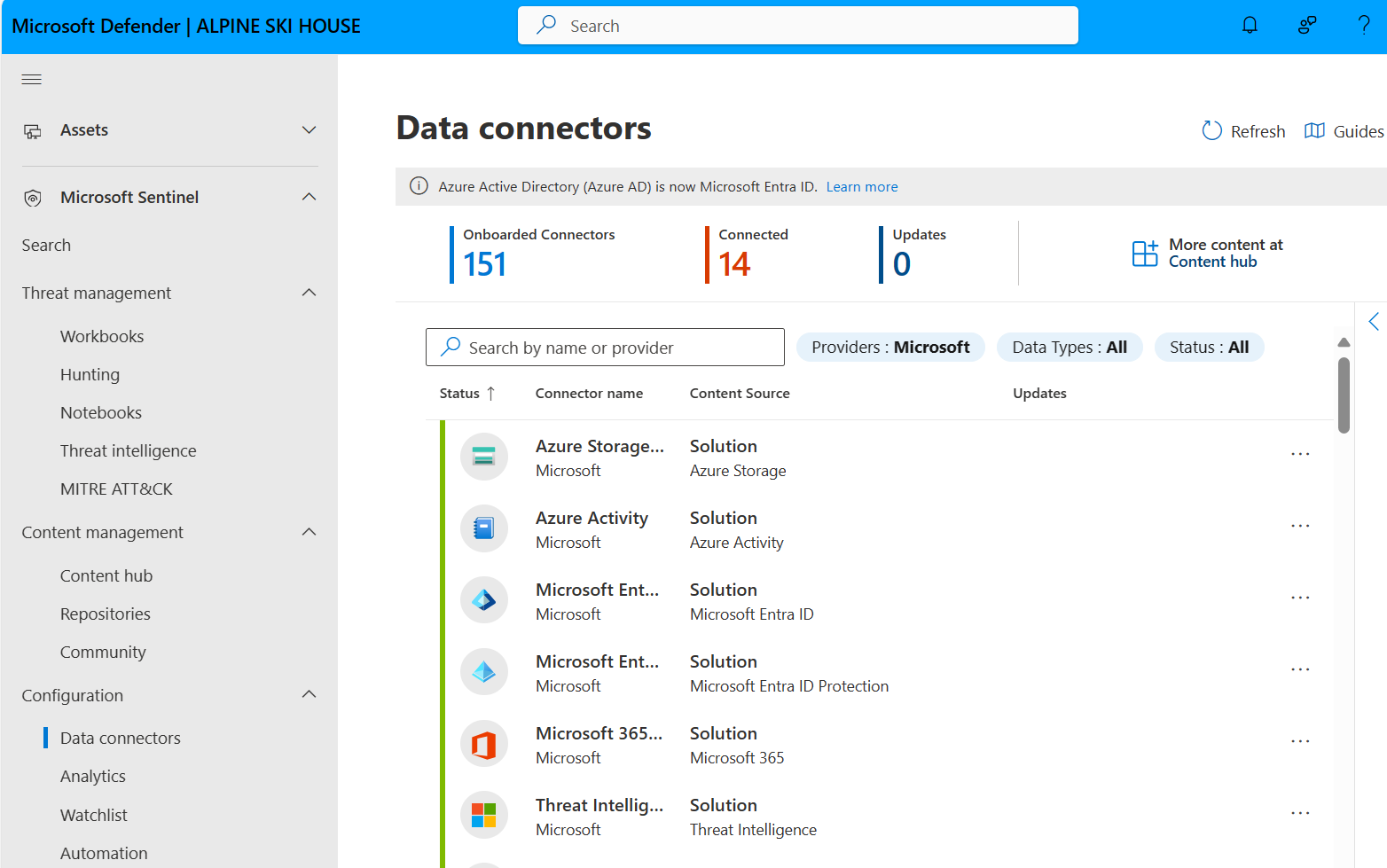

Colete dados em todos os usuários, dispositivos, aplicativos e infraestrutura, tanto no local quanto em várias nuvens.

A tabela a seguir destaca os principais recursos do Microsoft Sentinel para coleta de dados.

| Capacidade | Description | Começar agora |

|---|---|---|

| Conectores de dados prontos para uso | Muitos conectores são fornecidos com soluções SIEM para Microsoft Sentinel e fornecem integração em tempo real. Esses conectores incluem fontes da Microsoft e do Azure, como Microsoft Entra ID, Azure Activity, Azure Storage e muito mais. Conectores prontos para uso também estão disponíveis para os ecossistemas mais amplos de segurança e aplicativos para soluções que não sejam da Microsoft. Você também pode usar o formato de evento comum, Syslog ou REST-API para conectar suas fontes de dados ao Microsoft Sentinel. |

Conectores de dados do Microsoft Sentinel |

| Conectores personalizados | O Microsoft Sentinel suporta a ingestão de dados de algumas fontes sem um conector dedicado. Se você não conseguir conectar sua fonte de dados ao Microsoft Sentinel usando uma solução existente, crie seu próprio conector de fonte de dados. | Recursos para criar conectores personalizados do Microsoft Sentinel. |

| Normalização de dados | O Microsoft Sentinel usa o tempo de consulta e a normalização do tempo de ingestão para traduzir várias fontes em uma exibição uniforme e normalizada. | Normalização e o modelo avançado de informações de segurança (ASIM) |

Detete ameaças não detetadas anteriormente e minimize falsos positivos usando a análise da Microsoft e inteligência de ameaças incomparável.

A tabela a seguir destaca os principais recursos do Microsoft Sentinel para deteção de ameaças.

| Capacidade | Description | Começar agora |

|---|---|---|

| Análise | Ajuda a reduzir o ruído e minimizar o número de alertas que você precisa revisar e investigar. O Microsoft Sentinel usa análises para agrupar alertas em incidentes. Use as regras analíticas prontas para uso no estado em que se encontram ou como ponto de partida para criar suas próprias regras. O Microsoft Sentinel também fornece regras para mapear seu comportamento de rede e, em seguida, procurar anomalias em seus recursos. Essas análises conectam os pontos, combinando alertas de baixa fidelidade sobre diferentes entidades em possíveis incidentes de segurança de alta fidelidade. | Detetar ameaças imediatas |

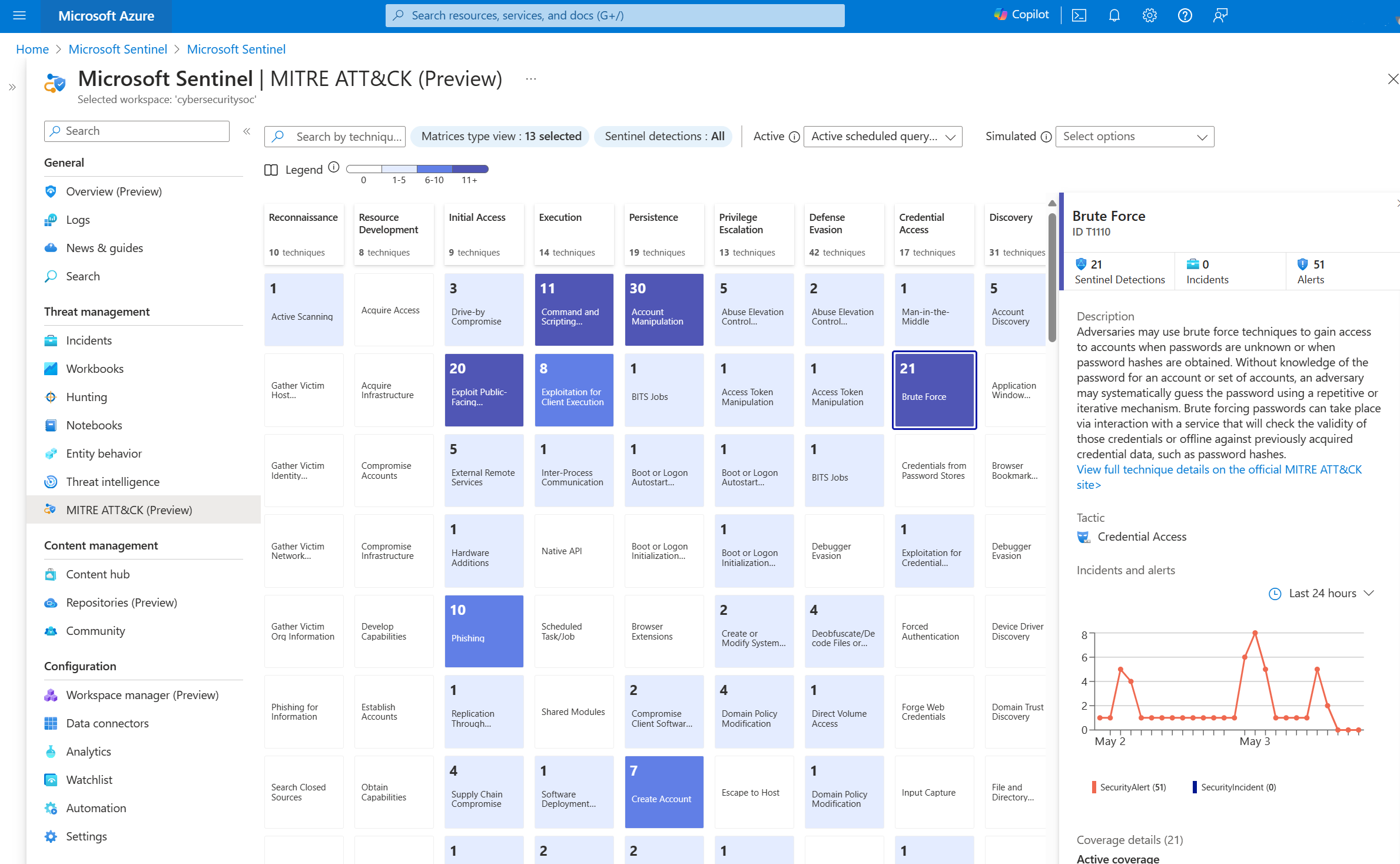

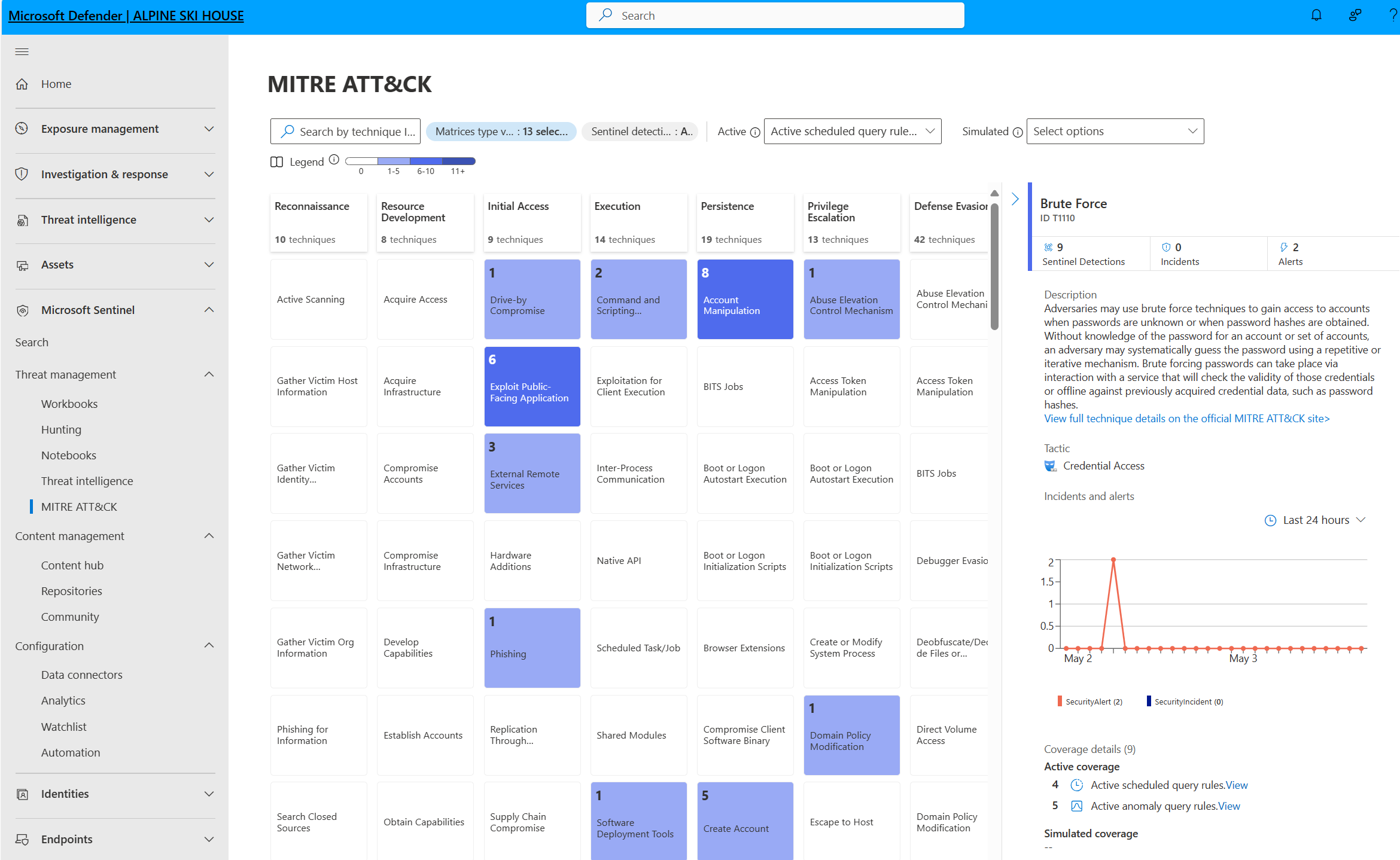

| Cobertura MITRE ATT&CK | O Microsoft Sentinel analisa os dados ingeridos, não apenas para detetar ameaças e ajudá-lo a investigar, mas também para visualizar a natureza e a cobertura do status de segurança da sua organização com base nas táticas e técnicas da estrutura MITRE ATT&CK®. | Compreender a cobertura de segurança pela estrutura MITRE ATT&CK® |

| Informações sobre ameaças | Integre várias fontes de informações sobre ameaças no Microsoft Sentinel para detetar atividades maliciosas em seu ambiente e fornecer contexto aos investigadores de segurança para decisões de resposta informadas. | Informações sobre ameaças no Microsoft Sentinel |

| Listas de observação | Correlacione dados de uma fonte de dados fornecida, uma lista de observação, com os eventos em seu ambiente Microsoft Sentinel. Por exemplo, você pode criar uma lista de observação com uma lista de ativos de alto valor, funcionários demitidos ou contas de serviço em seu ambiente. Use listas de observação em sua pesquisa, regras de deteção, caça a ameaças e playbooks de resposta. | Listas de observação no Microsoft Sentinel |

| Livros | Crie relatórios visuais interativos usando pastas de trabalho. O Microsoft Sentinel vem com modelos de pasta de trabalho internos que permitem que você obtenha informações rapidamente sobre seus dados assim que conectar uma fonte de dados. Ou crie suas próprias pastas de trabalho personalizadas. | Visualize os dados coletados. |

Investigue ameaças com inteligência artificial e procure atividades suspeitas em escala, aproveitando anos de trabalho de segurança cibernética na Microsoft.

A tabela a seguir destaca os principais recursos do Microsoft Sentinel para investigação de ameaças.

| Funcionalidade | Description | Começar agora |

|---|---|---|

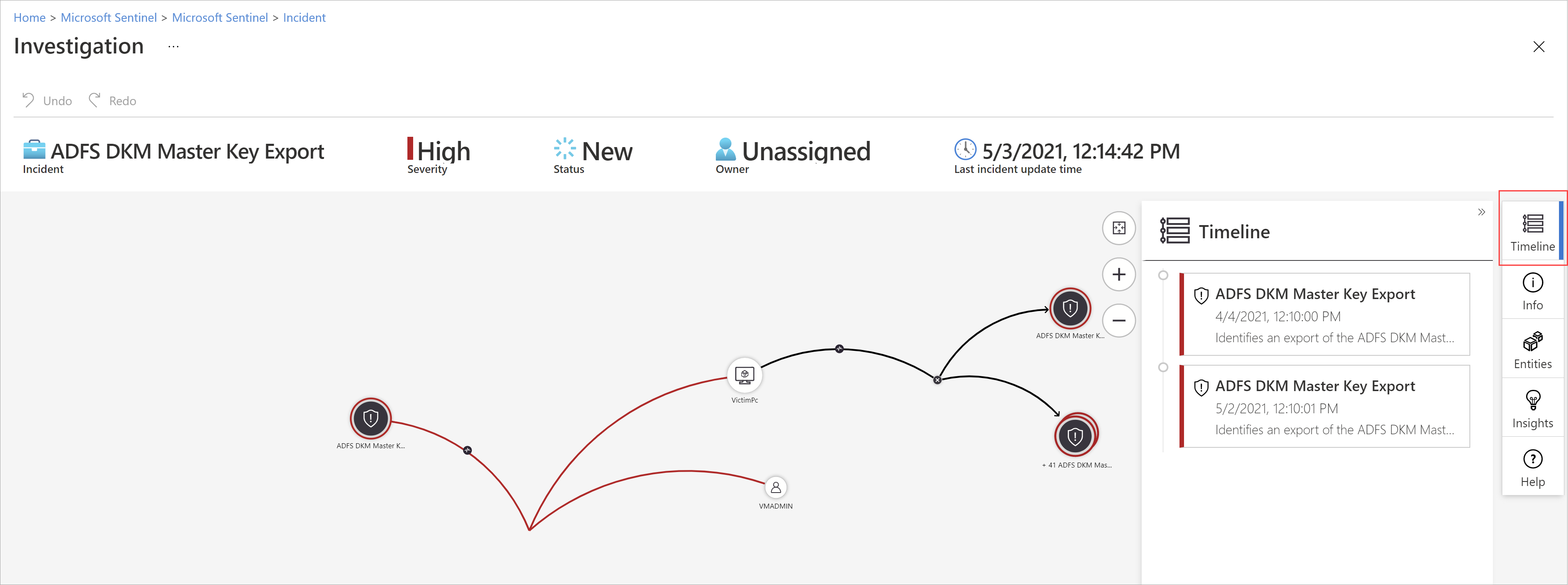

| Incidentes | As ferramentas de investigação profunda do Microsoft Sentinel ajudam-no a compreender o âmbito e a encontrar a causa raiz de uma potencial ameaça à segurança. Você pode escolher uma entidade no gráfico interativo para fazer perguntas interessantes para uma entidade específica e detalhar essa entidade e suas conexões para chegar à causa raiz da ameaça. | Navegar e investigar incidentes no Microsoft Sentinel |

| Caçadas | As poderosas ferramentas de busca e consulta do Microsoft Sentinel, baseadas na estrutura MITRE, permitem que você busque proativamente ameaças à segurança nas fontes de dados da sua organização, antes que um alerta seja acionado. Crie regras de deteção personalizadas com base na sua consulta de caça. Em seguida, apresente essas informações como alertas para seus socorristas de incidentes de segurança. | Caça a ameaças no Microsoft Sentinel |

| Notebooks | O Microsoft Sentinel dá suporte a blocos de anotações Jupyter em espaços de trabalho do Azure Machine Learning, incluindo bibliotecas completas para aprendizado de máquina, visualização e análise de dados. Use blocos de anotações no Microsoft Sentinel para ampliar o escopo do que você pode fazer com os dados do Microsoft Sentinel. Por exemplo: - Execute análises que não estão incorporadas ao Microsoft Sentinel, como alguns recursos de aprendizado de máquina do Python. - Crie visualizações de dados que não estão incorporadas ao Microsoft Sentinel, como cronogramas personalizados e árvores de processo. - Integrar fontes de dados fora do Microsoft Sentinel, como um conjunto de dados local. |

Notebooks Jupyter com recursos de caça ao Microsoft Sentinel |

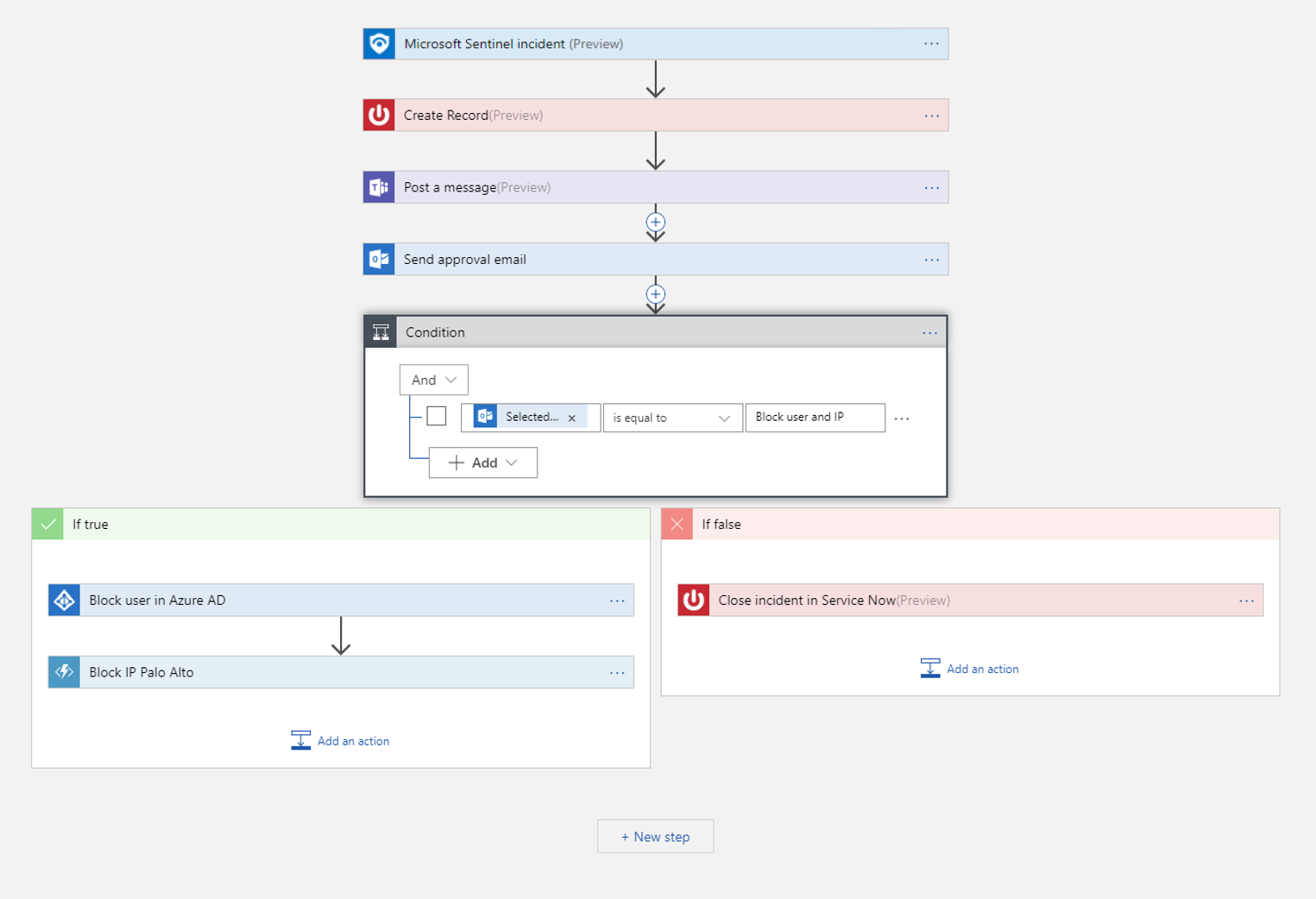

Automatize as suas tarefas comuns e simplifique a orquestração da segurança com manuais que se integram com os serviços do Azure e as suas ferramentas existentes. A automação e orquestração do Microsoft Sentinel fornece uma arquitetura altamente extensível que permite automação escalável à medida que novas tecnologias e ameaças surgem.

Os playbooks no Microsoft Sentinel baseiam-se em fluxos de trabalho criados nas Aplicações Lógicas do Azure. Por exemplo, se você usar o sistema de tíquetes ServiceNow, use os Aplicativos Lógicos do Azure para automatizar seus fluxos de trabalho e abrir um tíquete no ServiceNow sempre que um alerta ou incidente específico for gerado.

A tabela a seguir destaca os principais recursos do Microsoft Sentinel para resposta a ameaças.

| Funcionalidade | Description | Começar agora |

|---|---|---|

| Regras de automatização | Gerencie centralmente a automação do tratamento de incidentes no Microsoft Sentinel definindo e coordenando um pequeno conjunto de regras que abrangem diferentes cenários. | Automatize a resposta a ameaças no Microsoft Sentinel com regras de automatização |

| Manuais de Procedimentos | Automatize e orquestre sua resposta a ameaças usando playbooks, que são uma coleção de ações de correção. Execute um playbook sob demanda ou automaticamente em resposta a alertas ou incidentes específicos, quando acionado por uma regra de automação. Para criar playbooks com os Aplicativos Lógicos do Azure, escolha entre uma galeria de conectores em constante expansão para vários serviços e sistemas, como ServiceNow, Jira e muito mais. Esses conectores permitem que você aplique qualquer lógica personalizada em seu fluxo de trabalho. |

Automatize a resposta a ameaças com playbooks no Microsoft Sentinel Lista de todos os conectores do Logic App |