Habilite a verificação de rede compatível com Acesso Condicional

As organizações que usam o Acesso Condicional, juntamente com a visualização do Acesso Seguro Global, podem impedir o acesso mal-intencionado a aplicativos da Microsoft, aplicativos SaaS de terceiros e aplicativos de linha de negócios (LoB) privados usando várias condições para fornecer defesa detalhada. Essas condições podem incluir conformidade do dispositivo, localização e muito mais para fornecer proteção contra a identidade do usuário ou roubo de token. O Global Secure Access introduz o conceito de uma rede compatível dentro do Acesso Condicional e da avaliação contínua do acesso. Essa verificação de rede compatível garante que os usuários se conectem a partir de um modelo de conectividade de rede verificado para seu locatário específico e estejam em conformidade com as políticas de segurança impostas pelos administradores.

O Global Secure Access Client instalado em dispositivos ou usuários por trás de redes remotas configuradas permite que os administradores protejam recursos por trás de uma rede compatível com controles avançados de Acesso Condicional. Esse recurso de rede compatível torna mais fácil para os administradores gerenciar e manter, sem ter que manter uma lista de todos os endereços IP de locais de uma organização. Os administradores não precisam controlar o tráfego através dos pontos de saída de VPN de sua organização para garantir a segurança.

A Avaliação de Acesso Contínuo (CAE) com o recurso de rede compatível é atualmente suportada para o SharePoint Online. Com o CAE, você pode impor a defesa em profundidade com proteção contra roubo de token.

Essa verificação de rede compatível é específica para cada locatário.

- Usando essa verificação, você pode garantir que outras organizações que usam os serviços de Acesso Seguro Global da Microsoft não possam acessar seus recursos.

- Por exemplo: a Contoso pode proteger seus serviços, como o Exchange Online e o SharePoint Online, por trás de sua verificação de rede compatível para garantir que apenas os usuários da Contoso possam acessar esses recursos.

- Se outra organização, como a Fabrikam, estivesse usando uma verificação de rede compatível, ela não passaria na verificação de rede compatível da Contoso.

A rede compatível é diferente de IPv4, IPv6 ou localizações geográficas que você pode configurar no Microsoft Entra ID. Não é necessária a manutenção do administrador.

Pré-requisitos

- Os administradores que interagem com os recursos de visualização do Global Secure Access devem ter uma ou mais das seguintes atribuições de função, dependendo das tarefas que estão executando.

- A função de Administrador de Acesso Seguro Global para gerenciar os recursos de visualização do Acesso Seguro Global.

- Administrador de Acesso Condicional ou Administrador de Segurança para criar e interagir com políticas de Acesso Condicional e localizações nomeadas.

- A pré-visualização requer uma licença Microsoft Entra ID P1. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

- Para usar o perfil de encaminhamento de tráfego do Microsoft 365, uma licença do Microsoft 365 E3 é recomendada.

Limitações conhecidas

- A verificação de rede compatível com avaliação de acesso contínuo agora é suportada para o SharePoint Online.

- Atualmente, a verificação de rede compatível não é suportada para aplicativos de acesso privado.

- A condição de local de rede compatível não é suportada para dispositivos que não estão registrados no gerenciamento de dispositivos móveis (MDM). Se você configurar uma política de Acesso Condicional usando a condição de local de rede compatível, os usuários com dispositivos que ainda não estão registrados no MDM poderão ser afetados. Os utilizadores nestes dispositivos podem falhar na verificação da política de Acesso Condicional e ser bloqueados.

- Certifique-se de excluir os usuários ou dispositivos afetados ao usar a condição de local de rede compatível.

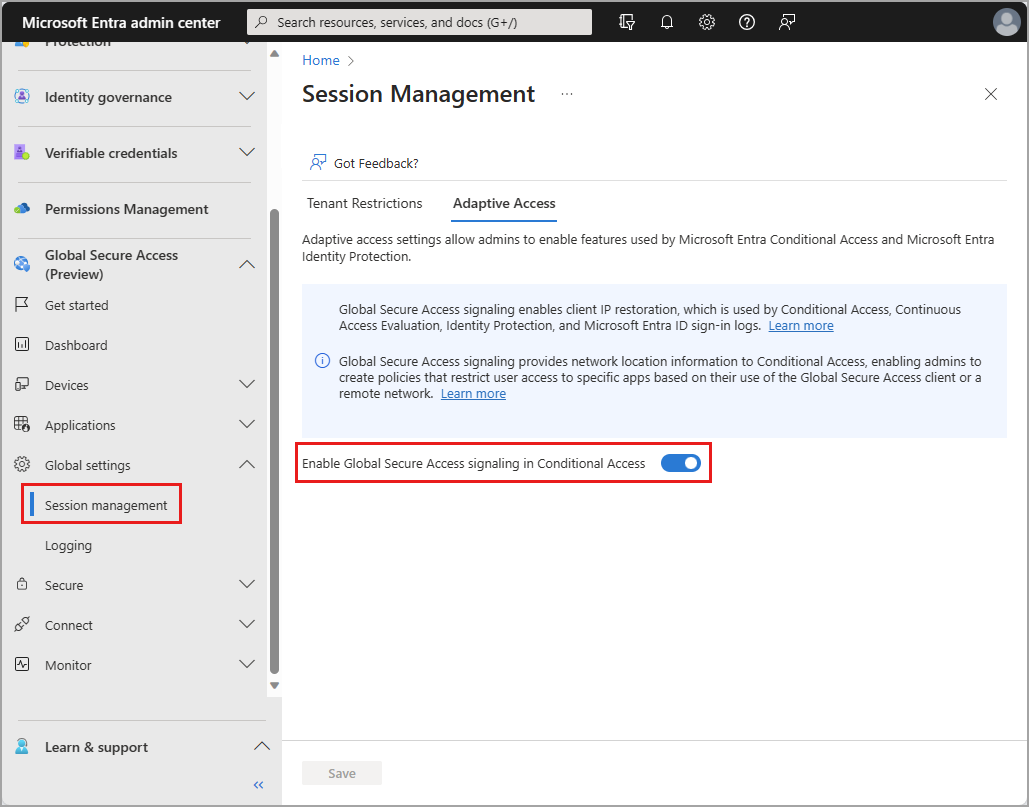

Habilitar a sinalização de Acesso Seguro Global para Acesso Condicional

Para habilitar a configuração necessária para permitir a verificação de rede compatível, um administrador deve executar as etapas a seguir.

- Entre no centro de administração do Microsoft Entra como um Administrador de Acesso Seguro Global.

- Navegue até Acesso Seguro Global (Visualização)>Configurações>globais Gerenciamento desessão Acesso adaptável.

- Selecione a alternância para Ativar sinalização de Acesso Seguro Global em Acesso Condicional.

- Navegue até Locais nomeados de acesso>condicional de proteção.>

- Confirme que você tem um local chamado Todos os locais de rede compatíveis com o tipo de local Acesso à rede. Opcionalmente, as organizações podem marcar esse local como confiável.

Atenção

Se a sua organização tiver políticas de Acesso Condicional ativas com base na verificação de rede compatível e você desabilitar a sinalização de Acesso Seguro Global no Acesso Condicional, poderá bloquear involuntariamente que os usuários finais visados possam acessar os recursos. Se você precisar desabilitar esse recurso, primeiro exclua todas as políticas de Acesso Condicional correspondentes.

Proteja seus recursos por trás da rede compatível

A política de Acesso Condicional de rede compatível pode ser usada para proteger seus recursos do Microsoft 365 e de terceiros.

O exemplo a seguir mostra esse tipo de política. Além disso, a proteção contra roubo de token usando o CAE para SharePoint Online agora é suportada.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Acesso condicional de proteção>.

- Selecione Criar nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Em Segmentar recursos>Incluir e selecione Selecionar aplicativos.

- Escolha Office 365 Exchange Online e/ou Office 365 SharePoint Online e/ou qualquer um dos seus aplicativos SaaS de terceiros.

- A aplicação na nuvem do Office 365 específica no seletor de aplicações NÃO é atualmente suportada, por isso não selecione esta aplicação na nuvem.

- Sob condições>de localização.

- Defina Configurar como Sim.

- Em Incluir, selecione Qualquer local.

- Em Excluir, selecione Locais selecionados.

- Selecione o local Todos os locais de rede compatíveis.

- Selecione Selecionar.

- Em Controles de acesso:

- Conceder, selecionar Bloquear Acesso e selecionar Selecionar.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione o botão Criar a ser criado para habilitar sua política.

Nota

Pode utilizar perfis de tráfego de Acesso Seguro Global juntamente com uma política de Acesso Condicional que exija uma rede compatível para Todas as aplicações na nuvem. Não é necessária nenhuma exclusão ao configurar uma política usando o local Todos os locais de rede compatíveis e Todos os aplicativos na nuvem.

Os perfis de tráfego são excluídos internamente da imposição de Acesso Condicional quando é necessária uma rede compatível. Essa exclusão permite que o cliente Global Secure Access acesse os recursos necessários.

O perfil de tráfego excluído aparece nos logs de entrada como o seguinte aplicativo: ZTNA Network Access Traffic Profile.

Exclusões de utilizadores

As políticas de Acesso Condicional são ferramentas poderosas, recomendamos excluir as seguintes contas das suas políticas:

- Acesso de emergência ou contas quebra-vidro para evitar o bloqueio de contas em todo o inquilino. No cenário improvável de todos os administradores serem bloqueados do seu inquilino, a sua conta administrativa de acesso de emergência pode ser utilizada para iniciar sessão no inquilino e tomar medidas para recuperar o acesso.

- Mais informações podem ser encontradas no artigo Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Contas de serviço e entidades de serviço, como a Conta de Sincronização do Microsoft Entra Connect. As contas de serviço são contas não interativas que não estão vinculadas a nenhum usuário em particular. Eles são normalmente usados por serviços back-end que permitem acesso programático a aplicativos, mas também são usados para entrar em sistemas para fins administrativos. Contas de serviço como essas devem ser excluídas, pois o MFA não pode ser concluído programaticamente. As chamadas feitas por entidades de serviço não serão bloqueadas pelas políticas de Acesso Condicional com escopo para os usuários. Use o Acesso Condicional para identidades de carga de trabalho para definir políticas direcionadas a entidades de serviço.

- Se sua organização tiver essas contas em uso em scripts ou código, considere substituí-las por identidades gerenciadas. Como solução temporária, você pode excluir essas contas específicas da política de linha de base.

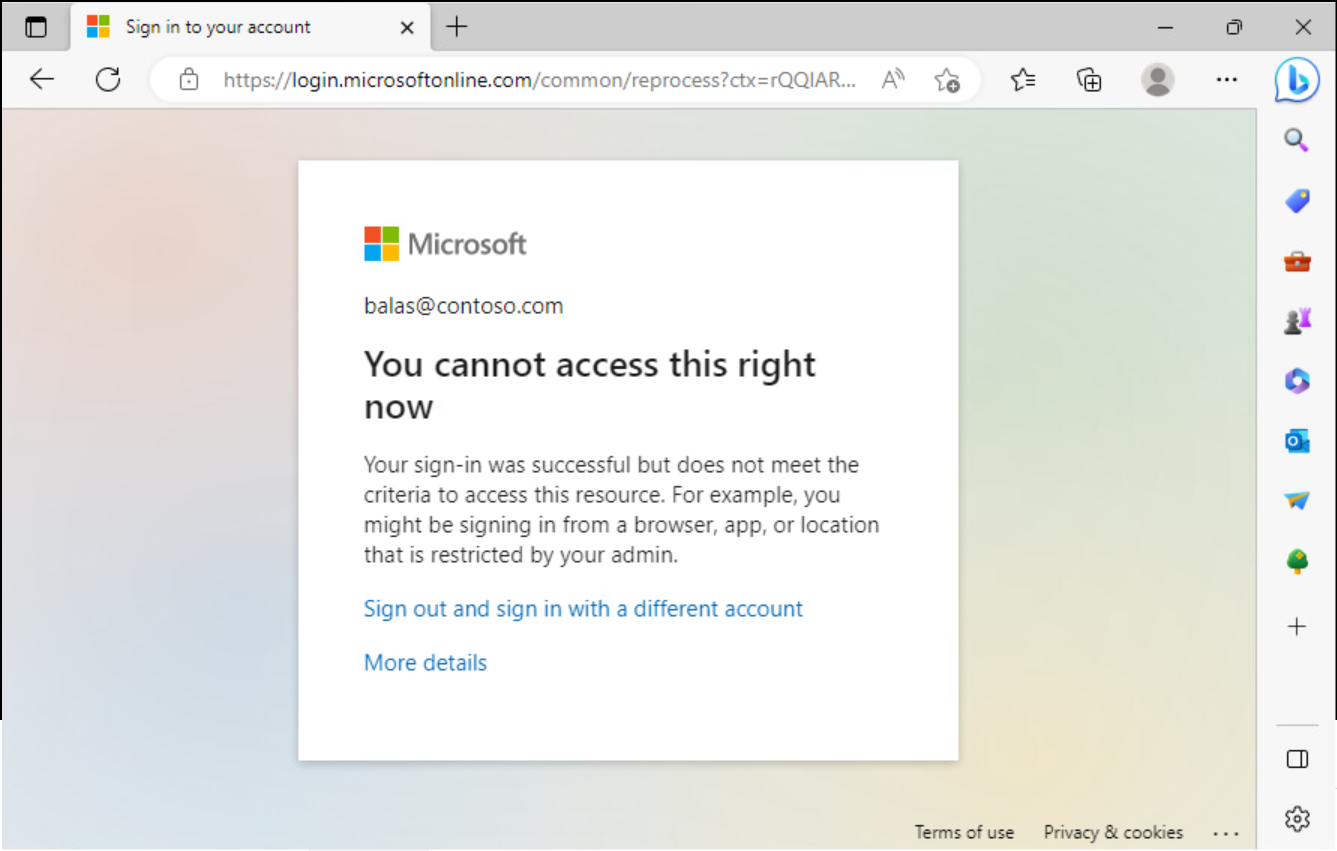

Experimente a sua política de rede compatível

- Em um dispositivo de usuário final com o cliente Global Secure Access instalado e em execução, navegue até https://outlook.office.com/mail/ ou

https://yourcompanyname.sharepoint.com/, você tem acesso aos recursos. - Pause o cliente Global Secure Access clicando com o botão direito do mouse no aplicativo na bandeja do Windows e selecionando Pausar.

- Navegue até https://outlook.office.com/mail/ ou , você está impedido de acessar recursos com uma mensagem de erro que diz Você não pode acessar isso agora

https://yourcompanyname.sharepoint.com/.

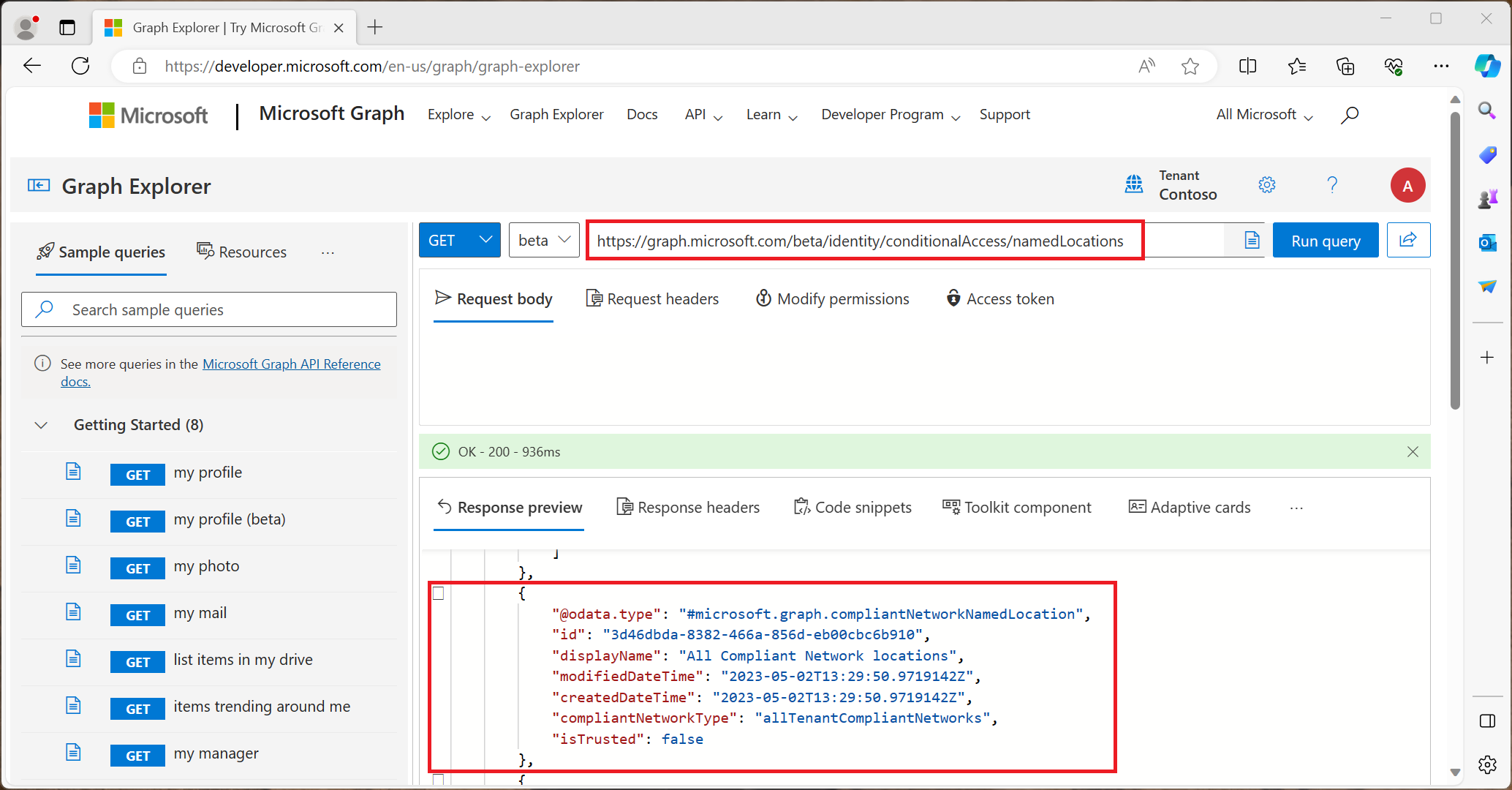

Resolução de Problemas

Verifique se o novo local nomeado foi criado automaticamente usando o Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

Termos de Utilização

A sua utilização das experiências e funcionalidades de pré-visualização do Microsoft Entra Private Access e do Microsoft Entra Internet Access é regida pelos termos e condições do serviço online de pré-visualização do(s) contrato(s) ao abrigo do(s) qual(is) obteve os serviços. As Visualizações Prévias podem estar sujeitas a compromissos de segurança, conformidade e privacidade reduzidos ou diferentes, conforme explicado mais detalhadamente nos Termos de Licença Universal para Serviços Online e no Adendo de Proteção de Dados de Produtos e Serviços da Microsoft ("DPA") e em quaisquer outros avisos fornecidos com a Visualização.

Próximos passos

O Cliente Global de Acesso Seguro para Windows (visualização)