Cliente de Acesso Seguro Global para Windows (visualização)

Saiba como instalar o cliente Global Secure Access para Windows.

Pré-requisitos

- O cliente Global Secure Access é suportado em versões de 64 bits do Windows 11 ou Windows 10.

- A sessão única do Ambiente de Trabalho Virtual do Azure é suportada.

- Não há suporte para várias sessões da Área de Trabalho Virtual do Azure.

- O Windows 365 é suportado.

- Os dispositivos têm de ser associados ao Microsoft Entra ou ao Microsoft Entra híbrido.

- Os dispositivos registados do Microsoft Entra não são suportados.

- As credenciais de administrador local são necessárias para a instalação.

- A pré-visualização requer uma licença Microsoft Entra ID P1. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

Limitações conhecidas

- Não há suporte para várias sessões de usuário no mesmo dispositivo, como as de um Servidor de Área de Trabalho Remota (RDP).

- Redes que usam um portal cativo, como algumas soluções de rede sem fio convidada, podem fazer com que a conexão do cliente falhe. Como solução alternativa, você pode pausar o cliente Global Secure Access.

- Não há suporte para máquinas virtuais nas quais os sistemas operacionais host e convidado têm o cliente Global Secure Access instalado. Há suporte para máquinas virtuais individuais com o cliente instalado.

- O serviço ignora o tráfego se o cliente Global Secure Access não conseguir se conectar ao serviço (por exemplo, devido a uma falha de autorização ou Acesso Condicional). O tráfego é enviado direto e localmente em vez de ser bloqueado. Nesse cenário, você pode criar uma política de acesso condicional para a verificação de rede compatível, para bloquear o tráfego se o cliente não for capaz de se conectar ao serviço.

- O cliente Global Secure Access na arquitetura ARM64 ainda não é suportado. No entanto, o ARM64 está no roteiro.

Existem várias outras limitações com base no perfil de encaminhamento de tráfego em uso:

| Perfil de encaminhamento de tráfego | Limitação |

|---|---|

| O Microsoft 365 | O tráfego IPv6 de encapsulamento não é suportado no momento. |

| Microsoft 365 e acesso privado | Para encapsular o tráfego de rede com base em regras de FQDNs (no perfil de encaminhamento), o Sistema de Nomes de Domínio (DNS) sobre HTTPS (DNS Seguro) precisa ser desativado. |

| O Microsoft 365 | Atualmente, o cliente Global Secure Access suporta apenas o tráfego TCP (Transmission Control Protocol). O Exchange Online usa o protocolo QUIC para algum tráfego pela porta 443 do protocolo UDP (User Datagram Protocol) e força esse tráfego a usar HTTPS (443 TCP) bloqueando o tráfego QUIC com uma regra de firewall local. Protocolos não-HTTP, como POP3, IMAP, SMTP, não são adquiridos do cliente e são enviados direta e localmente. |

| Microsoft 365 e acesso privado | Se o dispositivo do usuário final estiver configurado para usar um servidor proxy, os locais que você deseja encapsular usando o cliente Global Secure Access deverão ser excluídos dessa configuração. Para obter exemplos, consulte Exemplo de configuração de proxy. |

| Acesso privado | Domínios de rótulo único, como https://contosohome para aplicativos privados, não são suportados. Em vez disso, use um nome de domínio totalmente qualificado (FQDN), como https://contosohome.contoso.com. Os administradores também podem optar por acrescentar sufixos DNS através do Windows. |

Transferir o cliente

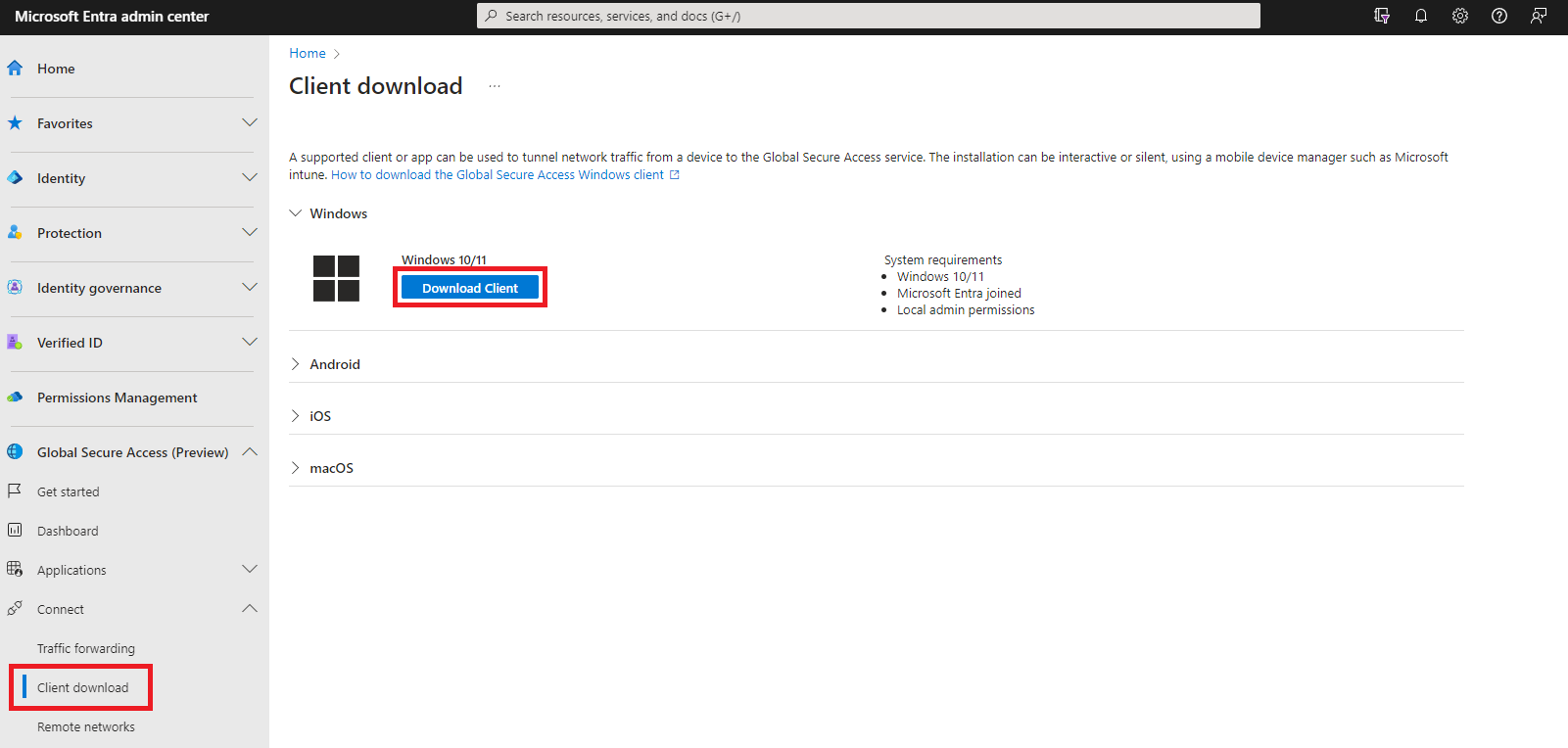

A versão mais recente do cliente Global Secure Access pode ser baixada do centro de administração do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como um Administrador de Acesso Seguro Global.

Navegue até Download do Cliente Global Secure Access (Preview)>Connect.>

Selecione Download Client.

Instalar o cliente

As organizações podem instalar o cliente de forma interativa, silenciosa com o switch ou usar plataformas de gerenciamento de dispositivos móveis, como o /quiet Microsoft Intune, para implantá-lo em seus dispositivos.

Copie o arquivo de configuração do cliente Global Secure Access para sua máquina cliente.

Execute o GlobalSecureAccessClient.exe arquivo de instalação. Aceite os termos de licença de software.

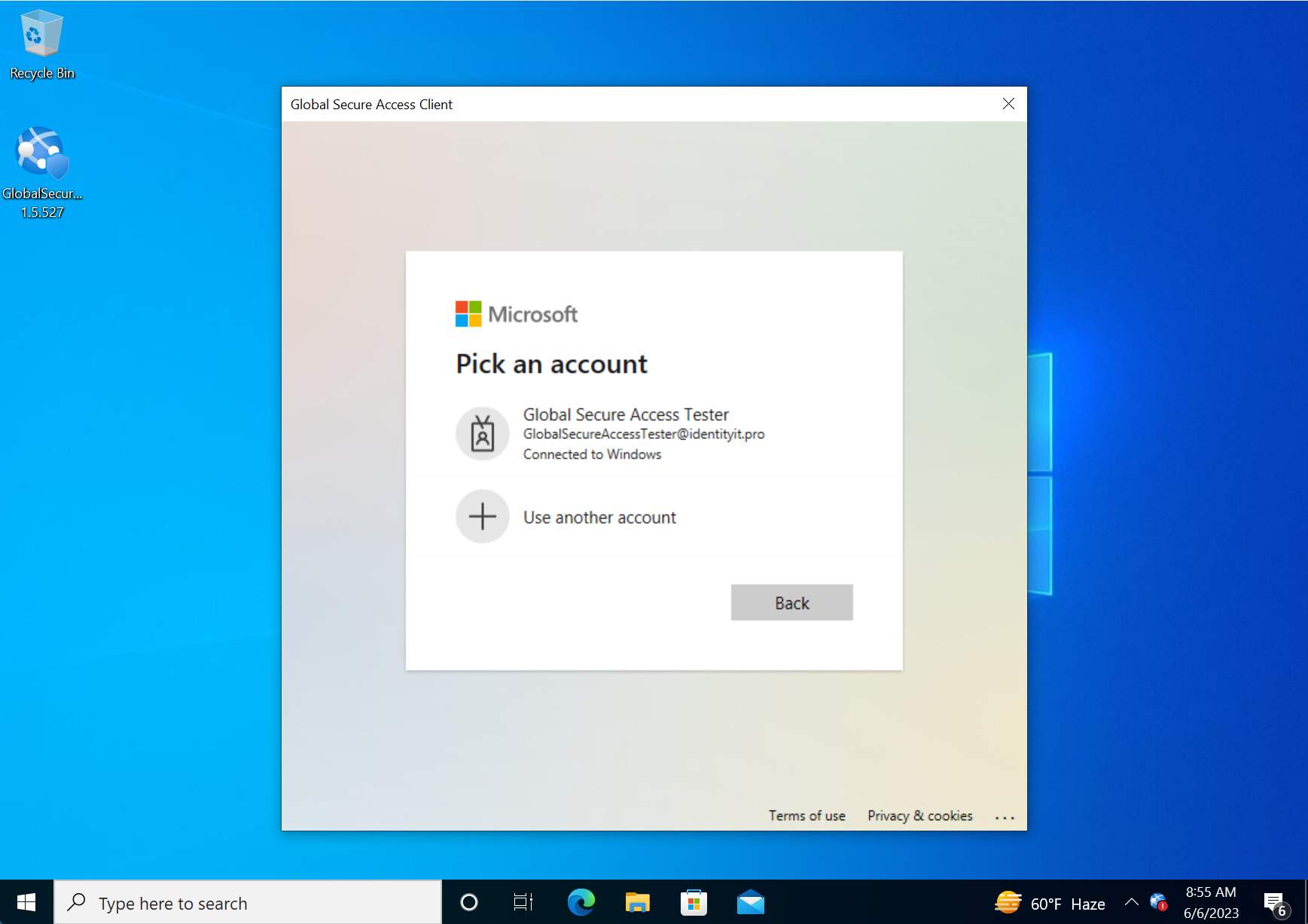

O cliente é instalado e os usuários são solicitados a entrar com suas credenciais do Microsoft Entra.

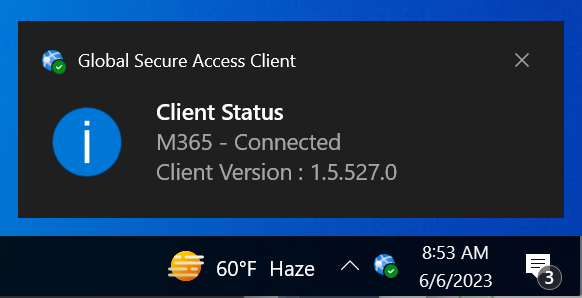

Os utilizadores iniciam sessão e o ícone de ligação fica verde. Clicar duas vezes no ícone de conexão abre uma notificação com informações do cliente mostrando um estado conectado.

Resolução de Problemas

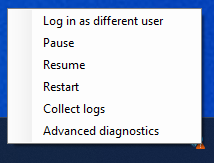

Para solucionar problemas do cliente Global Secure Access, clique com o botão direito do mouse no ícone do cliente na barra de tarefas.

- Login como usuário diferente

- Força a tela de entrada para alterar o usuário ou reautenticar o usuário existente.

- Colocar em pausa

- Esta opção pode ser usada para desativar temporariamente o túnel de tráfego. Como esse cliente faz parte da postura de segurança da sua organização, recomendamos deixá-lo sempre em execução.

- Esta opção interrompe os serviços do Windows relacionados ao cliente. Quando esses serviços são interrompidos, o tráfego não é mais encapsulado da máquina cliente para o serviço de nuvem. O tráfego de rede se comporta como se o cliente não estivesse instalado enquanto o cliente está pausado. Se a máquina cliente for reiniciada, os serviços serão reiniciados automaticamente com ela.

- Retomar

- Esta opção inicia os serviços subjacentes relacionados ao cliente Global Secure Access. Essa opção seria usada para retomar depois de pausar temporariamente o cliente para solução de problemas. O tráfego retoma o tunelamento do cliente para o serviço de nuvem.

- Recomeçar

- Esta opção para e inicia os serviços do Windows relacionados ao cliente.

- Recolher registos

- Colete logs para suporte e solução de problemas adicionais. Esses logs são coletados e armazenados por

C:\Program Files\Global Secure Access Client\Logspadrão.- Esses logs incluem informações sobre a máquina cliente, os logs de eventos relacionados para os serviços e valores do Registro, incluindo os perfis de encaminhamento de tráfego aplicados.

- Colete logs para suporte e solução de problemas adicionais. Esses logs são coletados e armazenados por

- Verificador de Clientes

- Executa um script para testar os componentes do cliente, garantindo que o cliente esteja configurado e funcionando conforme o esperado.

- O Diagnóstico de Conexão fornece uma exibição ao vivo do status do cliente e das conexões encapsuladas pelo cliente para o serviço de Acesso Seguro Global

- A guia Resumo mostra informações gerais sobre a configuração do cliente, incluindo: versão da política em uso, data e hora da última atualização da política e a ID do locatário com o qual o cliente está configurado para trabalhar.

- O estado de aquisição do nome do host muda para verde quando o novo tráfego adquirido pelo FQDN é encapsulado com êxito com base em uma correspondência do FQDN de destino em um perfil de encaminhamento de tráfego.

- Os fluxos mostram uma lista em tempo real de conexões iniciadas pelo dispositivo do usuário final e encapsuladas pelo cliente para a borda de Acesso Seguro Global. Cada conexão é uma nova linha.

- Timestamp é a hora em que a conexão foi estabelecida pela primeira vez.

- FQDN (nome de domínio totalmente qualificado) do destino da conexão. Se a decisão de encapsular a conexão foi tomada com base em uma regra IP na política de encaminhamento e não por uma regra FQDN, a coluna FQDN mostra N/D.

- Porta de origem do dispositivo do utilizador final para esta ligação.

- IP de destino é o destino da conexão.

- Atualmente, apenas TCP de protocolo é suportado.

- Nome do processo que iniciou a conexão.

- Flow ative fornece um status de se a conexão ainda está aberta.

- Os dados enviados fornecem o número de bytes enviados pelo dispositivo do utilizador final através da ligação.

- Os dados recebidos fornecem o número de bytes recebidos pelo dispositivo do utilizador final através da ligação.

- A ID de correlação é fornecida para cada conexão encapsulada pelo cliente. Esse ID permite o rastreamento da conexão nos logs do cliente. Os logs do cliente consistem em visualizador de eventos, rastreamento de eventos (ETL) e logs de tráfego de Acesso Seguro Global.

- ID de fluxo é o ID interno da conexão usada pelo cliente mostrado no arquivo ETL.

- O nome do canal identifica o perfil de encaminhamento de tráfego para o qual a conexão é encapsulada. Esta decisão é tomada de acordo com as regras do perfil de encaminhamento.

- HostNameAcquisition fornece uma lista de nomes de host que o cliente adquiriu com base nas regras FQDN no perfil de encaminhamento. Cada nome de host é mostrado em uma nova linha. A aquisição futura do mesmo nome de host criará outra linha se o DNS resolver o nome do host (FQDN) para um endereço IP diferente.

- Timestamp é a hora em que a conexão foi estabelecida pela primeira vez.

- FQDN que está resolvido.

- O endereço IP gerado é um endereço IP gerado pelo cliente para fins internos. Esse IP é mostrado na guia fluxos para conexões estabelecidas com o FQDN relativo.

- O endereço IP original é o primeiro endereço IPv4 na resposta DNS ao consultar o FQDN. Se o servidor DNS para o qual o dispositivo do usuário final aponta não retornar um endereço IPv4 para a consulta, o endereço IP original mostrará

0.0.0.0.

- Serviços mostra o status dos serviços do Windows relacionados ao cliente Global Secure Access. Os serviços iniciados têm um ícone de estado verde, os serviços que são interrompidos mostram um ícone de estado vermelho. Todos os três serviços do Windows devem ser iniciados para que o cliente funcione.

- Os canais listam os perfis de encaminhamento de tráfego atribuídos ao cliente e o estado da conexão com a borda Global Secure Access.

- A guia Resumo mostra informações gerais sobre a configuração do cliente, incluindo: versão da política em uso, data e hora da última atualização da política e a ID do locatário com o qual o cliente está configurado para trabalhar.

Registos de eventos

Os logs de eventos relacionados ao cliente Global Secure Access podem ser encontrados no Visualizador de Eventos em Applications and Services/Microsoft/Windows/Global Secure Access Client/Operational. Esses eventos fornecem detalhes úteis sobre o estado, as políticas e as conexões feitas pelo cliente.

Desativar IPv6 e DNS seguro

Se precisar de ajuda para desativar o IPv6 ou o DNS seguro em dispositivos Windows com os quais está a tentar efetuar a pré-visualização, o script seguinte fornece assistência.

function CreateIfNotExists

{

param($Path)

if (-NOT (Test-Path $Path))

{

New-Item -Path $Path -Force | Out-Null

}

}

$disableBuiltInDNS = 0x00

# Prefer IPv4 over IPv6 with 0x20, disable IPv6 with 0xff, revert to default with 0x00.

# This change takes effect after reboot.

$setIpv6Value = 0x20

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" -Name "DisabledComponents" -Type DWord -Value $setIpv6Value

# This section disables browser based secure DNS lookup.

# For the Microsoft Edge browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft\Edge"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

# For the Google Chrome browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google\Chrome"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

Exemplo de configuração de proxy

Exemplo de arquivo PAC proxy contendo exclusões:

function FindProxyForURL(url, host) { // basic function; do not change

if (isPlainHostName(host) ||

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // transfer the traffic to the proxy.

}

As organizações devem, então, criar uma variável de sistema nomeada grpc_proxy com um valor semelhante http://10.1.0.10:8080 ao que corresponde à configuração do servidor proxy em máquinas de usuário final para permitir que os serviços de cliente de Acesso Seguro Global usem o proxy configurando o seguinte.

Bloquear QUIC ao encapsular o tráfego do Exchange Online

Como o tráfego UDP não é suportado na visualização atual, as organizações que planejam encapsular seu tráfego do Exchange Online devem desabilitar o protocolo QUIC (443 UDP). Os administradores podem desativar esse protocolo acionando os clientes para retornar ao HTTPS (443 TCP) com a seguinte regra do Firewall do Windows:

New-NetFirewallRule -DisplayName "Block QUIC for Exchange Online" -Direction Outbound -Action Block -Protocol UDP -RemoteAddress 13.107.6.152/31,13.107.18.10/31,13.107.128.0/22,23.103.160.0/20,40.96.0.0/13,40.104.0.0/15,52.96.0.0/14,131.253.33.215/32,132.245.0.0/16,150.171.32.0/22,204.79.197.215/32,6.6.0.0/16 -RemotePort 443

Esta lista de endereços IPv4 baseia-se nos URLs e intervalos de endereços IP do Office 365 e no bloco IPv4 utilizado pelo cliente Global Secure Access. Para obter informações sobre o endereço do serviço Global Secure Access, consulte pontos de presença e endereços de serviço.

Termos de Utilização

A sua utilização das experiências e funcionalidades de pré-visualização do Microsoft Entra Private Access e do Microsoft Entra Internet Access é regida pelos termos e condições do serviço online de pré-visualização do(s) contrato(s) ao abrigo do(s) qual(is) obteve os serviços. As Visualizações Prévias podem estar sujeitas a compromissos de segurança, conformidade e privacidade reduzidos ou diferentes, conforme explicado mais detalhadamente nos Termos de Licença Universal para Serviços Online e no Adendo de Proteção de Dados de Produtos e Serviços da Microsoft ("DPA") e em quaisquer outros avisos fornecidos com a Visualização.

Próximos passos

A próxima etapa para começar a usar o Microsoft Entra Internet Access é habilitar as restrições universais de locatário.