Registrar um aplicativo Microsoft Entra e criar uma entidade de serviço

Neste artigo, você aprenderá a criar um aplicativo e uma entidade de serviço do Microsoft Entra que podem ser usados com RBAC (controle de acesso baseado em função). Quando você registra um novo aplicativo no Microsoft Entra ID, uma entidade de serviço é criada automaticamente para o registro do aplicativo. A entidade de serviço é a identidade do aplicativo no locatário do Microsoft Entra. O acesso aos recursos é restrito pelas funções atribuídas à entidade de serviço, dando-lhe controle sobre quais recursos podem ser acessados e em que nível. Por motivos de segurança, é sempre recomendável usar entidades de serviço com ferramentas automatizadas, em vez de permitir que elas entrem com uma identidade de usuário.

Este exemplo é aplicável para aplicativos de linha de negócios usados em uma organização. Você também pode usar o Azure PowerShell ou a CLI do Azure para criar uma entidade de serviço.

Importante

Em vez de criar uma entidade de serviço, considere usar identidades gerenciadas para recursos do Azure para sua identidade de aplicativo. Se o seu código é executado em um serviço que oferece suporte a identidades gerenciadas e acessa recursos que suportam a autenticação do Microsoft Entra, as identidades gerenciadas são uma opção melhor para você. Para saber mais sobre identidades gerenciadas para recursos do Azure, incluindo quais serviços atualmente oferecem suporte a isso, consulte O que são identidades gerenciadas para recursos do Azure?.

Para obter mais informações sobre a relação entre registro de aplicativo, objetos de aplicativo e entidades de serviço, leia Objetos de entidade de aplicativo e serviço na ID do Microsoft Entra.

Pré-requisitos

Para registrar um aplicativo em seu locatário do Microsoft Entra, você precisa:

- Uma conta de usuário do Microsoft Entra. Se ainda não tiver uma, pode criar uma conta gratuitamente.

- Permissões suficientes para registrar um aplicativo com seu locatário do Microsoft Entra e atribuir ao aplicativo uma função em sua assinatura do Azure. Para concluir essas tarefas, você precisará da

Application.ReadWrite.Allpermissão.

Registrar um aplicativo com o Microsoft Entra ID e criar uma entidade de serviço

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

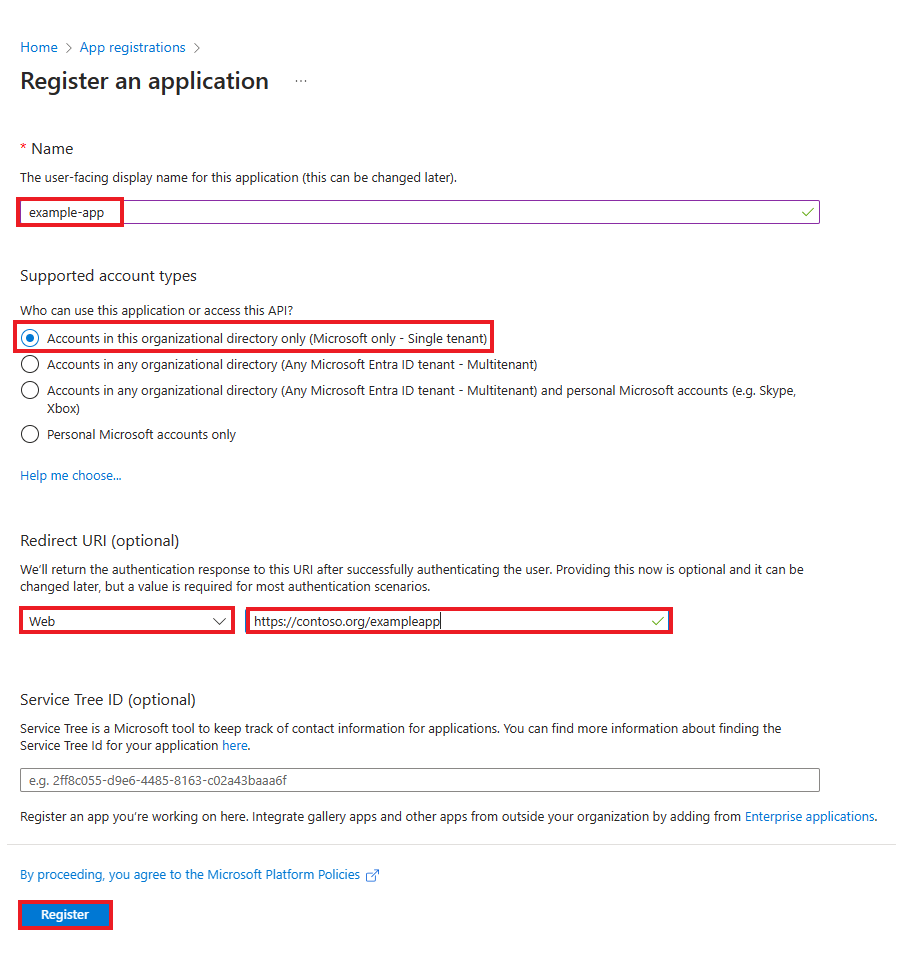

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Registros do aplicativo Aplicativos de identidade>>e selecione Novo registro.

Nomeie o aplicativo, por exemplo , example-app.

Em Tipos de conta suportados, selecione Contas somente neste diretório organizacional.

Em Redirecionar URI, selecione Web para o tipo de aplicativo que você deseja criar. Insira o URI para o qual o token de acesso é enviado.

Selecione Registar.

Atribuir uma função ao aplicativo

Para acessar recursos em sua assinatura, você deve atribuir uma função ao aplicativo. Decida qual função oferece as permissões certas para o aplicativo. Para saber mais sobre as funções disponíveis, consulte Funções internas do Azure.

Você pode definir o escopo no nível da assinatura, grupo de recursos ou recurso. As permissões são herdadas para níveis mais baixos de escopo.

Inicie sessão no portal do Azure.

Selecione o nível de escopo ao qual você deseja atribuir o aplicativo. Por exemplo, para atribuir uma função no escopo da assinatura, pesquise e selecione Assinaturas. Se não vir a subscrição que procura, selecione o filtro de subscrições globais. Verifique se a assinatura desejada está selecionada para o locatário.

Selecione Controlo de acesso (IAM) .

Selecione Adicionar e, em seguida, selecione Adicionar atribuição de função.

Na guia Função, selecione a função que deseja atribuir ao aplicativo na lista.

Selecione Seguinte.

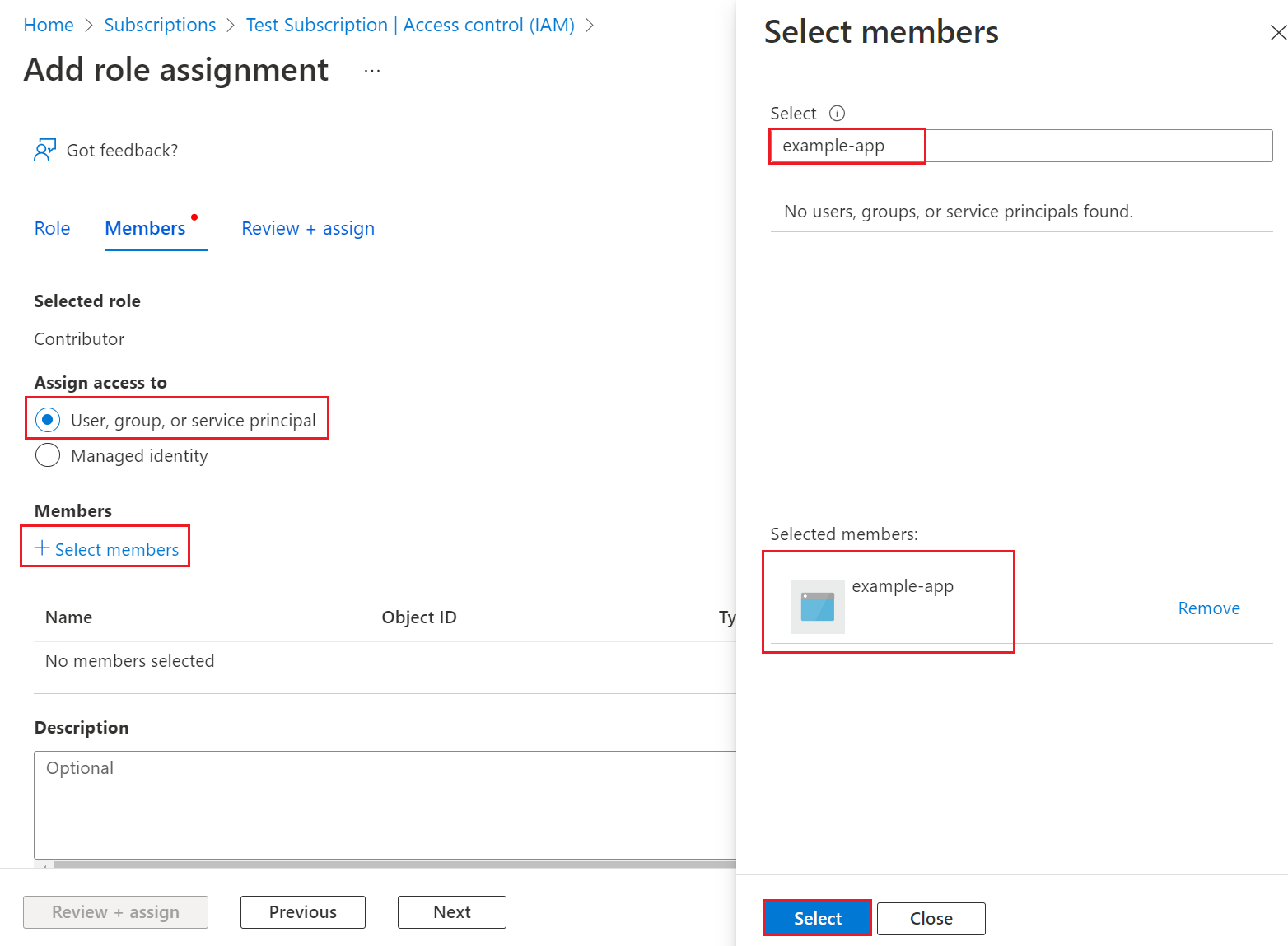

Na guia Membros, para Atribuir acesso a, selecione Usuário, grupo ou entidade de serviço.

Selecione Selecionar membros. Por padrão, os aplicativos Microsoft Entra não são exibidos nas opções disponíveis. Para encontrar a sua aplicação, pesquise-a pelo nome.

Selecione o botão Selecionar e, em seguida, selecione Rever + atribuir.

A entidade de serviço está configurada. Você pode começar a usá-lo para executar seus scripts ou aplicativos. Para gerenciar sua entidade de serviço (permissões, permissões consentidas pelo usuário, ver quais usuários consentiram, revisar permissões, ver informações de login e muito mais), vá para Aplicativos corporativos.

A próxima seção mostra como obter os valores necessários ao entrar programaticamente.

Iniciar sessão na aplicação

Ao entrar programaticamente, você passa o ID do diretório (locatário) e o ID do aplicativo (cliente) em sua solicitação de autenticação. Você também precisa de um certificado ou uma chave de autenticação. Para obter o ID do diretório e o ID do aplicativo:

- Abra a página inicial do centro de administração do Microsoft Entra.

- Navegue até Registros do aplicativo Identity>Applications>e selecione seu aplicativo.

- Na página de visão geral do aplicativo, copie o valor da ID do diretório (locatário) e armazene-o no código do aplicativo.

- Copie o valor do ID do aplicativo (cliente) e armazene-o no código do aplicativo.

Configurar a autenticação

Existem dois tipos de autenticação disponíveis para principais de serviço: autenticação baseada em palavra-passe (segredo da aplicação) e autenticação baseada em certificado. Recomendamos o uso de um certificado confiável emitido por uma autoridade de certificação, mas você também pode criar um segredo de aplicativo ou criar um certificado autoassinado para teste.

Opção 1 (recomendado): Carregar um certificado confiável emitido por uma autoridade de certificação

Para carregar o ficheiro de certificado:

- Navegue até Registros do aplicativo Identity>Applications>e selecione seu aplicativo.

- Selecione Certificados & segredos.

- Selecione Certificados, selecione Carregar certificado e, em seguida, selecione o arquivo de certificado a ser carregado.

- Selecione Adicionar. Depois que o certificado é carregado, a impressão digital, a data de início e os valores de expiração são exibidos.

Depois de registrar o certificado com seu aplicativo no portal de registro do aplicativo, habilite o código confidencial do aplicativo cliente para usar o certificado.

Opção 2: Somente teste: Criar e carregar um certificado autoassinado

Opcionalmente, você pode criar um certificado autoassinado apenas para fins de teste. Para criar um certificado autoassinado, abra o Windows PowerShell e execute New-SelfSignedCertificate com os seguintes parâmetros para criar o certificado no repositório de certificados do usuário em seu computador:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Exporte este certificado para um arquivo usando o snap-in Gerenciar Certificado de Usuário do MMC acessível a partir do Painel de Controle do Windows.

- Selecione Executar no menu Iniciar e digite certmgr.msc. A ferramenta Gerenciador de certificados para o usuário atual é exibida.

- Para exibir seus certificados, em Certificados - Usuário Atual no painel esquerdo, expanda o diretório Pessoal .

- Clique com o botão direito do mouse no certificado que você criou, selecione Todas as tarefas-Exportar>.

- Siga o assistente de Exportação de Certificados.

Para carregar o certificado:

- Navegue até Registros do aplicativo Identity>Applications>e selecione seu aplicativo.

- Selecione Certificados & segredos.

- Selecione Certificados, selecione Carregar certificado e, em seguida, selecione o certificado (um certificado existente ou o certificado autoassinado que exportou).

- Selecione Adicionar.

Depois de registrar o certificado com seu aplicativo no portal de registro do aplicativo, habilite o código confidencial do aplicativo cliente para usar o certificado.

Opção 3: Criar um novo segredo do cliente

Se você optar por não usar um certificado, poderá criar um novo segredo de cliente.

- Navegue até Registros do aplicativo Identity>Applications>e selecione seu aplicativo.

- Selecione Certificados & segredos.

- Selecione Segredos do cliente e, em seguida, selecione Novo segredo do cliente.

- Forneça uma descrição do segredo e uma duração.

- Selecione Adicionar.

Depois de salvar o segredo do cliente, o valor do segredo do cliente é exibido. Isso só é exibido uma vez, então copie esse valor e armazene-o onde seu aplicativo pode recuperá-lo, geralmente onde seu aplicativo mantém valores como clientId, ou authority no código-fonte. Você fornecerá o valor secreto junto com a ID do cliente do aplicativo para entrar como o aplicativo.

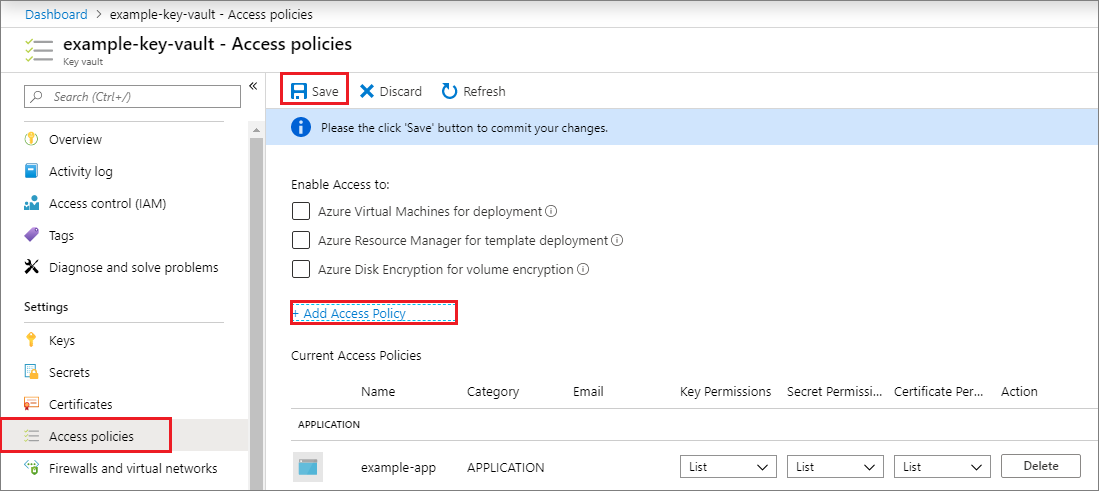

Configurar políticas de acesso em recursos

Talvez seja necessário configurar permissões extras em recursos que seu aplicativo precisa acessar. Por exemplo, você também deve atualizar as políticas de acesso de um cofre de chaves para dar ao seu aplicativo acesso a chaves, segredos ou certificados.

Para configurar políticas de acesso:

Inicie sessão no portal do Azure.

Selecione o cofre de chaves e selecione Políticas de acesso.

Selecione Adicionar política de acesso e, em seguida, selecione as permissões de chave, segredo e certificado que pretende conceder à sua aplicação. Selecione a entidade de serviço criada anteriormente.

Selecione Adicionar para adicionar a política de acesso e, em seguida, selecione Guardar.

Conteúdos relacionados

- Saiba como usar o Azure PowerShell ou a CLI do Azure para criar uma entidade de serviço.

- Para saber mais sobre como especificar políticas de segurança, consulte Controle de acesso baseado em função do Azure (Azure RBAC).

- Para obter uma lista de ações disponíveis que podem ser concedidas ou negadas aos usuários, consulte Operações do Provedor de Recursos do Azure Resource Manager.

- Para obter informações sobre como trabalhar com registros de aplicativos usando o Microsoft Graph, consulte a referência da API de aplicativos .