Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

O Microsoft Authenticator fornece outro nível de segurança à sua conta escolar ou profissional do Microsoft Entra ou à sua conta Microsoft. Está disponível para Android e iOS. Com a aplicação Microsoft Authenticator, os utilizadores podem autenticar-se de uma forma sem palavra-passe durante o início de sessão. Eles também podem usá-lo como uma opção de verificação durante eventos de redefinição de senha de autoatendimento (SSPR) ou autenticação multifator (MFA).

O Microsoft Authenticator suporta chave de acesso, início de sessão sem palavra-passe e MFA utilizando notificações e códigos de verificação.

- Os utilizadores podem iniciar sessão com uma chave de acesso na aplicação Authenticator e concluir a autenticação resistente a phishing com a respetiva autenticação biométrica ou PIN do dispositivo.

- Os usuários podem configurar notificações do Autenticador e entrar com o Autenticador em vez de seu nome de usuário e senha.

- Os utilizadores podem receber uma solicitação de MFA nos seus dispositivos móveis e aprovar ou negar a tentativa de entrada dos seus telemóveis.

- Eles também podem usar um código de verificação OATH no aplicativo Authenticator e inseri-lo em uma interface de login.

Para obter mais informações, consulte Habilitar entrada sem senha com o Microsoft Authenticator.

Nota

Os usuários de Android com versões do Portal da Empresa abaixo de 2111 (5.0.5333.0) não podem registrar o Autenticador até atualizarem seu aplicativo do Portal da Empresa para uma versão mais recente.

Entrada por chave de acesso

O Authenticator é uma solução de chave de acesso gratuita que permite aos usuários fazer autenticações resistentes a phishing sem senha a partir de seus próprios telefones. Alguns dos principais benefícios de usar chaves de acesso no aplicativo Authenticator:

- As chaves de acesso podem ser facilmente implantadas em escala. Em seguida, as chaves de acesso estão disponíveis no telefone de um usuário para cenários de gerenciamento de dispositivos móveis (MDM) e traga seu próprio dispositivo (BYOD).

- As chaves de acesso no Authenticator não têm mais custos e viajam com o usuário para onde quer que ele vá.

- As chaves de acesso no Authenticator estão ligadas ao dispositivo, o que garante que a chave de acesso não saia do dispositivo no qual foi criada.

- Os usuários se mantêm atualizados com a mais recente inovação de chave de acesso baseada em padrões abertos WebAuthn.

- As empresas podem sobrepor outros recursos aos fluxos de autenticação, como a conformidade com os Padrões Federais de Processamento de Informações (FIPS) 140.

Chave de acesso vinculada ao dispositivo

As chaves de acesso no aplicativo Authenticator são vinculadas ao dispositivo para garantir que nunca saiam do dispositivo em que foram criadas. Em um dispositivo iOS, o Authenticator usa o Enclave Seguro para criar a chave de acesso. No Android, criamos a chave de acesso no Elemento Seguro em dispositivos que a suportam ou recorremos ao Ambiente de Execução Confiável (TEE).

Como funciona o atestado de chave de acesso com o Authenticator

Quando o atestado está ativado na política de chave de passe (FIDO2), o Microsoft Entra ID tenta verificar a legitimidade do modelo de chave de segurança ou do provedor de chave de passe onde a chave de passe está a ser criada. Quando um usuário registra uma chave de acesso no Authenticator, o atestado verifica se o aplicativo legítimo Microsoft Authenticator criou a chave de acesso usando os serviços da Apple e do Google. Aqui estão detalhes de como funciona o atestado para cada plataforma:

iOS: O atestado de autenticador usa o serviço iOS App Attest para garantir a legitimidade do aplicativo Authenticator antes de registrar a chave de acesso.

Android:

- Para o atestado Play Integrity, o atestado do Authenticator usa a API Play Integrity para garantir a legitimidade do aplicativo Authenticator antes de registrar a chave de acesso.

- Para o atestado de chave, o atestado de autenticador usa o atestado de chave pelo Android para verificar se a chave de acesso que está sendo registrada é lastreada em hardware.

Nota

Para iOS e Android, o atestado de autenticador depende dos serviços da Apple e do Google para verificar a autenticidade do aplicativo Authenticator. O uso intenso do serviço pode fazer com que o registro de chave de acesso falhe e os usuários talvez precisem tentar novamente. Se os serviços da Apple e do Google estiverem inativos, o atestado do Autenticador bloqueará o registro que requer atestado até que os serviços sejam restaurados. Para monitorar o status do serviço de integridade do Google Play, consulte Painel de status do Google Play. Para monitorar o status do serviço iOS App Attest, consulte Status do sistema.

Para obter mais informações sobre como configurar o atestado, consulte Como habilitar chaves de acesso no Microsoft Authenticator for Microsoft Entra ID.

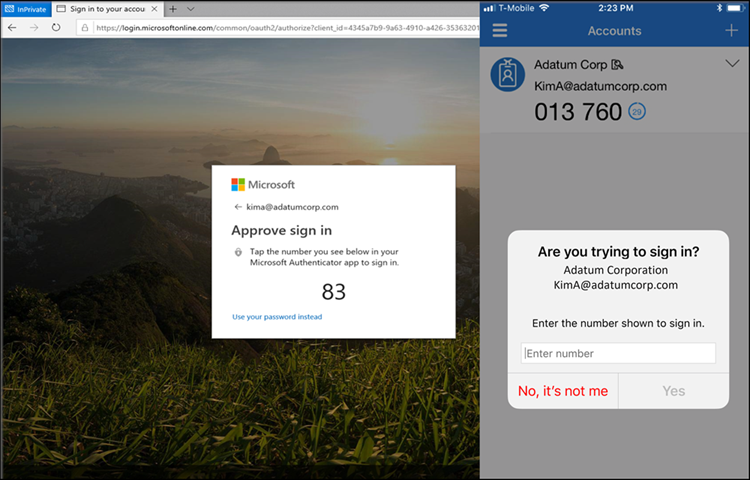

Início de sessão sem palavra-passe através de notificações

Em vez de ver um pedido de palavra-passe depois de introduzir um nome de utilizador, os utilizadores que ativam o início de sessão por telefone a partir da aplicação Autenticador veem uma mensagem para introduzir um número na respetiva aplicação. Quando o número correto é selecionado, o processo de entrada é concluído.

Esse método de autenticação fornece um alto nível de segurança e elimina a necessidade de o usuário fornecer uma senha ao entrar.

Para começar a utilizar o início de sessão sem palavra-passe, consulte Ativar o início de sessão sem palavra-passe com o Microsoft Authenticator.

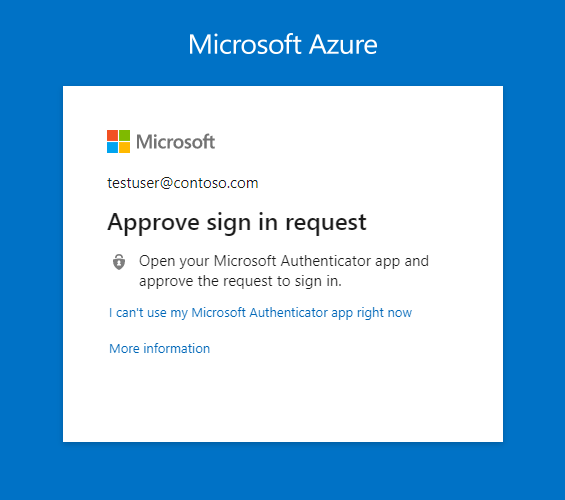

MFA através de notificações por app móvel

O aplicativo Authenticator pode ajudar a impedir o acesso não autorizado a contas e impedir transações fraudulentas, enviando uma notificação para seu smartphone ou tablet. Os usuários visualizam a notificação e, se ela for legítima, selecione Verificar. Caso contrário, eles podem selecionar Negar.

Nota

A partir de agosto de 2023, logins anômalos não geram notificações, da mesma forma que logins de locais desconhecidos não geram notificações. Para aprovar um início de sessão anómalo, os utilizadores podem abrir o Microsoft Authenticator ou o Authenticator Lite numa aplicação complementar relevante como o Outlook. Em seguida, eles podem puxar para baixo para atualizar ou tocar em Atualizar e aprovar a solicitação.

Na China, o método de notificação por aplicativo móvel em dispositivos Android não funciona porque os serviços do Google Play (incluindo notificações push) são bloqueados na região. No entanto, as notificações do iOS funcionam. Para os dispositivos Android, devem ser disponibilizados a esses utilizadores métodos de autenticação alternativos.

Código de verificação da aplicação móvel

O aplicativo Authenticator pode ser usado como um token de software para gerar um código de verificação OATH. Depois de introduzir o seu nome de utilizador e palavra-passe, introduza o código fornecido pela aplicação Authenticator na interface de início de sessão. O código de verificação proporciona uma segunda forma de autenticação.

Nota

Os códigos de verificação OATH gerados pelo Autenticador não são suportados para autenticação baseada em certificado.

Os usuários podem ter uma combinação de até cinco tokens de hardware OATH ou aplicativos autenticadores, como o aplicativo Authenticator, configurado para uso a qualquer momento.

FIPS 140 compatível para autenticação do Microsoft Entra

Consistente com as diretrizes descritas na Publicação Especial 800-63B National Institute of Standards and Technologies (NIST), os autenticadores usados por agências governamentais dos EUA são obrigados a usar criptografia validada FIPS 140. Esta diretriz ajuda as agências governamentais dos EUA a cumprir os requisitos da Ordem Executiva (EO) 14028. Além disso, essa diretriz ajuda outros setores regulamentados, como organizações de saúde que trabalham com Prescrições Eletrônicas para Substâncias Controladas (EPCS), a atender aos seus requisitos regulatórios.

FIPS 140 é um padrão do governo dos EUA que define requisitos mínimos de segurança para módulos criptográficos em produtos e sistemas de tecnologia da informação. O Cryptographic Module Validation Program (CMVP) mantém os testes em relação ao padrão FIPS 140.

Microsoft Authenticator para iOS

A partir da versão 6.6.8, o Microsoft Authenticator para iOS usa o módulo nativo Apple CoreCrypto para criptografia validada FIPS em dispositivos compatíveis com Apple iOS FIPS 140. Todas as autenticações do Microsoft Entra que usam chaves de acesso vinculadas a dispositivos resistentes a phishing, autenticação multifator push (MFA), entrada por telefone sem senha (PSI) e senhas únicas baseadas em tempo (TOTP) usam a criptografia FIPS.

Para obter mais informações sobre os módulos criptográficos validados FIPS 140 que são usados e dispositivos iOS compatíveis, consulte Apple iOS certificações de segurança.

Microsoft Authenticator para Android

A partir da versão 6.2409.6094 no Microsoft Authenticator para Android, todas as autenticações no Microsoft Entra ID, incluindo chaves de acesso, são consideradas compatíveis com FIPS. O Authenticator usa o módulo criptográfico wolfSSL Inc., para alcançar a conformidade FIPS 140, Nível de Segurança 1 em dispositivos Android. Para obter mais informações sobre a certificação, consulte Cryptographic Module Validation Program.

Determinando o tipo de registro do Microsoft Authenticator em Informações de segurança

Os usuários podem acessar as informações de segurança (consulte as URLs na próxima seção) ou selecionando Informações de segurança de Minha Conta para gerenciar e adicionar mais registros do Microsoft Authenticator. Ícones específicos são usados para diferenciar se o registro do Microsoft Authenticator é entrada por telefone sem senha ou MFA.

| Tipo de registo do autenticador | Ícone |

|---|---|

| Microsoft Authenticator: Entrada por telefone sem senha |

|

| Microsoft Authenticator: (Notificação/Código) |

|

Links de SecurityInfo

| Nuvem | URL de informações de segurança |

|---|---|

| Azure comercial (inclui Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure para Governo dos EUA (inclui GCC High e DoD) | https://aka.ms/MySecurityInfo-us |

Atualizações para o Authenticator

A Microsoft atualiza continuamente o Authenticator para manter um alto nível de segurança. Para garantir que seus usuários tenham a melhor experiência possível, recomendamos que atualizem continuamente o aplicativo autenticador. No caso de atualizações de segurança críticas, as versões do aplicativo que não estão atualizadas podem não funcionar e podem impedir que os usuários concluam sua autenticação. Se um utilizador estiver a utilizar uma versão da aplicação que não é suportada, ser-lhe-á pedido que atualize para a versão mais recente antes de iniciar sessão.

A Microsoft também desativa periodicamente versões mais antigas do Aplicativo Autenticador para manter uma barra de alta segurança para sua organização. Se o dispositivo de um utilizador não suportar versões modernas do Microsoft Authenticator, não poderá iniciar sessão com a aplicação. Recomendamos que eles entrem com um código de verificação OATH no Microsoft Authenticator para concluir o MFA.

Próximos passos

Para começar a usar chaves de acesso, consulte Como habilitar chaves de acesso no Microsoft Authenticator para Microsoft Entra ID.

Para obter mais informações sobre o início de sessão sem palavra-passe, consulte Ativar início de sessão sem palavra-passe com o Microsoft Authenticator.

Saiba mais sobre como configurar métodos de autenticação usando a API REST do Microsoft Graph.