Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Como regra geral, as diretrizes de segurança recomendam que você não use a mesma senha em vários lugares, para torná-la complexa e evitar senhas simples, como Password123. Você pode fornecer aos usuários orientações sobre como escolher senhas, mas senhas fracas ou inseguras ainda são frequentemente usadas. O Microsoft Entra Password Protection deteta e bloqueia senhas fracas conhecidas e suas variantes, e também pode bloquear outros termos fracos específicos da sua organização.

Com a Proteção de Palavras-passe do Microsoft Entra, as listas predefinidas de palavras-passe globais são aplicadas automaticamente a todos os utilizadores num inquilino do Microsoft Entra. Para apoiar as suas próprias necessidades de negócios e de segurança, pode definir entradas numa lista de palavras-passe personalizadas banidas. Quando os usuários alteram ou redefinem suas senhas, essas listas de senhas proibidas são verificadas para impor o uso de senhas fortes.

Você deve usar outros recursos, como a autenticação multifator Microsoft Entra, não apenas confiar em senhas fortes impostas pela Proteção por Senha do Microsoft Entra. Para obter mais informações sobre como usar várias camadas de segurança para seus eventos de entrada, consulte Seu Pa$$word não importa.

Importante

Este artigo conceitual explica a um administrador como funciona a Proteção por Senha do Microsoft Entra. Se você for um usuário final já registrado para redefinição de senha de autoatendimento e precisar voltar à sua conta, vá para https://aka.ms/sspr.

Se a sua equipa de TI não tiver ativado a capacidade de repor a sua própria palavra-passe, contacte o seu serviço de assistência.

Lista de palavras-passe globais banidas

A equipe de Proteção de ID do Microsoft Entra analisa constantemente os dados de telemetria de segurança do Microsoft Entra procurando senhas fracas ou comprometidas comumente usadas. Especificamente, a análise procura termos básicos que muitas vezes são usados como base para senhas fracas. Quando termos fracos são encontrados, eles são adicionados à lista global de senhas proibidas. O conteúdo da lista global de senhas proibidas não se baseia em nenhuma fonte de dados externa, mas nos resultados da telemetria e análise de segurança do Microsoft Entra.

Quando uma senha é alterada ou redefinida para qualquer usuário em um locatário do Microsoft Entra, a versão atual da lista global de senhas proibidas é usada para validar a força da senha. Essa verificação de validação resulta em senhas mais fortes para todos os clientes do Microsoft Entra.

A lista global de senhas banidas é aplicada automaticamente a todos os usuários em um locatário do Microsoft Entra. Não há nada para ativar ou configurar e não pode ser desativado. Esta lista global de palavras-passe proibidas é aplicada aos utilizadores quando estes alteram ou repõem a sua própria palavra-passe através do Microsoft Entra ID.

Nota

Os cibercriminosos também usam estratégias semelhantes nos seus ataques para identificar palavras-passe fracas comuns e variações. Para melhorar a segurança, a Microsoft não publica o conteúdo da lista global de senhas proibidas.

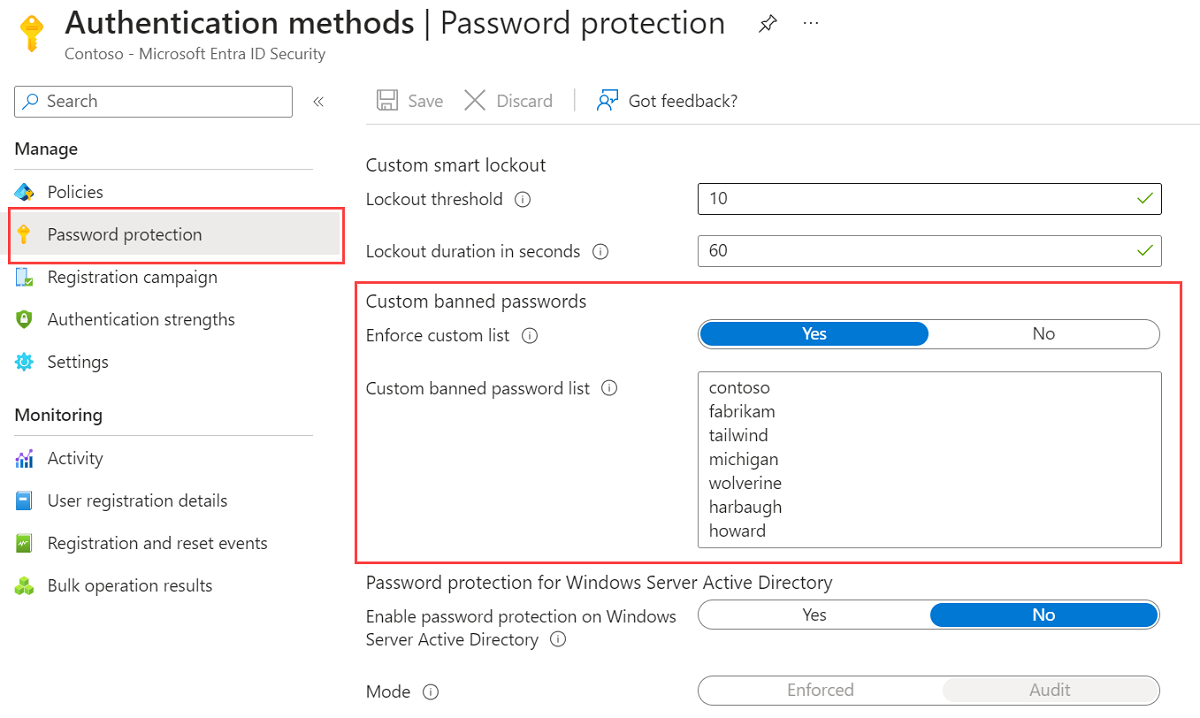

Lista de palavras-passe personalizadas banidas

Algumas organizações querem melhorar a segurança e adicionar suas próprias personalizações no topo da lista global de senhas proibidas. Para adicionar suas próprias entradas, você pode usar a lista de senhas proibidas personalizadas. Os termos adicionados à lista de senhas proibidas personalizadas devem ser focados em termos específicos da organização, como os seguintes exemplos:

- Nomes de marcas

- Nomes de produtos

- Locais, como a sede da empresa

- Termos internos específicos da empresa

- Abreviaturas com significado específico de empresa

Quando os termos são adicionados à lista de senhas proibidas personalizadas, eles são combinados com os termos na lista global de senhas proibidas. Os eventos de alteração ou redefinição de senha são validados em relação ao conjunto combinado dessas listas de senhas proibidas.

Nota

A lista de senhas proibidas é limitada a um máximo de 1.000 termos. Ele não foi projetado para bloquear listas extremamente grandes de senhas.

Para aplicar totalmente os benefícios da lista de senhas proibidas personalizadas, primeiro entenda como as senhas são avaliadas antes de adicionar termos à lista de senhas proibidas personalizadas. Essa abordagem permite detetar e bloquear com eficiência um grande número de senhas fracas e suas variantes.

Vamos considerar um cliente chamado Contoso. A empresa está sediada em Londres e produz um produto chamado Widget. Para este exemplo de cliente, seria um desperdício e menos seguro tentar bloquear variações específicas destes termos:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "! Contoso"

- "LondresHQ"

Em vez disso, é muito mais eficiente e seguro bloquear apenas os principais termos básicos, como os seguintes exemplos:

- "Contoso"

- "Londres"

- Widget

O algoritmo de validação de senha bloqueia automaticamente variantes e combinações fracas.

Para começar a usar uma lista de senhas proibidas personalizadas, conclua o seguinte tutorial:

Ataques de pulverização de senha e listas de senhas comprometidas por terceiros

A Proteção por Palavra-passe do Microsoft Entra ajuda-o a defender-se contra ataques de pulverização de palavras-passe. A maioria dos ataques de spray de senha não tenta atacar nenhuma conta individual mais do que algumas vezes. Esse comportamento aumentaria a probabilidade de deteção, seja por meio de bloqueio de conta ou outros meios.

Em vez disso, a maioria dos ataques de pulverização de senha envia apenas algumas das senhas mais fracas conhecidas contra cada uma das contas em uma empresa. Essa técnica permite que o invasor procure rapidamente uma conta facilmente comprometida e evite possíveis limites de deteção.

O Microsoft Entra Password Protection bloqueia eficientemente todas as senhas fracas conhecidas que provavelmente serão usadas em ataques de pulverização de senha. Essa proteção é baseada em dados de telemetria de segurança do mundo real do Microsoft Entra ID para criar a lista global de senhas proibidas.

Existem alguns sites de terceiros que enumeram milhões de senhas que foram comprometidas em violações de segurança anteriores conhecidas publicamente. É comum que produtos de validação de senha de terceiros sejam baseados em comparação de força bruta com esses milhões de senhas. No entanto, essas técnicas não são a melhor maneira de melhorar a força geral da senha, dadas as estratégias típicas usadas por atacantes de pulverização de senha.

Nota

A lista de palavras-passe globais banidas não se baseia em origens de dados de terceiros, incluindo listas de palavras-passe comprometidas.

Embora a lista global de banidos seja pequena em comparação com algumas listas em massa de terceiros, ela é proveniente de telemetria de segurança do mundo real em ataques reais de pulverização de senha. Essa abordagem melhora a segurança geral e a eficácia, e o algoritmo de validação de senha também usa técnicas inteligentes de correspondência difusa. Como resultado, o Microsoft Entra Password Protection deteta e bloqueia eficientemente milhões das senhas fracas mais comuns de serem usadas em sua empresa.

Cenários híbridos locais

Muitas organizações têm um modelo de identidade híbrida que inclui ambientes locais dos Serviços de Domínio Ative Directory (AD DS). Para estender os benefícios de segurança da Proteção por Senha do Microsoft Entra em seu ambiente AD DS, você pode instalar componentes em seus servidores locais. Esses agentes exigem eventos de alteração de senha no ambiente AD DS local para cumprir a mesma política de senha do Microsoft Entra ID.

Para obter mais informações, consulte Impor a proteção por senha do Microsoft Entra para AD DS.

Como são avaliadas as palavras-passe

Quando um utilizador altera ou repõe a palavra-passe, a nova palavra-passe é verificada quanto à força e complexidade, sendo validada face a uma lista combinada de termos das listas de palavras-passe globais e das palavras-passe personalizadas banidas.

Mesmo que a palavra-passe de um utilizador contenha uma palavra-passe banida, a palavra-passe pode ser aceite se for, no geral, suficientemente forte. Uma senha recém-configurada passa pelas etapas a seguir para avaliar sua força geral e determinar se deve ser aceita ou rejeitada.

Nota

A proteção por senha no Microsoft Entra ID não se correlaciona com a proteção por senha para usuários locais. As validações na proteção por palavra-passe não são consistentes para os utilizadores nos dois serviços. Certifique-se de que os utilizadores no seu inquilino cumprem aos parâmetros de palavra-passe necessários para os seus respetivos serviços ao definir inicialmente a sua palavra-passe ou ao concluir a SSPR.

Passo 1: Normalização

Uma nova senha passa primeiro por um processo de normalização. Essa técnica permite que um pequeno conjunto de senhas proibidas seja mapeado para um conjunto muito maior de senhas potencialmente fracas.

A normalização tem as seguintes duas partes:

Todas as letras maiúsculas são alteradas para minúsculas.

Em seguida, substituições de caracteres comuns são executadas, como no exemplo a seguir:

Carta original Carta substituída 0 o 1 l $ s @ um

Considere o seguinte exemplo:

- A senha "em branco" é proibida.

- Um utilizador tenta alterar a sua palavra-passe para "Bl@nK".

- Mesmo que "Bl@nk" não seja proibido, o processo de normalização converte essa senha em "em branco".

- Esta palavra-passe seria rejeitada.

Passo 2: Verifique se a palavra-passe é considerada banida

Uma senha é então examinada em busca de outro comportamento correspondente e uma pontuação é gerada. Esta pontuação final determina se o pedido de alteração de palavra-passe é aceite ou rejeitado.

Comportamento de correspondência difusa

A correspondência difusa é utilizada na palavra-passe normalizada para identificar se contém uma palavra-passe encontrada nas listas de palavras-passe globais e de palavras-passe personalizadas banidas. O processo de correspondência é baseado em uma distância de edição de uma (1) comparação.

Considere o seguinte exemplo:

A senha "abcdef" é proibida.

Um usuário tenta alterar sua senha para uma das seguintes opções:

- 'abcdeg' - último caractere alterado de 'f' para 'g'

- «abcdefg» - «g» anexado ao fim

- 'abcde' - o trailing 'f' foi suprimido do final

Cada uma das senhas acima não corresponde especificamente à senha banida "abcdef".

No entanto, como cada exemplo está a uma distância de edição de 1 do termo proibido 'abcdef', todos eles são considerados como uma correspondência com "abcdef".

Essas senhas seriam rejeitadas.

Correspondência de substring (em termos específicos)

A correspondência de substring é usada na senha normalizada para verificar o nome e o sobrenome do utilizador, assim como o nome do inquilino. A correspondência de nome de locatário não é feita ao validar senhas em um controlador de domínio do AD DS para cenários híbridos locais.

Importante

A correspondência de substring só é imposta para nomes e outros termos com pelo menos quatro caracteres.

Considere o seguinte exemplo:

- Um usuário chamado Poll que deseja redefinir sua senha para "p0LL23fb".

- Após a normalização, essa senha se tornaria "poll23fb".

- A correspondência de substring descobre que a senha contém o primeiro nome do usuário "Poll".

- Embora "poll23fb" não estivesse especificamente em nenhuma das listas de senhas proibidas, a correspondência de substring encontrou "Poll" na senha.

- Esta palavra-passe seria rejeitada.

Cálculo da Pontuação

O próximo passo é identificar todas as instâncias de senhas proibidas na nova senha normalizada do usuário. Os pontos são atribuídos com base nos seguintes critérios:

- Cada senha banida encontrada na senha de um usuário recebe um ponto.

- Cada caractere restante que não faz parte de uma senha proibida recebe um ponto.

- Uma senha deve ter pelo menos cinco (5) pontos para ser aceita.

Para os próximos dois cenários de exemplo, a Contoso está usando a Proteção por Senha do Microsoft Entra e tem "contoso" em sua lista de senhas proibidas personalizadas. Vamos também supor que "em branco" esteja na lista global.

No cenário de exemplo a seguir, um usuário altera sua senha para "C0ntos0Blank12":

Após a normalização, essa senha se torna "contosoblank12".

O processo de correspondência descobre que essa senha contém duas senhas proibidas: "contoso" e "blank".

Esta palavra-passe recebe então a seguinte pontuação:

[contoso] + [em branco] + [1] + [2] = 4 pontos

Como esta palavra-passe tem menos de cinco (5) pontos, é rejeitada.

Vamos ver um exemplo um pouco diferente para mostrar como mais complexidade em uma senha pode construir o número necessário de pontos para ser aceito. No cenário de exemplo a seguir, um usuário altera sua senha para "ContoS0Bl@nkf9!":

Após a normalização, essa senha se torna "contosoblankf9!".

O processo de correspondência descobre que essa senha contém duas senhas proibidas: "contoso" e "blank".

Esta palavra-passe recebe então a seguinte pontuação:

[contoso] + [em branco] + [f] + [9] + [!] = 5 pontos

Como esta palavra-passe tem pelo menos cinco (5) pontos, é aceite.

Importante

O algoritmo de palavras-passe banidas, juntamente com a lista de palavras-passe globais banidas, pode ser alterado a qualquer momento no Azure com base na análise e pesquisa de segurança em curso.

Para o serviço de agente de DC local em cenários híbridos, os algoritmos atualizados só entram em vigor depois que o software do agente de DC é atualizado.

O que os utilizadores veem

Quando um usuário tenta redefinir ou alterar uma senha para algo que seria banido, uma das seguintes mensagens de erro é exibida:

"Infelizmente, sua senha contém uma palavra, frase ou padrão que torna sua senha facilmente adivinhável. Por favor, tente novamente com uma senha diferente."

"Já vimos essa senha muitas vezes antes. Escolha algo mais difícil de adivinhar."

"Escolha uma senha que seja mais difícil para as pessoas adivinharem."

Requisitos de licença

| Utilizadores | Proteção por senha do Microsoft Entra com lista global de senhas proibidas | Proteção por senha do Microsoft Entra com lista de senhas proibidas personalizadas |

|---|---|---|

| Utilizadores apenas na nuvem | Microsoft Entra ID Gratuito | Microsoft Entra ID P1 ou P2 |

| Usuários sincronizados a partir do AD DS local | Microsoft Entra ID P1 ou P2 | Microsoft Entra ID P1 ou P2 |

Nota

Os usuários do AD DS local que não estão sincronizados com o Microsoft Entra ID também se beneficiam da Proteção por Senha do Microsoft Entra com base no licenciamento existente para usuários sincronizados.

Para obter mais informações sobre licenciamento, consulte o site de preços do Microsoft Entra.

Próximos passos

Para começar a usar uma lista de senhas proibidas personalizadas, conclua o seguinte tutorial:

Em seguida, você também pode habilitar a Proteção por Senha do Microsoft Entra local.