Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Os usuários geralmente criam senhas que usam palavras locais comuns, como escola, equipe esportiva ou pessoa famosa. Essas senhas são fáceis de adivinhar e fracas contra ataques baseados em dicionários. Para impor senhas fortes em sua organização, o Microsoft Entra Password Protection fornece uma lista global e personalizada de senhas proibidas. Uma solicitação de alteração de senha falhará se houver uma correspondência nesta lista de senhas proibidas.

Para proteger o seu ambiente local dos Active Directory Domain Services (AD DS), pode instalar e configurar a Proteção de Senha do Microsoft Entra para funcionar com o seu DC local. Este artigo mostra como instalar e registrar o serviço de proxy Microsoft Entra Password Protection e o agente DC Microsoft Entra Password Protection em seu ambiente local.

Para obter mais informações sobre como a Proteção por Senha do Microsoft Entra funciona em um ambiente local, consulte Como impor a Proteção por Senha do Microsoft Entra para o Ative Directory do Windows Server.

Estratégia de implantação

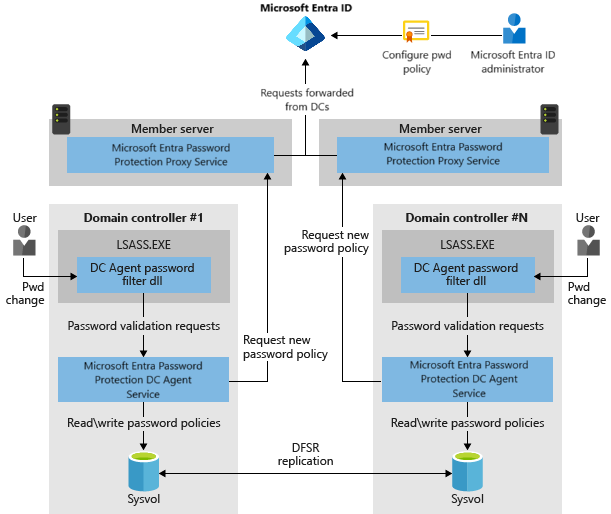

O diagrama a seguir mostra como os componentes básicos da Proteção por Senha do Microsoft Entra funcionam juntos em um ambiente local do Ative Directory:

É uma boa ideia rever como o software funciona antes de implantá-lo. Para obter mais informações, consulte Visão geral conceitual da proteção por senha do Microsoft Entra.

Recomendamos que você inicie as implantações no modo de auditoria . O modo de auditoria é a configuração inicial padrão, onde as senhas podem continuar a ser definidas. As senhas que seriam bloqueadas são registradas no log de eventos. Depois de implantar os servidores proxy e os agentes de DC no modo de auditoria, monitore o impacto que a diretiva de senha terá sobre os usuários quando a política for imposta.

Durante a etapa de auditoria, muitas organizações descobrem que as seguintes situações se aplicam:

- Eles precisam melhorar os processos operacionais existentes para usar senhas mais seguras.

- Os utilizadores utilizam frequentemente palavras-passe não seguras.

- Eles precisam informar os usuários sobre a próxima mudança na aplicação da segurança, possível impacto sobre eles e como escolher senhas mais seguras.

Também é possível que uma validação de senha mais forte afete a automação de implantação do controlador de domínio Ative Directory existente. Recomendamos que pelo menos uma promoção de DC e uma despromoção de DC ocorram durante a avaliação do período de auditoria para ajudar a descobrir tais problemas. Para obter mais informações, consulte os seguintes artigos:

- Ntdsutil.exe não consegue definir uma senha fraca do Modo de Reparo dos Serviços de Diretório

- A promoção da réplica do controlador de domínio falha devido a uma senha fraca do Modo de Reparo dos Serviços de Diretório

- O rebaixamento do controlador de domínio falha devido a uma senha de administrador local fraca

Depois que o recurso estiver sendo executado no modo de auditoria por um período razoável, você poderá alternar a configuração de Auditoria para Impor para exigir senhas mais seguras. Um acompanhamento extra durante este período é uma boa ideia.

É importante notar que o Microsoft Entra Password Protection só pode validar senhas durante operações de alteração ou definição de senha. As senhas que foram aceitas e armazenadas no Ative Directory antes da implantação da Proteção por Senha do Microsoft Entra nunca serão validadas e continuarão funcionando como estão. Com o tempo, todos os usuários e contas eventualmente começarão a usar senhas validadas pelo Microsoft Entra Password Protection, pois suas senhas existentes expiram normalmente. Contas configuradas com "senha nunca expira" estão isentas disso.

Várias considerações sobre florestas

Não há requisitos adicionais para implantar a Proteção por Senha do Microsoft Entra em várias florestas.

Cada floresta é configurada de forma independente, conforme descrito na secção seguinte para implantar a Proteção de Senha Microsoft Entra no local. Cada proxy de Proteção por Senha do Microsoft Entra só pode oferecer suporte a controladores de domínio da floresta à qual ingressou.

O software de Proteção de Senha do Microsoft Entra em qualquer floresta não tem conhecimento do software de proteção de senhas implantado em outras florestas, independentemente das configurações de confiança do Active Directory.

Considerações sobre o controlador de domínio somente leitura

Os eventos de alteração ou definição de senha não são processados e persistem em controladores de domínio somente leitura (RODCs). Em vez disso, eles são encaminhados para controladores de domínio graváveis. Não é necessário instalar o software Microsoft Entra Password Protection DC agent em RODCs.

Além disso, é importante notar que não é suportado executar o serviço de proxy Microsoft Entra Password Protection num controlador de domínio de leitura única.

Considerações sobre alta disponibilidade

A principal preocupação com a proteção por senha é a disponibilidade dos servidores proxy do Microsoft Entra Password Protection quando os DCs em uma floresta tentam baixar novas políticas ou outros dados do Azure. Cada agente DC do Microsoft Entra Password Protection usa um algoritmo simples no estilo round-robin ao decidir qual servidor proxy chamar. O agente ignora os servidores proxy que não estão respondendo.

Para a maioria das implantações do Active Directory totalmente conectadas que têm replicação íntegra do estado do diretório e da pasta sysvol, dois servidores proxy do Microsoft Entra Password Protection são suficientes para garantir a disponibilidade. Essa configuração resulta no download oportuno de novas políticas e outros dados. Você pode implantar servidores proxy adicionais do Microsoft Entra Password Protection, se desejar.

O design do software Microsoft Entra Password Protection DC agent atenua os problemas usuais associados à alta disponibilidade. O agente DC do Microsoft Entra Password Protection mantém um cache local da política de senha baixada mais recentemente. Mesmo que todos os servidores proxy registrados fiquem indisponíveis, os agentes DC de Proteção por Senha do Microsoft Entra continuam a aplicar sua política de senha em cache.

Uma frequência de atualização razoável para políticas de senha em uma implantação grande geralmente é de dias, não de horas ou menos. Portanto, breves interrupções dos servidores proxy não afetam significativamente a Proteção por Senha do Microsoft Entra.

Requisitos de implantação

Para obter informações sobre licenciamento, consulte Requisitos de licenciamento do Microsoft Entra Password Protection.

Aplicam-se os seguintes requisitos principais:

Todas as máquinas, incluindo controladores de domínio, que têm componentes de Proteção por Senha do Microsoft Entra instalados devem ter o Universal C Runtime instalado.

- Você pode obter o tempo de execução certificando-se de ter todas as atualizações do Windows Update. Ou você pode obtê-lo em um pacote de atualização específico do sistema operacional. Para obter mais informações, consulte Atualização para o Universal C Runtime no Windows.

Você precisa de uma conta que tenha privilégios de administrador de domínio do Ative Directory no domínio raiz da floresta para registrar a floresta do Ative Directory do Windows Server com a ID do Microsoft Entra.

O Serviço de Distribuição de Chaves deve ser habilitado em todos os controladores de domínio no domínio que executam o Windows Server 2012 e versões posteriores. Por padrão, este serviço é ativado através de um gatilho manual.

A conectividade de rede deve existir entre pelo menos um controlador de domínio em cada domínio e pelo menos um servidor que hospeda o serviço de proxy para Proteção por Senha do Microsoft Entra. Essa conectividade deve permitir que o controlador de domínio acesse a porta 135 do mapeador de ponto de extremidade RPC e a porta do servidor RPC no serviço de proxy.

- Por padrão, a porta do servidor RPC é uma porta RPC dinâmica do intervalo (49152 - 65535), mas pode ser configurada para usar uma porta estática.

Todas as máquinas onde o serviço Microsoft Entra Password Protection Proxy será instalado devem ter acesso à rede aos seguintes pontos de extremidade:

Ponto final Finalidade https://login.microsoftonline.comPedidos de autenticação https://enterpriseregistration.windows.netFuncionalidade de Proteção por Senha do Microsoft Entra https://autoupdate.msappproxy.netFuncionalidade de atualização automática do Microsoft Entra Password Protection

Nota

Alguns pontos de extremidade, como o ponto de extremidade CRL, não são abordados neste artigo. Para obter uma lista de todos os pontos de extremidade suportados, consulte URLs e intervalos de endereços IP do Microsoft 365. Além disso, outros pontos de extremidade são necessários para a autenticação do Centro de Administração do Microsoft Entra. Para obter mais informações, consulte URLs do centro de administração do Microsoft Entra para bypass de proxy.

Agente DC de Proteção por Senha do Microsoft Entra

Os seguintes requisitos aplicam-se ao agente DC de Proteção por Senha do Microsoft Entra:

- As máquinas nas quais o software do agente DC do Microsoft Entra Password Protection será instalado devem executar o Windows Server 2012 R2 ou posterior, incluindo as edições Windows Server Core.

- O domínio ou floresta do Ative Directory pode ser qualquer nível funcional suportado.

- Todas as máquinas onde o agente DC do Microsoft Entra Password Protection será instalado devem ter o .NET 4.7.2 instalado.

- Se o .NET 4.7.2 ainda não estiver instalado, baixe e execute o instalador encontrado em O instalador offline do .NET Framework 4.7.2 para Windows.

- Qualquer domínio do Active Directory que execute o serviço de agente DC de Proteção por Senha do Microsoft Entra deve usar a Replicação do Sistema de Arquivos Distribuídos (DFSR) para a replicação do sysvol.

Se o seu domínio ainda não estiver usando DFSR, você deve migrar antes de instalar o Microsoft Entra Password Protection. Para obter mais informações, consulte SYSVOL Replication Migration Guide: FRS to DFS Replication

Aviso

O software Microsoft Entra Password Protection DC agent poderá ser instalado atualmente em controladores de domínio em domínios que ainda estão a usar o FRS (a tecnologia antecessora do DFSR) para a replicação do sysvol, mas o software NÃO funcionará corretamente neste ambiente.

Efeitos colaterais negativos adicionais incluem arquivos individuais que não são replicados e procedimentos de restauração sysvol que parecem ter êxito, mas silenciosamente falham em replicar todos os arquivos.

Migre seu domínio para usar o DFSR o mais rápido possível, tanto para os benefícios inerentes do DFSR quanto para desbloquear a implantação do Microsoft Entra Password Protection. As versões futuras do software serão automaticamente desativadas quando executadas em um domínio que ainda esteja usando o FRS.

Serviço de proxy do Microsoft Entra Password Protection

Os seguintes requisitos se aplicam ao serviço de proxy Microsoft Entra Password Protection:

Todas as máquinas em que o serviço proxy Microsoft Entra Password Protection será instalado devem executar o Windows Server 2012 R2 ou posterior, incluindo as edições Windows Server Core.

Nota

A implantação do serviço proxy Microsoft Entra Password Protection é um requisito obrigatório para implantar o Microsoft Entra Password Protection mesmo que o controlador de domínio possa ter conectividade direta de saída com a Internet.

Todas as máquinas onde o serviço proxy Microsoft Entra Password Protection será instalado devem ter o .NET 4.7.2 instalado.

- Se o .NET 4.7.2 ainda não estiver instalado, baixe e execute o instalador encontrado em O instalador offline do .NET Framework 4.7.2 para Windows.

Todas as máquinas que hospedam o serviço de proxy Microsoft Entra Password Protection devem ser configuradas para conceder aos controladores de domínio a capacidade de fazer logon no serviço de proxy. Esta capacidade é controlada através da atribuição de privilégios "Aceder a este computador a partir da rede".

Todas as máquinas que hospedam o serviço de proxy Microsoft Entra Password Protection devem ser configuradas para permitir tráfego HTTP TLS 1.2 de saída.

Um Administrador Global é necessário para registrar o serviço de proxy Microsoft Entra Password Protection pela primeira vez em um determinado locatário. Registos subsequentes de proxy e de floresta com o Microsoft Entra ID podem utilizar uma conta com pelo menos a função de Administrador de Segurança.

O acesso à rede deve ser habilitado para o conjunto de portas e URLs especificado nos procedimentos de configuração do ambiente de proxy de aplicativo. Isto acresce aos dois parâmetros de avaliação acima descritos.

Pré-requisitos do Microsoft Entra Connect Agent Updater

O serviço Microsoft Entra Connect Agent Updater é instalado lado a lado com o serviço Microsoft Entra Password Protection Proxy. É necessária uma configuração adicional para que o serviço Microsoft Entra Connect Agent Updater possa funcionar:

- Se seu ambiente usa um servidor proxy HTTP, siga as diretrizes especificadas em Trabalhar com servidores proxy locais existentes.

- O serviço Microsoft Entra Connect Agent Updater também requer as etapas TLS 1.2 especificadas nos requisitos TLS.

Aviso

O proxy Microsoft Entra Password Protection e o proxy de aplicativo Microsoft Entra instalam versões diferentes do serviço Microsoft Entra Connect Agent Updater, e é por isso que as instruções se referem ao conteúdo do Proxy de Aplicativo. Essas versões diferentes são incompatíveis quando instaladas lado a lado e isso impedirá que o serviço Agent Updater entre em contato com o Azure para atualizações de software, portanto, você nunca deve instalar o Proxy de Proteção por Senha do Microsoft Entra e o Proxy de Aplicativo na mesma máquina.

Download do software necessário

Há dois instaladores necessários para uma implantação local do Microsoft Entra Password Protection:

- Agente DC de Proteção por Senha do Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Proxy de proteção de senha do Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Transfira ambos os instaladores a partir do Centro de Transferências da Microsoft.

Instalar e configurar o serviço de proxy

O serviço proxy de Proteção por Senha do Microsoft Entra normalmente está em um servidor membro em seu ambiente AD DS local. Uma vez instalado, o serviço proxy Microsoft Entra Password Protection comunica com o Microsoft Entra ID para manter uma cópia das listas de senhas globais e de clientes proibidos para o seu locatário do Microsoft Entra.

Na próxima seção, você instala os agentes DC de Proteção por Senha do Microsoft Entra em controladores de domínio em seu ambiente AD DS local. Esses agentes de DC se comunicam com o serviço de proxy para obter as últimas listas de senhas proibidas para uso ao processar eventos de alteração de senha dentro do domínio.

Escolha um ou mais servidores para hospedar o serviço proxy Microsoft Entra Password Protection. As seguintes considerações aplicam-se ao(s) servidor(es):

- Cada serviço só pode fornecer políticas de senha para uma única floresta. A máquina host deve ser associada a qualquer domínio nessa floresta.

- Você pode instalar o serviço de proxy em domínios raiz ou filho, ou uma combinação destes.

- Você precisa de conectividade de rede entre pelo menos um DC em cada domínio da floresta e um servidor proxy de proteção por senha.

- Você pode executar o serviço de proxy Microsoft Entra Password Protection em um controlador de domínio para teste, mas esse controlador de domínio requer conectividade com a Internet. Esta conectividade pode ser uma preocupação de segurança. Recomendamos esta configuração apenas para testes.

- Recomendamos pelo menos dois servidores proxy do Microsoft Entra Password Protection por floresta para redundância, conforme observado na seção anterior sobre considerações de alta disponibilidade.

- Não há suporte para executar o serviço de proxy Microsoft Entra Password Protection em um controlador de domínio somente leitura.

- Se necessário, você pode remover o serviço de proxy usando Adicionar ou remover programas. Nenhuma limpeza manual do estado que o serviço de proxy mantém é necessária.

Para instalar o serviço proxy Microsoft Entra Password Protection, conclua as seguintes etapas:

Para instalar o serviço proxy Microsoft Entra Password Protection, execute o instalador do

AzureADPasswordProtectionProxySetup.exesoftware.A instalação do software não requer uma reinicialização e pode ser automatizada usando procedimentos MSI padrão, como no exemplo a seguir:

AzureADPasswordProtectionProxySetup.exe /quietNota

O serviço Firewall do Windows deve estar em execução antes de instalar o

AzureADPasswordProtectionProxySetup.exepacote para evitar um erro de instalação.Se o Firewall do Windows estiver configurado para não ser executado, a solução alternativa é habilitar e executar temporariamente o serviço de Firewall durante a instalação. O software proxy não tem nenhuma dependência específica do Firewall do Windows após a instalação.

Se você estiver usando um firewall de terceiros, ele ainda deverá ser configurado para atender aos requisitos de implantação. Isso inclui permitir o acesso de entrada à porta 135 e à porta do servidor proxy RPC. Para obter mais informações, consulte a seção anterior sobre requisitos de implantação.

O software proxy Microsoft Entra Password Protection inclui um novo módulo do PowerShell,

AzureADPasswordProtection. As etapas a seguir executam vários cmdlets deste módulo do PowerShell.Para usar esse módulo, abra uma janela do PowerShell como administrador e importe o novo módulo da seguinte maneira:

Import-Module AzureADPasswordProtectionAviso

A versão de 64 bits do PowerShell deve ser usada. Alguns cmdlets podem não funcionar com o PowerShell (x86).

Para verificar se o serviço proxy Microsoft Entra Password Protection está em execução, use o seguinte comando do PowerShell:

Get-Service AzureADPasswordProtectionProxy | flO resultado deve mostrar um Estado de Em execução.

O serviço de proxy está em execução na máquina, mas não tem credenciais para se comunicar com o Microsoft Entra ID. Registre o servidor proxy do Microsoft Entra Password Protection com o Microsoft Entra ID usando o

Register-AzureADPasswordProtectionProxycmdlet.Esse cmdlet requer credenciais de Administrador Global na primeira vez que qualquer proxy é registrado para um determinado locatário. Os registros de proxy subsequentes nesse locatário, seja para proxies iguais ou diferentes, podem usar credenciais de Administrador de Segurança .

Depois que esse comando for bem-sucedido uma vez, invocações adicionais também serão bem-sucedidas, mas serão desnecessárias.

O

Register-AzureADPasswordProtectionProxycmdlet oferece suporte aos três modos de autenticação a seguir. Os dois primeiros modos suportam a autenticação multifator Microsoft Entra, mas o terceiro modo não.Gorjeta

Pode haver um atraso percetível antes da conclusão na primeira vez que esse cmdlet for executado para um locatário específico do Azure. A menos que uma falha seja relatada, não se preocupe com esse atraso.

Modo de autenticação interativa:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nota

Este modo não funciona em sistemas operativos Server Core. Em vez disso, use um dos seguintes modos de autenticação. Além disso, esse modo pode falhar se a Configuração de Segurança Reforçada do Internet Explorer estiver habilitada. A solução alternativa é desativar essa configuração, registrar o proxy e, em seguida, reativá-lo.

Modo de autenticação de código de dispositivo:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuando solicitado, siga o link para abrir um navegador da Web e insira o código de autenticação.

Modo de autenticação silencioso (baseado em senha):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNota

Este modo falhará se a autenticação multifator do Microsoft Entra for necessária para a sua conta. Nesse caso, use um dos dois modos de autenticação anteriores ou, em vez disso, use uma conta diferente que não exija MFA.

Você também pode ver que MFA é necessária se o Registo de Dispositivo do Azure (que é utilizado nos bastidores pela Proteção de Senha do Microsoft Entra) estiver configurado para exigir MFA de forma global. Para contornar esse requisito, você pode usar uma conta diferente que ofereça suporte a MFA com um dos dois modos de autenticação anteriores ou também pode relaxar temporariamente o requisito de MFA de Registro de Dispositivo do Azure.

Para fazer essa alteração, selecione Entra ID no centro de administração do Microsoft Entra e, em seguida, selecione Dispositivos, e depois >. Defina Exigir autenticação multifator para unir dispositivos como Não. Certifique-se de reconfigurar essa configuração de volta para Sim assim que o registro for concluído.

Recomendamos que os requisitos de AMF sejam contornados apenas para fins de teste.

No momento, não é necessário especificar o parâmetro -ForestCredential , que está reservado para funcionalidades futuras.

O registro do serviço de proxy Microsoft Entra Password Protection é necessário apenas uma vez durante a vida útil do serviço. Depois disso, o serviço de proxy Microsoft Entra Password Protection executará automaticamente qualquer outra manutenção necessária.

Para se certificar de que as alterações entraram em vigor, execute

Test-AzureADPasswordProtectionProxyHealth -TestAll. Para obter ajuda na resolução de erros, consulte Resolução de problemas: Proteção por palavra-passe do Microsoft Entra no local.Agora, registre a floresta do Active Directory local com as credenciais necessárias para se comunicar com o Azure usando o PowerShell cmdlet.

Nota

Se vários servidores proxy do Microsoft Entra Password Protection estiverem instalados em seu ambiente, não importa qual servidor proxy você usa para registrar a floresta.

O cmdlet requer credenciais de Administrador Global ou Administrador de Segurança para seu locatário do Azure. Também requer privilégios de Administrador Empresarial do Ative Directory no local. Você também deve executar esse cmdlet usando uma conta com privilégios de administrador local. A conta do Azure usada para registrar a floresta pode ser diferente da conta do Ative Directory local.

Esta etapa é executada uma vez por floresta.

O

Register-AzureADPasswordProtectionForestcmdlet oferece suporte aos três modos de autenticação a seguir. Os dois primeiros modos suportam a autenticação multifator Microsoft Entra, mas o terceiro modo não.Gorjeta

Pode haver um atraso percetível antes da conclusão na primeira vez que esse cmdlet for executado para um locatário específico do Azure. A menos que uma falha seja relatada, não se preocupe com esse atraso.

Modo de autenticação interativa:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nota

Este modo não funcionará em sistemas operativos Server Core. Em vez disso, use um dos dois modos de autenticação a seguir. Além disso, esse modo pode falhar se a Configuração de Segurança Reforçada do Internet Explorer estiver habilitada. A solução alternativa é desativar essa Configuração, registrar a floresta e reativá-la.

Modo de autenticação de código de dispositivo:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuando solicitado, siga o link para abrir um navegador da Web e insira o código de autenticação.

Modo de autenticação silencioso (baseado em senha):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNota

Este modo falhará se a autenticação multifator do Microsoft Entra for necessária para a sua conta. Nesse caso, use um dos dois modos de autenticação anteriores ou, em vez disso, use uma conta diferente que não exija MFA.

Você também pode ver que MFA é necessária se o Registo de Dispositivo do Azure (que é utilizado nos bastidores pela Proteção de Senha do Microsoft Entra) estiver configurado para exigir MFA de forma global. Para contornar esse requisito, você pode usar uma conta diferente que ofereça suporte a MFA com um dos dois modos de autenticação anteriores ou também pode relaxar temporariamente o requisito de MFA de Registro de Dispositivo do Azure.

Para fazer essa alteração, selecione Entra ID no centro de administração do Microsoft Entra e, em seguida, selecione Dispositivos, e depois >. Defina Exigir autenticação multifator para unir dispositivos como Não. Certifique-se de reconfigurar essa configuração de volta para Sim assim que o registro for concluído.

Recomendamos que os requisitos de AMF sejam contornados apenas para fins de teste.

Esses exemplos só serão bem-sucedidos se o usuário conectado no momento também for um administrador de domínio do Ative Directory para o domínio raiz. Se esse não for o caso, você pode fornecer credenciais de domínio alternativas por meio do parâmetro -ForestCredential .

O registo da floresta do Active Directory é necessário apenas uma vez durante o tempo de vida da floresta. Depois disso, os agentes DC de Proteção por Senha do Microsoft Entra na floresta executam automaticamente qualquer outra manutenção necessária. Depois de

Register-AzureADPasswordProtectionForestser executado com êxito numa floresta, invocações adicionais do cmdlet também têm sucesso, mas são desnecessárias.Para

Register-AzureADPasswordProtectionForestter êxito, pelo menos um controlador de domínio executando o Windows Server 2012 ou posterior deve estar disponível no domínio do servidor proxy Microsoft Entra Password Protection. O software Microsoft Entra Password Protection DC agent não precisa ser instalado em nenhum controlador de domínio antes desta etapa.Para se certificar de que as alterações entraram em vigor, execute

Test-AzureADPasswordProtectionProxyHealth -TestAll. Para obter ajuda na resolução de erros, consulte Resolução de problemas: Proteção por palavra-passe do Microsoft Entra no local.

Configurar o serviço de proxy para se comunicar por meio de um proxy HTTP

Se seu ambiente exigir o uso de um proxy HTTP específico para se comunicar com o Azure, use as etapas a seguir para configurar o serviço de Proteção por Senha do Microsoft Entra.

Crie um arquivo AzureADPasswordProtectionProxy.exe.config na %ProgramFiles%\Azure AD Password Protection Proxy\Service pasta. Inclua o seguinte conteúdo:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Se o proxy HTTP exigir autenticação, adicione a tag useDefaultCredentials :

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Em ambos os casos, substitua http://yourhttpproxy.com:8080 pelo endereço e porta do seu servidor proxy HTTP específico.

Se o proxy HTTP estiver configurado para usar uma política de autorização, você deverá conceder acesso à conta de computador do Ative Directory da máquina que hospeda o serviço de proxy para proteção por senha.

Recomendamos que você pare e reinicie o serviço de proxy Microsoft Entra Password Protection depois de criar ou atualizar o arquivo AzureADPasswordProtectionProxy.exe.config .

O serviço de proxy não suporta o uso de credenciais específicas para se conectar a um proxy HTTP.

Configurar o serviço de proxy para escutar em uma porta específica

O software Microsoft Entra Password Protection DC agent usa RPC sobre TCP para se comunicar com o serviço de proxy. Por padrão, o serviço proxy Microsoft Entra Password Protection escuta em qualquer endereço RPC dinâmico disponível. Você pode configurar o serviço para escutar em uma porta TCP específica, se necessário devido à topologia de rede ou aos requisitos de firewall em seu ambiente. Ao configurar uma porta estática, você deve abrir a porta 135 e a porta estática de sua escolha.

Para configurar o serviço para ser executado em uma porta estática, use o Set-AzureADPasswordProtectionProxyConfiguration cmdlet da seguinte maneira:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Aviso

Você deve parar e reiniciar o serviço de proxy Microsoft Entra Password Protection para que essas alterações entrem em vigor.

Para configurar o serviço para ser executado em uma porta dinâmica, use o mesmo procedimento, mas defina StaticPort de volta a zero:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Aviso

Você deve parar e reiniciar o serviço de proxy Microsoft Entra Password Protection para que essas alterações entrem em vigor.

O serviço de proxy Microsoft Entra Password Protection requer uma reinicialização manual após qualquer alteração na configuração da porta. Não é necessário reiniciar o serviço Microsoft Entra Password Protection DC agent em controladores de domínio depois de fazer essas alterações de configuração.

Para consultar a configuração atual do serviço, use o Get-AzureADPasswordProtectionProxyConfiguration cmdlet conforme mostrado no exemplo a seguir

Get-AzureADPasswordProtectionProxyConfiguration | fl

A saída de exemplo a seguir mostra que o serviço de proxy Microsoft Entra Password Protection está usando uma porta dinâmica:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Instalar o serviço do agente DC

Para instalar o serviço Microsoft Entra Password Protection DC agent, execute o AzureADPasswordProtectionDCAgentSetup.msi pacote.

Você pode automatizar a instalação do software usando procedimentos MSI padrão, conforme mostrado no exemplo a seguir:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

O /norestart sinalizador pode ser omitido se você preferir que o instalador reinicie automaticamente a máquina.

A instalação ou desinstalação do software requer uma reinicialização. Esse requisito ocorre porque as DLLs do filtro de senha só são carregadas ou descarregadas por uma reinicialização.

A instalação do Microsoft Entra Password Protection local é concluída depois que o software do agente DC é instalado em um controlador de domínio e esse computador é reinicializado. Nenhuma outra configuração é necessária ou possível. Os eventos de alteração de senha nos controladores de domínio locais usam as listas de senhas banidas configuradas do Microsoft Entra ID.

Para habilitar a Proteção por Senha do Microsoft Entra local ou configurar senhas personalizadas proibidas, consulte Habilitar a Proteção por Senha do Microsoft Entra local.

Gorjeta

Você pode instalar o agente DC de Proteção por Senha do Microsoft Entra em uma máquina que ainda não seja um controlador de domínio. Nesse caso, o serviço é iniciado e executado, mas permanece inativo até que a máquina seja promovida para ser um controlador de domínio.

Atualizando o serviço de proxy

O serviço de proxy Microsoft Entra Password Protection suporta a atualização automática. A atualização automática usa o serviço Microsoft Entra Connect Agent Updater, que é instalado lado a lado com o serviço de proxy. A atualização automática está ativada por padrão e pode ser habilitada ou desabilitada usando o Set-AzureADPasswordProtectionProxyConfiguration cmdlet.

A configuração atual pode ser consultada usando o Get-AzureADPasswordProtectionProxyConfiguration cmdlet. Recomendamos que a configuração de atualização automática esteja sempre ativada.

O Get-AzureADPasswordProtectionProxy cmdlet pode ser usado para consultar a versão de software de todos os servidores proxy do Microsoft Entra Password Protection atualmente instalados em uma floresta.

Nota

O serviço de proxy só atualizará automaticamente para uma versão mais recente quando forem necessários patches de segurança críticos.

Processo de atualização manual

Uma atualização manual é realizada executando a versão mais recente do AzureADPasswordProtectionProxySetup.exe instalador do software. A versão mais recente do software está disponível no Centro de Download da Microsoft.

Não é necessário desinstalar a versão atual do serviço de proxy Microsoft Entra Password Protection - o instalador executa uma atualização no local. Nenhuma reinicialização deve ser necessária ao atualizar o serviço de proxy. A atualização do software pode ser automatizada usando procedimentos MSI padrão, como AzureADPasswordProtectionProxySetup.exe /quiet.

Atualizando o agente de DC

Quando uma versão mais recente do software Microsoft Entra Password Protection DC agent está disponível, a atualização é realizada executando a versão mais recente do AzureADPasswordProtectionDCAgentSetup.msi pacote de software. A versão mais recente do software está disponível no Centro de Download da Microsoft.

Não é necessário desinstalar a versão atual do software do agente DC - o instalador executa uma atualização no local. Uma reinicialização é sempre necessária ao atualizar o software do agente DC - esse requisito é causado pelo comportamento principal do Windows.

A atualização do software pode ser automatizada usando procedimentos MSI padrão, como msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Você pode omitir o /norestart sinalizador se preferir que o instalador reinicie automaticamente a máquina.

O Get-AzureADPasswordProtectionDCAgent cmdlet pode ser usado para consultar a versão de software de todos os agentes DC de Proteção por Senha do Microsoft Entra atualmente instalados em uma floresta.

Próximos passos

Agora que você instalou os serviços necessários para a Proteção por Senha do Microsoft Entra em seus servidores locais, habilite a Proteção por Senha do Microsoft Entra local para concluir sua implantação.