Introdução ao Servidor Azure Multi-Factor Authentication

Esta página aborda uma nova instalação do servidor e a sua configuração com o Ative Directory local. Se você já tiver o servidor MFA instalado e estiver procurando atualizar, consulte Atualizar para o Servidor Azure Multi-Factor Authentication mais recente. Se você estiver procurando informações sobre como instalar apenas o serviço Web, consulte Implantando o Serviço Web de Aplicativo Móvel do Servidor de Autenticação Multifator do Azure.

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de autenticação multifator, o que pode fazer com que as autenticações falhem para sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço de autenticação multifator Microsoft Entra baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor de Autenticação Multifator do Azure. Para obter mais informações, consulte Migração do servidor Azure Multi-Factor Authentication.

Para começar a usar a MFA baseada em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Azure.

Planeje sua implantação

Antes de baixar o Servidor Azure Multi-Factor Authentication, pense em quais são seus requisitos de carga e alta disponibilidade. Use essas informações para decidir como e onde implantar.

Uma boa diretriz para a quantidade de memória que você precisa é o número de usuários que você espera autenticar regularmente.

| Utilizadores | Memória RAM |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

Você precisa configurar vários servidores para alta disponibilidade ou balanceamento de carga? Há muitas maneiras de configurar essa configuração com o Servidor Azure Multi-Factor Authentication. Quando você instala seu primeiro Servidor Azure Multi-Factor Authentication, ele se torna o mestre. Quaisquer outros servidores tornam-se subordinados e sincronizam automaticamente os usuários e a configuração com o mestre. Em seguida, você pode configurar um servidor primário e fazer com que o restante atue como backup, ou você pode configurar o balanceamento de carga entre todos os servidores.

Quando um Servidor Multi-Factor Authentication mestre do Azure fica offline, os servidores subordinados ainda podem processar solicitações de verificação em duas etapas. No entanto, você não pode adicionar novos usuários e os usuários existentes não podem atualizar suas configurações até que o mestre esteja online novamente ou um subordinado seja promovido.

Prepare seu ambiente

Verifique se o servidor que você está usando para a autenticação multifator do Azure atende aos seguintes requisitos.

| Requisitos do Servidor Azure Multi-Factor Authentication | Descrição |

|---|---|

| Equipamento | |

| Aplicações informáticas | |

| Permissões | Conta de Administrador de Domínio ou Administrador Empresarial para se registar no Ative Directory |

1 Se o Servidor Azure Multi-Factor Authentication não conseguir ativar em uma máquina virtual (VM) do Azure que execute o Windows Server 2019 ou posterior, tente usar uma versão anterior do Windows Server.

Componentes do Servidor Azure Multi-Factor Authentication

Há três componentes Web que compõem o Servidor Azure Multi-Factor Authentication:

- SDK do Serviço Web - Permite a comunicação com os outros componentes e é instalado no servidor de aplicativos do Servidor Azure Multi-Factor Authentication

- Portal do usuário - Um site do IIS (Serviços de Informações da Internet) que permite que os usuários se inscrevam na autenticação multifator do Microsoft Entra e mantenham suas contas.

- Serviço Web de Aplicativo Móvel - Permite usar um aplicativo móvel como o aplicativo Microsoft Authenticator para verificação em duas etapas.

Todos os três componentes podem ser instalados no mesmo servidor se o servidor estiver voltado para a Internet. Se dividir os componentes, o SDK do Serviço Web será instalado no servidor de aplicativos de autenticação multifator do Microsoft Entra e o Portal do Usuário e o Serviço Web do Aplicativo Móvel serão instalados em um servidor voltado para a Internet.

Requisitos de firewall do Servidor Azure Multi-Factor Authentication

Cada servidor MFA deve ser capaz de se comunicar na porta 443 de saída para os seguintes endereços:

Se os firewalls de saída estiverem restritos na porta 443, abra os seguintes intervalos de endereços IP:

| Sub-rede IP | Máscara de rede | Intervalo IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Se você não estiver usando o recurso de Confirmação de Evento e seus usuários não estiverem usando aplicativos móveis para verificar a partir de dispositivos na rede corporativa, você precisará apenas dos seguintes intervalos:

| Sub-rede IP | Máscara de rede | Intervalo IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Baixe o servidor MFA

Dica

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Siga estas etapas para baixar o Servidor Azure Multi-Factor Authentication:

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de autenticação multifator, o que pode fazer com que as autenticações falhem para sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço de autenticação multifator Microsoft Entra baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor de Autenticação Multifator do Azure. Para obter mais informações, consulte Migração do servidor Azure Multi-Factor Authentication.

Para começar a usar a MFA baseada em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Azure.

Os clientes existentes que ativaram o MFA Server antes de 1º de julho de 2019 podem baixar a versão mais recente, atualizações futuras e gerar credenciais de ativação como de costume. As etapas a seguir só funcionam se você for um cliente existente do MFA Server.

-

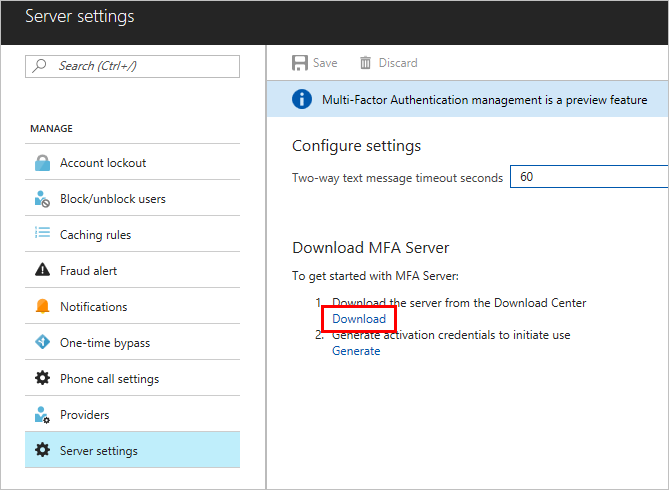

Entre no centro de administração do Microsoft Entra como Administrador Global.

Navegue até Configurações do servidor de autenticação>multifator de proteção.>

Selecione Download e siga as instruções na página de download para salvar o instalador.

Mantenha esta página aberta, pois nos referiremos a ela depois de executar o instalador.

Instalar e configurar o MFA Server

Agora que você baixou o servidor, você pode instalá-lo e configurá-lo. Certifique-se de que o servidor no qual você o instala atenda aos requisitos listados na seção de planejamento.

- Clique duas vezes no executável.

- Na tela Selecionar Pasta de Instalação, verifique se a pasta está correta e clique em Avançar. As seguintes bibliotecas estão instaladas:

- Quando a instalação terminar, selecione Concluir. O assistente de configuração é iniciado.

- De volta à página da qual você baixou o servidor, clique no botão Gerar credenciais de ativação. Copie essas informações para o Servidor Azure Multi-Factor Authentication nas caixas fornecidas e clique em Ativar.

Observação

É necessário um Administrador Global para gerir esta funcionalidade.

Enviar um e-mail aos usuários

Para facilitar a implantação, permita que o MFA Server se comunique com seus usuários. O MFA Server pode enviar um e-mail para informá-los de que foram inscritos para verificação em duas etapas.

O e-mail que você envia deve ser determinado pela forma como você configura seus usuários para verificação em duas etapas. Por exemplo, se você puder importar números de telefone do diretório da empresa, o e-mail deve incluir os números de telefone padrão para que os usuários saibam o que esperar. Se você não importar números de telefone ou se seus usuários usarem o aplicativo móvel, envie-lhes um e-mail que os direcione a concluir o registro da conta. Inclua um hiperlink para o portal do usuário de autenticação multifator do Azure no email.

O conteúdo do e-mail também varia dependendo do método de verificação que foi definido para o usuário (telefonema, SMS ou aplicativo móvel). Por exemplo, se o usuário for obrigado a usar um PIN quando se autenticar, o e-mail informará para que seu PIN inicial foi definido. Os utilizadores são obrigados a alterar o seu PIN durante a primeira verificação.

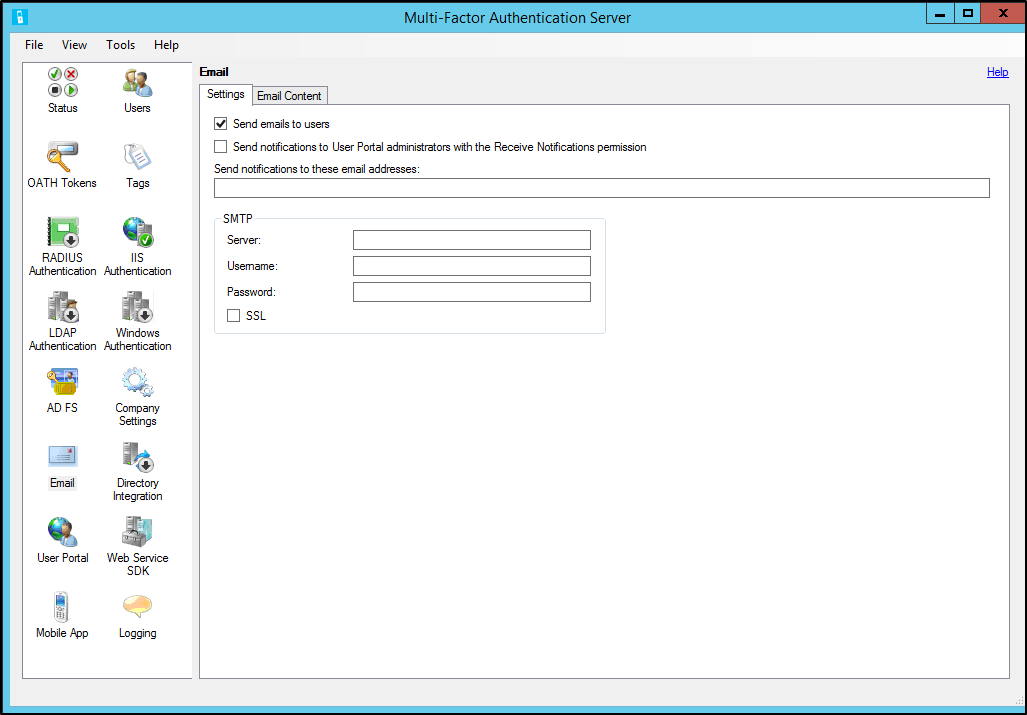

Configurar modelos de email e email

Clique no ícone de e-mail à esquerda para configurar as configurações para enviar esses e-mails. Esta página é onde você pode inserir as informações SMTP (Simple Mail Transfer Protocol) do seu servidor de email e enviar e-mails marcando a caixa de seleção Enviar e-mails aos usuários .

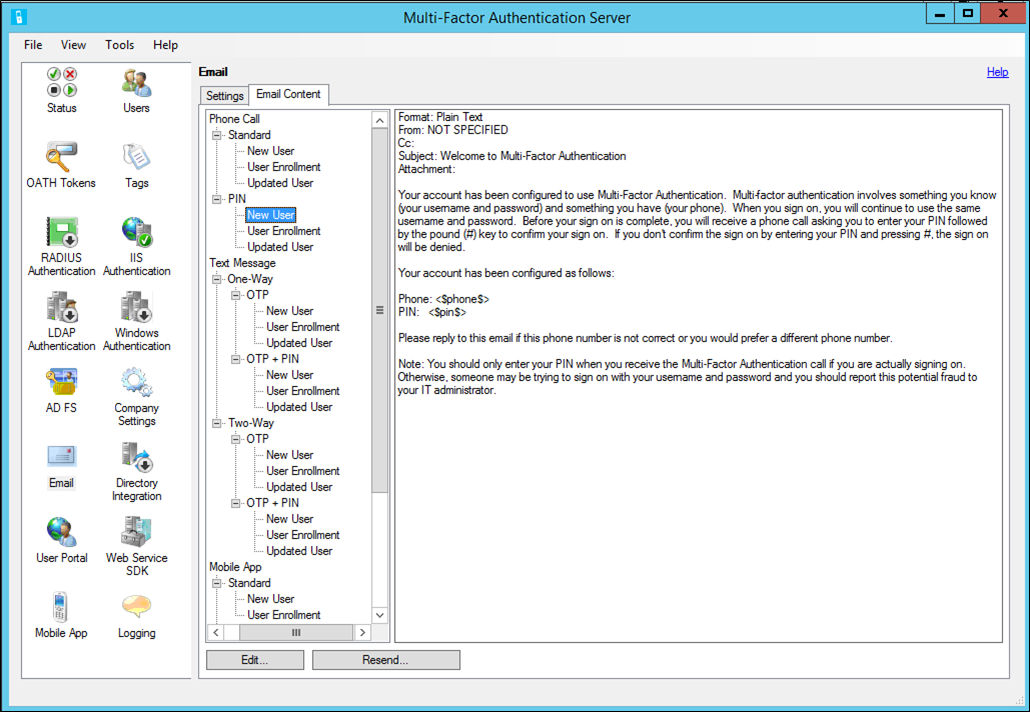

Na guia Conteúdo de e-mail, você pode ver os modelos de e-mail que estão disponíveis para escolha. Dependendo de como você configurou seus usuários para executar a verificação em duas etapas, escolha o modelo que melhor se adapta a você.

Importar usuários do Ative Directory

Agora que o servidor está instalado, você deseja adicionar usuários. Você pode optar por criá-los manualmente, importar usuários do Ative Directory ou configurar a sincronização automatizada com o Ative Directory.

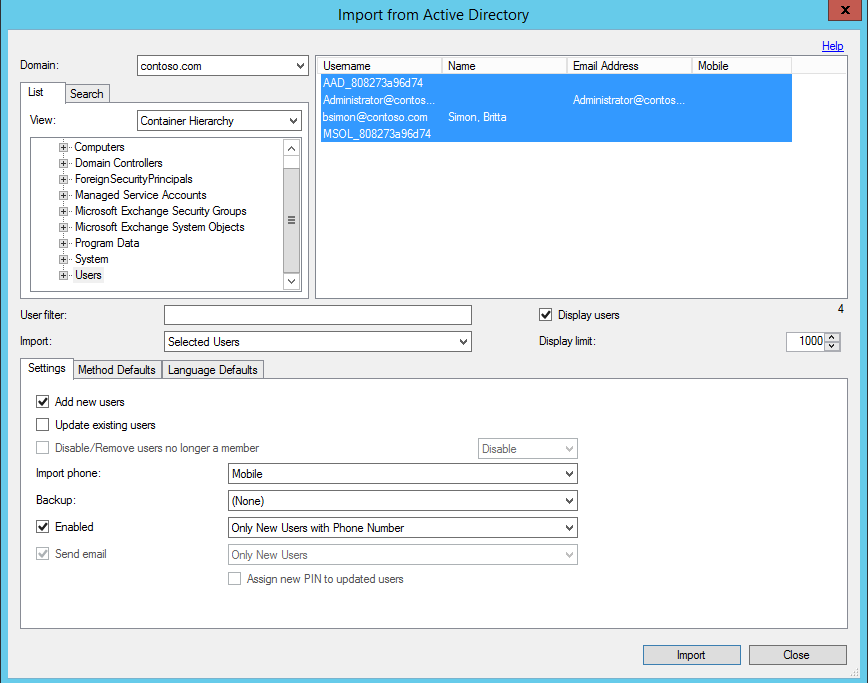

Importação manual do Ative Directory

No Servidor Azure Multi-Factor Authentication, à esquerda, selecione Usuários.

Na parte inferior, selecione Importar do Ative Directory.

Agora você pode pesquisar usuários individuais ou pesquisar unidades organizacionais (OUs) do Ative Directory do Windows Server com usuários neles. Nesse caso, especificamos a UO dos usuários.

Realce todos os utilizadores à direita e clique em Importar. Deverá receber um pop-up a informá-lo de que foi bem-sucedido. Feche a janela de importação.

Sincronização automatizada com o Ative Directory

- No Servidor Azure Multi-Factor Authentication, à esquerda, selecione Integração de Diretórios.

- Navegue até a guia Sincronização .

- Na parte inferior, escolha Adicionar

- Na caixa Adicionar Item de Sincronização exibida, escolha o Domínio, UO ou grupo de segurança, Configurações, Padrões de Método e Padrões de Idioma para esta tarefa de sincronização e clique em Adicionar.

- Marque a caixa Habilitar sincronização com o Ative Directory e escolha um intervalo de sincronização entre um minuto e 24 horas.

Como o Servidor Azure Multi-Factor Authentication lida com dados do usuário

Quando você usa o Servidor de Autenticação Multifator local, os dados de um usuário são armazenados nos servidores locais. Nenhum dado de usuário persistente é armazenado na nuvem. Quando o usuário executa uma verificação em duas etapas, o MFA Server envia dados para o serviço de nuvem de autenticação multifator Microsoft Entra para executar a verificação. Quando essas solicitações de autenticação são enviadas para o serviço de nuvem, os campos a seguir são enviados na solicitação e nos logs para que estejam disponíveis nos relatórios de autenticação/uso do cliente. Alguns dos campos são opcionais para que possam ser ativados ou desativados no Multi-Factor Authentication Server. A comunicação do MFA Server para o serviço de nuvem MFA usa SSL/TLS pela porta 443 de saída. Estes campos são:

- ID exclusivo - nome de usuário ou ID do servidor MFA interno

- Nome e apelido (opcional)

- Endereço de e-mail (opcional)

- Número de telefone - ao fazer uma chamada de voz ou autenticação por SMS

- Token de dispositivo - ao fazer autenticação de aplicativo móvel

- Modo de autenticação

- Resultado da autenticação

- Nome do servidor MFA

- IP do Servidor MFA

- IP do cliente – se disponível

Além dos campos acima, o resultado da verificação (sucesso/negação) e o motivo de quaisquer recusas também são armazenados com os dados de autenticação e disponibilizados através dos relatórios de autenticação/uso.

Importante

A partir de março de 2019, as opções de chamada telefônica não estarão disponíveis para usuários do MFA Server em locatários do Microsoft Entra gratuitos/de avaliação. As mensagens SMS não são afetadas por esta alteração. A chamada telefónica continuará disponível para utilizadores em inquilinos pagos do Microsoft Entra. Essa alteração afeta apenas os locatários do Microsoft Entra de avaliação gratuita.

Fazer backup e restaurar o Servidor Azure Multi-Factor Authentication

Certificar-se de que você tem um bom backup é um passo importante a ser dado com qualquer sistema.

Para fazer backup do Servidor Azure Multi-Factor Authentication, verifique se você tem uma cópia da pasta C:\Program Files\Multi-Factor Authentication Server\Data , incluindo o arquivo PhoneFactor.pfdata .

Caso seja necessária uma restauração, conclua os seguintes passos:

- Reinstale o Servidor Azure Multi-Factor Authentication em um novo servidor.

- Ative o novo Servidor Azure Multi-Factor Authentication.

- Pare o serviço MultiFactorAuth .

- Substitua PhoneFactor.pfdata pela cópia de backup.

- Inicie o serviço MultiFactorAuth .

O novo servidor agora está instalado e funcionando com a configuração original de backup e os dados do usuário.

Gerenciando os protocolos TLS/SSL e pacotes de codificação

Depois de atualizar ou instalar o MFA Server versão 8.x ou superior, é recomendável que os pacotes de codificação mais antigos e mais fracos sejam desabilitados ou removidos, a menos que exigido pela sua organização. Informações sobre como concluir essa tarefa podem ser encontradas no artigo Gerenciando protocolos SSL/TLS e pacotes de codificação para os Serviços de Federação do Ative Directory (AD FS).

Próximos passos

- Instale e configure o Portal do usuário para autoatendimento do usuário.

- Instale e configure o Servidor Azure Multi-Factor Authentication com o Serviço de Federação do Ative Directory, a Autenticação RADIUS ou a Autenticação LDAP (Lightweight Directory Access Protocol).

- Configure o Gateway de Área de Trabalho Remota e o Servidor Azure Multi-Factor Authentication usando RADIUS.

- Implante o Serviço Web de Aplicativo Móvel do Servidor de Autenticação Multifator do Azure.

- Cenários avançados com autenticação multifator do Azure e VPNs de terceiros.