Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Uma política de Acesso Condicional inclui uma atribuição de identidade de utilizador, grupo, agente ou carga de trabalho como um dos sinais no processo de decisão. Essas identidades podem ser incluídas ou excluídas das políticas de Acesso Condicional. O Microsoft Entra ID avalia todas as políticas e garante que todos os requisitos sejam atendidos antes de conceder acesso.

Incluir utilizadores

Essa lista geralmente inclui todos os usuários que uma organização destina em uma política de Acesso Condicional.

As opções a seguir estão disponíveis ao criar uma política de Acesso Condicional.

- Nenhum

- Nenhum usuário é selecionado

- Todos os utilizadores

- Todos os usuários no diretório, incluindo convidados B2B.

- Selecionar usuários e grupos

- Utilizadores convidados ou externos

- Essa seleção permite direcionar políticas de Acesso Condicional para tipos de usuários convidados ou externos específicos e locatários que contêm esses usuários. Há vários tipos diferentes de convidados ou usuários externos que podem ser selecionados, e várias seleções podem ser feitas:

- Usuários convidados de colaboração B2B

- Usuários membros da colaboração B2B

- Usuários de conexão direta B2B

- Usuários convidados locais, por exemplo, qualquer usuário pertencente ao locatário doméstico com o atributo de tipo de usuário definido como convidado

- Usuários de provedores de serviços, por exemplo, um CSP (Provedor de Soluções na Nuvem)

- Outros usuários externos ou usuários não representados pelas outras seleções de tipo de usuário

- Um ou mais locatários podem ser especificados para os tipos de usuário selecionados, ou você pode especificar todos os locatários.

- Essa seleção permite direcionar políticas de Acesso Condicional para tipos de usuários convidados ou externos específicos e locatários que contêm esses usuários. Há vários tipos diferentes de convidados ou usuários externos que podem ser selecionados, e várias seleções podem ser feitas:

- Funções de diretório

- Permite que os administradores selecionem funções de diretório internas específicas para determinar a atribuição de políticas. Por exemplo, as organizações podem criar uma política mais restritiva para usuários ativamente atribuídos a uma função privilegiada. Não há suporte para outros tipos de função, incluindo funções com escopo de unidade administrativa e funções personalizadas.

- O Acesso Condicional permite que os administradores selecionem algumas funções listadas como obsoletas. Essas funções ainda aparecem na API subjacente e permitimos que os administradores apliquem a política a elas.

- Permite que os administradores selecionem funções de diretório internas específicas para determinar a atribuição de políticas. Por exemplo, as organizações podem criar uma política mais restritiva para usuários ativamente atribuídos a uma função privilegiada. Não há suporte para outros tipos de função, incluindo funções com escopo de unidade administrativa e funções personalizadas.

- Utilizadores e grupos

- Permite o direcionamento de conjuntos específicos de usuários. Por exemplo, as organizações podem selecionar um grupo que contenha todos os membros do departamento de RH quando um aplicativo de RH é selecionado como o aplicativo de nuvem. Um grupo pode ser qualquer tipo de grupo de usuários no Microsoft Entra ID, incluindo grupos dinâmicos ou atribuídos de segurança e distribuição. A política é aplicada a utilizadores e grupos aninhados.

- Utilizadores convidados ou externos

Importante

Ao selecionar quais usuários e grupos estão incluídos em uma Política de Acesso Condicional, há um limite para o número de usuários individuais que podem ser adicionados diretamente a uma política de Acesso Condicional. Se muitos usuários individuais precisarem ser adicionados a uma política de Acesso Condicional, coloque-os em um grupo e atribua o grupo à política.

Se os usuários ou grupos pertencerem a mais de 2048 grupos, seu acesso poderá ser bloqueado. Este limite aplica-se tanto à associação a grupos diretos como aninhados.

Aviso

As políticas de Acesso Condicional não oferecem suporte a utilizadores atribuídos a uma função de diretório com escopo atribuído a uma unidade administrativa ou funções de diretório com escopo direto para um objeto, como através de funções definidas pelo utilizador.

Nota

Ao direcionar políticas para usuários externos de conexão direta B2B, essas políticas são aplicadas a usuários de colaboração B2B que acessam o Teams ou o SharePoint Online que também são qualificados para conexão direta B2B. O mesmo se aplica a políticas direcionadas a usuários externos de colaboração B2B, o que significa que os usuários que acessam canais compartilhados do Teams têm políticas de colaboração B2B aplicadas se também tiverem uma presença de usuário convidado no locatário.

Excluir usuários

Quando as organizações incluem e excluem um usuário ou grupo, o usuário ou grupo é excluído da política. A ação de exclusão substitui a ação de inclusão em uma política. As exclusões são normalmente utilizadas para contas de acesso de emergência ou contas de acesso crítico. Mais informações sobre contas de acesso de emergência e por que elas são importantes podem ser encontradas nos seguintes artigos:

- Gerir contas de acesso de emergência no Microsoft Entra ID

- Crie uma estratégia de gerenciamento de controle de acesso resiliente com o Microsoft Entra ID

As opções a seguir estão disponíveis para exclusão ao criar uma política de Acesso Condicional.

- Utilizadores convidados ou externos

- Essa seleção fornece várias opções que podem ser usadas para direcionar políticas de Acesso Condicional para tipos de usuários convidados ou externos específicos e locatários específicos que contêm esses tipos de usuários. Há vários tipos diferentes de convidados ou usuários externos que podem ser selecionados, e várias seleções podem ser feitas:

- Usuários convidados de colaboração B2B

- Usuários membros da colaboração B2B

- Usuários de conexão direta B2B

- Usuários convidados locais, por exemplo, qualquer usuário pertencente ao locatário doméstico com o atributo de tipo de usuário definido como convidado

- Usuários de provedores de serviços, por exemplo, um CSP (Provedor de Soluções na Nuvem)

- Outros usuários externos ou usuários não representados pelas outras seleções de tipo de usuário

- Um ou mais locatários podem ser especificados para os tipos de usuário selecionados, ou você pode especificar todos os locatários.

- Essa seleção fornece várias opções que podem ser usadas para direcionar políticas de Acesso Condicional para tipos de usuários convidados ou externos específicos e locatários específicos que contêm esses tipos de usuários. Há vários tipos diferentes de convidados ou usuários externos que podem ser selecionados, e várias seleções podem ser feitas:

- Funções de diretório

- Permite que os administradores selecionem funções específicas do diretório do Microsoft Entra usadas para determinar a atribuição.

- Utilizadores e grupos

- Permite o direcionamento de conjuntos específicos de usuários. Por exemplo, as organizações podem selecionar um grupo que contenha todos os membros do departamento de RH quando um aplicativo de RH é selecionado como o aplicativo de nuvem. Um grupo pode ser qualquer tipo de grupo no Microsoft Entra ID, incluindo grupos dinâmicos ou atribuídos de segurança e distribuição. A política é aplicada a utilizadores e grupos aninhados.

Impedindo o bloqueio do administrador

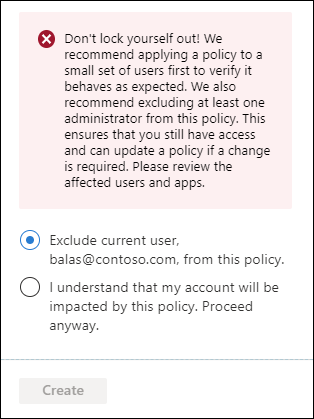

Para evitar o bloqueio do administrador, ao criar uma política aplicada a Todos os usuários e Todos os aplicativos, o aviso a seguir é exibido.

Não se tranque! Recomendamos aplicar uma política a um pequeno conjunto de usuários primeiro para verificar se ela se comporta conforme o esperado. Também recomendamos excluir pelo menos um administrador desta política. Isso garante que você ainda tenha acesso e possa atualizar uma política se uma alteração for necessária. Reveja os utilizadores e aplicações afetados.

Por padrão, a política fornece uma opção para excluir o usuário atual, mas um administrador pode substituí-la, conforme mostrado na imagem a seguir.

Se você se encontrar bloqueado, consulte O que fazer se estiver bloqueado?.

Acesso a parceiros externos

As políticas de Acesso Condicional destinadas a utilizadores externos podem interferir com o acesso do fornecedor de serviços, tais como privilégios de administrador delegados granulares. Saiba mais em Introdução aos privilégios de administrador delegado granular (GDAP). Para políticas destinadas a arrendatários do fornecedor de serviços, use o tipo de utilizador externo do fornecedor disponível nas opções de seleção Convidado ou utilizadores externos.

Agentes (Pré-visualização)

Os agentes são contas de primeira classe dentro do Microsoft Entra ID que fornecem capacidades únicas de identificação e autenticação para agentes de IA. As políticas de Acesso Condicional que visam estes objetos têm recomendações específicas abordadas no artigo Acesso Condicional e identidades de agentes

A política pode ser definida para:

- Todas as identidades dos agentes

- Selecionar agentes a agir como utilizadores

- Selecione as identidades dos agentes com base nos atributos

- Selecionar as identidades individuais dos agentes

Identidades de carga de trabalho

Uma identidade de carga de trabalho é uma identidade que permite que uma aplicação ou principal serviço aceda a recursos, às vezes no contexto de um utilizador. As políticas de Acesso Condicional podem ser aplicadas a entidades de serviço de locatário único registradas em seu locatário. SaaS não Microsoft e aplicativos multilocatários estão fora do escopo. As identidades gerenciadas não são cobertas pela política.

As organizações podem direcionar identidades de carga de trabalho específicas a serem incluídas ou excluídas da política.

Para obter mais informações, consulte o artigo Acesso condicional para identidades de carga de trabalho.