Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Aplica-se a:  Inquilinos da força de trabalho (saiba mais)

Inquilinos da força de trabalho (saiba mais)

Gorjeta

Este artigo aplica-se à colaboração B2B e à conexão direta B2B em locatários da força de trabalho. Para obter informações sobre locatários externos, consulte Segurança e governança no Microsoft Entra External ID.

Quando um usuário externo acessa recursos em sua organização, o fluxo de autenticação é determinado pelo método de colaboração (colaboração B2B ou conexão direta B2B), provedor de identidade do usuário (um locatário externo do Microsoft Entra, provedor de identidade social e assim por diante), políticas de Acesso Condicional e as configurações de acesso entre locatários configuradas no locatário doméstico do usuário e nos recursos de hospedagem do locatário.

Este artigo descreve o fluxo de autenticação para usuários externos que estão acessando recursos em sua organização. As organizações podem impor várias políticas de Acesso Condicional para seus usuários externos, que podem ser aplicadas no nível de locatário, aplicativo ou usuário individual da mesma forma que são habilitadas para funcionários em tempo integral e membros da organização.

Fluxo de autenticação para usuários externos do Microsoft Entra

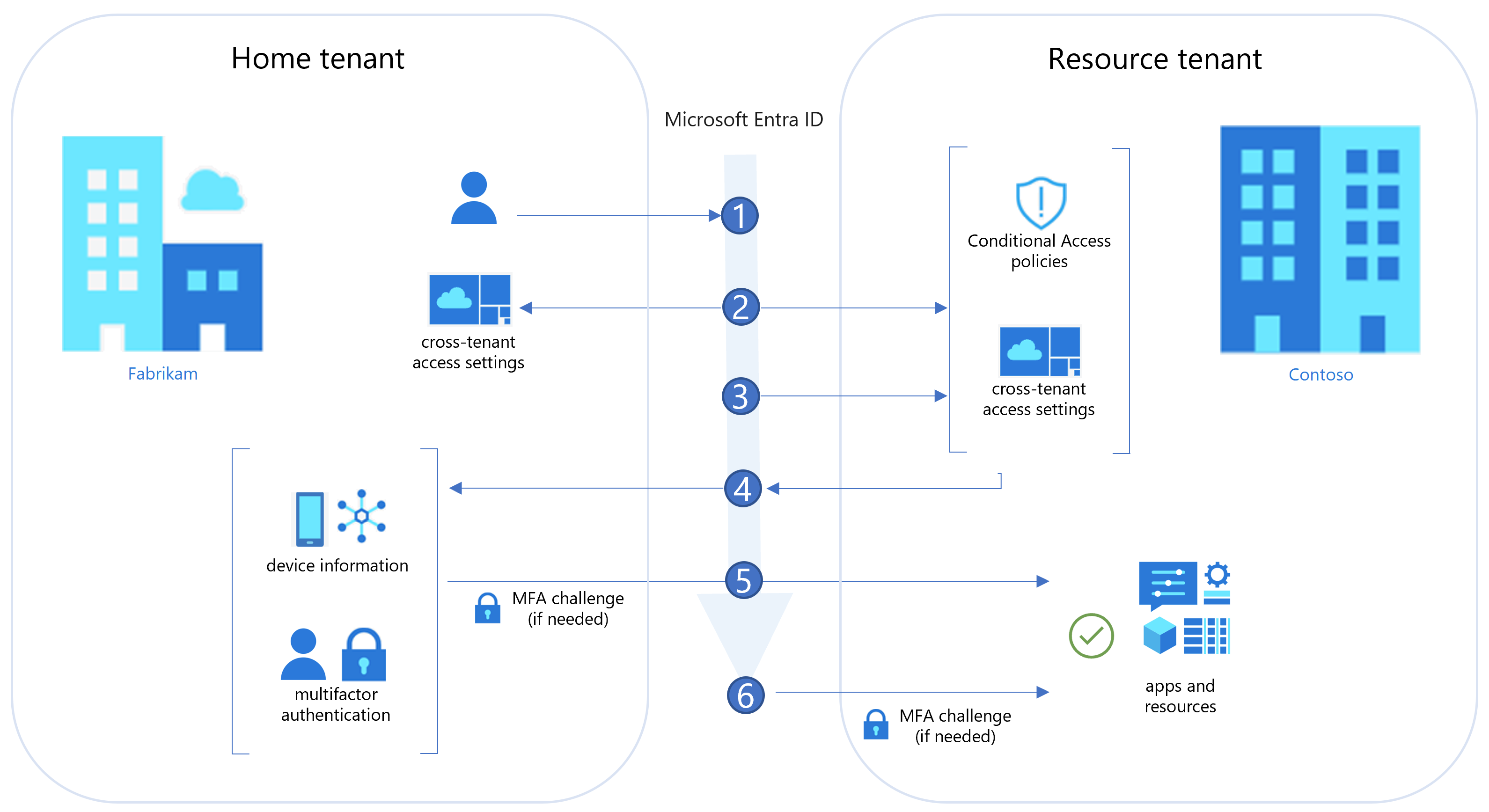

O diagrama a seguir ilustra o fluxo de autenticação quando uma organização do Microsoft Entra compartilha recursos com usuários de outras organizações do Microsoft Entra. Este diagrama mostra como as configurações de acesso entre locatários funcionam com políticas de Acesso Condicional, como autenticação multifator, para determinar se o usuário pode acessar recursos. Esse fluxo se aplica à colaboração B2B e à conexão direta B2B, exceto conforme observado na etapa 6.

| Passo | Descrição |

|---|---|

| 1 | Um utilizador da Fabrikam (locatário doméstico do utilizador) inicia sessão num recurso da Contoso (o locatário do recurso). |

| 2 | Durante a entrada, o STS (serviço de token de segurança) do Microsoft Entra avalia as políticas de Acesso Condicional da Contoso. Ele também verifica se o usuário da Fabrikam tem permissão de acesso avaliando as configurações de acesso entre locatários (as configurações de saída da Fabrikam e as configurações de entrada da Contoso). |

| 3 | A ID do Microsoft Entra verifica as configurações de confiança de entrada da Contoso para ver se a Contoso confia nas declarações de MFA e dispositivo (conformidade do dispositivo, status de ingresso híbrido do Microsoft Entra) da Fabrikam. Caso contrário, avance para o passo 6. |

| 4 | Se a Contoso confiar na MFA e nas declarações de dispositivo da Fabrikam, a ID do Microsoft Entra verificará a sessão de autenticação do usuário em busca de uma indicação de que o usuário concluiu a MFA. Se a Contoso confiar nas informações do dispositivo da Fabrikam, a ID do Microsoft Entra procurará uma declaração na sessão de autenticação indicando o estado do dispositivo (compatível ou Microsoft Entra híbrido associado). |

| 5 | Se a MFA for necessária, mas não concluída, ou se uma declaração de dispositivo não for fornecida, o Microsoft Entra ID emitirá MFA e desafios de dispositivo no locatário doméstico do usuário, conforme necessário. Quando os requisitos de MFA e dispositivo são satisfeitos na Fabrikam, o usuário tem acesso ao recurso na Contoso. Se as verificações não puderem ser satisfeitas, o acesso será bloqueado. |

| 6 | Quando nenhuma configuração de confiança é configurada e MFA é necessária, os usuários de colaboração B2B são solicitados para MFA. Eles precisam satisfazer o MFA no locatário do recurso. O acesso está bloqueado para usuários de conexão direta B2B. Se a conformidade do dispositivo for necessária, mas não puder ser avaliada, o acesso será bloqueado para usuários de colaboração B2B e conexão direta B2B. |

Para obter mais informações, consulte a seção Acesso condicional para usuários externos .

Fluxo de autenticação para usuários externos que não são do Microsoft Entra ID

Quando uma organização do Microsoft Entra compartilha recursos com usuários externos com um provedor de identidade diferente do Microsoft Entra ID, o fluxo de autenticação depende se o usuário está se autenticando com um provedor de identidade ou com autenticação de senha única de email. Em ambos os casos, o locatário de recurso identifica qual método de autenticação usar e, em seguida, redireciona o usuário para seu provedor de identidade ou emite uma senha única.

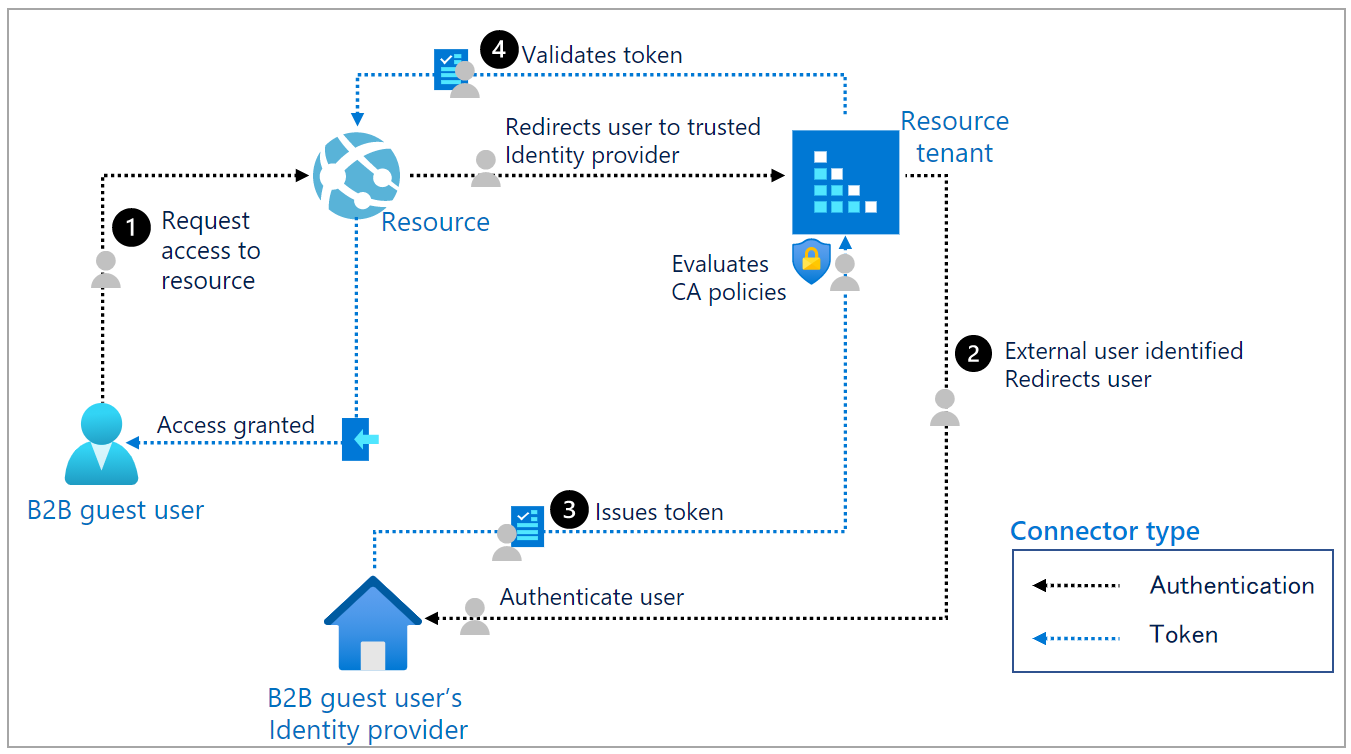

Exemplo 1: Fluxo de autenticação e token para um usuário externo que não seja do Microsoft Entra ID

O diagrama a seguir ilustra o fluxo de autenticação quando um usuário externo entra com uma conta de um provedor de identidade não Microsoft Entra ID, como Google, Facebook ou um provedor de identidade federado SAML/WS-Fed.

| Passo | Descrição |

|---|---|

| 1 | O usuário convidado B2B solicita acesso a um recurso. O recurso redireciona o usuário para seu locatário de recurso, um IdP confiável. |

| 2 | O locatário de recurso identifica o usuário como externo e redireciona o usuário para o IdP do usuário convidado B2B. O usuário executa a autenticação primária no IdP. |

| 3 | As políticas de autorização são avaliadas no IdP do usuário convidado B2B. Se o usuário satisfizer essas políticas, o IdP do usuário convidado B2B emitirá um token para o usuário. O usuário é redirecionado de volta para o locatário do recurso com o token. O locatário de recurso valida o token e, em seguida, avalia o usuário em relação às suas políticas de Acesso Condicional. Por exemplo, o locatário de recurso pode exigir que o usuário execute a autenticação multifator do Microsoft Entra. |

| 4 | As configurações de acesso entre locatários de entrada e as políticas de Acesso Condicional são avaliadas. Se todas as políticas forem satisfeitas, o locatário do recurso emitirá seu próprio token e redirecionará o usuário para seu recurso. |

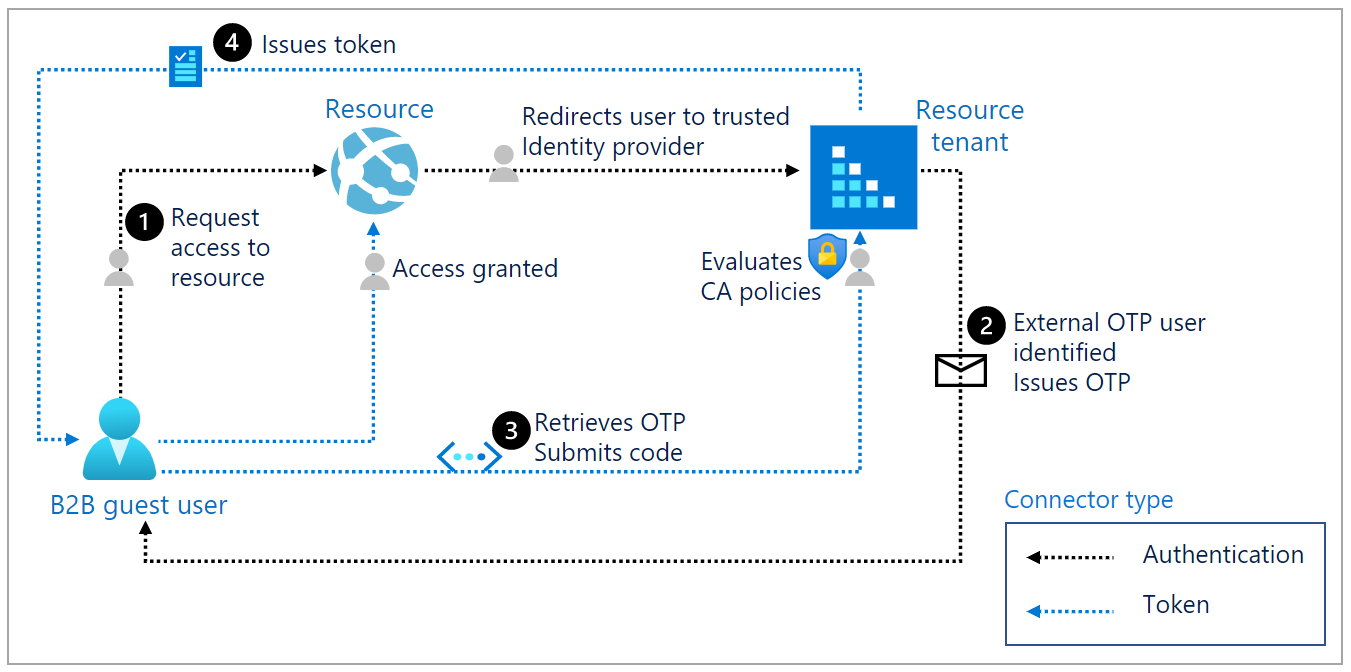

Exemplo 2: Fluxo de autenticação e token para usuário com senha única

O diagrama a seguir ilustra o fluxo quando a autenticação de senha única de email está habilitada e o usuário externo não é autenticado por outros meios, como ID do Microsoft Entra, conta da Microsoft (MSA) ou provedor de identidade social.

| Passo | Descrição |

|---|---|

| 1 | O usuário solicita acesso a um recurso em outro locatário. O recurso redireciona o usuário para seu locatário de recurso, um IdP confiável. |

| 2 | O locatário do recurso identifica o usuário como um usuário de código de acesso único (OTP) de email externo e envia um e-mail com a OTP para o usuário. |

| 3 | O usuário recupera a OTP e envia o código. O locatário do recurso avalia o usuário em relação às suas políticas de Acesso Condicional. |

| 4 | Depois que todas as políticas de Acesso Condicional forem satisfeitas, o locatário do recurso emitirá um token e redirecionará o usuário para seu recurso. |

Acesso condicional para utilizadores externos

As organizações podem aplicar políticas de Acesso Condicional para colaboração B2B externa e usuários de conexão direta B2B da mesma forma que são habilitadas para funcionários e membros da organização em tempo integral. Com a introdução de configurações de acesso entre locatários, você também pode confiar em MFA e declarações de dispositivo de organizações externas do Microsoft Entra. Esta seção descreve considerações importantes para aplicar o Acesso Condicional a usuários fora da sua organização.

Nota

Os Controlos Personalizados com Acesso Condicional não são suportados por relações de confiança entre inquilinos.

Atribuindo políticas de Acesso Condicional a tipos de usuários externos

Ao configurar uma política de Acesso Condicional, você tem controle granular sobre os tipos de usuários externos aos quais deseja aplicar a política. Os utilizadores externos são categorizados com base na forma como se autenticam (interna ou externamente) e na sua relação com a sua organização (convidado ou membro).

- Usuários convidados de colaboração B2B - A maioria dos usuários que são comumente considerados convidados se enquadram nessa categoria. Esse usuário de colaboração B2B tem uma conta em uma organização externa do Microsoft Entra ou em um provedor de identidade externo (como uma identidade social) e tem permissões de nível de convidado em sua organização. O objeto de usuário criado no diretório do Microsoft Entra tem um UserType de Guest. Esta categoria inclui usuários de colaboração B2B que foram convidados e que usaram a inscrição de autoatendimento.

- Usuários de membros de colaboração B2B - Este usuário de colaboração B2B tem uma conta em uma organização externa do Microsoft Entra ou um provedor de identidade externo (como uma identidade social) e acesso em nível de membro a recursos em sua organização. Esse cenário é comum em organizações que consistem em vários locatários, onde os usuários são considerados parte da organização maior e precisam de acesso em nível de membro aos recursos em outros locatários da organização. O objeto de usuário criado no diretório de recurso Microsoft Entra tem um UserType de Membro.

- Usuários de conexão direta B2B - Usuários externos que podem acessar seus recursos por meio da conexão direta B2B, que é uma conexão bidirecional mútua com outra organização do Microsoft Entra que permite acesso de logon único a determinados aplicativos da Microsoft (atualmente, canais compartilhados do Microsoft Teams Connect). Os usuários de conexão direta B2B não estão presentes em sua organização do Microsoft Entra, mas são gerenciados de dentro do aplicativo (por exemplo, pelo proprietário do canal compartilhado do Teams).

- Usuários convidados locais - Os usuários convidados locais têm credenciais gerenciadas em seu diretório. Antes da colaboração B2B do Microsoft Entra estar disponível, era comum colaborar com distribuidores, fornecedores, fornecedores e outros, configurando credenciais internas para eles e designando-os como convidados definindo o objeto de usuário UserType como Convidado.

- Usuários do provedor de serviços - Organizações que atuam como provedores de serviços de nuvem para sua organização (a propriedade isServiceProvider na configuração específica do parceiro do Microsoft Graph é true).

- Outros usuários externos - Aplica-se a todos os usuários que não se enquadram nessas categorias, mas que não são considerados membros internos da sua organização, o que significa que eles não se autenticam internamente por meio do Microsoft Entra ID, e o objeto de usuário criado no diretório do recurso Microsoft Entra não tem um UserType de Membro.

Nota

A seleção "Todos os usuários convidados e externos" foi substituída por "Usuários convidados e externos" e todos os seus subtipos. Para clientes que anteriormente tinham uma política de Acesso Condicional com "Todos os usuários convidados e externos" selecionados, agora verá "Usuários convidados e externos", juntamente com todos os subtipos sendo selecionados. Essa alteração na experiência do usuário não tem nenhum impacto funcional na forma como a política é avaliada pelo back-end de Acesso Condicional. A nova seleção fornece aos clientes a granularidade necessária para escolher tipos específicos de convidados e usuários externos para incluir/excluir do escopo do usuário ao criar sua política de Acesso Condicional.

Saiba mais sobre as atribuições de usuário do Acesso Condicional.

Comparando políticas de Acesso Condicional de ID Externo

A tabela a seguir fornece uma comparação detalhada da política de segurança e opções de conformidade no Microsoft Entra External ID. A política de segurança e a conformidade são gerenciadas pelo host/organização convidadora em Políticas de Acesso Condicional.

| Política | Usuários de colaboração B2B | Usuários de conexão direta B2B |

|---|---|---|

| Controles de concessão—Bloquear acesso | Suportado | Suportado |

| Controles de concessão - Exigir autenticação multifatorial | Suportado | Com suporte, requer a configuração das configurações de confiança de entrada para aceitar declarações de MFA da organização externa |

| Controles de concessão - Requer dispositivo compatível | Com suporte, requer a configuração das configurações de confiança de entrada para aceitar declarações de dispositivo compatíveis da organização externa. | Com suporte, requer a configuração das configurações de confiança de entrada para aceitar declarações de dispositivo compatíveis da organização externa. |

| Controles de concessão - Exigir dispositivo híbrido associado ao Microsoft Entra | Com suporte, requer a configuração das configurações de confiança de entrada para aceitar declarações de dispositivo associado híbrido do Microsoft Entra da organização externa | Com suporte, requer a configuração das configurações de confiança de entrada para aceitar declarações de dispositivo associado híbrido do Microsoft Entra da organização externa |

| Controles de concessão - Exigir aplicativo cliente aprovado | Não suportado | Não suportado |

| Controles de concessão - Exigir política de proteção de aplicativos | Não suportado | Não suportado |

| Controles de concessão - Exigir alteração de senha | Não suportado | Não suportado |

| Controlos de subvenção - Termos de Utilização | Suportado | Não suportado |

| Controles de sessão - Usar restrições impostas pelo aplicativo | Suportado | Não suportado |

| Controles de sessão - Usar o controle de aplicativo de acesso condicional | Suportado | Não suportado |

| Controlos de sessão - Frequência de início de sessão | Suportado | Não suportado |

| Controles de sessão - Sessão persistente do navegador | Suportado | Não suportado |

MFA para usuários externos do Microsoft Entra

Em um cenário de locatário cruzado do Microsoft Entra, a organização de recursos pode criar políticas de Acesso Condicional que exigem MFA ou conformidade de dispositivo para todos os usuários convidados e externos. Geralmente, um usuário de colaboração B2B acessando um recurso é necessário para configurar sua autenticação multifator do Microsoft Entra com o locatário do recurso. No entanto, o Microsoft Entra ID agora oferece a capacidade de confiar em declarações MFA de outros locatários do Microsoft Entra. Habilitar a confiança MFA com outro locatário simplifica o processo de entrada para usuários de colaboração B2B e permite o acesso para usuários de conexão direta B2B.

Se você configurou suas configurações de confiança de entrada para aceitar declarações de MFA de uma colaboração B2B ou do locatário doméstico do usuário de conexão direta B2B, a ID do Microsoft Entra verificará a sessão de autenticação do usuário. Se a sessão contiver uma declaração indicando que as políticas de MFA já foram atendidas no locatário doméstico do usuário, o usuário receberá logon contínuo para seu recurso compartilhado.

Se a confiança MFA não estiver habilitada, a experiência do usuário será diferente para usuários de colaboração B2B e usuários de conexão direta B2B:

Utilizadores de colaboração B2B: Se a organização de recursos não habilitar a confiança de MFA com o locatário doméstico, o utilizador será confrontado com um desafio de MFA da organização de recursos. (O fluxo é o mesmo que o fluxo MFA para usuários externos que não são do Microsoft Entra ID.)

Usuários de conexão direta B2B: Se a organização de recursos não habilitar a confiança MFA com o locatário doméstico do usuário, o usuário será impedido de acessar recursos. Se você quiser permitir a conexão direta B2B com uma organização externa e suas políticas de Acesso Condicional exigirem MFA, você deverá configurar suas configurações de confiança de entrada para aceitar declarações de MFA da organização.

Saiba mais sobre como definir configurações de confiança de entrada para MFA.

MFA para usuários externos que não são do Microsoft Entra ID

Para usuários externos que não são do Microsoft Entra ID, o locatário do recurso é sempre responsável pelo MFA. O exemplo a seguir mostra um fluxo típico de MFA. Este cenário funciona para qualquer identidade, incluindo uma Conta Microsoft (MSA) ou ID social. Esse fluxo também se aplica a usuários externos do Microsoft Entra quando você não define configurações de confiança com sua organização inicial do Microsoft Entra.

Um administrador ou operador de informações em uma empresa chamada Fabrikam convida um usuário de outra empresa chamada Contoso para usar o aplicativo da Fabrikam.

O aplicativo da Fabrikam está configurado para exigir autenticação multifator Microsoft Entra no acesso.

Quando o usuário de colaboração B2B da Contoso tenta acessar o aplicativo da Fabrikam, ele é solicitado a concluir o desafio de autenticação multifator do Microsoft Entra.

O usuário convidado pode então configurar sua autenticação multifator Microsoft Entra com a Fabrikam e selecionar as opções.

A Fabrikam deve ter licenças premium suficientes do Microsoft Entra ID que ofereçam suporte à autenticação multifator do Microsoft Entra. Em seguida, o usuário da Contoso consome essa licença da Fabrikam. Consulte o modelo de cobrança do Microsoft Entra External ID para obter informações sobre o licenciamento B2B.

Nota

A AMF é concluída no arrendamento de recursos para garantir a previsibilidade. Quando o usuário convidado entrar, ele verá a página de entrada do locatário de recurso exibida em segundo plano e sua própria página de entrada do locatário doméstico e o logotipo da empresa em primeiro plano.

Redefinição da autenticação multifator do Microsoft Entra (proof-up) para usuários de colaboração B2B

Os cmdlets do PowerShell a seguir estão disponíveis para comprovar ou solicitar o registro de MFA de usuários de colaboração B2B.

Conecte-se ao Microsoft Entra ID:

Connect-Entra -Scopes 'User.Read.All'Obtenha todos os usuários com métodos de prova:

Get-EntraUser | where { $_.StrongAuthenticationMethods} | select userPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Redefina o método de autenticação multifator do Microsoft Entra para um usuário específico para exigir que o usuário configure métodos de prova novamente, por exemplo:

Connect-Entra -Scopes 'UserAuthenticationMethod.ReadWrite.All' Reset-EntraStrongAuthenticationMethodByUpn -UserPrincipalName jmorgan_fabrikam.com#EXT#@woodgrovebank.onmicrosoft.com

Políticas de força de autenticação para usuários externos

A força da autenticação é um controle de Acesso Condicional que permite definir uma combinação específica de métodos de autenticação multifator que um usuário externo deve concluir acessando seus recursos. Esse controle é especialmente útil para restringir o acesso externo a aplicativos confidenciais em sua organização, pois você pode impor métodos de autenticação específicos, como um método resistente a phishing, para usuários externos.

Você também tem a capacidade de aplicar força de autenticação aos diferentes tipos de usuários convidados ou externos com os quais colabora ou se conecta. Isso significa que você pode impor requisitos de força de autenticação que são exclusivos para sua colaboração B2B, conexão direta B2B e outros cenários de acesso externo.

O Microsoft Entra ID fornece três pontos fortes de autenticação internos:

- Força de autenticação multifator

- Força do MFA sem senha

- Força do MFA resistente a phishing

Você pode usar um desses pontos fortes internos ou criar uma política de força de autenticação personalizada com base nos métodos de autenticação que deseja exigir.

Nota

Atualmente, você só pode aplicar políticas de força de autenticação a usuários externos que se autenticam com a ID do Microsoft Entra. Para usuários de senha única de e-mail, SAML/WS-Fed e federação do Google, use o controle de concessão de MFA para exigir MFA.

Quando você aplica uma política de força de autenticação a usuários externos do Microsoft Entra, a política funciona em conjunto com as configurações de confiança de MFA em suas configurações de acesso entre locatários para determinar onde e como o usuário externo deve executar a MFA. Um usuário do Microsoft Entra primeiro autentica usando sua própria conta em seu locatário inicial do Microsoft Entra. Em seguida, quando esse usuário tenta acessar seu recurso, o Microsoft Entra ID aplica a política de Acesso Condicional de força de autenticação e verifica se você habilitou a confiança MFA.

Em cenários de usuário externo, os métodos de autenticação aceitáveis para cumprir a força de autenticação variam, dependendo se o usuário está concluindo MFA em seu locatário doméstico ou no locatário de recurso. A tabela a seguir indica os métodos aceitáveis em cada locatário. Se um locatário de recurso optar por confiar em declarações de organizações externas do Microsoft Entra, somente as declarações listadas na coluna "Locatário inicial" serão aceitas pelo locatário de recurso para cumprimento de MFA. Se o locatário de recurso desabilitou a confiança de MFA, o usuário externo deve concluir a MFA no locatário de recurso usando um dos métodos listados na coluna "Locatário de recurso".

Tabela 1. Métodos MFA de força de autenticação para usuários externos

| Método de autenticação | Inquilino da casa | Locatário de recurso |

|---|---|---|

| SMS como segundo fator | ✅ | ✅ |

| Chamada de voz | ✅ | ✅ |

| Notificação por push do Microsoft Authenticator | ✅ | ✅ |

| Entrada por telefone do Microsoft Authenticator | ✅ | |

| Token de software OATH | ✅ | ✅ |

| Token de hardware de OATH | ✅ | |

| Chave de segurança FIDO2 | ✅ | |

| Windows Hello para empresas | ✅ | |

| Autenticação baseada em certificado | ✅ |

Para configurar uma política de Acesso Condicional que aplique requisitos de força de autenticação a usuários externos ou convidados, consulte Acesso condicional: exigir uma força de autenticação para usuários externos.

Experiência do usuário para usuários externos do Microsoft Entra

As políticas de robustez de autenticação funcionam em conjunto com as definições de confiança de MFA nas suas definições de acesso entre locatários para determinar onde e de que forma o utilizador externo deve efetuar a MFA.

Primeiro, um usuário do Microsoft Entra se autentica com sua própria conta em seu locatário doméstico. Em seguida, quando esse usuário tenta acessar seu recurso, a ID do Microsoft Entra aplica a política de Acesso Condicional de força de autenticação e verifica se você habilitou a confiança MFA.

- Se a confiança de MFA estiver habilitada, o ID do Microsoft Entra verificará a sessão de autenticação do utilizador em busca de uma declaração que indique que a MFA foi cumprida no tenant de origem do utilizador. (Consulte a Tabela 1 para obter os métodos de autenticação que são aceitáveis para o cumprimento de MFA quando concluídos no locatário doméstico de um usuário externo.) Se a sessão contiver uma declaração indicando que as políticas de MFA já foram atendidas no locatário doméstico do usuário e os métodos satisfizerem os requisitos de força de autenticação, o usuário terá permissão de acesso. Caso contrário, o Microsoft Entra ID apresenta ao usuário um desafio para concluir o MFA no locatário doméstico usando um método de autenticação aceitável. O método MFA deve ser habilitado no locatário doméstico e o usuário deve ser capaz de se registrar para ele.

- Se a confiança de MFA estiver desabilitada, o Microsoft Entra ID apresentará ao usuário um desafio para concluir a MFA no locatário de recurso usando um método de autenticação aceitável. (Consulte a Tabela 1 para obter os métodos de autenticação aceitáveis para o cumprimento de MFA por um usuário externo.)

Se o usuário não conseguir concluir a MFA ou se uma política de Acesso Condicional (como uma política de dispositivo compatível) impedir que ele se registre, o acesso será bloqueado.

Conformidade de dispositivos e políticas de dispositivos híbridos do Microsoft Entra

As organizações podem usar políticas de Acesso Condicional para exigir que os dispositivos dos usuários sejam gerenciados pelo Microsoft Intune. Essas políticas podem bloquear o acesso de usuários externos, porque um usuário externo não pode registrar seu dispositivo não gerenciado com a organização de recursos. Os dispositivos só podem ser geridos pelo inquilino doméstico de um utilizador.

No entanto, você pode usar as configurações de confiança do dispositivo para desbloquear usuários externos enquanto ainda precisa de dispositivos gerenciados. Nas suas definições de acesso entre locatários, pode optar por confiar nas declarações do locatário de origem de um utilizador externo sobre se o dispositivo do utilizador cumpre as políticas de conformidade do dispositivo ou se o Microsoft Entra está ligado de forma híbrida. Você pode definir configurações de confiança do dispositivo para todas as organizações do Microsoft Entra ou organizações individuais.

Quando as configurações de confiança do dispositivo estão habilitadas, o Microsoft Entra ID verifica a sessão de autenticação de um usuário em busca de uma declaração de dispositivo. Se a sessão contiver uma declaração de dispositivo indicando que as políticas já foram atendidas no locatário inicial do usuário, o usuário externo receberá logon contínuo no recurso compartilhado.

Importante

- A menos que você esteja disposto a confiar em declarações relacionadas à conformidade do dispositivo ou ao status de ingresso híbrido do Microsoft Entra do locatário doméstico de um usuário externo, não recomendamos a aplicação de políticas de Acesso Condicional que exijam que usuários externos usem dispositivos gerenciados.

Filtros de dispositivos

Ao criar políticas de Acesso Condicional para usuários externos, você pode avaliar uma política com base nos atributos de dispositivo de um dispositivo registrado no Microsoft Entra ID. Usando o filtro para a condição de dispositivos , você pode direcionar dispositivos específicos usando os operadores e propriedades suportados e as outras condições de atribuição disponíveis em suas políticas de Acesso Condicional.

Os filtros de dispositivo podem ser usados em conjunto com as configurações de acesso entre locatários para basear políticas em dispositivos gerenciados em outras organizações. Por exemplo, suponha que você queira bloquear dispositivos de um locatário externo do Microsoft Entra com base em um atributo de dispositivo específico. Você pode executar as seguintes etapas para configurar uma política baseada em atributos de dispositivo:

- Configure suas configurações de acesso entre locatários para confiar nas declarações de dispositivo dessa organização.

- Atribua o atributo de dispositivo que você deseja usar para filtragem a um dos atributos de extensão de dispositivo suportados.

- Crie uma política de Acesso Condicional com um filtro de dispositivo que bloqueie o acesso a dispositivos que contenham esse atributo.

Saiba mais sobre a filtragem de dispositivos com Acesso Condicional.

Políticas de gerenciamento de aplicativos móveis

Não recomendamos a exigência de uma política de proteção de aplicativos para usuários externos. Os controles de concessão de acesso condicional, como Exigir aplicativos cliente aprovados e Exigir políticas de proteção de aplicativo , exigem que o dispositivo seja registrado no locatário do recurso. Esses controles só podem ser aplicados a dispositivos iOS e Android. Como o dispositivo de um usuário só pode ser gerenciado por seu locatário doméstico, esses controles não podem ser aplicados a usuários convidados externos.

Acesso condicional baseado em localização

A política baseada em localização baseada em intervalos de IP pode ser aplicada se a organização convidadora puder criar um intervalo de endereços IP confiável que defina suas organizações parceiras.

As políticas também podem ser aplicadas com base em localizações geográficas.

Acesso Condicional baseado no risco

A política de risco de entrada é imposta se o usuário convidado externo satisfizer o controle de concessão. Por exemplo, uma organização pode exigir autenticação multifator do Microsoft Entra para risco de entrada médio ou alto. No entanto, se um usuário não tiver se registrado anteriormente para a autenticação multifator do Microsoft Entra no locatário do recurso, o usuário será bloqueado. Isso é feito para evitar que usuários mal-intencionados registrem suas próprias credenciais de autenticação multifator do Microsoft Entra no caso de comprometerem a senha de um usuário legítimo.

A política de risco de usuário, no entanto, não pode ser resolvida no tenant de recurso. Por exemplo, se você precisar de uma alteração de senha para usuários convidados externos de alto risco, eles serão bloqueados devido à incapacidade de redefinir senhas no diretório de recursos.

Condição de aplicativos cliente de Acesso Condicional

As condições dos aplicativos cliente se comportam da mesma forma para usuários convidados B2B como para qualquer outro tipo de usuário. Por exemplo, você pode impedir que usuários convidados usem protocolos de autenticação herdados.

Controles de sessão de Acesso Condicional

Os controles de sessão se comportam da mesma forma para usuários convidados B2B como para qualquer outro tipo de usuário.

Proteção de ID do Microsoft Entra e políticas de risco do usuário

A Proteção de ID do Microsoft Entra deteta credenciais comprometidas para usuários do Microsoft Entra e marca as contas de usuário que podem ser comprometidas como "em risco". Como locatário de recurso, você pode aplicar políticas de risco de usuário a usuários externos para bloquear entradas arriscadas. Para um usuário externo, o risco do usuário é avaliado em seu diretório inicial. O risco de entrada em tempo real para esses usuários é avaliado no diretório de recursos quando eles tentam acessar o recurso. No entanto, como a identidade de um usuário externo existe em seu diretório base, as seguintes são limitações:

- Se um usuário externo acionar a política de risco de usuário da Proteção de ID para forçar a redefinição de senha, ele será bloqueado porque não poderá redefinir sua senha na organização de recursos.

- O relatório de usuários arriscados da organização de recursos não reflete os usuários externos porque a avaliação de risco ocorre no diretório inicial do usuário externo.

- Os administradores na organização de recursos não podem descartar ou remediar um usuário externo arriscado porque eles não têm acesso ao diretório inicial do usuário B2B.

Você pode impedir que políticas baseadas em risco afetem usuários externos criando um grupo no Microsoft Entra ID que contenha todos os usuários externos da sua organização. Em seguida, adicione esse grupo como uma exclusão para suas políticas de Acesso Condicional baseadas em risco de usuário e risco de entrada.

Para obter mais informações, consulte Proteção de ID do Microsoft Entra e usuários B2B.

Próximos passos

Para obter mais informações, consulte os seguintes artigos: