Implantar o proxy de aplicativo Microsoft Entra para acesso seguro a aplicativos internos em um domínio gerenciado dos Serviços de Domínio Microsoft Entra

Com os Serviços de Domínio Microsoft Entra, você pode elevar e deslocar aplicativos herdados executados localmente no Azure. Em seguida, o proxy de aplicativo Microsoft Entra ajuda você a dar suporte a trabalhadores remotos publicando com segurança esses aplicativos internos que fazem parte de um domínio gerenciado pelos Serviços de Domínio para que possam ser acessados pela Internet.

Se você é novo no proxy de aplicativo Microsoft Entra e deseja saber mais, consulte Como fornecer acesso remoto seguro a aplicativos internos.

Este artigo mostra como criar e configurar um conector de rede privada do Microsoft Entra para fornecer acesso seguro a aplicativos em um domínio gerenciado.

Antes de começar

Para concluir este artigo, você precisa dos seguintes recursos e privilégios:

- Uma subscrição ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Uma licença do Microsoft Entra ID P1 ou P2 é necessária para usar o proxy do aplicativo Microsoft Entra.

- Um domínio gerenciado dos Serviços de Domínio Microsoft Entra habilitado e configurado em seu locatário do Microsoft Entra.

- Se necessário, crie e configure um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

Criar uma VM do Windows associada a um domínio

Para rotear o tráfego para aplicativos em execução em seu ambiente, instale o componente de conector de rede privada do Microsoft Entra. Esse conector de rede privada do Microsoft Entra deve ser instalado em uma máquina virtual (VM) do Windows Server que ingressou no domínio gerenciado. Para alguns aplicativos, você pode implantar vários servidores que tenham o conector instalado. Essa opção de implantação oferece maior disponibilidade e ajuda a lidar com cargas de autenticação mais pesadas.

A VM que executa o conector de rede privada do Microsoft Entra deve estar na mesma rede virtual ou em uma rede virtual emparelhada que seu domínio gerenciado. As VMs que hospedam os aplicativos que você publica usando o Proxy de Aplicativo também devem ser implantadas na mesma rede virtual do Azure.

Para criar uma VM para o conector de rede privada do Microsoft Entra, conclua as seguintes etapas:

- Crie uma UO personalizada. Você pode delegar permissões para gerenciar essa UO personalizada a usuários dentro do domínio gerenciado. As VMs para proxy de aplicativo Microsoft Entra e que executam seus aplicativos devem fazer parte da UO personalizada, não a UO padrão de computadores DC do Microsoft Entra.

- Junte as máquinas virtuais, tanto a que executa o conector de rede privada do Microsoft Entra quanto as que executam seus aplicativos, ao domínio gerenciado. Crie essas contas de computador na UO personalizada na etapa anterior.

Baixe o conector de rede privada Microsoft Entra

Execute as seguintes etapas para baixar o conector de rede privada do Microsoft Entra. O arquivo de instalação baixado é copiado para a VM do proxy do aplicativo na próxima seção.

Entre no centro de administração do Microsoft Entra como Administrador Global.

Pesquise e selecione Aplicações empresariais.

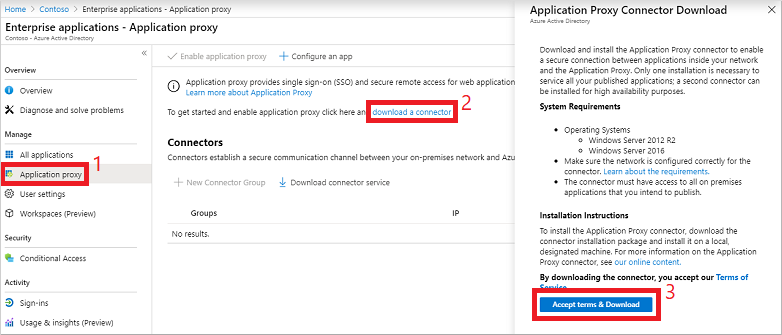

Selecione Proxy de aplicativo no menu do lado esquerdo. Para criar seu primeiro conector e habilitar o proxy do aplicativo, selecione o link para baixar um conector.

Na página de download, aceite os termos de licença e o contrato de privacidade e selecione Aceitar termos & Download.

Instalar e registrar o conector de rede privada Microsoft Entra

Com uma VM pronta para ser usada como o conector de rede privada do Microsoft Entra, agora copie e execute o arquivo de instalação baixado do centro de administração do Microsoft Entra.

Copie o arquivo de instalação do conector de rede privada do Microsoft Entra para sua VM.

Execute o arquivo de instalação, como MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Aceite os termos de licença de software.

Durante a instalação, você será solicitado a registrar o conector com o Proxy de Aplicativo no diretório do Microsoft Entra.

Forneça as credenciais para um administrador global no diretório do Microsoft Entra. As credenciais de Administrador Global do Microsoft Entra podem ser diferentes das suas credenciais do Azure no portal

Nota

A conta de administrador global usada para registrar o conector deve pertencer ao mesmo diretório em que você habilita o serviço de Proxy de Aplicativo.

Por exemplo, se o domínio Microsoft Entra estiver contoso.com, o administrador global deverá ser

admin@contoso.comou outro alias válido nesse domínio.Se a Configuração de Segurança Reforçada do Internet Explorer estiver ativada para a VM onde você instala o conector, a tela de registro poderá ser bloqueada. Para permitir o acesso, siga as instruções na mensagem de erro ou desative a Segurança Reforçada do Internet Explorer durante o processo de instalação.

Se o registro do conector falhar, consulte Solucionar problemas de proxy de aplicativo.

No final da configuração, uma nota é mostrada para ambientes com um proxy de saída. Para configurar o conector de rede privada do Microsoft Entra para funcionar através do proxy de saída, execute o script fornecido, como

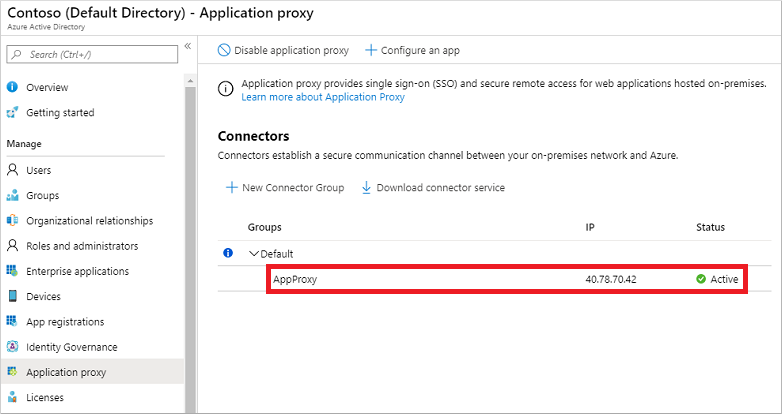

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Na página Proxy de aplicativo no centro de administração do Microsoft Entra, o novo conector é listado com um status de Ativo, conforme mostrado no exemplo a seguir:

Nota

Para fornecer alta disponibilidade para aplicativos autenticados por meio do proxy de aplicativo Microsoft Entra, você pode instalar conectores em várias VMs. Repita as mesmas etapas listadas na seção anterior para instalar o conector em outros servidores ingressados no domínio gerenciado.

Habilitar delegação restrita de Kerberos baseada em recursos

Se você quiser usar o logon único em seus aplicativos usando a autenticação integrada do Windows (IWA), conceda aos conectores de rede privada do Microsoft Entra permissão para representar usuários e enviar e receber tokens em seu nome. Para conceder essas permissões, configure a delegação restrita de Kerberos (KCD) para que o conector acesse recursos no domínio gerenciado. Como você não tem privilégios de administrador de domínio em um domínio gerenciado, o KCD tradicional no nível da conta não pode ser configurado em um domínio gerenciado. Em vez disso, use o KCD baseado em recursos.

Para obter mais informações, consulte Configurar a delegação restrita de Kerberos (KCD) nos Serviços de Domínio do Microsoft Entra.

Nota

Você deve estar conectado a uma conta de usuário que seja membro do grupo de administradores do Microsoft Entra DC em seu locatário do Microsoft Entra para executar os seguintes cmdlets do PowerShell.

As contas de computador para sua VM de conector de rede privada e VMs de aplicativo devem estar em uma UO personalizada onde você tenha permissões para configurar o KCD baseado em recursos. Não é possível configurar o KCD baseado em recursos para uma conta de computador no contêiner interno de computadores DC do Microsoft Entra.

Use o Get-ADComputer para recuperar as configurações do computador no qual o conector de rede privada do Microsoft Entra está instalado. Na VM de gerenciamento associada ao domínio e conectada como conta de usuário que é membro do grupo de administradores do Microsoft Entra DC, execute os cmdlets a seguir.

O exemplo a seguir obtém informações sobre a conta de computador chamada appproxy.aaddscontoso.com. Forneça seu próprio nome de computador para a VM de proxy de aplicativo Microsoft Entra configurada nas etapas anteriores.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Para cada servidor de aplicativos que executa os aplicativos por trás do proxy de aplicativo Microsoft Entra, use o cmdlet Set-ADComputer PowerShell para configurar o KCD baseado em recursos. No exemplo a seguir, o conector de rede privada do Microsoft Entra recebe permissões para usar o computador appserver.aaddscontoso.com :

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Se você implantar vários conectores de rede privada do Microsoft Entra, deverá configurar o KCD baseado em recursos para cada instância do conector.

Próximos passos

Com o proxy de aplicativo Microsoft Entra integrado aos Serviços de Domínio, publique aplicativos para os usuários acessarem. Para obter mais informações, consulte Publicar aplicativos usando o proxy de aplicativo do Microsoft Entra.