Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

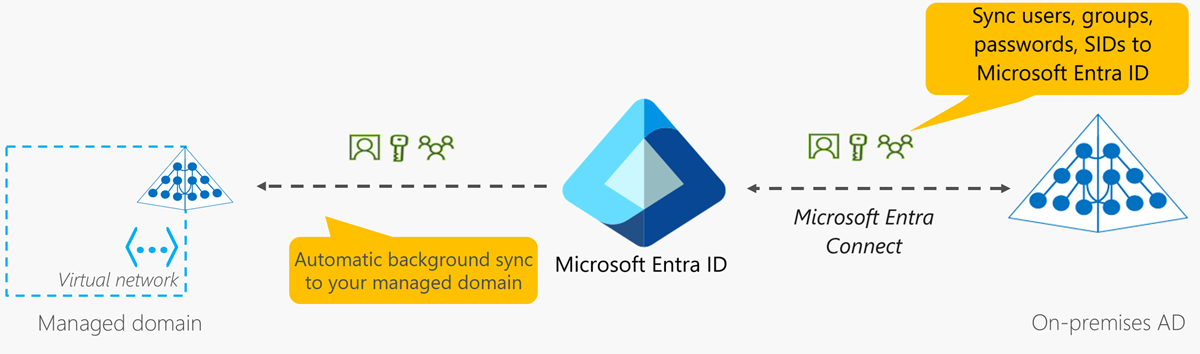

Os objetos e credenciais em um domínio gerenciado dos Serviços de Domínio Microsoft Entra podem ser criados localmente dentro do domínio ou sincronizados a partir de um locatário do Microsoft Entra. Quando você implanta os Serviços de Domínio pela primeira vez, uma sincronização unidirecional automática é configurada e iniciada para replicar os objetos do Microsoft Entra ID. Essa sincronização unidirecional continua a ser executada em segundo plano para manter o domínio gerido dos Serviços de Domínio up-toatualizado em relação a quaisquer alterações do Microsoft Entra ID. Nenhuma sincronização ocorre dos Serviços de Domínio de volta para o ID do Microsoft Entra.

Em um ambiente híbrido, objetos e credenciais de um domínio AD DS local podem ser sincronizados com a ID do Microsoft Entra usando o Microsoft Entra Connect. Depois que esses objetos são sincronizados com êxito com o Microsoft Entra ID, a sincronização automática em segundo plano disponibiliza esses objetos e credenciais para aplicativos que usam o domínio gerenciado.

O diagrama a seguir ilustra como a sincronização funciona entre os Serviços de Domínio, a ID do Microsoft Entra e um ambiente AD DS local opcional:

Sincronização do ID do Microsoft Entra com os Serviços de Domínio

Contas de usuário, membros de grupo e hashes de credenciais são sincronizados apenas numa direção, do Microsoft Entra ID para os Serviços de Domínio. Este processo de sincronização é automático. Não é necessário configurar, monitorar ou gerenciar esse processo de sincronização. A sincronização inicial pode levar de algumas horas a alguns dias, dependendo do número de objetos no diretório do Microsoft Entra. Após a conclusão da sincronização inicial, as alterações feitas no ID do Microsoft Entra, como alterações de senha ou atributo, são sincronizadas automaticamente com os Serviços de Domínio.

Quando um usuário é criado na ID do Microsoft Entra, ele não é sincronizado com os Serviços de Domínio até alterar sua senha na ID do Microsoft Entra. Esse processo de alteração de senha faz com que os hashes de senha para autenticação Kerberos e NTLM sejam gerados e armazenados no Microsoft Entra ID. Os hashes de senha são necessários para autenticar com êxito um usuário nos Serviços de Domínio.

O processo de sincronização é unidirecional por design. Não há sincronização reversa de alterações dos Serviços de Domínio para o Microsoft Entra ID. Um domínio gerenciado é em grande parte somente leitura, exceto para UOs personalizadas que você pode criar. Não é possível fazer alterações em atributos de usuário, senhas de usuário ou associações de grupo em um domínio gerenciado.

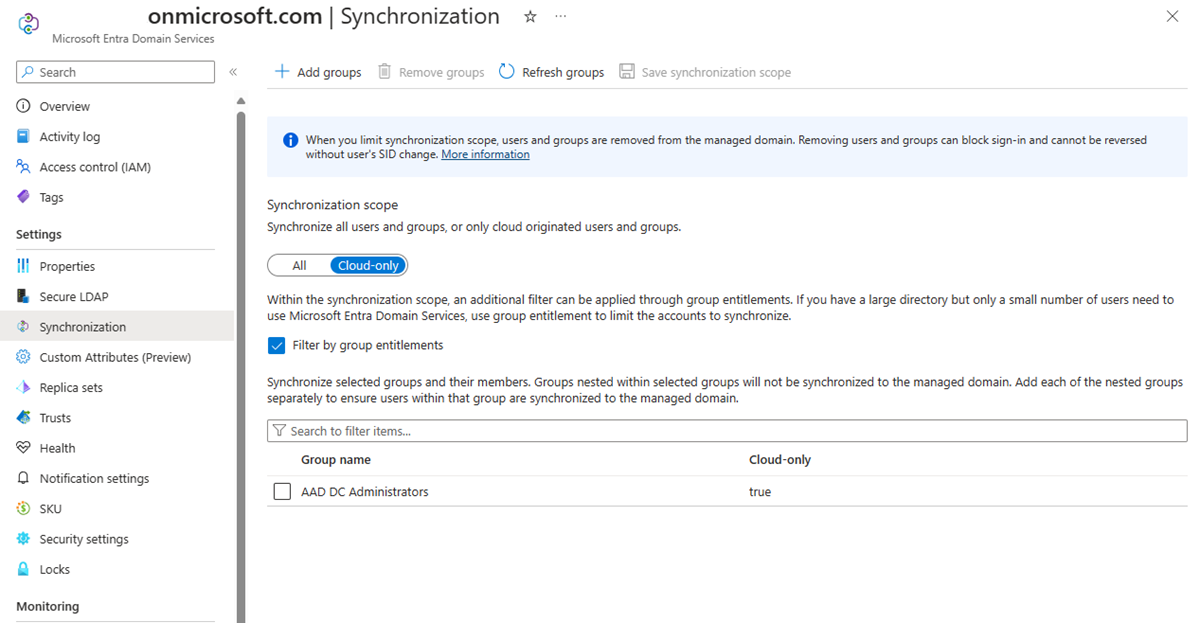

Sincronização delimitada e filtro de grupo

Você pode definir o escopo da sincronização apenas para contas de usuário originadas na nuvem. Dentro desse escopo de sincronização, você pode filtrar grupos ou usuários específicos. Você pode escolher entre grupos somente na nuvem, grupos locais ou ambos. Para obter mais informações sobre como configurar a sincronização com escopo, consulte Configurar a sincronização com escopo.

Sincronização e mapeamento de atributos para Serviços de Domínio

A tabela a seguir lista alguns atributos comuns e como eles são sincronizados com os Serviços de Domínio.

| Atributo nos Serviços de Domínio | Fonte | Observações |

|---|---|---|

| UPN | Atributo UPN do utilizador no locatário do Microsoft Entra | O atributo UPN do locatário do Microsoft Entra é sincronizado as-is para os Serviços de Domínio. A maneira mais confiável de entrar em um domínio gerenciado é usando o UPN. |

| SAMAccountName | Atributo mailNickname mailNickname do usuário no locatário do Microsoft Entra ou gerado automaticamente | O atributo SAMAccountName é originado do atributo mailNickname no inquilino do Microsoft Entra. Se várias contas de usuário tiverem o mesmo atributo mailNickname, o SAMAccountName será gerado automaticamente. Se o mailNickname ou o prefixo de UPN do utilizador tiver mais de 20 caracteres, o SAMAccountName é gerado automaticamente para cumprir o limite de 20 caracteres nos atributos de SAMAccountName. |

| Palavras-passe | Palavra-passe do utilizador do tenant do Microsoft Entra | Os hashes de senha herdados necessários para autenticação NTLM ou Kerberos são sincronizados a partir do locatário do Microsoft Entra. Se o locatário do Microsoft Entra estiver configurado para sincronização híbrida usando o Microsoft Entra Connect, esses hashes de senha serão originados do ambiente AD DS local. |

| SID de usuário/grupo principal | Gerado automaticamente | O SID principal para contas de usuário/grupo é gerado automaticamente nos Serviços de Domínio. Esse atributo não corresponde ao SID de usuário/grupo principal do objeto em um ambiente AD DS local. Essa incompatibilidade ocorre porque o domínio gerenciado tem um namespace SID diferente do domínio AD DS local. |

| Histórico do SID para usuários e grupos | SID do utilizador primário e do grupo no local | O atributo SidHistory para usuários e grupos nos Serviços de Domínio é definido para corresponder ao SID de usuário ou grupo primário correspondente em um ambiente AD DS local. Esse recurso ajuda a facilitar a elevação e a transferência de aplicativos locais para os Serviços de Domínio, pois você não precisa reativar os recursos da ACL. |

Dica

Entrar no domínio gerenciado usando o formato UPN O atributo SAMAccountName, como AADDSCONTOSO\driley, pode ser gerado automaticamente para algumas contas de usuário em um domínio gerenciado. O SAMAccountName gerado automaticamente pelos usuários pode diferir do prefixo UPN, portanto, nem sempre é uma maneira confiável de entrar.

Por exemplo, se vários usuários tiverem o mesmo atributo mailNickname ou se os usuários tiverem prefixos UPN excessivamente longos, a SAMAccountName para esses usuários poderá ser gerada automaticamente. Use o formato UPN, como driley@aaddscontoso.com, para entrar de forma confiável em um domínio gerenciado.

Mapeamento de atributos para contas de usuário

A tabela a seguir ilustra como atributos específicos para objetos de usuário no Microsoft Entra ID são sincronizados com atributos correspondentes nos Serviços de Domínio.

| Atributo de usuário no Microsoft Entra ID | Atributo de usuário nos Serviços de Domínio |

|---|---|

| contaAtivada | userAccountControl (define ou limpa o bit ACCOUNT_DISABLED) |

| cidade | l |

| Nome da empresa | Nome da empresa |

| país | empresa (assuming "co" refers to "company") |

| departamento | departamento |

| nome de exibição | nome de exibição |

| Identificação do empregado | Identificação do empregado |

| fac-símileTelefoneNúmero | fac-símileTelefoneNúmero |

| givenNome | givenNome |

| título do cargo | título |

| correio | correio |

| apelido de email | msDS-AzureADMailNickname |

| apelido de email | SAMAccountName (às vezes pode ser gerado automaticamente) |

| Gestor | Gestor |

| telemóvel | telemóvel |

| Objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | Histórico de SID |

| políticas de senhas | userAccountControl (define ou limpa a DONT_EXPIRE_PASSWORD bits) |

| nomeDoEscritórioDeEntregaFísica | nomeDoEscritórioDeEntregaFísica |

| Código postal | Código postal |

| idiomaPreferido | idiomaPreferido |

| endereços de proxy | endereços de proxy |

| Estado | st |

| endereço de rua | endereço de rua |

| Apelido | SN |

| Número de telefone | Número de telefone |

| nomePrincipalDoUtilizador | nomePrincipalDoUtilizador |

Mapeamento de atributos para grupos

A tabela a seguir ilustra como atributos específicos para objetos de grupo no Microsoft Entra ID são sincronizados com atributos correspondentes nos Serviços de Domínio.

| Atributo de grupo do Microsoft Entra ID | Atributo de grupo nos Serviços de Domínio |

|---|---|

| nome de exibição | nome de exibição |

| nome de exibição | SAMAccountName (às vezes pode ser gerado automaticamente) |

| correio | correio |

| apelido de email | msDS-AzureADMailNickname |

| Objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | Histórico de SID |

| endereços de proxy | endereços de proxy |

| segurançaAtivada | tipo de grupo |

Sincronização do AD DS local com o ID do Microsoft Entra e os Serviços de Domínio

O Microsoft Entra Connect é usado para sincronizar contas de usuário, associações de grupo e hashes de credenciais de um ambiente AD DS local para a ID do Microsoft Entra. Os atributos das contas de usuário, como o UPN e o identificador de segurança local (SID), são sincronizados. Para iniciar sessão usando os Serviços de Domínio, os hashes de palavra-passe herdados necessários para a autenticação NTLM e Kerberos também são sincronizados com o Microsoft Entra ID.

Importante

O Microsoft Entra Connect só deve ser instalado e configurado para sincronização com ambientes AD DS locais. Não há suporte para instalar o Microsoft Entra Connect em um domínio gerenciado para sincronizar objetos de volta ao Microsoft Entra ID.

Se você configurar o write-back, as alterações da ID do Microsoft Entra serão sincronizadas de volta para o ambiente do AD DS local. Por exemplo, se um usuário alterar sua senha usando o gerenciamento de senhas de autoatendimento do Microsoft Entra, a senha será atualizada novamente no ambiente AD DS local.

Observação

Use sempre a versão mais recente do Microsoft Entra Connect para garantir que você tenha correções para todos os bugs conhecidos.

Sincronização de um ambiente local com várias florestas

Muitas organizações têm um ambiente AD DS local bastante complexo que inclui várias florestas. O Microsoft Entra Connect oferece suporte à sincronização de usuários, grupos e hashes de credenciais de ambientes de várias florestas para o Microsoft Entra ID.

O Microsoft Entra ID tem um namespace muito mais simples e plano. Para permitir que os usuários acessem de forma confiável aplicativos protegidos pelo ID do Microsoft Entra, resolva conflitos UPN entre contas de usuário em florestas diferentes. Os domínios gerenciados usam uma estrutura de UO plana, semelhante ao Microsoft Entra ID. Todas as contas de utilizador e grupos são armazenadas no container AADDC Users, apesar de serem sincronizadas de diferentes domínios ou florestas locais, mesmo que tenha configurado uma estrutura de OU hierárquica local. O domínio gerido nivela qualquer estrutura de Unidade Organizacional (UO) hierárquica.

Conforme detalhado anteriormente, não há sincronização dos Serviços de Domínio de volta para o Microsoft Entra ID. Você pode criar um de Unidade Organizacional (UO) personalizado nos Serviços de Domínio e, em seguida, usuários, grupos ou contas de serviço dentro dessas UOs personalizadas. Nenhum dos objetos criados em UOs personalizadas são sincronizados de volta para o Microsoft Entra ID. Esses objetos estão disponíveis apenas no domínio gerenciado e não são visíveis usando cmdlets do Microsoft Graph PowerShell, API do Microsoft Graph ou usando o centro de administração do Microsoft Entra.

O que não está sincronizado com os Serviços de Domínio

Os seguintes objetos ou atributos não são sincronizados de um ambiente AD DS local para o Microsoft Entra ID ou Serviços de Domínio:

- Atributos excluídos: Você pode optar por excluir determinados atributos da sincronização com a ID do Microsoft Entra de um ambiente AD DS local usando o Microsoft Entra Connect. Esses atributos excluídos não estão disponíveis nos Serviços de Domínio.

- Diretivas de Grupo: Diretivas de Grupo configuradas em um ambiente AD DS local não são sincronizadas com os Serviços de Domínio.

- pasta Sysvol: O conteúdo da pasta Sysvol em um ambiente AD DS local não está sincronizado com os Serviços de Domínio.

- Objetos de computador: Os objetos de computador para computadores unidas a um ambiente AD DS no local não são sincronizados com os Serviços de Domínio. Esses computadores não têm uma relação de confiança com o domínio gerenciado e pertencem apenas ao ambiente AD DS local. Nos Serviços de Domínio, são exibidos apenas objetos de computador para computadores que foram explicitamente aderidos ao domínio gerido.

- atributos SidHistory para usuários e grupos: Os SIDs de usuário primário e grupo primário de um ambiente AD DS local são sincronizados com os Serviços de Domínio. No entanto, os atributos SidHistory existentes para utilizadores e grupos não são sincronizados do ambiente AD DS local para os Serviços de Domínio.

- Estruturas de Unidades Organizacionais (UO): Unidades Organizacionais definidas em um ambiente AD DS local não são sincronizadas com os Serviços de Domínio. Há duas OUs internas nos Serviços de Domínio - uma para utilizadores e outra para computadores. O domínio gerenciado tem uma estrutura de UO plana. Você pode optar por criar uma UO personalizada em seu domínio gerenciado.

Sincronização de hash de senha e considerações de segurança

Quando se ativa os Serviços de Domínio, são exigidos hashes de palavras-passe legados para autenticação NTLM e Kerberos. O Microsoft Entra ID não armazena senhas de texto não criptografado, portanto, esses hashes não podem ser gerados automaticamente para contas de usuário existentes. Os hashes de senha compatíveis com NTLM e Kerberos são sempre armazenados de forma criptografada no Microsoft Entra ID.

As chaves de criptografia são exclusivas para cada locatário do Microsoft Entra. Esses hashes são criptografados de tal forma que apenas os Serviços de Domínio têm acesso às chaves de descriptografia. Nenhum outro serviço ou componente no Microsoft Entra ID tem acesso às chaves de desencriptação.

Os hashes de palavras-passe herdados são sincronizados do Microsoft Entra ID para os controladores de um domínio gerido. Os discos para esses controladores de domínio gerenciados nos Serviços de Domínio são criptografados em repouso. Esses hashes de senha são armazenados e protegidos nesses controladores de domínio de forma semelhante à forma como as senhas são armazenadas e protegidas em um ambiente AD DS local.

Para ambientes Microsoft Entra somente na nuvem, os usuários devem redefinir/alterar seus de senha para que os hashes de senha necessários sejam gerados e armazenados no Microsoft Entra ID. Para qualquer conta de usuário de nuvem criada no Microsoft Entra ID depois de habilitar os Serviços de Domínio do Microsoft Entra, os hashes de senha são gerados e armazenados nos formatos compatíveis com NTLM e Kerberos. Todas as contas de utilizador na nuvem têm de alterar a palavra-passe antes de serem sincronizadas com os Serviços de Domínio.

Para contas de usuário híbridas sincronizadas do ambiente AD DS local usando o Microsoft Entra Connect, você deve configurar o Microsoft Entra Connect para sincronizar hashes de senha nos formatos compatíveis com NTLM e Kerberos.

Próximos passos

Para obter mais informações sobre as especificidades da sincronização de senha, consulte Como a sincronização de hash de senha funciona com o Microsoft Entra Connect.

Para começar a usar os Serviços de Domínio, criar um domínio gerenciado.