Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Para ambientes híbridos, um locatário do Microsoft Entra pode ser configurado para sincronizar com um ambiente local dos Serviços de Domínio Ative Directory (AD DS) usando o Microsoft Entra Connect. Por padrão, o Microsoft Entra Connect não sincroniza as hashes de senha antigas de NT LAN Manager (NTLM) e Kerberos, que são necessárias para os Serviços de Domínio do Microsoft Entra.

Para usar os Serviços de Domínio com contas sincronizadas a partir de um ambiente AD DS local, você precisa configurar o Microsoft Entra Connect para sincronizar os hashes de senha necessários para autenticação NTLM e Kerberos. Depois que o Microsoft Entra Connect é configurado, um evento de criação de conta local ou alteração de senha também sincroniza os hashes de senha herdados com o ID do Microsoft Entra.

Você não precisará executar essas etapas se usar contas somente na nuvem sem ambiente AD DS local.

Neste tutorial, você aprende:

- Por que hashes de senha NTLM e Kerberos antigos são necessários

- Como configurar a sincronização de hash de senha herdada para o Microsoft Entra Connect

Se você não tiver uma assinatura do Azure, crie uma conta antes de começar.

Pré-requisitos

Para concluir este tutorial, você precisa dos seguintes recursos:

- Uma assinatura ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um tenant do Microsoft Entra associado à sua assinatura que está sincronizado com um diretório local usando o Microsoft Entra Connect.

- Se necessário, criar um de locatário do Microsoft Entra ou associar uma assinatura do Azure à sua conta.

- Se necessário, ativar o Microsoft Entra Connect para sincronização de hash de palavra-passe.

- Um domínio gerenciado dos Serviços de Domínio Microsoft Entra habilitado e configurado em seu locatário do Microsoft Entra.

Sincronização de hash de senha usando o Microsoft Entra Connect

O Microsoft Entra Connect é usado para sincronizar objetos como contas de usuário e grupos de um ambiente AD DS local em um locatário do Microsoft Entra. Como parte do processo, a sincronização de hash de senha permite que as contas usem a mesma senha no ambiente local do AD DS e na ID do Microsoft Entra.

Para autenticar usuários no domínio gerenciado, os Serviços de Domínio precisam de hashes de senha em um formato adequado para autenticação NTLM e Kerberos. O Microsoft Entra ID não armazena hashes de senha no formato necessário para autenticação NTLM ou Kerberos até que você habilite os Serviços de Domínio para seu locatário. Por motivos de segurança, o Microsoft Entra ID também não armazena credenciais de senha em formato de texto não criptografado. Portanto, o Microsoft Entra ID não pode gerar automaticamente esses hashes de senha NTLM ou Kerberos com base nas credenciais existentes dos usuários.

O Microsoft Entra Connect pode ser configurado para sincronizar os hashes de senha NTLM ou Kerberos necessários para os Serviços de Domínio. Certifique-se de ter concluído as etapas para habilitar o Microsoft Entra Connect para sincronização de hash de senha. Se tiver uma instância existente do Microsoft Entra Connect, baixe e atualize para a versão mais recente para garantir que consiga sincronizar os hashes de senha herdados para NTLM e Kerberos. Essa funcionalidade não está disponível nas versões anteriores do Microsoft Entra Connect ou com a ferramenta DirSync herdada. É necessária a versão do Microsoft Entra Connect 1.1.614.0 ou posterior.

Importante

O Microsoft Entra Connect só deve ser instalado e configurado para sincronização com ambientes AD DS locais. Não há suporte para instalar o Microsoft Entra Connect em um domínio gerenciado pelos Serviços de Domínio para sincronizar objetos de volta ao ID do Microsoft Entra.

Habilitar a sincronização de hashes de senha

Com o Microsoft Entra Connect instalado e configurado para sincronizar com o Microsoft Entra ID, agora configure a sincronização de hash de senha antiga para NTLM e Kerberos. Um script do PowerShell é usado para definir as configurações necessárias e, em seguida, iniciar uma sincronização de senha completa com o Microsoft Entra ID. Quando o processo de sincronização de hash de senha do Microsoft Entra Connect estiver concluído, os utilizadores podem iniciar sessão em aplicações através dos Serviços de Domínio que utilizam hashes de senha NTLM ou Kerberos herdados.

No computador com o Microsoft Entra Connect instalado, no menu Iniciar, abra o Microsoft Entra Connect > Serviço de Sincronização.

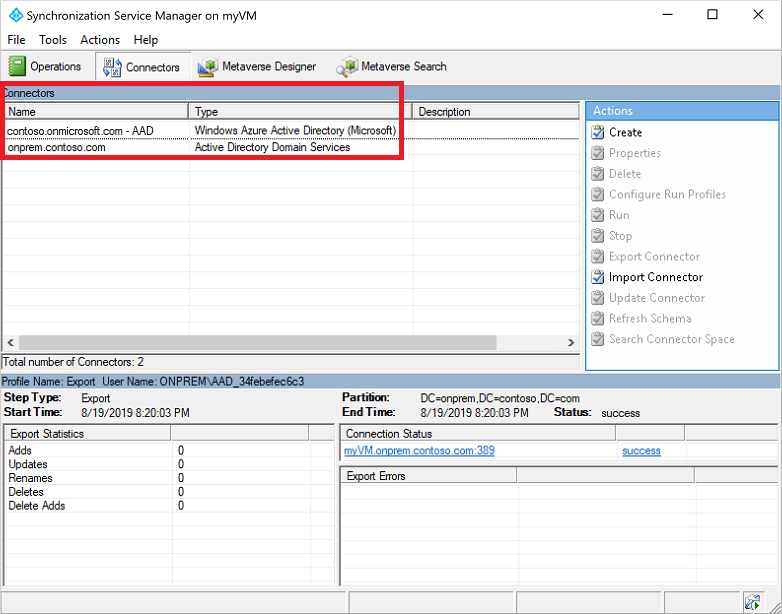

Selecione a guia Conectores. As informações de conexão usadas para estabelecer a sincronização entre o ambiente AD DS local e o Microsoft Entra ID são listadas.

O Tipo indica ou Windows Microsoft Entra ID (Microsoft) para o conector do Microsoft Entra ou Active Directory Domain Services para o conector AD DS local. Anote os nomes dos conectores a serem usados no script do PowerShell na próxima etapa.

Neste exemplo de captura de tela, os seguintes conectores são usados:

- O conector Microsoft Entra é chamado contoso.onmicrosoft.com - Microsoft Entra ID

- O conector AD DS local é designado como onprem.contoso.com

Copie e cole o seguinte script do PowerShell no computador com o Microsoft Entra Connect instalado. O script dispara uma sincronização de senha completa que inclui hashes de senha herdados. Atualize as variáveis

$azureadConnectore$adConnectorcom os nomes dos conectores da etapa anterior.Execute o script em cada floresta do AD para sincronizar os hashes de senha NTLM e Kerberos das contas locais no local com o ID do Microsoft Entra.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueDependendo do tamanho do seu diretório em termos de número de contas e grupos, a sincronização dos hashes de senha herdados com o ID do Microsoft Entra pode levar algum tempo. As senhas são então sincronizadas com o domínio gerenciado depois de sincronizadas com o ID do Microsoft Entra.

Próximos passos

Neste tutorial, você aprendeu:

- Por que hashes de senha NTLM e Kerberos antigos são necessários

- Como configurar a sincronização de hash de senha herdada para o Microsoft Entra Connect