Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Os Serviços de Domínio Microsoft Entra fornecem serviços de domínio gerenciados, como ingresso no domínio, política de grupo, LDAP, autenticação Kerberos/NTLM que é totalmente compatível com o Ative Directory do Windows Server. Você consome esses serviços de domínio sem implantar, gerenciar e aplicar patches em controladores de domínio. Os Serviços de Domínio integram-se com o seu inquilino existente do Microsoft Entra. Essa integração permite que os usuários entrem usando suas credenciais corporativas e você pode usar grupos e contas de usuário existentes para proteger o acesso aos recursos.

Você pode criar um domínio gerenciado usando as opções de configuração padrão para rede e sincronização, ou definir manualmente essas configurações. Este tutorial mostra como definir essas opções de configuração avançadas para criar e configurar um domínio gerenciado dos Serviços de Domínio usando o centro de administração do Microsoft Entra.

Neste tutorial, você aprenderá a:

- Definir configurações de DNS e rede virtual para um domínio gerenciado

- Criar um domínio gerenciado

- Adicionar usuários administrativos ao gerenciamento de domínio

- Habilitar a sincronização de hash de senha

Se você não tiver uma assinatura do Azure, crie uma conta antes de começar.

Pré-requisitos

Para concluir este tutorial, você precisa dos seguintes recursos e privilégios:

- Uma assinatura ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um inquilino do Microsoft Entra associado à sua subscrição, sincronizado com um diretório local ou um diretório apenas na nuvem.

- Você precisa das funções Microsoft Entra de Administrador de Aplicações e Administrador de Grupos no seu inquilino para ativar os Serviços de Domínio.

- Você precisa de função de Colaborador de Serviços de Domínio Azure para criar os recursos de Serviços de Domínio necessários.

Embora não seja necessário para os Serviços de Domínio, é recomendável configurar a redefinição de senha de autoatendimento (SSPR) para o inquilino do Microsoft Entra. Os usuários podem alterar sua senha sem SSPR, mas SSPR ajuda se eles esquecerem sua senha e precisarem redefini-la.

Importante

Depois de criar um domínio gerenciado, não é possível movê-lo para uma assinatura, grupo de recursos ou região diferente. Tome cuidado para selecionar a assinatura, o grupo de recursos e a região mais apropriados ao implantar o domínio gerenciado.

Entre no centro de administração do Microsoft Entra

Neste tutorial, você cria e configura o domínio gerenciado usando o centro de administração do Microsoft Entra. Para começar, primeiro entre no centro de administração do Microsoft Entra.

Criar um domínio gerenciado e definir configurações básicas

Para iniciar o assistente Habilitar Serviços de Domínio Microsoft Entra, conclua as seguintes etapas:

- No menu do centro de administração do Microsoft Entra ou na página Home, selecione Criar um recurso .

- Insira Serviços de Domínio na barra de pesquisa e escolha Serviços de Domínio Microsoft Entra nas sugestões de pesquisa.

- Na página Serviços de Domínio do Microsoft Entra, selecione Criar. O assistente Habilitar Serviços de Domínio Microsoft Entra foi iniciado.

- Selecione a Subscrição do Azure na qual pretende criar o domínio gerenciado.

- Selecione o Grupo de recursos ao qual o domínio gerenciado deve pertencer. Escolha Criar novo ou selecione um grupo de recursos existente.

Ao criar um domínio gerenciado, você especifica um nome DNS. Há algumas considerações quando você escolhe esse nome DNS:

- Nome de domínio incorporado: Por padrão, o nome de domínio interno do diretório é usado (um sufixo .onmicrosoft.com ). Se desejar habilitar o acesso LDAP seguro ao domínio gerenciado pela Internet, não será possível criar um certificado digital para proteger a conexão com esse domínio padrão. A Microsoft é proprietária do domínio .onmicrosoft.com , portanto, uma Autoridade de Certificação (CA) não emitirá um certificado.

- Nomes de domínio personalizados: A abordagem mais comum é especificar um nome de domínio personalizado, normalmente um que você já possui e é roteável. Quando você usa um domínio roteável e personalizado, o tráfego pode fluir corretamente conforme necessário para dar suporte aos seus aplicativos.

- Sufixos de domínio não roteáveis: Geralmente recomendamos que você evite um sufixo de nome de domínio não roteável, como contoso.local. O sufixo .local não é roteável e pode causar problemas com a resolução de DNS.

Dica

Se você criar um nome de domínio personalizado, tome cuidado com os namespaces DNS existentes. É recomendável usar um nome de domínio separado de qualquer espaço de nome DNS existente do Azure ou local.

Por exemplo, se você tiver um espaço de nome DNS existente de contoso.com, crie um domínio gerenciado com o nome de domínio personalizado de aaddscontoso.com. Se você precisar usar LDAP seguro, deverá registrar e possuir esse nome de domínio personalizado para gerar os certificados necessários.

Talvez seja necessário criar alguns registros DNS adicionais para outros serviços em seu ambiente ou encaminhadores DNS condicionais entre espaços de nome DNS existentes em seu ambiente. Por exemplo, se você executar um servidor Web que hospeda um site usando o nome DNS raiz, pode haver conflitos de nomenclatura que exigem entradas DNS adicionais.

Nestes tutoriais e artigos de instruções, o domínio personalizado do aaddscontoso.com é usado como um pequeno exemplo. Em todos os comandos, especifique seu próprio nome de domínio.

As seguintes restrições de nome DNS também se aplicam:

- Restrições de prefixo de domínio: Não é possível criar um domínio gerenciado com um prefixo maior que 15 caracteres. O prefixo do seu nome de domínio especificado (como aaddscontoso no nome de domínio aaddscontoso.com) deve conter 15 ou menos caracteres.

-

Conflitos de nome de rede: O nome de domínio DNS do seu domínio gerenciado ainda não deve existir na rede virtual. Especificamente, verifique os seguintes cenários que levariam a um conflito de nome:

- Se você já tiver um domínio do Ative Directory com o mesmo nome de domínio DNS na rede virtual do Azure.

- Se a rede virtual onde você planeja habilitar o domínio gerenciado tiver uma conexão VPN com sua rede local. Nesse cenário, verifique se você não tem um domínio com o mesmo nome de domínio DNS em sua rede local.

- Se você tiver um serviço de nuvem do Azure existente com esse nome na rede virtual do Azure.

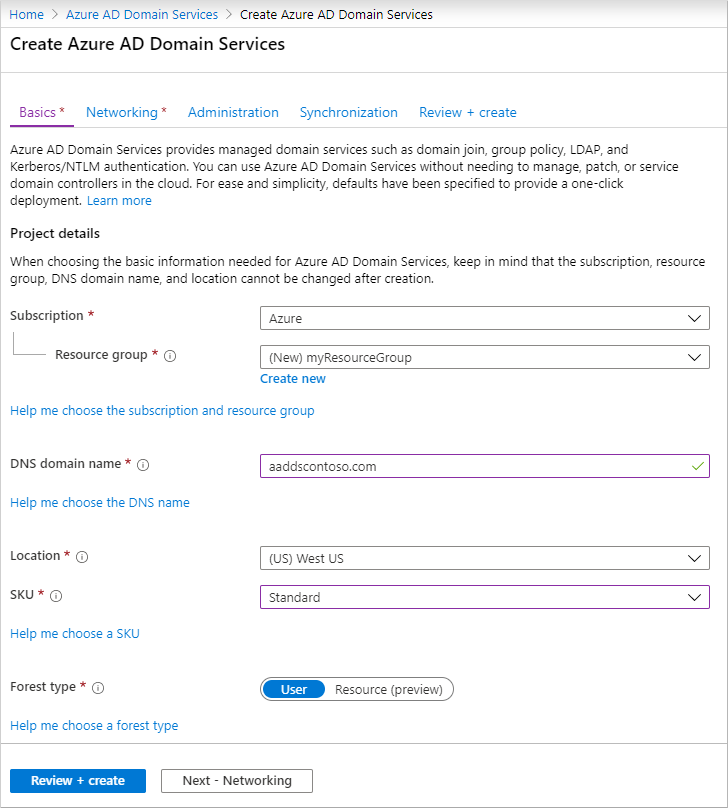

Para criar um domínio gerido, preencha os campos na janela Noções básicas do centro de administração do Microsoft Entra:

Insira um nome de domínio DNS para o seu domínio gerido, levando em consideração os pontos anteriores.

Escolha o Local do do Azure no qual o domínio gerenciado deve ser criado. Se você escolher uma região que ofereça suporte a Zonas de Disponibilidade, os recursos dos Serviços de Domínio serão distribuídos entre zonas para redundância adicional.

Dica

As Zonas de Disponibilidade são locais físicos exclusivos dentro de uma região do Azure. Cada zona é composta por um ou mais datacenters equipados com alimentação, refrigeração e rede independentes. Para garantir resiliência, há um mínimo de três zonas separadas em todas as regiões habilitadas.

Não há nada para você configurar para que os Serviços de Domínio sejam distribuídos entre zonas. A plataforma Azure lida automaticamente com a distribuição de recursos por zona. Para obter mais informações e ver a disponibilidade da região, consulte O que são zonas de disponibilidade no Azure?

O SKU determina o desempenho e a frequência de backup. Você pode alterar a SKU depois de criar o domínio gerenciado se as demandas ou requisitos da sua empresa mudarem. Para obter mais informações, consulte conceitos de SKU dos Serviços de Domínio.

Para este tutorial, selecione o Standard SKU.

Um de floresta é uma construção lógica usada pelos Serviços de Domínio Active Directory para agrupar um ou mais domínios.

de domínio gerenciado pelos Serviços de Domínio Microsoft Entra

de domínio gerenciado pelos Serviços de Domínio Microsoft EntraPara configurar manualmente opções adicionais, escolha Avançar - Rede. Caso contrário, selecione Rever + criar para aceitar as opções predefinidas de configuração e, em seguida, avance para a secção para Implementar o seu domínio gerido. Os seguintes padrões são configurados quando você escolhe essa opção de criação:

- Cria uma rede virtual chamada aadds-vnet que usa o intervalo de endereços IP de 10.0.1.0/24.

- Cria uma sub-rede chamada aadds-subnet usando o intervalo de endereços IP de 10.0.1.0/24.

- Sincroniza Todos os usuários do Microsoft Entra ID no domínio gerenciado.

Criar e configurar a rede virtual

Para fornecer conectividade, uma rede virtual do Azure e uma sub-rede dedicada são necessárias. Os Serviços de Domínio estão habilitados nesta sub-rede de rede virtual. Neste tutorial, você cria uma rede virtual, embora possa optar por usar uma rede virtual existente. Em qualquer uma das abordagens, você deve criar uma sub-rede dedicada para uso pelos Serviços de Domínio.

Dica

Como você deve usar os IPs de implantação dos Serviços de Domínio Microsoft Entra como o resolvedor de DNS na VNET em que ele reside, recomendamos uma rede virtual dedicada do Azure se estiver usando um serviço DNS diferente e configurando encaminhadores condicionais nos próprios Serviços de Domínio do Microsoft Entra.

Algumas considerações para esta sub-rede de rede virtual dedicada incluem as seguintes áreas:

- A sub-rede deve ter pelo menos 3-5 endereços IP disponíveis em seu intervalo de endereços para oferecer suporte aos recursos dos Serviços de Domínio.

- Não selecione a sub-rede Gateway para desdobrar os Serviços de Domínio. Não há suporte para implantar Serviços de Domínio numa sub-rede Gateway.

- Não implante nenhuma outra máquina virtual na sub-rede. Aplicativos e VMs geralmente usam grupos de segurança de rede para proteger a conectividade. A execução dessas cargas de trabalho em uma sub-rede separada permite aplicar esses grupos de segurança de rede sem interromper a conectividade com seu domínio gerenciado.

Para obter mais informações sobre como planear e configurar a rede virtual, consulte considerações de rede relativamente ao Microsoft Entra Domain Services.

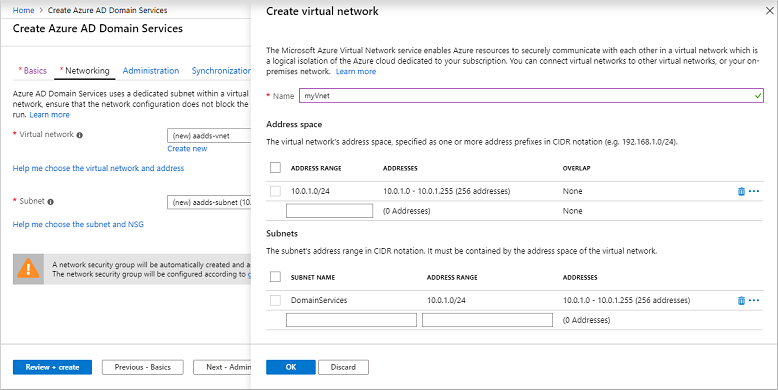

Preencha os campos na janela Rede da seguinte maneira:

Na página de Rede , escolha uma rede virtual através do menu suspenso para implementar os Serviços de Domínio ou selecione Criar novo .

- Se optar por criar uma rede virtual, introduza um nome para a rede virtual, como myVnete, em seguida, forneça um intervalo de endereços, como 10.0.1.0/24.

- Crie uma sub-rede dedicada com um nome claro, como DomainServices. Forneça um intervalo de endereços, como 10.0.1.0/24.

Certifique-se de escolher um intervalo de endereços que esteja dentro do seu intervalo de endereços IP privados. Os intervalos de endereços IP que você não possui e que estão no espaço de endereçamento público causam erros nos Serviços de Domínio.

Selecione uma sub-rede de rede virtual, como DomainServices.

Quando estiver pronto, escolha Avançar - Administração.

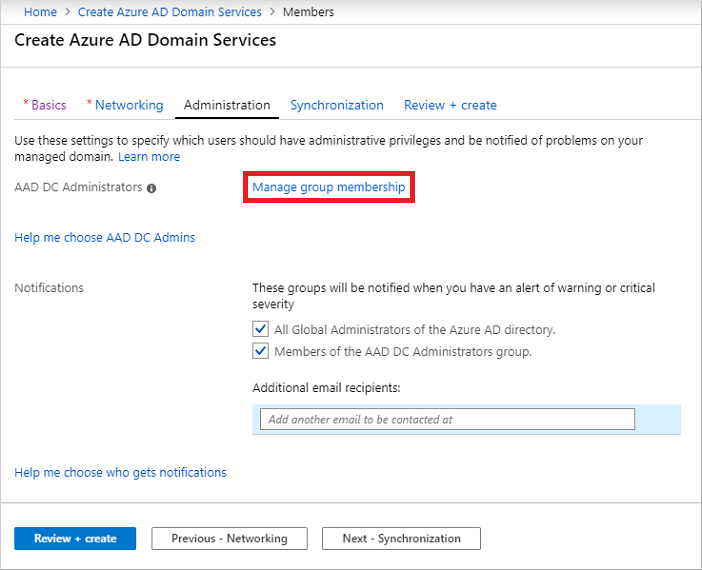

Configurar um grupo administrativo

Um grupo administrativo especial chamado Administradores de DC do AAD é usado para o gerenciamento do domínio dos Serviços de Domínio. Os membros deste grupo recebem permissões administrativas em VMs que estão unidas ao domínio gerido. Em VMs ingressadas no domínio, esse grupo é adicionado ao grupo de administradores locais. Os membros deste grupo também podem usar a Área de Trabalho Remota para se conectar remotamente a VMs ligadas ao domínio.

Importante

Você não tem permissões de Administrador de Domínio ou Administrador Empresarial em um domínio gerenciado usando os Serviços de Domínio. O serviço reserva essas permissões e não as disponibiliza aos usuários dentro do locatário.

Em vez disso, o grupo Administradores de DC do AAD permite executar algumas operações privilegiadas. Essas operações incluem pertencer ao grupo de administração em VMs ingressadas no domínio e configurar a Política de Grupo.

O assistente cria automaticamente o grupo Administradores de DC do AAD no diretório do Microsoft Entra. Se você tiver um grupo existente com esse nome no diretório do Microsoft Entra, o assistente selecionará esse grupo. Opcionalmente, você pode optar por adicionar outros usuários a esse grupo Administradores de DC do AAD durante o processo de implantação. Estas etapas podem ser concluídas mais tarde.

Para adicionar mais usuários a esse grupo Administradores de DC do AAD, selecione Gerenciar associação ao grupo.

Selecione o botão Adicionar membros e, em seguida, procure e selecione usuários no diretório do Microsoft Entra. Por exemplo, pesquise a sua própria conta e adicione-a ao grupo AAD DC Administradores.

Se desejar, altere ou adicione destinatários adicionais para notificações quando houver alertas no domínio gerenciado que exijam atenção.

Quando estiver pronto, escolha Avançar - Sincronização.

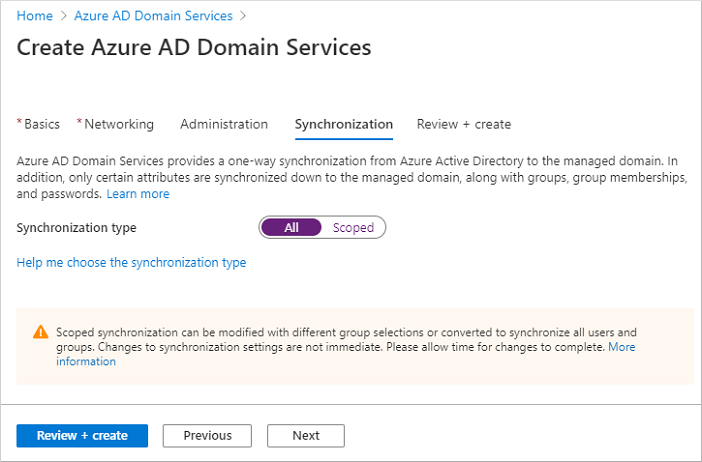

Configurar sincronização

Os Serviços de Domínio permitem sincronizar todos os usuários e grupos disponíveis no Microsoft Entra ID ou uma sincronização de com escopo apenas de grupos específicos. Você pode alterar o escopo de sincronização agora ou depois que o domínio gerenciado for implantado. Para obter mais informações, consulte a sincronização com âmbito dos Serviços de Domínio Microsoft Entra .

Para este tutorial, opte por sincronizar Todos os utilizadores e grupos. Essa opção de sincronização é a opção padrão.

Selecione Rever + criar.

Implantar o domínio gerenciado

Na página Resumo do assistente, reveja as definições de configuração do domínio gerido. Você pode voltar a qualquer etapa do assistente para fazer alterações. Para reimplantar um domínio gerenciado em um locatário diferente do Microsoft Entra de forma consistente usando essas opções de configuração, você também pode Baixar um modelo para automação.

Para criar o domínio gerenciado, selecione Criar . Uma observação exibe que determinadas opções de configuração, como nome DNS ou rede virtual, não podem ser alteradas depois que os Serviços de Domínio gerenciados são criados. Para continuar, selecione OK.

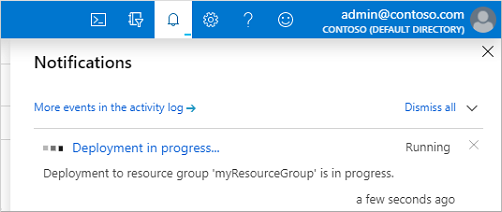

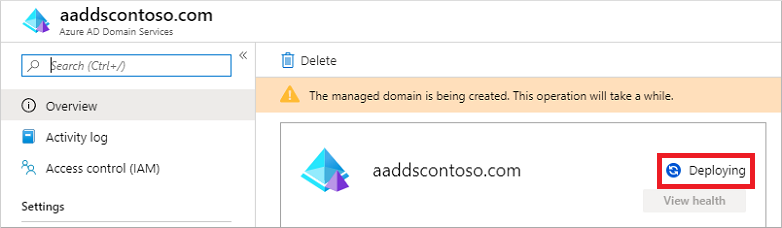

O processo de provisionamento do domínio gerenciado pode levar até uma hora. Uma notificação é exibida no portal que mostra o progresso da implantação dos Serviços de Domínio. Selecione a notificação para ver o progresso detalhado da implantação.

Selecione seu grupo de recursos, como myResourceGroupe, em seguida, escolha seu domínio gerenciado na lista de recursos do Azure, como aaddscontoso.com. A guia Visão Geral do mostra que o domínio gerenciado está atualmente Implantando. Não é possível configurar o domínio gerenciado até que ele esteja totalmente provisionado.

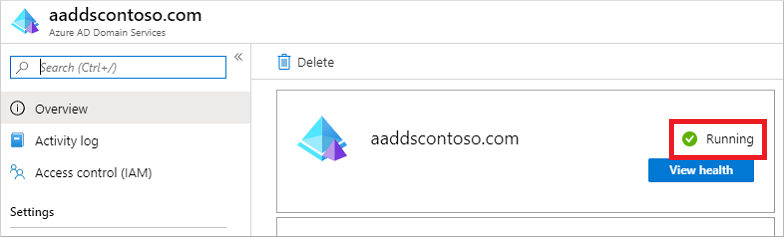

Quando o domínio gerido é totalmente provisionado, a guia Visão Geral mostra o estado do domínio como Executando.

Importante

O domínio gerido está associado ao seu arrendatário do Microsoft Entra. Durante o processo de provisionamento, os Serviços de Domínio criam dois Aplicativos Empresariais denominados Serviços de Controlador de Domínio e Serviços de Controlador de Domínio do Azure Active Directory no locatário do Microsoft Entra. Estas Aplicações Empresariais são necessárias para prestar assistência ao seu domínio gerido. Não exclua esses aplicativos.

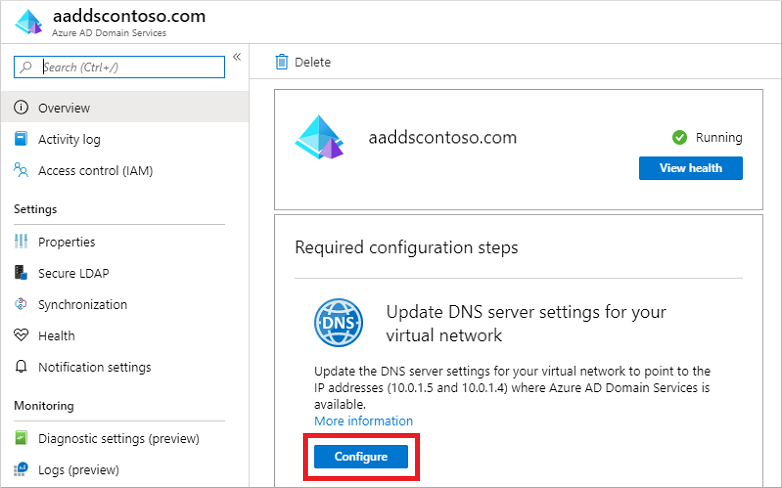

Atualizar configurações de DNS para a rede virtual do Azure

Com os Serviços de Domínio implantados com êxito, agora configure a rede virtual para permitir que outras VMs e aplicativos conectados usem o domínio gerenciado. Para fornecer essa conectividade, atualize as configurações do servidor DNS da sua rede virtual para apontar para os dois endereços IP onde o domínio gerenciado está implantado.

A guia Visão Geral do seu domínio gerido mostra algumas etapas de configuração necessárias. A primeira etapa de configuração é atualizar as configurações do servidor DNS para sua rede virtual. Depois que as configurações de DNS estiverem configuradas corretamente, essa etapa não será mais exibida.

Os endereços listados são os controladores de domínio para uso na rede virtual. Neste exemplo, esses endereços são 10.0.1.4 e 10.0.1.5. Mais tarde, você pode encontrar esses endereços IP na guia Propriedades.

Para atualizar as configurações do servidor DNS para a rede virtual, selecione o botão Configurar. As definições de DNS são configuradas automaticamente para a sua rede virtual.

Dica

Se você selecionou uma rede virtual existente nas etapas anteriores, todas as VMs conectadas à rede só obterão as novas configurações de DNS após uma reinicialização. Você pode reiniciar VMs usando o centro de administração do Microsoft Entra, do Microsoft Graph PowerShell ou a CLI do Azure.

Habilitar contas de usuário para Serviços de Domínio

Para autenticar usuários no domínio gerenciado, os Serviços de Domínio precisam de hashes de senha em um formato adequado para autenticação NT LAN Manager (NTLM) e Kerberos. O Microsoft Entra ID não gera nem armazena hashes de senha no formato necessário para autenticação NTLM ou Kerberos até que você habilite os Serviços de Domínio para seu locatário. Por motivos de segurança, o Microsoft Entra ID também não armazena credenciais de senha em formato de texto não criptografado. Portanto, o Microsoft Entra ID não pode gerar automaticamente esses hashes de senha NTLM ou Kerberos com base nas credenciais existentes dos usuários.

Observação

Uma vez configurados adequadamente, os hashes de senha utilizáveis são armazenados no domínio gerenciado. Se você excluir o domínio gerenciado, todos os hashes de senha armazenados nesse ponto também serão excluídos.

As informações de credenciais sincronizadas no Microsoft Entra ID não podem ser reutilizadas se você criar posteriormente um domínio gerenciado - você deve reconfigurar a sincronização de hash de senha para armazenar os hashes de senha novamente. VMs ou utilizadores anteriormente associados ao domínio não podem autenticar-se imediatamente - o Microsoft Entra ID precisa gerar e armazenar os hashes de password no novo domínio gerido.

Para obter mais informações, consulte processo de sincronização de hash de senha para Serviços de Domínio e Microsoft Entra Connect.

As etapas para gerar e armazenar esses hashes de senha são diferentes para dois tipos de contas de usuário:

- Contas de utilizador apenas na nuvem criadas no Microsoft Entra ID.

- Contas de usuário sincronizadas a partir do diretório local usando o Microsoft Entra Connect.

Uma conta de utilizador apenas na nuvem é uma conta que foi criada no diretório do Microsoft Entra usando o Centro de Administração do Microsoft Entra ou os cmdlets do Microsoft Graph PowerShell. Essas contas de usuário não são sincronizadas a partir de um diretório local.

Neste tutorial, vamos trabalhar com uma conta de usuário básica somente na nuvem. Para obter mais informações sobre as etapas adicionais necessárias para usar o Microsoft Entra Connect, consulte Sincronizar hashes de senha para contas de usuário sincronizadas do AD local para o domínio gerenciado.

Dica

Se o locatário do Microsoft Entra tiver uma combinação de usuários somente na nuvem e usuários do AD local, você precisará concluir ambos os conjuntos de etapas.

Para contas de usuário somente na nuvem, os usuários devem alterar suas senhas antes de poderem usar os Serviços de Domínio. Esse processo de alteração de senha faz com que os hashes de senha para autenticação Kerberos e NTLM sejam gerados e armazenados no Microsoft Entra ID. A conta não é sincronizada do ID do Microsoft Entra para os Serviços de Domínio até que a senha seja alterada. Expire as senhas de todos os usuários de nuvem no locatário que precisam usar os Serviços de Domínio, o que força uma alteração de senha no próximo login, ou instrua os usuários de nuvem a alterar manualmente suas senhas. Para este tutorial, vamos alterar manualmente uma senha de usuário.

Antes que um utilizador possa redefinir a sua palavra-passe, o tenant do Microsoft Entra deve estar configurado para redefinição de palavra-passe de auto-serviço.

Para alterar a senha de um usuário somente na nuvem, o usuário deve concluir as seguintes etapas:

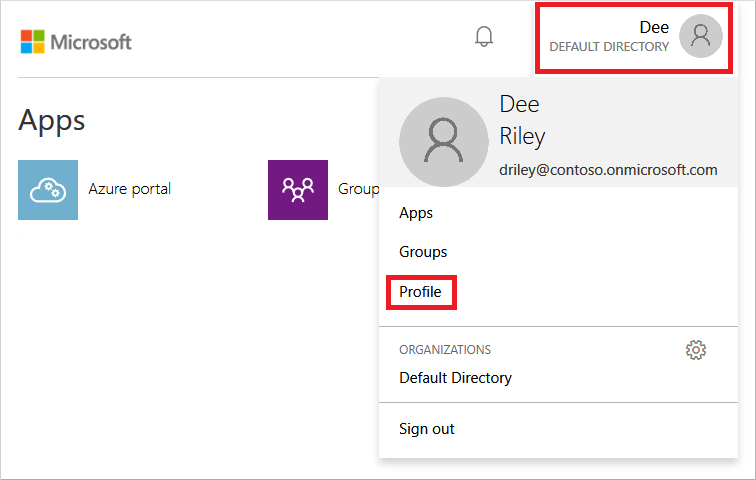

Vá para a página do Painel de Acesso do Microsoft Entra ID em https://myapps.microsoft.com.

No canto superior direito, selecione o seu nome e, em seguida, escolha Perfil no menu pendente.

Na página Perfil, selecione Alterar senha.

Na página Alterar palavra-passe, introduza a palavra-passe existente (antiga) e, em seguida, introduza e confirme uma nova palavra-passe.

Selecione Enviar.

Demora alguns minutos depois de alterar a palavra-passe para que a nova palavra-passe possa ser utilizada nos Serviços de Domínio e inicie sessão com êxito nos computadores associados ao domínio gerido.

Próximos passos

Neste tutorial, você aprendeu como:

- Definir configurações de DNS e rede virtual para um domínio gerenciado

- Criar um domínio gerenciado

- Adicionar usuários administrativos ao gerenciamento de domínio

- Habilitar contas de usuário para Serviços de Domínio e gerar hashes de senha

Para ver esse domínio gerenciado em ação, crie e associe uma máquina virtual ao domínio.