Tutorial: Configurar o Snowflake para provisionamento automático de usuários

Este tutorial demonstra as etapas que você executa no Snowflake e no Microsoft Entra ID para configurar o Microsoft Entra ID para provisionar e desprovisionar automaticamente usuários e grupos para o Snowflake. Para obter detalhes importantes sobre o que esse serviço faz, como funciona e perguntas frequentes, consulte O que é o provisionamento automatizado de usuários de aplicativos SaaS no Microsoft Entra ID?.

Capacidades suportadas

- Criar usuários no Snowflake

- Remover usuários no Snowflake quando eles não precisarem mais de acesso

- Manter os atributos do usuário sincronizados entre o Microsoft Entra ID e o Snowflake

- Provisionar grupos e associações de grupos no Snowflake

- Permitir logon único no Snowflake (recomendado)

Pré-requisitos

O cenário descrito neste tutorial pressupõe que você já tenha os seguintes pré-requisitos:

- Um locatário do Microsoft Entra

- Uma das seguintes funções: Administrador de Aplicativos, Administrador de Aplicativos na Nuvem ou Proprietário de Aplicativos.

- Um inquilino Snowflake

- Pelo menos um usuário no Snowflake com a função ACCOUNTADMIN .

Etapa 1: Planejar a implantação do provisionamento

- Saiba como funciona o serviço de aprovisionamento.

- Determine quem vai estar no âmbito do aprovisionamento.

- Determine quais dados mapear entre o Microsoft Entra ID e o Snowflake.

Etapa 2: Configurar o Snowflake para dar suporte ao provisionamento com a ID do Microsoft Entra

Antes de configurar o Snowflake para provisionamento automático de usuários com o Microsoft Entra ID, você precisa habilitar o provisionamento do System for Cross-domain Identity Management (SCIM) no Snowflake.

Entre no Snowflake como administrador e execute o seguinte a partir da interface de planilha do Snowflake ou do SnowSQL.

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');Use a função ACCOUNTADMIN.

Crie a função personalizada AAD_PROVISIONER. Todos os usuários e funções no Snowflake criados pelo ID do Microsoft Entra serão de propriedade da função de AAD_PROVISIONER com escopo reduzido.

Permita que a função ACCOUNTADMIN crie a integração de segurança usando a função personalizada AAD_PROVISIONER.

Crie e copie o token de autorização para a área de transferência e armazene com segurança para uso posterior. Use esse token para cada solicitação SCIM REST API e coloque-o no cabeçalho da solicitação. O token de acesso expira após seis meses e um novo token de acesso pode ser gerado com esta instrução.

Etapa 3: Adicionar o Snowflake da galeria de aplicativos do Microsoft Entra

Adicione o Snowflake da galeria de aplicativos do Microsoft Entra para começar a gerenciar o provisionamento no Snowflake. Se você configurou anteriormente o Snowflake para logon único (SSO), poderá usar o mesmo aplicativo. No entanto, recomendamos que você crie um aplicativo separado quando estiver testando inicialmente a integração. Saiba mais sobre como adicionar um aplicativo da galeria.

Etapa 4: Definir quem estará no escopo do provisionamento

O serviço de provisionamento do Microsoft Entra permite definir o escopo de quem será provisionado com base na atribuição ao aplicativo ou com base nos atributos do usuário ou grupo. Se você optar por definir o escopo de quem será provisionado para seu aplicativo com base na atribuição, poderá usar as etapas para atribuir usuários e grupos ao aplicativo. Se você optar por definir o escopo de quem será provisionado com base apenas nos atributos do usuário ou grupo, poderá usar um filtro de escopo.

Tenha estas dicas em mente:

Ao atribuir usuários e grupos ao Snowflake, você deve selecionar uma função diferente de Acesso padrão. Os utilizadores com a função Acesso Predefinido são excluídos do aprovisionamento e marcados como não autorizados de forma efetiva nos registos de aprovisionamento. Se a única função disponível no aplicativo for a função Acesso Padrão, você poderá atualizar o manifesto do aplicativo para adicionar mais funções.

Se precisar de funções adicionais, você pode atualizar o manifesto do aplicativo para adicionar novas funções.

Etapa 5: Configurar o provisionamento automático de usuários para o Snowflake

Esta seção orienta você pelas etapas para configurar o serviço de provisionamento do Microsoft Entra para criar, atualizar e desabilitar usuários e grupos no Snowflake. Você pode basear a configuração em atribuições de usuário e grupo no Microsoft Entra ID.

Para configurar o provisionamento automático de usuários para o Snowflake na ID do Microsoft Entra:

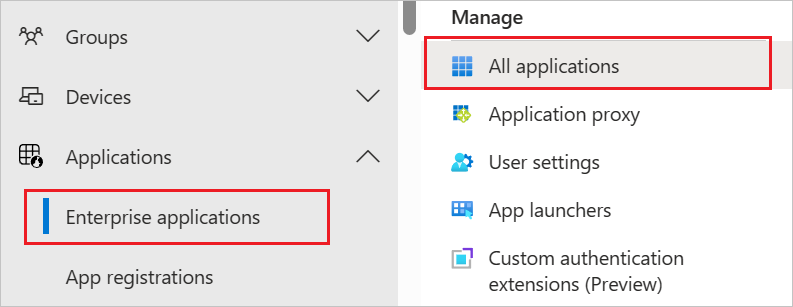

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Aplicativos corporativos.

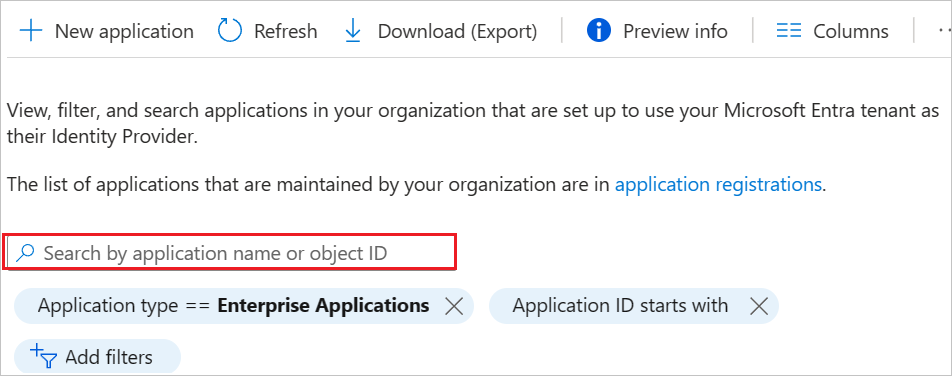

Na lista de aplicativos, selecione Flocos de neve.

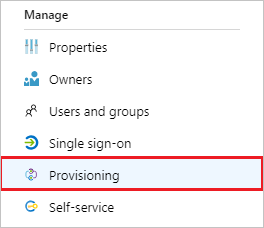

Selecione o separador Aprovisionamento.

Defina o Modo de provisionamento como Automático.

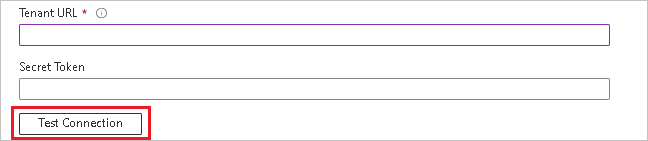

Na seção Credenciais de administrador, insira a URL base do SCIM 2.0 e o token de autenticação recuperados anteriormente nas caixas URL do locatário e Token secreto, respectivamente.

Nota

O ponto de extremidade SCIM do Snowflake consiste no URL da conta do Snowflake anexado com

/scim/v2/. Por exemplo, se o nome da sua conta do Snowflake estiveracmee a sua conta doeast-us-2Snowflake estiver na região do Azure, o valor da URL do Locatário seráhttps://acme.east-us-2.azure.snowflakecomputing.com/scim/v2.Selecione Testar conexão para garantir que o Microsoft Entra ID possa se conectar ao Snowflake. Se a conexão falhar, verifique se sua conta do Snowflake tem permissões de administrador e tente novamente.

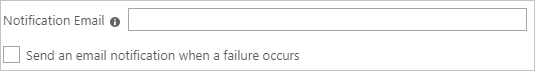

Na caixa Email de notificação, digite o endereço de e-mail de uma pessoa ou grupo que deve receber as notificações de erro de provisionamento. Em seguida, marque a caixa de seleção Enviar uma notificação por e-mail quando ocorrer uma falha.

Selecione Guardar.

Na seção Mapeamentos, selecione Sincronizar usuários do Microsoft Entra com o Snowflake.

Analise os atributos de usuário sincronizados do ID do Microsoft Entra para o Snowflake na seção Mapeamento de Atributos. Os atributos selecionados como propriedades correspondentes são usados para corresponder às contas de usuário no Snowflake para operações de atualização. Selecione o botão Salvar para confirmar as alterações.

Atributo Type active Boolean displayName String emails[type eq "work"].value String nome de utilizador String name.givenName String name.familyName String externalId String Nota

O Snowflake suportava atributos de usuário de extensão personalizados durante o provisionamento SCIM:

- DEFAULT_ROLE

- DEFAULT_WAREHOUSE

- DEFAULT_SECONDARY_ROLES

- O NOME DO FLOCO DE NEVE E OS CAMPOS DE LOGIN_NAME SEJAM DIFERENTES

Como configurar atributos de extensão personalizada do Snowflake no provisionamento de usuário do Microsoft Entra SCIM é explicado aqui.

Na seção Mapeamentos, selecione Sincronizar grupos do Microsoft Entra com o Snowflake.

Analise os atributos de grupo sincronizados do Microsoft Entra ID para o Snowflake na seção Mapeamento de Atributos. Os atributos selecionados como propriedades correspondentes são usados para corresponder aos grupos no Snowflake para operações de atualização. Selecione o botão Salvar para confirmar as alterações.

Atributo Type displayName String membros Referência Para configurar filtros de escopo, consulte as instruções no tutorial Filtro de escopo.

Para habilitar o serviço de provisionamento do Microsoft Entra para Snowflake, altere Status de provisionamento para Ativado na seção Configurações .

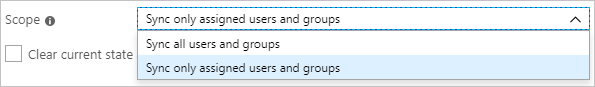

Defina os usuários e grupos que você deseja provisionar para o Snowflake escolhendo os valores desejados em Escopo na seção Configurações.

Se essa opção não estiver disponível, configure os campos obrigatórios em Credenciais de administrador, selecione Salvar e atualize a página.

Quando estiver pronto para provisionar, selecione Salvar.

Esta operação inicia a sincronização inicial de todos os usuários e grupos definidos em Escopo na seção Configurações. A sincronização inicial leva mais tempo para ser executada do que as sincronizações subsequentes. As sincronizações subsequentes ocorrem a cada 40 minutos, desde que o serviço de provisionamento do Microsoft Entra esteja em execução.

Etapa 6: Monitorar sua implantação

Depois de configurar o provisionamento, use os seguintes recursos para monitorar sua implantação:

- Use os logs de provisionamento para determinar quais usuários foram provisionados com ou sem êxito.

- Verifique a barra de progresso para ver o status do ciclo de provisionamento e quão perto ele está da conclusão.

- Se a configuração de aprovisionamento parecer estar num mau estado de funcionamento, a aplicação vai entrar em quarentena. Saiba mais sobre os estados de quarentena.

Limitações do conector

Os tokens SCIM gerados por flocos de neve expiram em 6 meses. Lembre-se de que você precisa atualizar esses tokens antes que eles expirem, para permitir que as sincronizações de provisionamento continuem funcionando.

Sugestões de resolução de problemas

O serviço de provisionamento Microsoft Entra opera atualmente em intervalos de IP específicos. Se necessário, você pode restringir outros intervalos de IP e adicionar esses intervalos de IP específicos à lista de permissões do seu aplicativo. Essa técnica permitirá o fluxo de tráfego do serviço de provisionamento do Microsoft Entra para seu aplicativo.

Registo de alterações

- 21/07/2020: Habilitado soft-delete para todos os usuários (através do atributo ativo).

- 10/12/2022: Configuração SCIM Snowflake atualizada.

Recursos adicionais

- Gerenciando o provisionamento de conta de usuário para aplicativos corporativos

- O que são acesso a aplicativos e logon único com o Microsoft Entra ID?