Tutorial: Configurar o Veritas Enterprise Vault.cloud SSO-SCIM para provisionamento automático de usuários

Este tutorial descreve as etapas que você precisa executar no Veritas Enterprise Vault.cloud SSO-SCIM e no Microsoft Entra ID para configurar o provisionamento automático de usuários. Quando configurado, o Microsoft Entra ID provisiona e desprovisiona automaticamente os usuários para o Veritas Enterprise Vault.cloud SSO-SCIM usando o serviço de provisionamento do Microsoft Entra. Para obter detalhes importantes sobre o que esse serviço faz, como funciona e perguntas frequentes, consulte Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID.

Capacidades suportadas

- Crie usuários no Veritas Enterprise Vault.cloud SSO-SCIM.

- Remova os usuários no Veritas Enterprise Vault.cloud SSO-SCIM quando eles não precisarem mais de acesso.

- Mantenha os atributos do usuário sincronizados entre o Microsoft Entra ID e o Veritas Enterprise Vault.cloud SSO-SCIM.

- Logon único no Veritas Enterprise Vault.cloud SSO-SCIM (recomendado).

Pré-requisitos

O cenário descrito neste tutorial pressupõe que você já tenha os seguintes pré-requisitos:

- Um locatário do Microsoft Entra

- Uma das seguintes funções: Administrador de Aplicativos, Administrador de Aplicativos na Nuvem ou Proprietário de Aplicativos.

- Uma conta de administrador com o Veritas Enterprise Vault.cloud SSO-SCIM.

Etapa 1: Planejar a implantação do provisionamento

- Saiba como funciona o serviço de aprovisionamento.

- Determine quem vai estar no âmbito do aprovisionamento.

- Determine quais dados mapear entre o Microsoft Entra ID e o Veritas Enterprise Vault.cloud SSO-SCIM.

Etapa 2: Configurar o Veritas Enterprise Vault.cloud SSO-SCIM para dar suporte ao provisionamento com o Microsoft Entra ID

Entre em contato com o suporte do Veritas Enterprise Vault.cloud SSO-SCIM para configurar o Veritas Enterprise Vault.cloud o SSO-SCIM para oferecer suporte ao provisionamento com o Microsoft Entra ID.

Etapa 3: Adicionar o Veritas Enterprise Vault.cloud SSO-SCIM da galeria de aplicativos do Microsoft Entra

Adicione o Veritas Enterprise Vault.cloud SSO-SCIM da galeria de aplicativos do Microsoft Entra para começar a gerenciar o provisionamento para o Veritas Enterprise Vault.cloud SSO-SCIM. Se você configurou anteriormente o Veritas Enterprise Vault.cloud SSO-SCIM para SSO, você pode usar o mesmo aplicativo. No entanto, é recomendável que você crie um aplicativo separado ao testar a integração inicialmente. Saiba mais sobre como adicionar uma aplicação a partir da galeria aqui.

Etapa 4: Definir quem estará no escopo do provisionamento

O serviço de provisionamento do Microsoft Entra permite definir o escopo de quem será provisionado com base na atribuição ao aplicativo e/ou com base nos atributos do usuário. Se você optar por definir o escopo de quem será provisionado para seu aplicativo com base na atribuição, poderá usar as etapas a seguir para atribuir usuários ao aplicativo. Se escolher determinar quem vai ser aprovisionado com base apenas em atributos do utilizador ou grupo, pode utilizar um filtro de âmbito conforme descrito aqui.

Comece pequeno. Teste com um pequeno conjunto de usuários antes de distribuir para todos. Quando o escopo para provisionamento é definido como usuários atribuídos, você pode controlar isso atribuindo um ou dois usuários ao aplicativo. Quando o escopo é definido para todos os usuários, você pode especificar um filtro de escopo baseado em atributo.

Se precisar de mais funções, você pode atualizar o manifesto do aplicativo para adicionar novas funções.

Etapa 5: Configurar o provisionamento automático de usuários para o Veritas Enterprise Vault.cloud SSO-SCIM

Esta seção orienta você pelas etapas para configurar o serviço de provisionamento do Microsoft Entra para criar, atualizar e desabilitar usuários no TestApp com base em atribuições de usuário e/ou grupo na ID do Microsoft Entra.

Para configurar o provisionamento automático de usuários para o Veritas Enterprise Vault.cloud SSO-SCIM no Microsoft Entra ID:

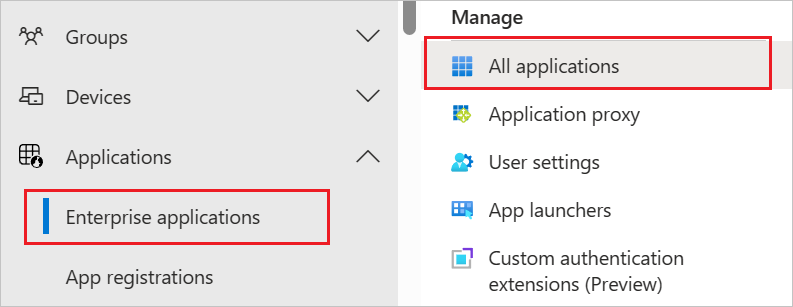

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Aplicativos corporativos

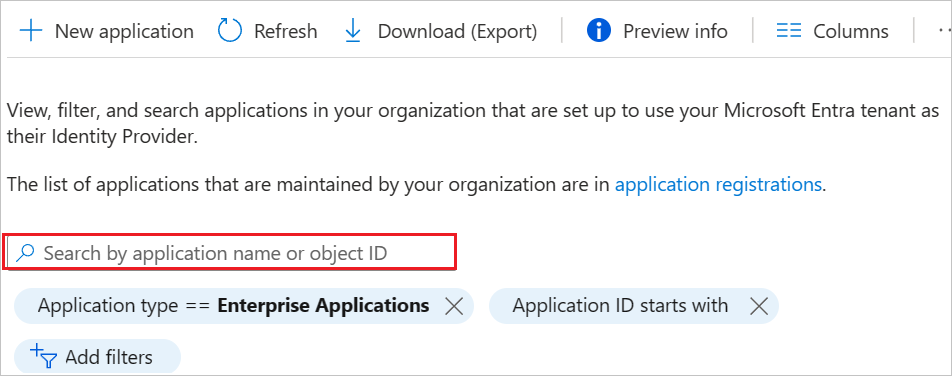

Na lista de aplicativos, selecione Veritas Enterprise Vault.cloud SSO-SCIM.

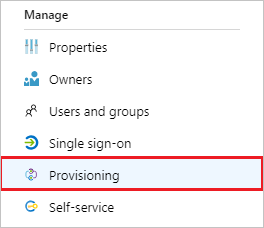

Selecione o separador Aprovisionamento.

Defina o Modo de Aprovisionamento como Automático.

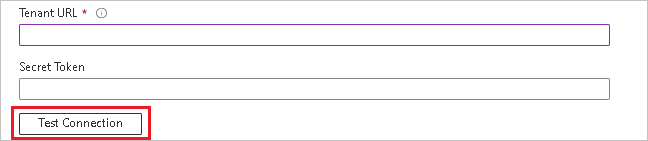

Na seção Credenciais de administrador, insira sua URL de locatário e token secreto do Vault.cloud SSO-SCIM da Veritas Enterprise. Clique em Testar conexão para garantir que o Microsoft Entra ID possa se conectar ao Veritas Enterprise Vault.cloud SSO-SCIM. Se a conexão falhar, verifique se sua conta de SSO-SCIM do Veritas Enterprise Vault.cloud tem permissões de administrador e tente novamente.

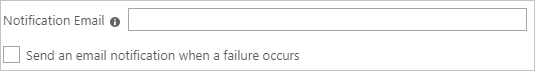

No campo E-mail de Notificação, introduza o endereço de e-mail de uma pessoa ou um grupo que deve receber as notificações de erro de aprovisionamento e marque a caixa de verificação Enviar uma notificação de e-mail quando ocorre uma falha.

Selecione Guardar.

Na seção Mapeamentos, selecione Sincronizar usuários do Microsoft Entra com o Veritas Enterprise Vault.cloud SSO-SCIM.

Analise os atributos de usuário sincronizados do Microsoft Entra ID para o Veritas Enterprise Vault.cloud SSO-SCIM na seção Mapeamento de Atributos. Os atributos selecionados como propriedades correspondentes são usados para corresponder às contas de usuário no Veritas Enterprise Vault.cloud SSO-SCIM para operações de atualização. Se você optar por alterar o atributo de destino correspondente, precisará garantir que a API do Veritas Enterprise Vault.cloud SSO-SCIM ofereça suporte à filtragem de usuários com base nesse atributo. Selecione o botão Salvar para confirmar as alterações.

Atributo Type Suportado para filtragem Exigido pela Veritas Enterprise Vault.cloud SSO-SCIM nome de utilizador String ✓ ✓ emails[type eq "work"].value String ✓ ✓ active Boolean ✓ displayName String ✓ name.givenName String ✓ name.familyName String ✓ urn:ietf:params:scim:schemas:extension:veritas:2.0:User:emailAliases String ✓ Para configurar filtros de âmbito, veja as instruções seguintes disponibilizadas no Tutorial de filtro de âmbito.

Para habilitar o serviço de provisionamento do Microsoft Entra para o Veritas Enterprise Vault.cloud SSO-SCIM, altere o Status de provisionamento para Ativado na seção Configurações.

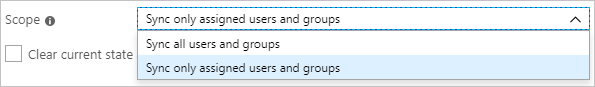

Defina os usuários que você gostaria de provisionar para o Veritas Enterprise Vault.cloud SSO-SCIM escolhendo os valores desejados em Escopo na seção Configurações.

Quando estiver pronto para provisionar, clique em Salvar.

Esta operação inicia o ciclo de sincronização inicial de todos os usuários definidos em Escopo na seção Configurações. O ciclo inicial leva mais tempo para ser executado do que os ciclos subsequentes, que ocorrem aproximadamente a cada 40 minutos, enquanto o serviço de provisionamento do Microsoft Entra estiver em execução.

Etapa 6: Monitorar sua implantação

Depois de configurar o aprovisionamento, utilize os seguintes recursos para monitorizar a sua implementação:

- Utilize os registos de aprovisionamento para determinar quais os utilizadores que foram aprovisionados com ou sem êxito

- Verifique a barra de progresso para ver o status do ciclo de provisionamento e quão perto ele está de ser concluído

- Se a configuração de provisionamento parecer estar em um estado não íntegro, o aplicativo entrará em quarentena. Saiba mais sobre os estados de quarentena aqui.

Mais recursos

- Gerir o aprovisionamento de contas de utilizador para Aplicações Empresariais

- O que é acesso ao aplicativo e logon único com o Microsoft Entra ID?

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários