Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Use as informações deste artigo para aprender a terminologia associada às diretrizes do National Institute of Standards and Technology (NIST). Além disso, os conceitos de tecnologia Trusted Platform Module (TPM) e fatores de autenticação são definidos.

Terminologia

Use a tabela a seguir para entender a terminologia do NIST.

| Termo | Definição |

|---|---|

| Asserção | Uma declaração de um verificador para uma terceira parte confiável que contém informações sobre o assinante. Uma asserção pode conter atributos verificados |

| Autenticação | O processo de verificação da identidade de um sujeito |

| Fator de autenticação | Algo que você é, sabe ou tem. Cada autenticador tem um ou mais fatores de autenticação |

| Autenticador | Algo que o requerente possui e controla para autenticar a sua identidade |

| Requerente | Uma identidade de assunto a ser verificada com um ou mais protocolos de autenticação |

| Credencial | Um objeto ou estrutura de dados que vincula autoritariamente uma identidade a pelo menos um autenticador de assinante que um assinante possui e controla |

| Provedor de serviços de credenciais (CSP) | Uma entidade fidedigna que emite ou regista autenticadores de subscritores e emite credenciais eletrónicas para subscritores |

| Entidade confiadora | Uma entidade que depende de uma afirmação verificadora ou de autenticadores e credenciais requerentes, geralmente para conceder acesso a um sistema |

| Assunto | Uma pessoa, organização, dispositivo, hardware, rede, software ou serviço |

| Subscritor | Uma parte que recebeu uma credencial ou autenticador de um CSP |

| TPM (Trusted Platform Module) | Um módulo inviolável que faz operações criptográficas, incluindo geração de chaves |

| Verificador | Uma entidade que verifica a identidade do requerente , verificando a posse do requerente e o controlo dos autenticadores |

Sobre a tecnologia Trusted Platform Module

O TPM tem funções relacionadas à segurança baseadas em hardware: um chip TPM, ou TPM de hardware, é um processador criptográfico seguro que ajuda a gerar, armazenar e limitar o uso de chaves criptográficas.

Para obter informações sobre TPMs e Windows, consulte Trusted Platform Module.

Nota

Um TPM de software é um emulador que imita a funcionalidade TPM de hardware.

Fatores de autenticação e seus pontos fortes

Você pode agrupar os fatores de autenticação em três categorias:

A força do fator de autenticação é determinada pela certeza de que é algo que apenas o assinante é, sabe ou tem. A organização NIST fornece orientação limitada sobre a força do fator de autenticação. Use as informações na seção a seguir para saber como a Microsoft avalia os pontos fortes.

Algo que sabe

As senhas são a coisa mais comum conhecida e representam a maior superfície de ataque. As seguintes atenuações melhoram a confiança no assinante. Eles são eficazes na prevenção de ataques de senha, como força bruta, espionagem e engenharia social:

Algo que tem

A força de algo que você tem é baseada na probabilidade de o assinante mantê-lo em sua posse, sem que um invasor obtenha acesso a ele. Por exemplo, ao proteger contra ameaças internas, um dispositivo móvel pessoal ou uma chave de hardware tem maior afinidade. O dispositivo, ou chave de hardware, é mais seguro do que um computador desktop em um escritório.

Algo que é

Ao determinar os requisitos para algo que você é, considere como é fácil para um invasor obter, ou falsificar algo como uma biometria. O NIST está a elaborar um quadro para a biometria, no entanto, atualmente não aceita a biometria como um fator único. Deve fazer parte da autenticação multifator (MFA). Essa precaução ocorre porque a biometria nem sempre fornece uma correspondência exata, como as senhas. Para obter mais informações, consulte Força da função para autenticadores – Biometria (SOFA-B).

Estrutura SOFA-B para quantificar a força biométrica:

- Taxa de correspondência falsa

- Taxa de reprovação falsa

- Taxa de erro de deteção de ataques de apresentação

- Esforço necessário para executar um ataque

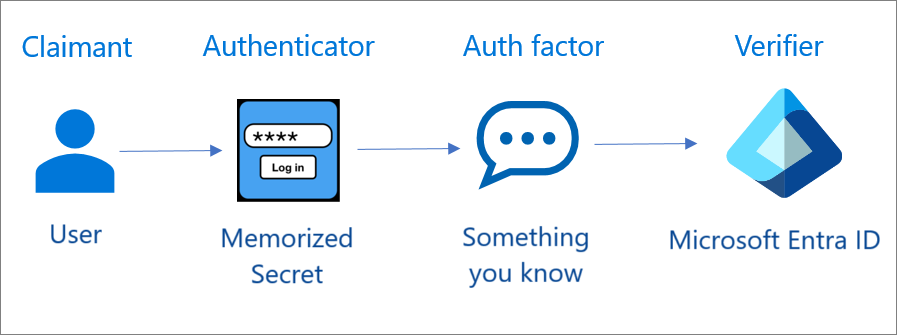

Autenticação de fator único

Você pode implementar a autenticação de fator único usando um autenticador que verifica algo que você sabe ou é. Um fator algo-você-é aceito como autenticação, mas não é aceito apenas como autenticador.

Autenticação multifator

Você pode implementar MFA usando um autenticador MFA ou dois autenticadores de fator único. Um autenticador MFA requer dois fatores de autenticação para uma única transação de autenticação.

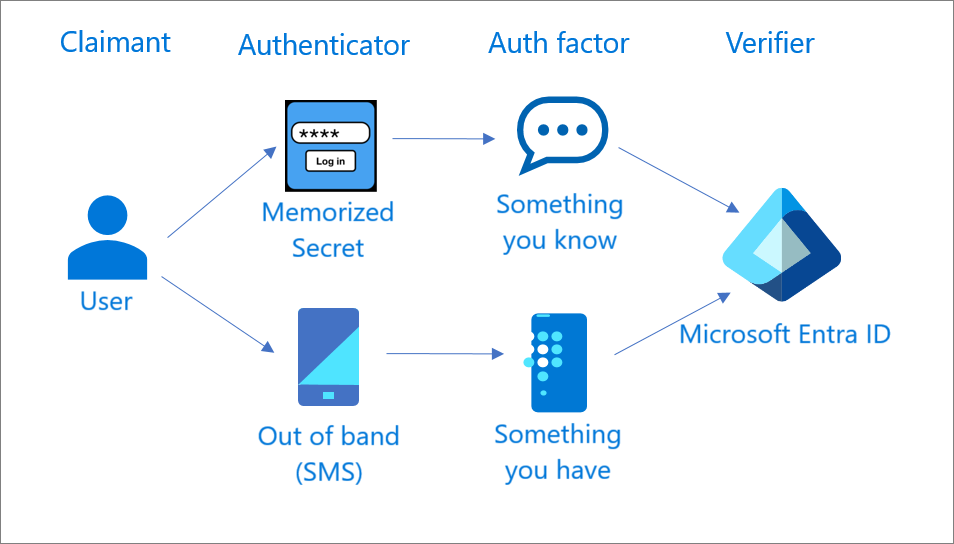

MFA com dois autenticadores de fator único

O MFA requer dois fatores de autenticação, que podem ser independentes. Por exemplo:

Segredo memorizado (senha) e fora da banda (SMS)

Segredo memorizado (senha) e senha única (hardware ou software)

Esses métodos permitem duas transações de autenticação independentes com o Microsoft Entra ID.

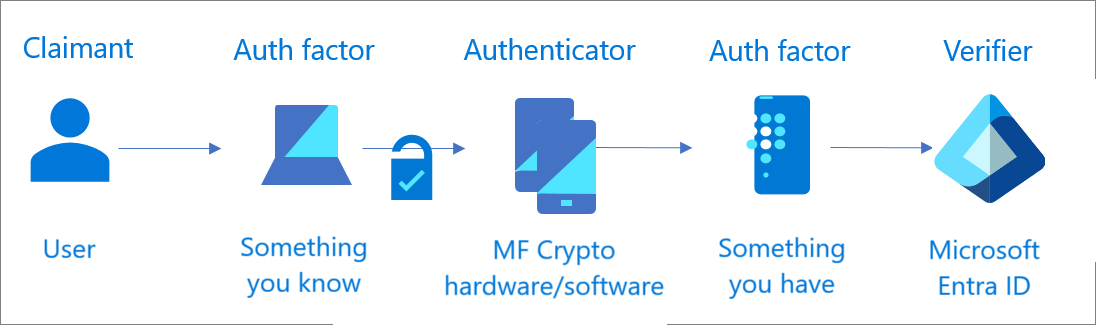

MFA com um autenticador multifator

A autenticação multifator requer um fator (algo que você sabe ou é) para desbloquear um segundo fator. Essa experiência do usuário é mais fácil do que vários autenticadores independentes.

Um exemplo é o aplicativo Microsoft Authenticator, no modo sem senha: o acesso do usuário a um recurso seguro (terceira parte confiável) e recebe notificação no aplicativo Authenticator. O usuário fornece uma biométrica (algo que você é) ou um PIN (algo que você sabe). Este fator desbloqueia a chave criptográfica no telefone (algo que você tem), que o verificador valida.

Próximos passos

Noções básicas de autenticação

Alcançando o NIST AAL1 usando o Microsoft Entra ID