Utilizar o plug-in SSO do Microsoft Enterprise em dispositivos iOS/iPadOS

O plug-in SSO do Microsoft Enterprise é uma funcionalidade no Microsoft Entra ID que fornece funcionalidades de início de sessão único (SSO) para dispositivos Apple. Esse plug-in usa a estrutura de extensão de aplicativo de logon único da Apple.

- Para dispositivos iOS/iPadOS, o plug-in SSO empresarial inclui a extensão da aplicação SSO.

- Para dispositivos macOS, o plug-in SSO empresarial inclui o SSO da Plataforma e a extensão da aplicação SSO.

A extensão da aplicação SSO fornece início de sessão único em aplicações e sites que utilizam o Microsoft Entra ID para autenticação, incluindo aplicações do Microsoft 365. Reduz o número de pedidos de autenticação que os utilizadores recebem quando utilizam dispositivos geridos pela Gestão de Dispositivos Móveis (MDM), incluindo qualquer MDM que suporte a configuração de perfis SSO.

Esse recurso aplica-se a:

iOS/iPadOS

Para macOS, aceda a Configurar o SSO da Plataforma para dispositivos macOS no Microsoft Intune.

Este artigo mostra como criar uma política de configuração de extensão de aplicação SSO para dispositivos iOS/iPadOS da Apple com o Intune, Jamf Pro e outras soluções de MDM.

Suporte de aplicações

Para que as suas aplicações utilizem o plug-in SSO do Microsoft Enterprise, tem duas opções:

Opção 1 – MSAL: as aplicações que suportam a Biblioteca de Autenticação da Microsoft (MSAL) tiram partido automaticamente do plug-in SSO do Microsoft Enterprise. Por exemplo, as aplicações do Microsoft 365 suportam a MSAL. Por isso, utilizam automaticamente o plug-in.

Se a sua organização criar as suas próprias aplicações, o programador da sua aplicação pode adicionar uma dependência à MSAL. Esta dependência permite que a sua aplicação utilize o plug-in SSO do Microsoft Enterprise.

Para obter um tutorial de exemplo, aceda a Tutorial: Iniciar sessão de utilizadores e chamar o Microsoft Graph a partir de uma aplicação iOS ou macOS.

Opção 2 – AllowList: as aplicações que não suportam ou não foram desenvolvidas com a MSAL podem utilizar a extensão da aplicação SSO. Estas aplicações incluem browsers como o Safari e aplicações que utilizam APIs de vista Web do Safari.

Para estas aplicações não MSAL, adicione o ID ou prefixo do pacote de aplicação à configuração da extensão na política de extensão da aplicação SSO do Intune (neste artigo).

Por exemplo, para permitir uma aplicação Microsoft que não suporta MSAL, adicione

com.microsoft.à propriedade AppPrefixAllowList na sua política do Intune. Tenha cuidado com as aplicações que permite, pois podem ignorar pedidos de início de sessão interativos para o utilizador com sessão iniciada.Para obter mais informações, aceda ao plug-in SSO do Microsoft Enterprise para dispositivos Apple – aplicações que não utilizam MSAL.

Pré-requisitos

Para utilizar o plug-in SSO do Microsoft Enterprise em dispositivos iOS/iPadOS:

O dispositivo é gerido pelo Intune.

O dispositivo deve oferecer suporte ao plug-in:

- iOS/iPadOS 13.0 e versões mais recentes

A aplicação Microsoft Authenticator tem de estar instalada no dispositivo.

Os utilizadores podem instalar a aplicação Microsoft Authenticator manualmente. Em alternativa, os administradores podem implementar a aplicação com o Intune. Para obter informações sobre como instalar a aplicação Microsoft Authenticator, aceda a Gerir aplicações compradas em volume da Apple.

Os requisitos de plug-in do SSO Empresarial estão configurados, incluindo os URLs de configuração de rede da Apple.

Observação

Em dispositivos iOS/iPadOS, a Apple requer que a extensão da aplicação SSO e a aplicação Microsoft Authenticator sejam instaladas. Os utilizadores não precisam de utilizar ou configurar a aplicação Microsoft Authenticator, apenas precisam de ser instalados no dispositivo.

Plug-in SSO do Microsoft Enterprise em comparação com a extensão de SSO do Kerberos

Quando utiliza a extensão da aplicação SSO, utiliza o Tipo de Payload SSO ou Kerberos para autenticação. A extensão do aplicativo SSO foi projetada para melhorar a experiência de entrada para aplicativos e sites que usam esses métodos de autenticação.

O plug-in SSO do Microsoft Enterprise usa o Tipo de Conteúdo SSO com a autenticação do Redirecionamento. Os tipos de extensão SSO Redirect e Kerberos podem ser usados em um dispositivo ao mesmo tempo. Não deixe de criar perfis de dispositivo separados para cada tipo de extensão que você planeja usar em seus dispositivos.

Para determinar o tipo de extensão de SSO correta para seu cenário, use a seguinte tabela:

| Plug-in SSO do Microsoft Enterprise para dispositivos Apple | Extensão de aplicativo de logon único com Kerberos |

|---|---|

| Utiliza o tipo de extensão da aplicação SSO do Microsoft Entra ID | Usa o tipo de extensão do aplicativo SSO do Kerberos |

| Dá suporte aos seguintes aplicativos: – Microsoft 365 - Aplicações, sites ou serviços integrados com o Microsoft Entra ID |

Dá suporte aos seguintes aplicativos: – Aplicativos, sites ou serviços integrados ao AD |

Para obter mais informações sobre a extensão da aplicação de início de sessão único, aceda a Descrição geral do SSO e opções para dispositivos Apple no Microsoft Intune.

Criar uma política de configuração da extensão de aplicação de início de sessão único

No centro de administração do Microsoft Intune, crie um perfil de configuração de dispositivo. Esse perfil inclui as configurações para definir a extensão do aplicativo SSO em dispositivos.

Selecione Dispositivos>Dispositivos gerenciados>Configuração>Criar>Nova política.

Insira as seguintes propriedades:

- Plataforma: Selecione iOS/iPadOS.

- Tipo de perfil: selecione Modelos Funcionalidades>do dispositivo.

Selecione Criar:

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, um bom nome de política é iOS: extensão da aplicação SSO.

- Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

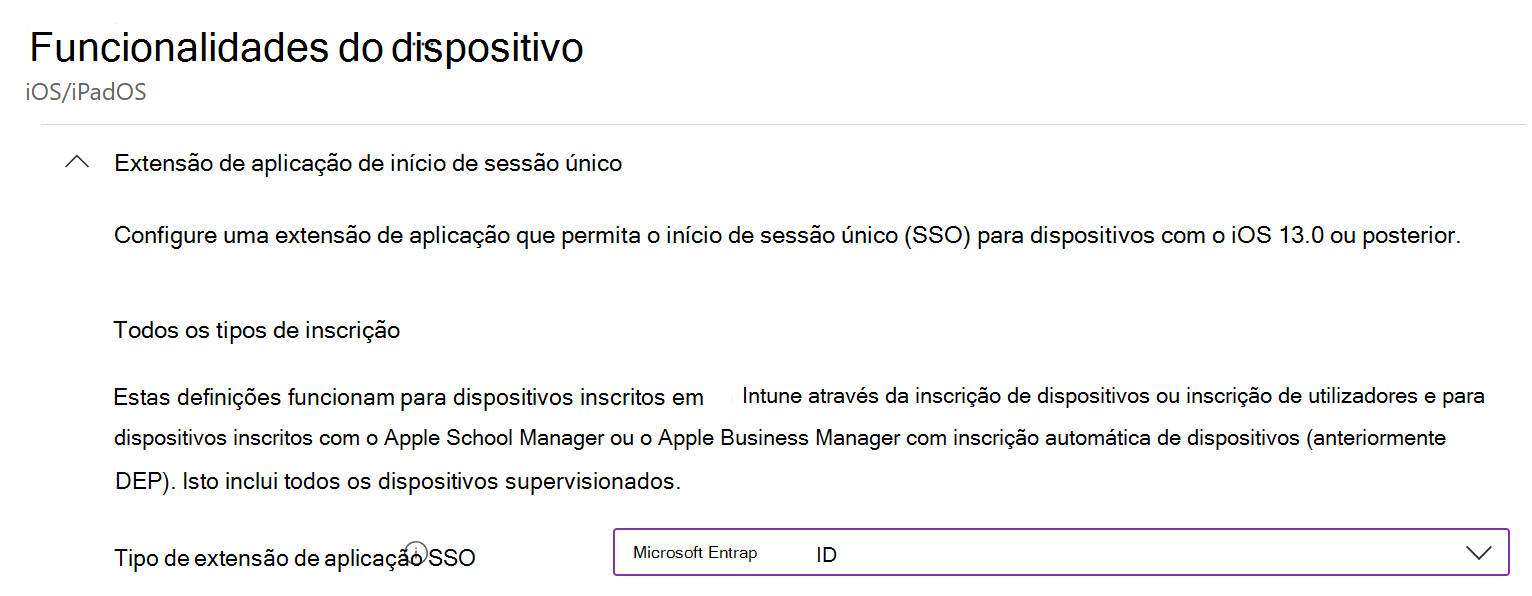

Em Definições de configuração, selecione Extensão de aplicativo de logon único e configure as seguintes propriedades:

Tipo de extensão da aplicação SSO: selecione Microsoft Entra ID.

Habilitar o modo de dispositivo compartilhado:

Não configurado: o Intune não altera nem atualiza essa configuração.

Para a maioria dos cenários, incluindo iPads compartilhados, dispositivos pessoais e dispositivos com ou sem afinidade de usuário, selecione essa opção.

Sim: selecione esta opção apenas se os dispositivos visados estiverem a utilizar o modo de dispositivo partilhado do Microsoft Entra. Para obter mais informações, aceda a Descrição geral do modo de dispositivo partilhado.

ID do lote de aplicativo: insira uma lista de IDs de pacote para aplicativos que não dão suporte à MSAL e que têm permissão para usar o SSO. Para obter mais informações, aceda a Aplicações que não utilizam MSAL.

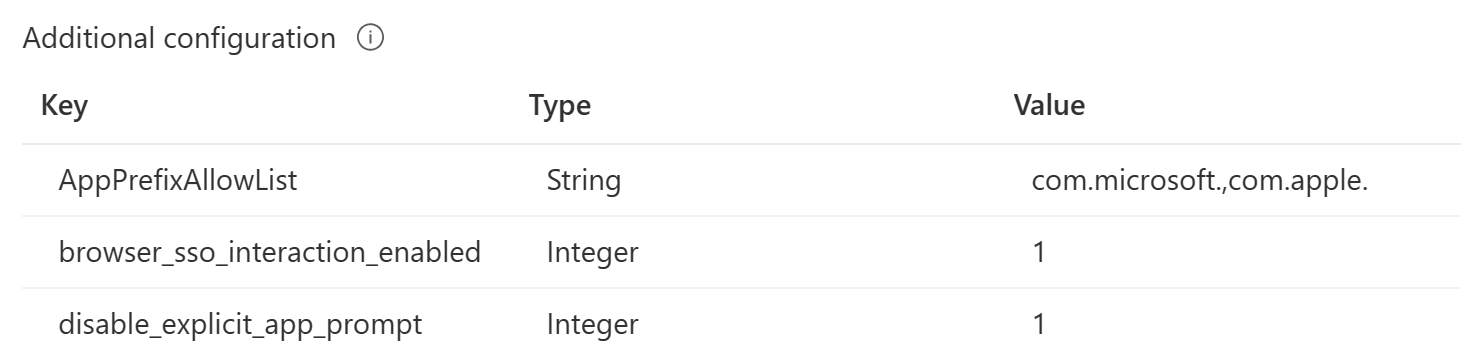

Configuração adicional: para personalizar a experiência do usuário final, você pode adicionar as propriedades a seguir. Estas propriedades são os valores predefinidos utilizados pela Extensão SSO da Microsoft, mas podem ser personalizadas para as necessidades da sua organização:

Chave Tipo Descrição AppPrefixAllowList Cadeia de Caracteres Valor recomendado: com.apple.

Insira uma lista de prefixos para aplicativos que não dão suporte à MSAL e que têm permissão para usar o SSO. Por exemplo, introduzacom.microsoft.,com.apple.para permitir todas as aplicações Microsoft e Apple.

Certifique-se de que esses aplicativos atendam aos requisitos da lista de permitidos.browser_sso_interaction_enabled Inteiro Valor recomendado: 1

Quando definido como1, os usuários podem entrar por meio do navegador Safari e por meio de aplicativos que não dão suporte à MSAL. Habilitar essa configuração permite que os usuários inicializem a extensão por meio do Safari ou de outros aplicativos.disable_explicit_app_prompt Inteiro Valor recomendado: 1

Alguns aplicativos podem impor incorretamente solicitações ao usuário final na camada de protocolo. Se você vir esse problema, os usuários serão solicitados a entrar, mesmo que o plug-in SSO do Microsoft Enterprise funcione para outros aplicativos.

Quando definido como1(um), você reduz essas solicitações.Dica

Para obter mais informações sobre estas propriedades e outras propriedades que pode configurar, consulte Plug-in SSO do Microsoft Enterprise para dispositivos Apple.

Quando terminar de configurar as definições e permitir que o Microsoft & aplicações Apple, as definições serão semelhantes aos seguintes valores no perfil de configuração do Intune:

Continue criando o perfil e atribua ele aos usuários ou grupos que receberão essas configurações. Para obter os passos específicos, aceda a Criar o perfil.

Para obter orientações sobre a atribuição de perfis, aceda a Atribuir perfis de utilizador e de dispositivo.

Quando o dispositivo faz o check-in com o serviço do Intune, recebe este perfil. Para obter mais informações, aceda a Intervalos de atualização de políticas.

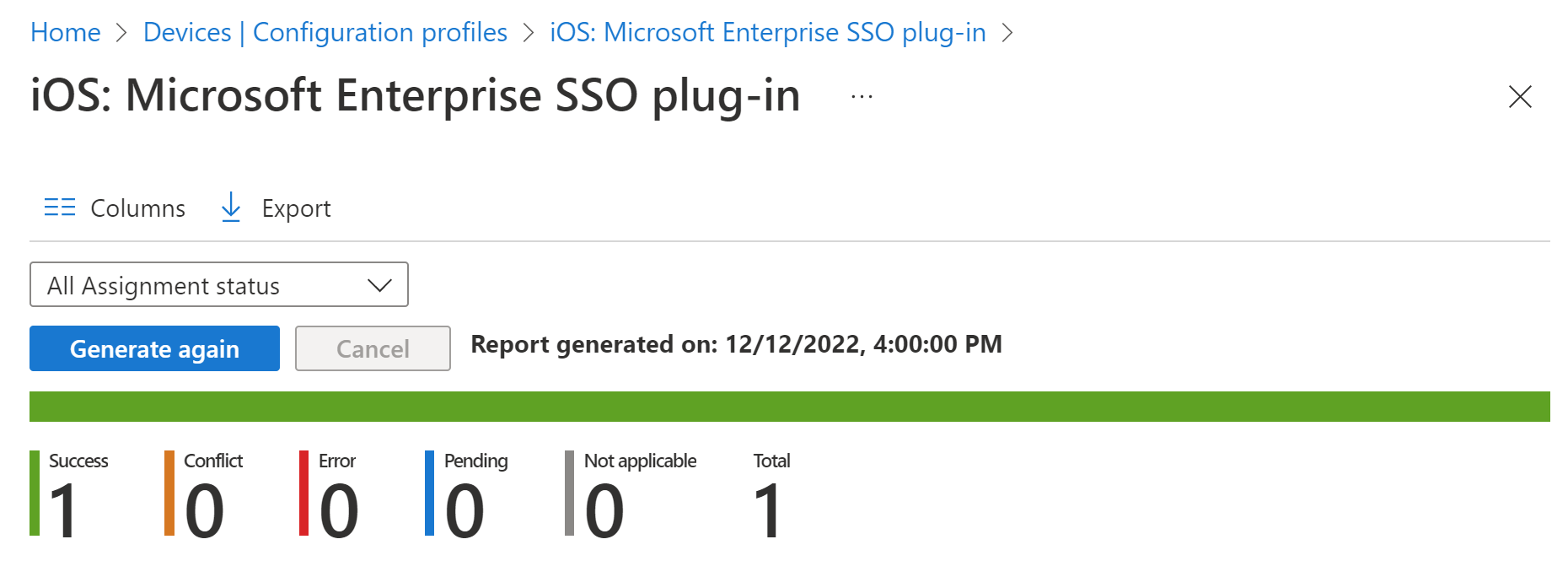

Para verificar se o perfil foi implementado corretamente, no centro de administração do Intune, aceda a Dispositivos>Gerir dispositivos>Configuração> selecione o perfil que criou e gere um relatório:

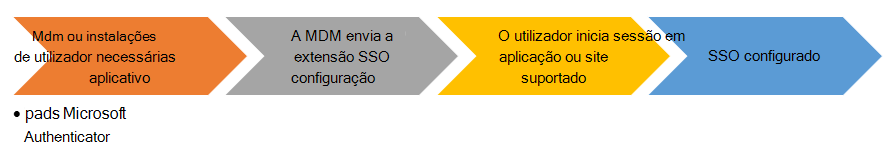

Experiência do usuário final

Se não estiver a implementar a aplicação Microsoft Authenticator com uma política de aplicação, os utilizadores têm de instalá-la manualmente. Os utilizadores não precisam de utilizar a aplicação Authenticator, apenas precisam de ser instalados no dispositivo.

Os usuários entrarão em qualquer aplicativo ou site com suporte para inicializar a extensão. A inicialização é o processo de entrar pela primeira vez, que configura a extensão.

Depois que os usuários entrarem com êxito, a extensão será usada automaticamente para entrar em qualquer outro aplicativo ou site com suporte.

Pode testar o início de sessão único ao abrir o Safari no modo privado (abre o site da Apple) e ao abrir o https://portal.office.com site. Não será necessário nenhum nome de utilizador e palavra-passe.

Dica

Saiba mais sobre como funciona o plug-in SSO e como resolver problemas da Extensão SSO do Microsoft Enterprise com o guia de resolução de problemas do SSO para dispositivos Apple.

Artigos relacionados

Para obter informações sobre o plug-in SSO do Microsoft Enterprise, aceda ao plug-in SSO do Microsoft Enterprise para dispositivos Apple.

Para obter informações da Apple sobre o payload da extensão de início de sessão único, aceda às definições de payload de extensões de início de sessão único (abre o site da Apple).

Para obter informações sobre a resolução de problemas da Extensão SSO do Microsoft Enterprise, aceda a Resolução de problemas do plug-in da Extensão SSO do Microsoft Enterprise em dispositivos Apple.