Usar políticas de Acesso Condicional baseadas em aplicativo com o Intune

As políticas de proteção de aplicações do Microsoft Intune funcionam com o Acesso Condicional do Microsoft Entra para ajudar a proteger os dados organizacionais nos dispositivos que os seus funcionários utilizam. Essas políticas funcionam em dispositivos que se registram no Intune e em dispositivos de propriedade de funcionários que não se registram. Combinados, são referidos como Acesso Condicional baseado na aplicação.

As políticas de proteção de aplicações são regras que garantem que os dados de uma organização permanecem seguros ou contidos numa aplicação gerida:

- Uma política de proteção de aplicações pode ser uma regra que é imposta quando um utilizador tenta aceder ou mover os dados da sua organização ou um conjunto de ações que são proibidas ou monitorizadas quando um utilizador está a trabalhar dentro de uma aplicação gerida.

- Um aplicativo gerenciado é um aplicativo que possui políticas de proteção de aplicativo aplicadas e que pode ser gerenciado pelo Intune.

- Você também pode bloquear os aplicativos de email internos no iOS/iPadOS e no Android quando permitir que apenas o aplicativo Microsoft Outlook acesse o Exchange Online. Além disso, você pode bloquear aplicativos que não possuem políticas de proteção de aplicativo do Intune aplicadas para acessar o SharePoint Online.

O Acesso Condicional baseado na aplicação com a gestão de aplicações cliente adiciona uma camada de segurança que garante que apenas as aplicações cliente que suportam políticas de proteção de aplicações do Intune podem aceder ao Exchange online e a outros serviços do Microsoft 365.

Dica

Além das políticas de Acesso Condicional com base na aplicação, pode utilizar o Acesso Condicional baseado no dispositivo com o Intune.

Pré-requisitos

Antes de criar uma política de Acesso Condicional baseado no aplicativo é necessário ter:

- Enterprise Mobility + Security (EMS) ou uma subscrição do Microsoft Entra ID P1 ou P2

- Os utilizadores têm de estar licenciados para o EMS ou o Microsoft Entra ID

Para obter mais informações, veja Preços do Enterprise Mobility ou Preços do Microsoft Entra.

Aplicativos com suporte

Pode encontrar uma lista de aplicações que suportam o Acesso Condicional baseado na aplicação em Acesso Condicional: Condições na documentação do Microsoft Entra.

O Acesso Condicional baseado no aplicativo também é compatível com aplicativos de linha de negócios (LOB), mas esses aplicativos precisam usar a autenticação moderna do Microsoft 365.

Como funciona o Acesso Condicional baseado no aplicativo

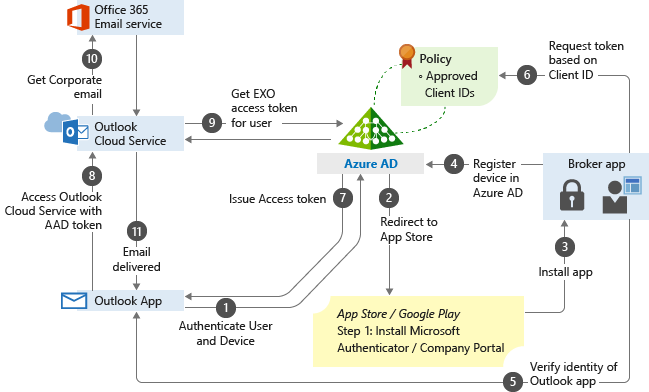

Neste exemplo, o administrador aplicou políticas de proteção de aplicações à aplicação Outlook, seguidas de uma regra de Acesso Condicional que adiciona a aplicação Outlook a uma lista aprovada de aplicações que podem ser utilizadas ao aceder ao e-mail empresarial.

Observação

O fluxograma seguinte pode ser utilizado para outras aplicações geridas.

O utilizador tenta autenticar-se no Microsoft Entra ID a partir da aplicação Outlook.

O usuário é redirecionado para a loja de aplicativos para instalar um aplicativo agente ao tentar se autenticar pela primeira vez. A aplicação de mediador pode ser o Microsoft Authenticator para iOS ou o Portal da Empresa da Microsoft para dispositivos Android.

Se os utilizadores tentarem utilizar uma aplicação de e-mail nativa, serão redirecionados para a loja de aplicações para, em seguida, instalarem a aplicação Outlook.

O aplicativo agente é instalado no dispositivo.

A aplicação de mediador inicia o processo de registo do Microsoft Entra, que cria um registo de dispositivo no Microsoft Entra ID. Esse processo não é o mesmo que o do registro de MDM (gerenciamento de dispositivo móvel), mas esse registro é necessário para que as políticas de Acesso Condicional possam ser aplicadas no dispositivo.

A aplicação de mediador confirma o ID do dispositivo Microsoft Entra, o utilizador e a aplicação. Estas informações são transmitidas aos servidores de início de sessão do Microsoft Entra para validar o acesso ao serviço pedido.

A aplicação de mediador envia o ID de Cliente da Aplicação para o ID do Microsoft Entra como parte do processo de autenticação do utilizador para verificar se está na lista aprovada pela política.

O ID do Microsoft Entra permite ao utilizador autenticar e utilizar a aplicação com base na lista aprovada pela política. Se a aplicação não estiver na lista, o ID do Microsoft Entra nega o acesso à aplicação.

O aplicativo Outlook se comunica com o Serviço de Nuvem do Outlook para iniciar a comunicação com o Exchange Online.

O Serviço Cloud do Outlook comunica com o Microsoft Entra ID para obter o token de acesso do serviço Exchange Online para o utilizador.

A aplicação Outlook comunica com o Exchange Online para obter o e-mail empresarial do utilizador.

O e-mail empresarial é entregue na caixa de correio do utilizador.