Criar uma política de Acesso Condicional baseada em dispositivo

As políticas de conformidade de dispositivos do Microsoft Intune podem avaliar o estado dos dispositivos geridos para garantir que cumprem os seus requisitos antes de lhes conceder acesso às aplicações e serviços da sua organização. Os resultados do estado das políticas de conformidade do dispositivo podem ser utilizados pelas políticas de Acesso Condicional do Microsoft Entra para impor normas de segurança e conformidade. Esta combinação é referida como Acesso Condicional baseado no dispositivo.

Dica

Além das políticas de Acesso Condicional baseadas no dispositivo, pode utilizar o Acesso Condicional baseado na aplicação com o Intune.

A partir do centro de administração do Intune, pode aceder à IU da política de Acesso Condicional, conforme encontrado no ID do Microsoft Entra. Este acesso inclui todas as opções de Acesso Condicional que teria se configurasse a política a partir do portal do Azure. As políticas que criar podem especificar as aplicações ou serviços que pretende proteger, as condições nas quais as aplicações ou serviços podem ser acedidos e os utilizadores aos quais a política se aplica.

Para Criar uma política de Acesso Condicional baseada no dispositivo, a sua conta tem de ter uma das seguintes permissões no Microsoft Entra:

- Administrador de segurança

- Administrador de Acesso Condicional

Para aproveitar o status de conformidade do dispositivo, configure as políticas de Acesso Condicional para Exigir que o dispositivo seja marcado como compatível. Essa opção é definida durante Conceder acesso durante a etapa 6 do procedimento a seguir.

Importante

Antes de configurar o Acesso Condicional, você precisará configurar políticas de conformidade de dispositivo do Intune para avaliar dispositivos com base no atendimento a requisitos específicos. Confira Introdução às políticas de conformidade do dispositivo no Intune.

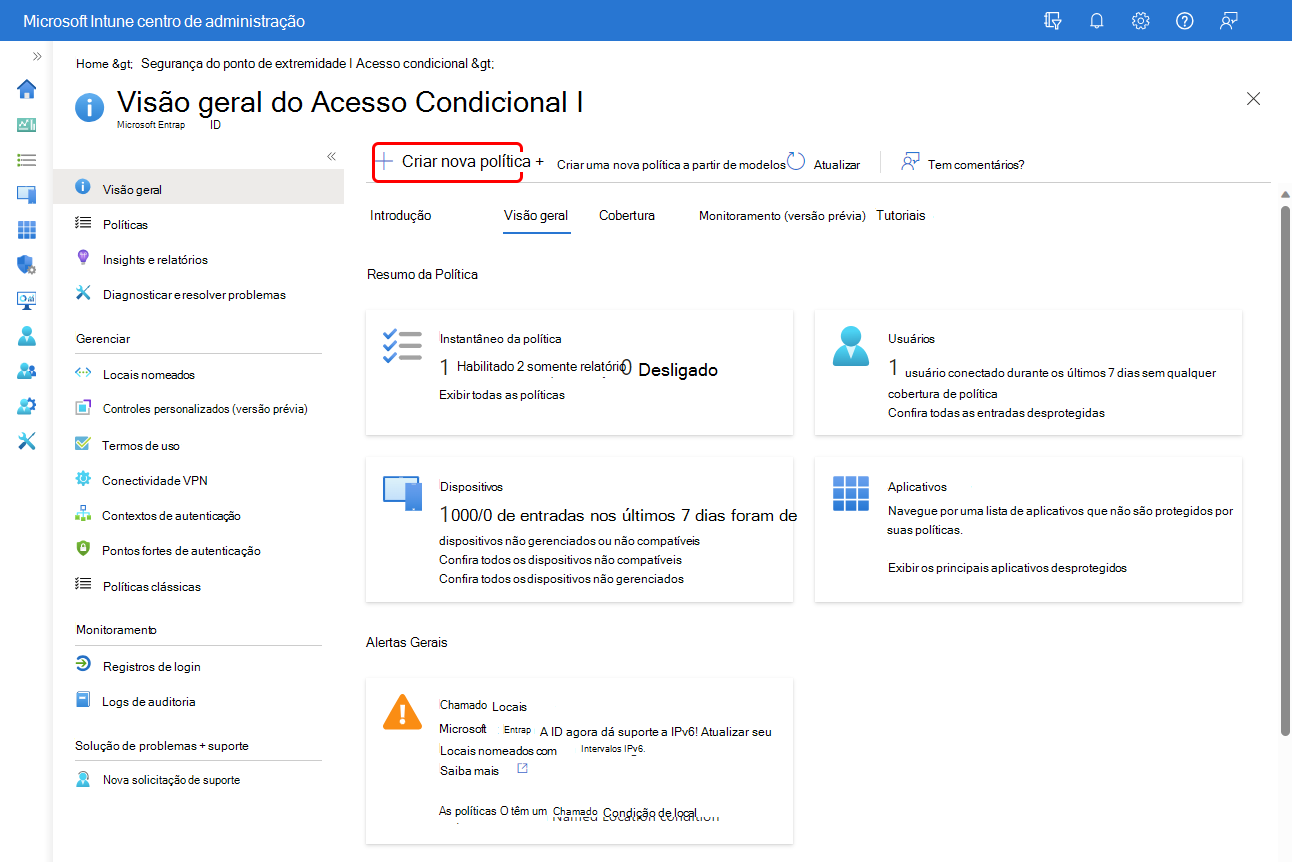

Criar a política de Acesso Condicional

Selecione Segurança > do ponto finalAcesso condicional>Criar nova política.

O painel Novo é aberto, que é o painel de configuração do Microsoft Entra. A política que está a criar é uma política do Microsoft Entra para Acesso Condicional. Para saber mais sobre este painel e as políticas de Acesso Condicional, veja Componentes da política de Acesso Condicional no conteúdo do Microsoft Entra.

Em Atribuições, configure Utilizadores para selecionar as Identidades no diretório a que a política se aplica. Para saber mais, consulte Utilizadores e grupos na documentação do Microsoft Entra.

- Na guia Incluir, configure o usuário e os grupos que você deseja incluir.

- Use a guia Excluir se houver usuários, funções ou grupos que você deseja excluir dessa política.

Dica

Teste a política relativamente a um grupo de utilizadores mais pequeno para se certificar de que funciona conforme esperado antes de implementá-la em grupos maiores.

Em seguida, configure Recursos de destino, que também se encontra em Atribuições. Utilize o menu pendente para Selecionar a que política se aplica para selecionar Aplicações na cloud.

No separador Incluir , utilize as opções disponíveis para identificar as aplicações e serviços que pretende proteger com esta política de Acesso Condicional.

Se escolher Selecionar aplicações, utilize a IU disponível para selecionar aplicações e serviços a proteger com esta política.

Cuidado

Não se tranque. Se escolher Todas as aplicações na cloud, certifique-se de que revê o aviso e, em seguida, exclua desta política a sua conta de utilizador ou outros utilizadores e grupos relevantes que devem manter o acesso para utilizar o portal do Azure ou o centro de administração do Microsoft Intune após esta política entrar em vigor.

Em seguida, use a guia Excluir se houver aplicativos ou serviços a serem excluídos dessa política.

Para obter mais informações, veja Aplicações ou ações na cloud na documentação do Microsoft Entra.

Em seguida, configure Condições. Selecione os sinais que você deseja usar como condições para esta política. As opções são:

- Risco do usuário

- Risco de entrada

- Plataformas de dispositivo

- Localizações

- Aplicativos cliente

- Filtrar por dispositivos

Para obter informações sobre estas opções, consulte Condições na documentação do Microsoft Entra.

Dica

Se você quiser proteger os clientes de Autenticação moderna e clientes do Exchange ActiveSync, crie duas políticas de Acesso Condicional separadas, um para cada tipo de cliente. Embora o Exchange ActiveSync ofereça suporte à autenticação moderna, a única condição compatível com o Exchange ActiveSync é a plataforma. Outras condições, incluindo a autenticação multifator, não têm suporte. Para proteger com eficiência o acesso ao Exchange Online pelo Exchange ActiveSync, crie uma política de Acesso Condicional que especifica o aplicativo de nuvem do Microsoft 365 Exchange Online e o aplicativo cliente do Exchange ActiveSync com a opção Aplicar política somente em plataformas selecionada.

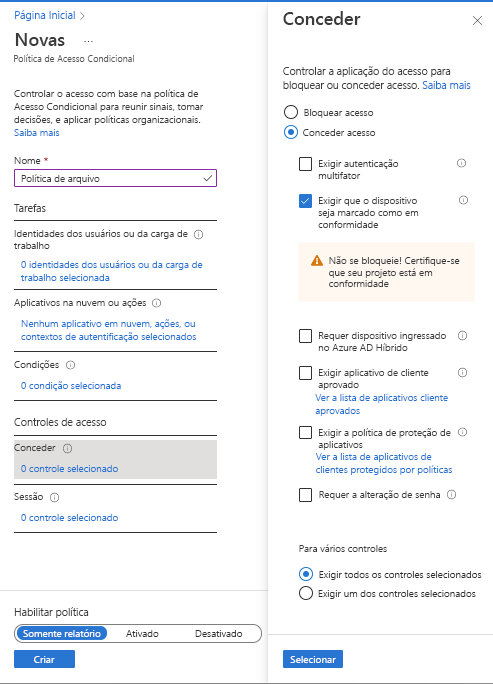

Em Controlos de acesso, configure Conceder para selecionar um ou mais requisitos. Para saber mais sobre as opções de Concessão, consulte Grant na Documentação do Microsoft Entra.

Importante

Para que esta política utilize o estado de conformidade do dispositivo, para Conceder acesso , tem de selecionar Exigir que o dispositivo seja marcado como conforme.

Bloquear acesso: os utilizadores especificados nesta política não têm acesso às aplicações ou serviços nas condições que especificou.

Conceder acesso: os utilizadores especificados nesta política têm acesso, mas pode exigir qualquer uma das seguintes ações adicionais:

- Exigir autenticação multifator

- Exigir força de autenticação

- Exigir que o dispositivo seja marcado como conforme – esta opção é necessária para que a política utilize o estado de conformidade do dispositivo.

- Exigir um dispositivo associado híbrido do Microsoft Entra

- Exigir aplicativo de cliente aprovado

- Exigir a política de proteção de aplicativos

- Requer a alteração de senha

Em Habilitar política, selecione Ativado. Por padrão, a política é definida como Somente relatório.

Selecionar Criar.

Próximas etapas

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários