Adicionar autoridade de certificação de parceiro no Intune usando o SCEP

Importante

Para suportar os requisitos do Windows para um mapeamento forte de certificados SCEP que foram introduzidos e anunciados no KB5014754 a partir de 10 de maio de 2022, fizemos alterações à emissão de certificados SCEP do Intune para certificados SCEP novos e renovados. Com estas alterações, os certificados SCEP do Intune novos ou renovados para iOS/iPadOS, macOS e Windows incluem agora a seguinte etiqueta no campo Nome Alternativo do Requerente (SAN) do certificado: URL=tag:microsoft.com,2022-09-14:sid:<value>

Esta etiqueta é utilizada por um mapeamento forte para associar um certificado a um dispositivo específico ou SID de utilizador do Entra ID. Com esta alteração e requisito para mapear um SID do Entra ID:

- Os certificados de dispositivos são suportados para dispositivos associados ao Windows associados a híbridos quando esse dispositivo tem um SID no Entra ID que foi sincronizado a partir de um Active Directory no local.

- Os certificados de utilizador utilizam o SID do Utilizador do Entra ID, sincronizado a partir do Active Directory no local.

As Autoridades de Certificação (ACs) que não suportam a etiqueta de URL na SAN podem não emitir certificados. Os servidores dos Serviços de Certificados do Microsoft Active Directory que instalaram a atualização a partir de KB5014754 suportam a utilização desta etiqueta. Se utilizar uma AC de terceiros, contacte o seu fornecedor de AC para garantir que suportam este formato ou como e quando este suporte será adicionado.

Para obter mais informações, veja Sugestão de suporte: Implementar um mapeamento forte em certificados do Microsoft Intune – Microsoft Community Hub.

Use ACs (autoridades de certificação) de terceiros com o Intune. As ACs de terceiros podem provisionar dispositivos móveis com certificados novos ou renovados usando o protocolo SCEP e podem dar suporte a dispositivos Windows, iOS/iPadOS, Android e macOS.

Há duas partes para o uso desse recurso: API de software livre e as tarefas de administrador do Intune.

Parte 1 – Usar uma API de software livre

A Microsoft criou uma API que é integrada ao Intune. Com essa API, é possível validar certificados, enviar notificações de sucesso ou falha e usar o SSL, especificamente o alocador de soquete do SSL, para se comunicar com o Intune.

A API está disponível no repositório GitHub público de API do SCEP no Intune para que você possa baixá-la e usá-la em suas soluções. Use essa API com servidores do SCEP de terceiros para executar uma validação de desafio personalizada no Intune antes do SCEP fornecer um certificado para um dispositivo.

Integrar a solução de gerenciamento do SCEP no Intune fornece mais detalhes sobre como usar a API, seus métodos e o teste da solução criada.

Parte 2 – Criar o aplicativo e o perfil

Através de uma aplicação Microsoft Entra, pode delegar direitos ao Intune para processar pedidos SCEP provenientes de dispositivos. A aplicação Microsoft Entra inclui o ID da aplicação e os valores de chave de autenticação que são utilizados na solução de API que o programador cria. Em seguida, os administradores criam e implantam perfis de certificados SCEP usando o Intune e podem exibir relatórios sobre o status da implantação nos dispositivos.

Este artigo fornece uma descrição geral desta funcionalidade de uma perspetiva de Administrador, incluindo a criação da aplicação Microsoft Entra.

Visão Geral

As seguintes etapas fornecem uma visão geral do uso do SCEP para certificados no Intune:

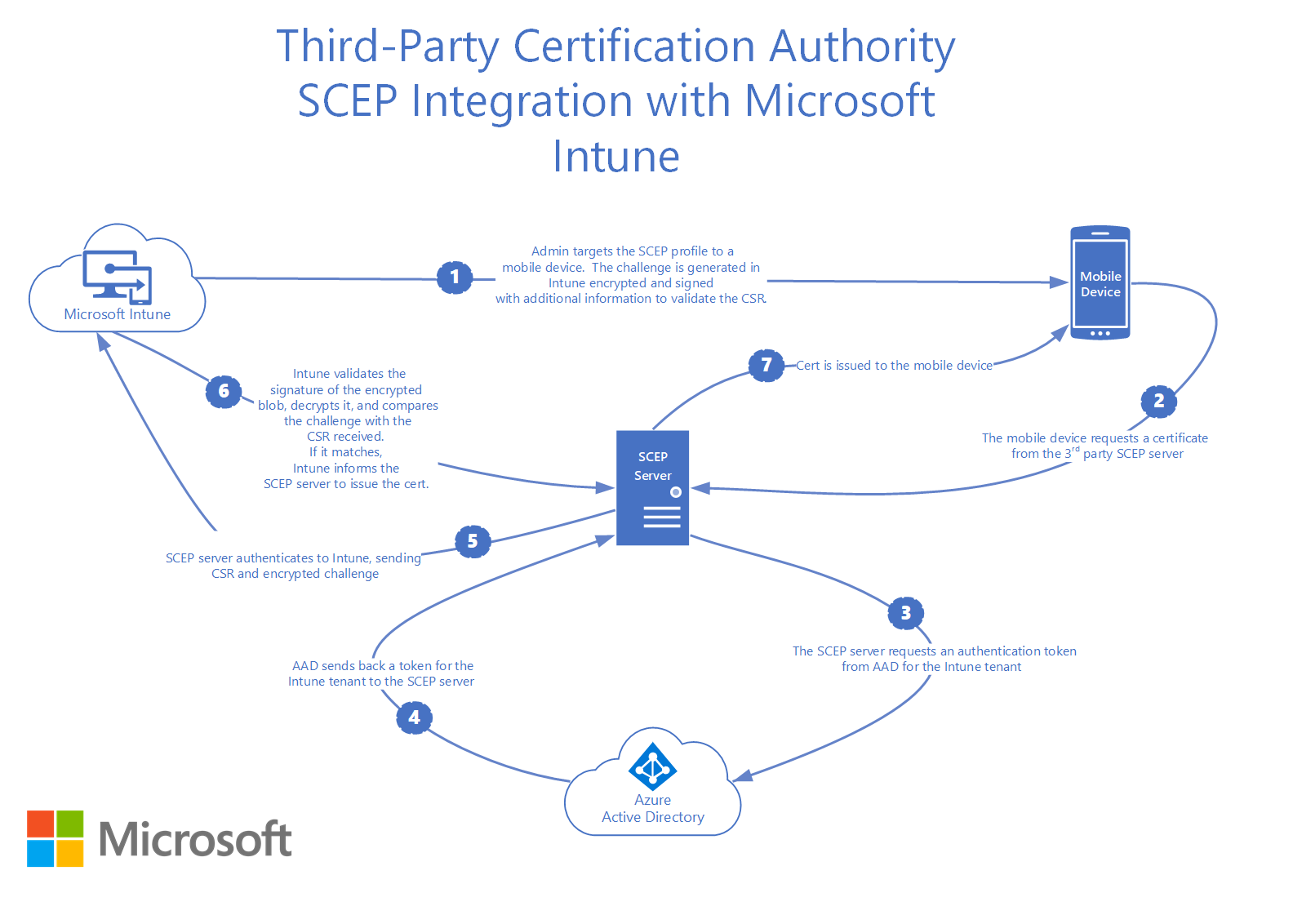

- No Intune, um administrador cria um perfil de certificado SCEP e, em seguida, direciona o perfil a usuários ou dispositivos.

- O dispositivo faz check-in no Intune.

- O Intune cria um desafio exclusivo do SCEP. Ele também adiciona outras informações de verificação de integridade, como a estimativa da entidade e da SAN esperadas.

- O Intune criptografa e assina as informações de desafio e de verificação de integridade e, em seguida, envia essas informações para o dispositivo com a solicitação do SCEP.

- O dispositivo gera um CSR (solicitação de autenticação de certificado) e o par de chaves pública/privada no dispositivo com base no perfil de certificado SCEP enviado por push do Intune.

- O CSR e o desafio criptografado/autenticado são enviados ao ponto de extremidade do servidor SCEP de terceiros.

- O servidor SCEP envia o CSR e o desafio para o Intune. Em seguida, o Intune valida a assinatura, descriptografa o conteúdo e compara o CSR com as informações de verificação de integridade.

- O Intune envia uma resposta de volta ao servidor do SCEP e informa se a validação de desafio foi bem-sucedida ou não.

- Se o desafio for verificado com êxito, o servidor do SCEP emitirá o certificado para o dispositivo.

O seguinte diagrama mostra um fluxo detalhado da integração do SCEP de terceiros com o Intune:

Configurar a integração de AC de terceiros

Validar a autoridade de certificação de terceiros

Antes de integrar as autoridades de certificação de terceiros ao Intune, confirme se a AC que você está usando dá suporte ao Intune. Parceiros de AC de terceiros (neste artigo) inclui uma lista. Verifique também as diretrizes da autoridade de certificação para obter mais informações. A AC pode incluir instruções de instalação específicas à sua implementação.

Observação

Para suportar os seguintes dispositivos, a AC tem de suportar a utilização de um URL HTTPS quando configurar tem de configurar um URL HTTPS quando configurar URLs do Servidor SCEP para o perfil de certificado SCEP:

- Administrador de dispositivo Android

- Proprietário do dispositivo Android Enterprise

- Perfil de trabalho de propriedade corporativa do Android Enterprise

- Perfil de trabalho do Android Enterprise de propriedade pessoal

Autorizar a comunicação entre a AC e o Intune

Para permitir que um servidor SCEP de terceiros execute a validação personalizada do desafio com o Intune, crie uma aplicação no Microsoft Entra ID. Esse aplicativo concede direitos delegados para o Intune para validar solicitações do SCEP.

Certifique-se de que tem as permissões necessárias para registar uma aplicação Microsoft Entra. Veja Permissões necessárias, na documentação do Microsoft Entra.

Criar uma aplicação no Microsoft Entra ID

No portal do Azure, aceda aRegistos de Aplicações do Microsoft Entra ID> e, em seguida, selecione Novo registo.

Na página Registrar um aplicativo, especifique os detalhes a seguir:

- Na seção Nome, digite um nome significativo para o aplicativo.

- Na seção Tipos de conta com suporte, escolha Contas em qualquer diretório organizacional.

- Para a URI de redirecionamento, deixe o valor padrão da Web e especifique a URL de logon para o servidor SCEP de terceiros.

Escolha Registrar para criar o aplicativo e abrir a página de visão geral para o novo aplicativo.

Na página Visão geral do aplicativo, copie o valor de ID Cliente do aplicativo e registre-o para uso posterior. Você precisará desse valor mais tarde.

No painel de navegação para o aplicativo, acesse Certificados e segredos em Gerenciar. Selecione o botão Novo segredo do cliente. Insira um valor em Descrição, escolha uma opção para Expira e escolha Adicionar para gerar um valor para o segredo do cliente.

Importante

Antes de sair desta página, copie o valor do segredo do cliente e registre-o para ser usado posteriormente durante a implementação da CA de terceiros. Esse valor não é mostrado novamente. Lembre-se de examinar as diretrizes da CA terceirizada sobre como ela deseja configurar a ID do aplicativo, a chave de autenticação e a ID de locatário.

Registre sua ID de Locatário. A ID de locatário é o texto do domínio após o sinal @ na conta. Por exemplo, se a sua conta for admin@name.onmicrosoft.com, o seu ID de inquilino é name.onmicrosoft.com.

No painel de navegação do aplicativo, acesse Permissões de API, que está em Gerenciar. Vai adicionar duas permissões de aplicação separadas:

Selecione Adicionar uma permissão:

- Na página Solicitar permissões de API, escolha Intune e depois Permissões do Aplicativo.

- Marque a caixa de seleção scep_challenge_provider (validação de desafio do protocolo SCEP).

- Escolha Adicionar permissões para salvar esta configuração.

Clique em Adicionar uma permissão novamente.

- Na página Solicitar permissões de API, selecione Microsoft Graph>Permissões de aplicativo.

- Expanda Aplicativo e marque a caixa de seleção Application.Read.All (Ler todos os aplicativos).

- Escolha Adicionar permissões para salvar esta configuração.

Mantenha-se na página permissões da API e selecione Conceder consentimento do administrador para<o seu inquilino e, em> seguida, selecione Sim.

O processo de registo de aplicações no Microsoft Entra ID está concluído.

Configurar e implantar um perfil de certificado SCEP

Como administrador, crie um perfil de certificado SCEP a ser direcionado a usuários ou dispositivos. Em seguida, atribua o perfil.

Removendo certificados

Quando você cancela o registro ou apaga o dispositivo, os certificados são removidos. Os certificados não são revogados.

Parceiros de autoridade de certificação de terceiros

As seguintes autoridades de certificação de terceiros dão suporte ao Intune:

- Grupo Cogito

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Comando Keyfactor

- KeyTalk

- Keytos

- Gerenciador de Certificados Nexus

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Caso você tenha uma AC de terceiros interessada em integrar seu produto ao Intune, examine as diretrizes da API:

- Repositório GitHub da API do SCEP para o Intune

- Diretrizes da API do SCEP para o Intune para ACs de terceiros

Informações de segurança e privacidade

Algumas informações de utilizador no perfil SCEP ficam visíveis para a autoridade de certificação (AC) de terceiros que recebe o pedido de assinatura do certificado. Isto acontece quando implementa um perfil SCEP novo ou atualizado que contém o atributo do Common name (CN) utilizador e variáveis como UserName, OnPrem_Distinguished_Namee OnPremisesSamAccountName. Durante a implementação do perfil, o Microsoft Intune substitui estas variáveis por valores reais. Os dispositivos visados, por sua vez, têm de contactar a AC de terceiros para pedir um certificado com os valores reais.

Para obter uma lista das variáveis de utilizador suportadas, veja o Passo 7 em Criar um perfil de certificado SCEP.

Confira também

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários